DDoS攻撃を無効にしてネットワーク境界を保護するためにプロバイダーを選択する際に重要なことは何ですか?

「サーバーへのチャネルの幅」-あなたは言います。 それに、「さまざまな攻撃ベクトルに対する保護」を追加します。 おそらくあなたのリストにはまだアクティブな脆弱性スキャナーがあります。 何がそんなに複雑なの?

多くの人にとって、DDoS緩和ソリューションは単に「悪意のあるIPの高速かつ大規模な禁止」であり、真実からそれほど遠くはないが、まだ完全には真実ではないようです。 過去1年だけで、DDoS攻撃の数は1.5倍に増加し、壊滅的な影響によりメディアの最前線に達しました。クリーンで高度なセキュリティの情報セキュリティ企業だけでなく、ニュースウェーブを使用したいと考えています。

推測するのではなく、ネットワークインフラストラクチャをサービス拒否攻撃から保護するなどの重要なものを選択する際に注意すべき重要なパラメーターを確実に知るために、QratorでWallarmおよびNGNIX CDNプロバイダーとともに、特別なページを用意しました 。特定のソリューション、サービス、サービス、製品を選択する際に注意する必要がある最も重要な基準が収集されます。それは重要ではありません。

私たちの経験では、重要なことはあなたが購入しているものの本質を保証することです。なぜなら、あなたのビジネスの可用性を決定する複雑なサービス(単一の顧客がドアを閉めた状態で店に入ることはない)には、その提供のための大規模かつ詳細な契約が伴うからです。

インフラストラクチャを常に攻撃から保護するものを選択して取得することが重要です。攻撃はそれぞれ、ネットワークビジネスを存続の危機にさらします。 結局のところ、ユーザーが取得できないページは、現時点では存在しなくなります。

2番目の問題は、原則として考慮されていないものであり、主に情報の欠如または情報の隠蔽が原因であり、世界にはそれほど多くのDDoS緩和プロバイダーが存在しないということです:すべての企業は両手の指で上場でき、それぞれが長い間市場に出回っています。 そして、完全に標準的な状況は、大企業のサービスを独自のパターンで再販することです。 これは、適切なレベルの配達に対する責任が絶対に誰にも負わないサービスを購入することを意味します。

物理定数の世界では、メジャーとウェイトの標準を設定するよく知られた「標準」があります。 電子サービスの世界では、「標準」はほとんどの場合、大手企業、自社市場のリーダーのサービスです。 提案を準備した後、私たちは高価で複雑なサービスと製品の要件の多かれ少なかれ普遍的なリストを編集しました。そのリストには、疑いもなく、多種多様なDDoS攻撃の中和などが含まれています。

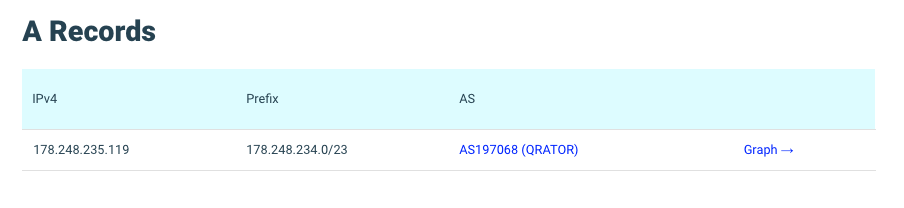

原則として、知識がある場合、実際に購入しているサービスを確認する最も簡単な方法は、DNS Aレコードを調べることです。 これは、無料の「レーダー」を使用して実行できます。 しかし、ビジネスはサービスの取得または作成のコストに関するものであるため、ネットワーク管理者だけでなく理解できる要件の包括的なリストが必要です。

開発された基準は、技術とビジネスの2つの大きなグループに分けられます。 後者は別として、問題のソリューションが満たすべき技術的要件について話します。

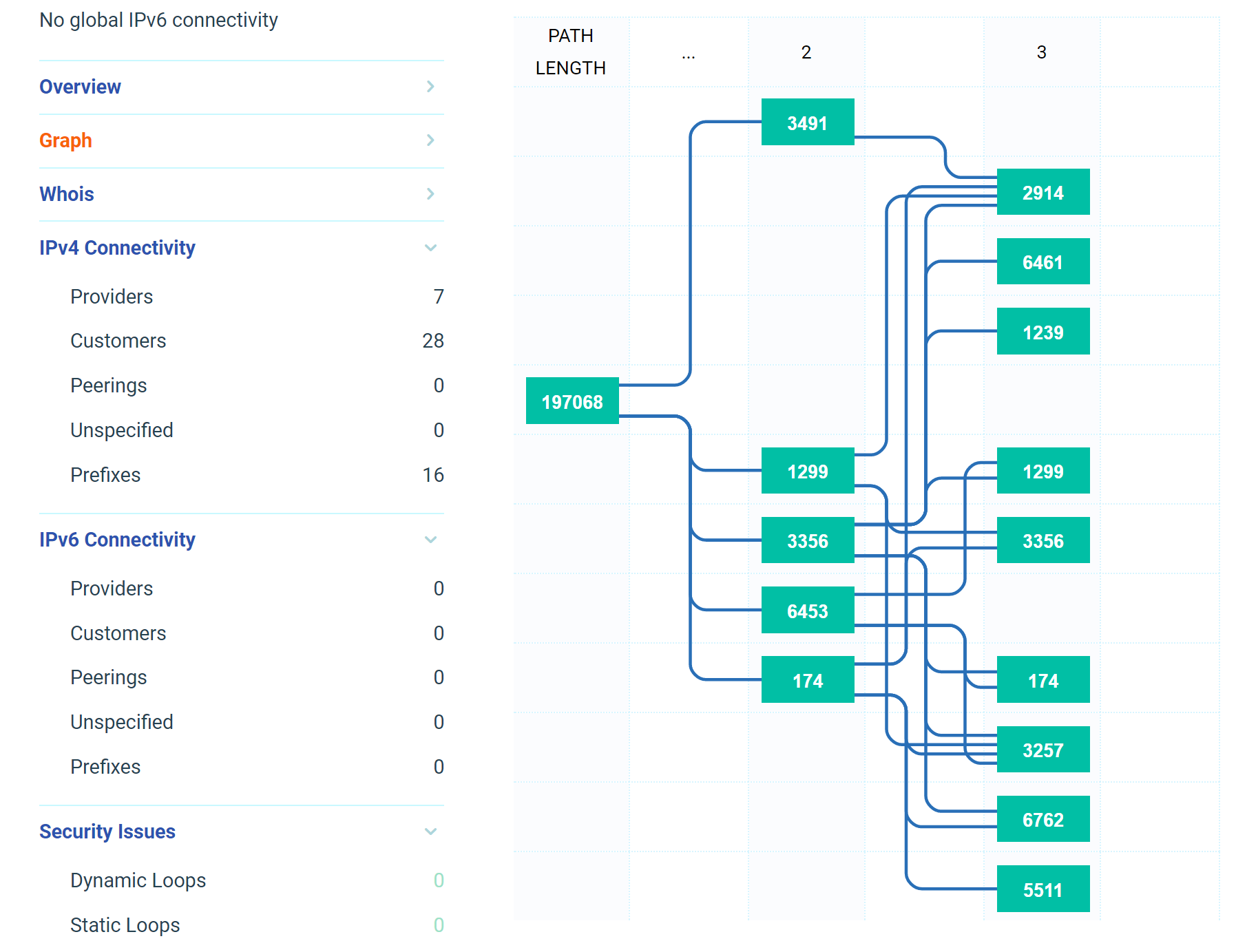

- 各主要地域に複数のプレゼンスポイントが存在し、地域ティア1以上の通信プロバイダーへの接続がある(地理的に分散したネットワークの存在による単一障害点の除外)。

- インターネットプロバイダーの階層的に接続されていないネットワークに基づいて作成されたインフラストラクチャ(少数の主要プロバイダーを抱える小国にとって特に重要です)。

- ネットワークプレフィックスごとに複数のサービスプロバイダー(プロバイダーから問題を継承する可能性を排除します)。

- DNSプロトコルの保護の存在(Dynの崩壊後、ここでは議論さえ必要ありません);

- ターゲットアプリケーションで使用されるすべてのプロトコルの保護(HTTP / HTTPSだけでなく)。

- トラフィックの絶え間ない自動フィルタリング(ソリューションをオンにして攻撃を無力化するのに1分から2秒の遅れが生じる);

- ISO OSIネットワークモデル全体(最大L7)でのフィルタリング。 アプリケーションレベルでの攻撃が一般的になりつつあるため、後者は特に重要です。 ここでは、ソリューションと以前に使用された製品およびサービスとの互換性が重要であり、実装コストが削減されます。

- キーを開示せずに暗号化されたトラフィックを完全にフィルタリングします。

- 誤検知が攻撃を受けているのは5%以下です。

- UXに変更はありません(逆チューリングテスト)-ユーザーに刺激がないことを保証します。

- 独立した専門家による外部保護テストの可能性。

別個の12番目のポイントは、提供されるサービスのリストにWAFが存在することです。Webアプリケーションファイアウォールは、深刻なインフラストラクチャ保護と攻撃の中和に必要かつ必要な条件であるため、この項目には特別な注意が必要です。 WAFには、3つの個別の技術要件があります。

- このようなスキャナーは、アクティブおよびパッシブの脆弱性検索を備えているため、攻撃者が行う前にネットワーク境界のギャップの可能性を見つけるのに役立ちます。

- コメントする必要のない仮想パッチを適用する機能:さまざまな程度の有病率のシステム(Magento、Wordpressなど)の多くの脆弱性は、開発者によって6か月間閉鎖されません。 仮想パッチにより、アプリケーションの完全なパフォーマンスを維持しながら、この問題に効果的に対処できます。

- アプリケーションのさまざまな部分で、管理者からクライアントまで、さまざまなカテゴリのパスワードの列挙に対する保護。

このページが、あなたがあなたのビジネスの情報セキュリティを委ねる人をよりよく理解し、慎重に選択するのに役立つことを願っています。 また、基準に関する提案やコメントをお待ちしております。