システム管理者またはネットワークエンジニアの大多数は、「 ファイアウォールを正しく構成しましたか 。 保護を強化するために他にできることはありますか? 」 当然、この問題では、さまざまなマニュアル(PCI DSS、ISO、NISTなど)と常識に頼る価値があります。 より経験豊富な同僚の助けも歓迎します。

この記事のフレームワークでは、ファイアウォールをセットアップするための主な推奨事項またはベストプラクティスを説明しようとします。 これは「チェックリスト」であり、これに従ってネットワーク保護の品質を大幅に改善できます。 このマニュアルは、特にCheck Point機器向けに書かれていますが、他のベンダーの機器(Cisco、Fortinet、Palo Altoなど)で構築されたネットワークの独立監査の基礎としても使用できます。 興味があるなら、猫にようこそ…

コンプライアンスブレード

一般的に、チェックポイントの場合、設定の「正確さ」の監査は自動的に実行できます。 これは、管理サーバーでアクティブ化されているコンプライアンスソフトウェアブレードを使用して実行されます。

このブレードは次の機能を実行します。

- 年中無休のソフトウェアブレードモニタリング

- 管理システム、ソフトウェアブレード、セキュリティゲートウェイが最適に構成されていることを確認するための継続的な監視。

- 誤った構成設定とセキュリティの脆弱性を示します。

- セキュリティを強化するための推奨事項を提供します。

- リアルタイム通知

- 構成の変更がセキュリティに与える影響を示します。

- セキュリティに悪影響を与えるポリシーの変更を通知します。

- 目的の変更の結果をユーザーに教えます。

- すぐに使えるレポート

- 数千の規制要件を実用的なガイドラインに変換します。

- 規制要件(PCI DSS、ISO、NIST、DSDなど)へのコンプライアンスの継続的な評価。

評価の設定:

規制要件への準拠の評価:

個々のゲートウェイとブレードのパフォーマンス評価:

Compliance Bladeは、管理サーバー(物理アプライアンスSmart-1または仮想マシン)を購入すると、1年間のサブスクリプションが無料で提供されます。 この時間は、セキュリティツールの包括的なセットアップとその後の構成の評価に十分です。 したがって、最初の年には、ネットワークセキュリティの無料監査(チェックポイント設定)を取得します。

このブレードを一度もアクティブにしたことがない場合、上の図に示すように、管理サーバー(管理サーバー)のプロパティでこれを実行するのは非常に簡単です。 その後、ポリシーをインストールし、しばらく待ちます(ネットワークのサイズとゲートウェイの数に応じて)。 構成評価の結果は、SmartDashboardの対応する[コンプライアンス]タブで確認できます。

コンプライアンスブレードをさらに使用するには、対応するサブスクリプションの延長が必要であり、その価格は中小企業の予算に必ずしも対応しないことに注意してください。

サブスクリプションの終了後に何をしますか?

特にこのような場合のために、このマニュアルを作成しました。これにより、チェックポイントの推奨事項に従って、現在の設定の「妥当性」と安全性を手動で確認できます。 同時に、さまざまな規制機関の規格(PCI DSS、ISOなど)は考慮せず、ネットワーク保護を設定するためのベストプラクティス(ベストプラクティス)のみに触れます。

ファイアウォールのベストプラクティス

1.管理ルールがあります(名前は異なる場合があります)。

このルールは、管理サーバーと管理者のコンピューターからSecurity Gatewayにアクセスするために使用されます。 残りはアクセスを拒否する必要があります。

2.ステルスルールがあります(名前は異なる場合があります)。

このルールは、ゲートウェイ自体へのアクセス試行をブロックするために使用されます。これにより、ゲートウェイが「見えない」ようになり、不正アクセスの可能性が排除されます。 このルールが管理より低いことを確認してください。

3.クリーンアップルールがあります(名前は異なる場合があります)。

デフォルトでは、Check Pointは明示的に許可されていないすべての接続をブロックします。 このルールは、それなしでブロックされたすべてのパケットを記録するためにのみ使用されます。 ルールはリストの最後でなければなりません。

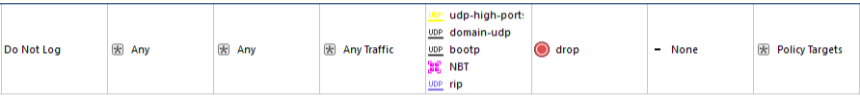

4.ロギングが無効になっている「ログを記録しない」ルール(名前は異なる場合があります)があります。

このルールは、「スプリアス」ブロードキャストトラフィックをフィルタリングするために使用されます。 このようなトラフィックには、udp-high-ports(UDPポート> 1024-65535)、domain-udp、bootp、NBT(NetBios)、rip(リストはネットワークによって異なる場合があります)が含まれます。 ファイアウォールのログが無用な情報で過負荷にならないように、ログは意図的にオフにされます。 ルールはリスト内で可能な限り高くする必要があります(最初の方が良い)。

5.ソース列のアクセスリストには、値Anyがありません。 すべてのトラフィック。 ネットワークであろうとホストであろうと、ルールには常に特定のソースを示してください。 ステルス、クリーンアップルール、ログ記録を除きます。

6.すべてのトラフィック(許可)を許可するルールはありません。

7.アカウンティング(金融)および人事(HR)のセグメントに対するインバウンドインターネットトラフィックは禁止されています。

8.インターネットからDMZへのFTPトラフィックは禁止されています。

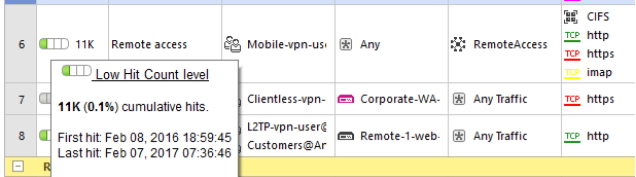

9.未使用のルールはありません。 SmartDashboardコンソールでは、各アクセスリストのヒットカウンターを表示できます。

カウンターがゼロ値を示す場合、または最後のヒット(最後のヒット)が6か月以上前の場合、一般リストをオーバーロードしないようにこのルールを削除することをお勧めします。

10.すべてのルールで、[追跡]フィールドに[ログ]オプションが設定されます。 記録しないルールに加えて。 そのため、ブロードキャストトラフィックを除くすべての重要なイベントを記録できます。

11.すべてのルールについて、「適切な」名前が示され、このルールの目的を説明するコメントがあります。

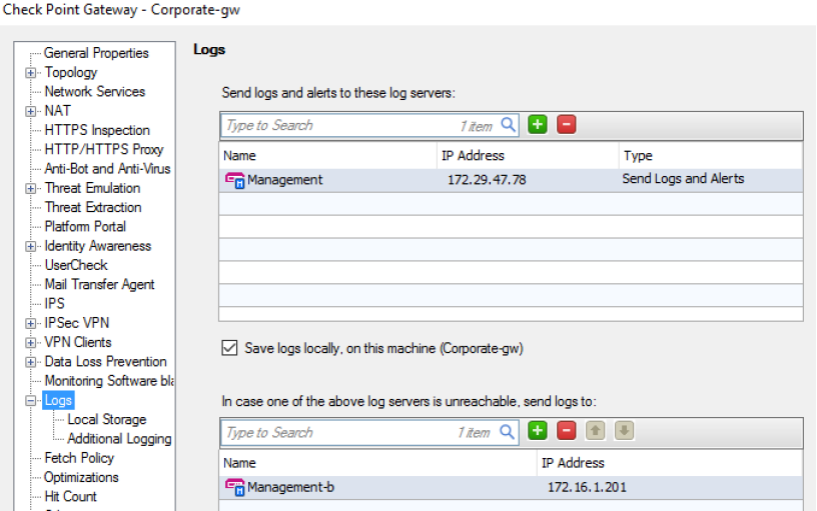

12.すべてのゲートウェイでロギングが有効になっています。

管理サーバーまたは別のサードパーティソリューションをLog Serverとして使用できます(SIEMまたはLog Managementシステムを使用できます)。

13.すべてのゲートウェイでバックアップログサーバーが構成されます。 これにより、メインログサーバーに障害が発生した場合に重要なメッセージが保存されます。

14.すべてのゲートウェイで、ログのローカルストレージの機能も有効になっています。 これにより、Logサーバーが使用できない場合のイベントに関する情報が保存されます。

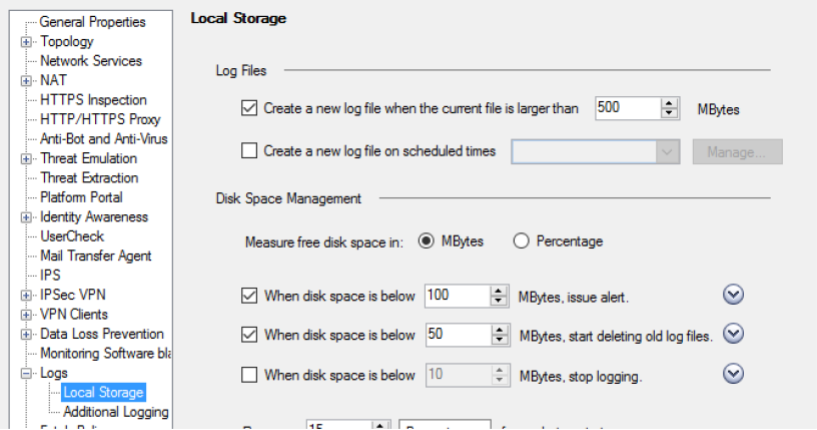

15.すべてのゲートウェイは、特定のサイズの古いログファイルに達すると新しいログファイルを作成するように構成されます。

これにより、ログの処理(表示、検索)が大幅に高速化されます。 ログファイルを切り替えると、古いログに戻ることができます。

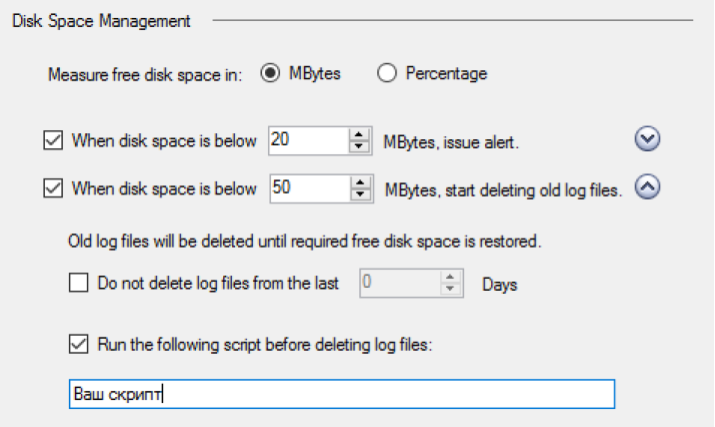

16.すべてのゲートウェイで、ディスク容量が不足していることを知らせる通知が設定されます。 応答レベルは、ハードドライブの合計容量に応じて選択されます。 原則として、しきい値は50〜100 MBの範囲で設定されます。

17.すべてのゲートウェイは、ディスク領域が不足している古いログファイルを削除するように構成されています。 応答レベルは、ハードドライブの合計容量に応じて選択されます。 原則として、しきい値は50 MBの領域に設定されます。

18.古いログファイルを削除する前に実行されるすべてのゲートウェイでスクリプトが構成されます。

この機能を使用すると、ログバックアップが作成されたことを確認できます。

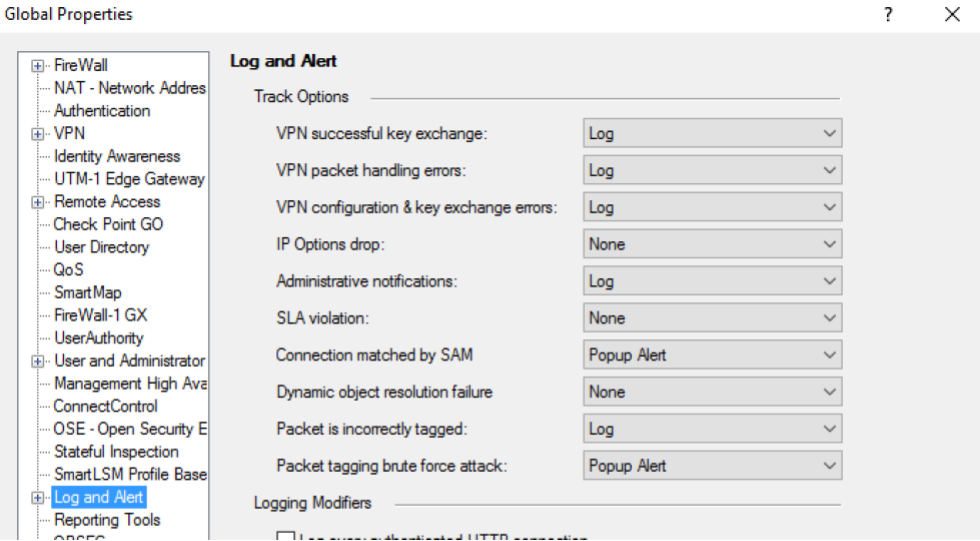

19.グローバル設定では、「VPNパケット処理エラー」、「VPN成功キー交換」、「VPN構成およびキー交換エラー」、「管理通知」、「パケットに誤ってタグが付けられます」、および「パケットにタグ付け総当たり攻撃」のログが有効になります:

20.すべてのゲートウェイで、アンチスプーフィングが防止モードで有効になっています(すべてのインターフェイスに対して):

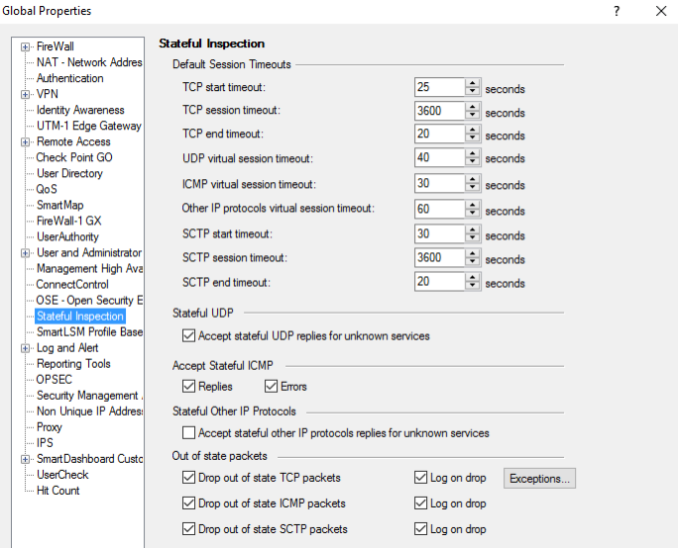

21.グローバルプロパティで、ステートフルインスペクションのデフォルトの時間間隔値を確認します。

ネットワーク要件に応じて変更します。

22. 「状態TCPパケットのドロップアウト」、「状態ICMPパケットのドロップアウト」、および「状態SCTPパケットのドロップアウト」フィールドでは、ログオンドロップが有効になります(上の図を参照)。

23.各ゲートウェイのプロパティで、ヒットカウントカウンターが有効になっています。

これにより、各ルール(アクセスリスト)の一致数を確認し、未使用のルールを削除できます。

24.ゲートウェイ最適化設定で、同時セッションの最大数を指定します。

この設定はゲートウェイモデルに固有であり、輻輳の防止に役立ちます。

25.グローバル設定(グローバルプロパティ)で、ユーザーアカウント(ユーザーアカウント)と管理者(管理者アカウント)のパスワードは180日後に期限が切れます。

有効期限が切れるパスワードアラートも設定する必要があります。

26. Active Directoryと統合する場合、パスワードの変更が構成されます。

27.グローバル設定(グローバルプロパティ)で、管理者ロックが有効になります。 ログインに3回失敗すると、アカウントは30分間ブロックされます。

ロック通知と、15分間非アクティブな制御セッションのリセットも構成されます。

28.オプション「接続の再一致」は、ゲートウェイのプロパティで設定されます。

これにより、新しいポリシーをインストールした直後に禁止された接続をブロックし、セッションが終了するのを待つことができなくなります。

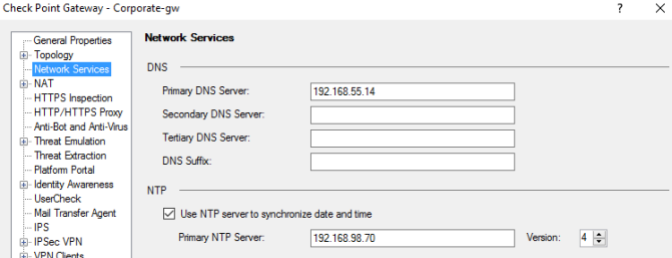

29.構成された時刻同期(NTP)

これにより、すべてのイベント(ログ)の現在の日付と時刻を確認できます。

これらは、ファイアウォールブレードをセットアップするためのチェックポイントの推奨事項です。 しかし、多くのヒントが他のベンダーにも当てはまることに気付いたと思います。 すべてのブレードに同様の推奨事項(IPS、DLP、アプリケーション制御、URLフィルタリングなど)があります。これについては、以下の記事で検討する場合があります。

Check Pointの詳細については、当社の企業ブログをご覧ください。 チェックポイントのセキュリティ設定を無料で確認するには、ここをクリックしてください 。