ワイヤレスネットワークはあらゆる場所で私たちを取り囲んでおり、数百万ものガジェットが絶えずWorld Wide Webと情報を交換しています。 ご存知のように、情報は世界を支配します。つまり、ワイヤレスデバイスが送信するデータに非常に興味がある人は、常に近くにいることができます。

これは、犯罪者の関心、またはすべての前提条件を備えた完全に合法的な企業セキュリティ調査のいずれかです。 この短い記事はそのような研究者向けに書かれたものです。なぜなら、ペンテスト中に情報を収集する余分なポイントが傷つかないからです。

1. Wi-Fiネットワークの根本的な不安

考えている人はほとんどいませんが、Wi-Fiネットワークは本質的に安全ではありません。むしろ、アクセスポイントのセキュリティとワイヤレスネットワークのクライアントの間にひどい不均衡があります。 見知らぬ人がアクセスポイントに接続できないようにすること、接続を暗号化する方法が作成されること、フィルターリストがさまざまなハードウェアパラメーターによって導入されることを保証することに多くの注意が払われますが、望ましくないアクセスポイントへの接続をクライアントデバイスが保護することはまったく行われていません。 クライアント接続の主な問題は何ですか? クライアントが認識しているアクセスポイントに接続するための十分な承認記号は、SSIDのみです。 この根本的な欠点は今日悪用されます。

2.アクセスポイントを「犠牲者」に押し付ける方法

傍受プロセスへの被害者の関与を減らすための3つの方法があります。

a)オープンアクセスポイント

最も原始的な選択肢は、モバイルインターネットに座るのにうんざりしていた普通の流行に敏感な人によって計算され、彼は景品に固執する場所を探すことにしました。

この方法を使用すると、セキュリティのテストを行っている会社の従業員である可能性が低い、まったく興味のないユーザーが着実に流入します。

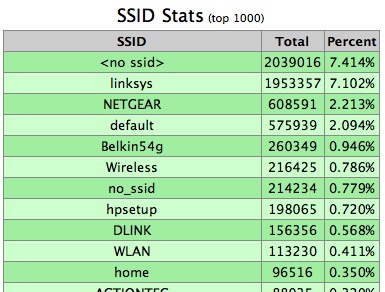

b)マルチSSIDを備えたオープンポイント(たとえば、DD-WRTファームウェアはこのようなトリックを実行できます)には、ASUS、デフォルト、Dlink、Beeline_wifi_freeなどのオープンアクセスポイントの最も一般的な名前が詰まっています。

これは以前のものとは異なりますが、唯一の違いは、犠牲者のデバイスを古いメモリから自動的に接続する可能性があることです(前述のとおり、クライアントが記憶しているSSIDの一致は十分であり、オープンポイントに接続するための唯一の条件です)。 カバレッジはわずかに成長し、興味深い顧客を獲得する可能性がすでにありますが、繰り返しますが、実際の仕事の場合はそうではありません

c)KARMAの使用。

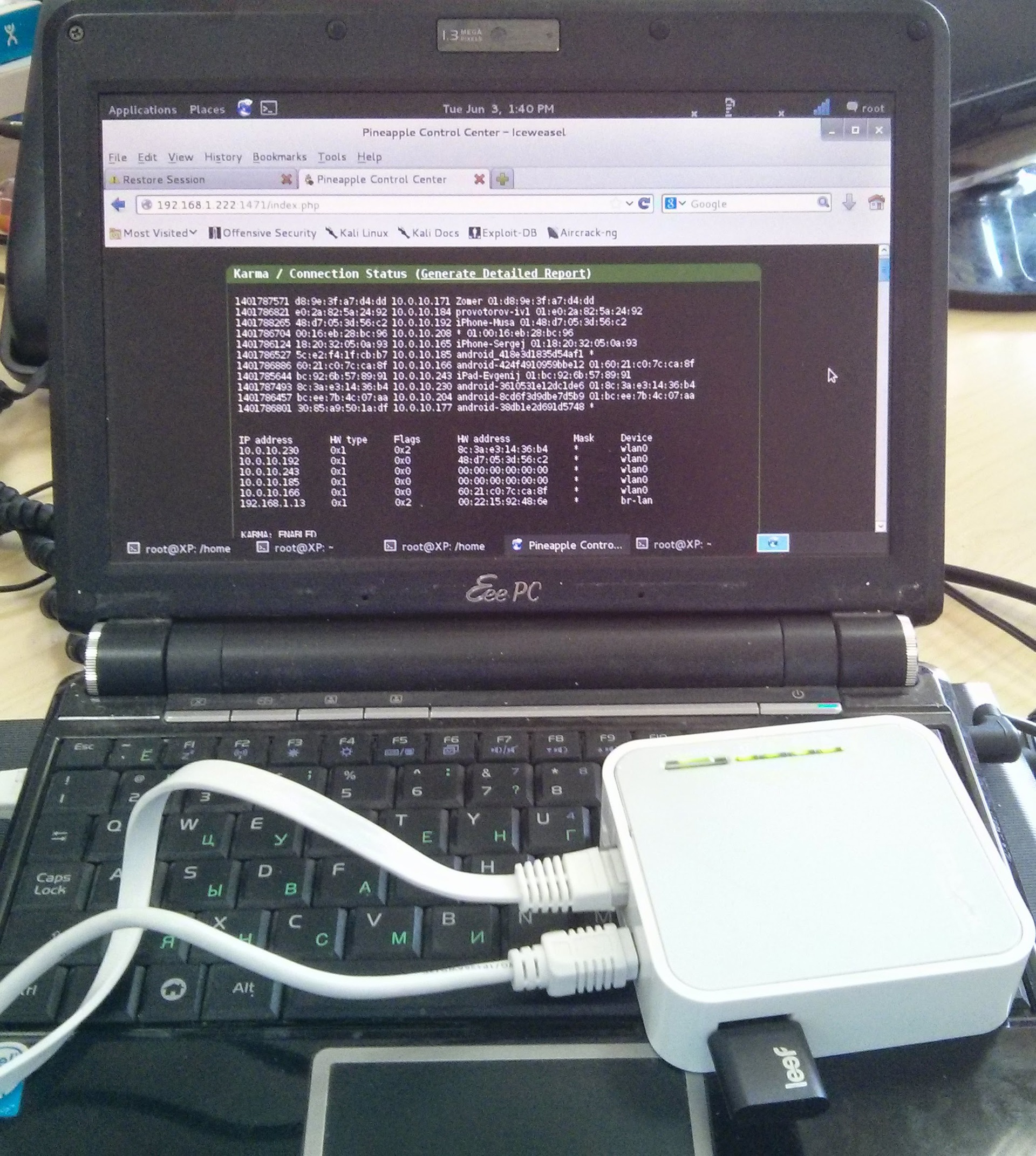

この記事が実際に開始された最も興味深いのは、このソフトウェアが無線ネットワークを半自動モードでハッキングおよび傍受するように設計されたWiFi Pineappleハードウェアとソフトウェアの複合体の一部であることです。 幸いなことに、特定のシャーマニズム後の元のデバイスのファームウェアは、非常に安価なルーターにもなります。これは、古いネットブックと組み合わせて、無線ネットワーククライアントを傍受する可能性が高いまともなステーションを提供します。 これ( KARMA )はどのように機能しますか? スタンバイモードの各クライアントデバイスは、以前に記憶されたワイヤレスネットワークの近くの1つを見つけようとして、いわゆるビーコンを絶えず送信します。 KARMAの制御下にあるデバイスはこれらのビーコンをインターセプトし、顧客が探しているアクセスポイントに見えます。 同時に、セキュリティ設定、パスワード、および暗号化の種類がデバイスにどのようなポイントを持っているかはまったく関係ありません。接続はシームレスに開いたチャネルを介して行われます。 これはすべて、SSIDの素晴らしい魔法と、このようなすばらしい製品の作成者の少し暗いシャーマニズムです。 被害者がそのようなアクセスポイントに関連付けられる可能性は、それらの間の受信が良好であるほど高くなりますが、非常に高く、現代のすべてのワイヤレスデバイスが影響を受けやすくなります(Android OSおよびiOSの新しいバージョンにはそのような欠点がないと言われています-研究は別の方法で示唆しています)。

3.結論-利益を享受する。

クライアントがアクセスポイントにジャンプしてインターネットを通過するとすぐに、tcpdump、dsniffなどを使用したオープントラフィックのインターセプトから、sslstripを介した安全なsslトラフィックのインターセプト、および代替方法の使用まで、データを傍受および盗む機会がありますページ。

もちろん、100%の成功に頼ることはできません。すべての「フィッシング」が既製のパスワードまたは少なくともハッシュという形で終わるわけではありません。ほとんどの場合、OAuth2.0を介したモバイルアプリケーションのaccess_token認証に遭遇します。 自然にこのデータを活用する方法がありますが、これは別の大きな会話のトピックです。

賢明な保護方法はあまりありません-ワイヤレスネットワークを無効にすることはできませんが、カルマの通信可能範囲に入るのは、近くにあるアクセスポイントに電話機が突然接続され、接続がパスワードなしであり、ポイントがWPA2暗号化によって閉じられていることを覚えています。

「釣り」の成功の可能性を最大にすることは、餌の3つの方法すべてを組み合わせることです。