多くのウイルス対策およびセキュリティ企業は、Zeus Gameoverの活動についてすでに書いています。詐欺師の行為によるユーザーへの金銭的損害は莫大で、数千億ドルに達する可能性があります。 FBIによると、ゲームオーバーの変更のみで、攻撃者は1億ドル以上を盗みました。KrebsOnSecurityによると、法執行機関、FBI、Europol、およびさまざまなセキュリティ会社と緊密に対話するポータルは、ボットネットの活動を破壊するためにTovarオペレーションに参加しました。 :CrowdStrike、Dell、Symantec、Trend Micro、およびMcAfee。

GameOver Zeusに起因する損失は1億ドルを超えると推定されています。

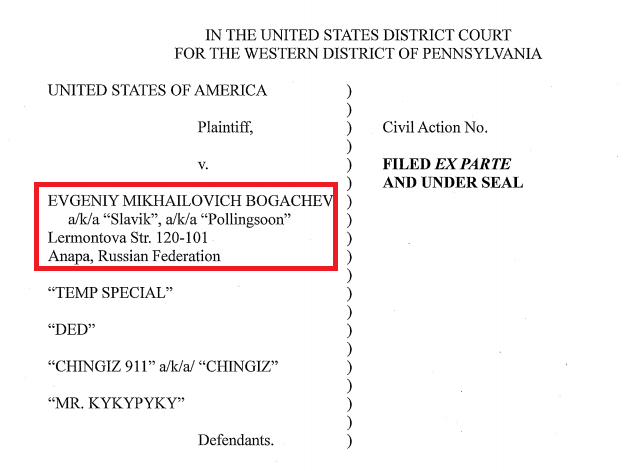

ボットネットを無効にする操作に加えて、法執行機関は、 Slavikという仮名で広く知られている元のマルウェアZeusの作者とされるリストを指名手配者リストに載せました 。 ロシア連邦の原住民であることが判明しました。 民事訴訟に関連する文書は、公式ウェブサイトに掲載されました。

上記のFBIリリースで述べたように、Zeus Gameoverに感染したコンピューターは、Cryptolockerとして知られる別の危険なマルウェアをしばしば発見したことが調査により示されました。 彼はユーザーファイルを暗号化し、分散アーキテクチャを使用して復号化キーを取得するため、最も危険なランサムウェアランサムウェアとして名声を得ました(キーは攻撃者自身からのみ取得できます)。 キーを取得してファイルを復号化するために、攻撃者はユーザーから金を強要しました。 トバール作戦は、暗号ロッカーの構造を破壊することも目的としていました。