Drupalプロジェクトセキュリティチームは、多くの重大な脆弱性に対するパッチをリリースしました。 セキュリティエラーは、一般的なプラグインとシステムのカーネルの両方に影響します。

脆弱性は、 RESTful Webサービスモジュール(Drupal機能にREST APIを提供するために使用)、 Coder (古いバージョンのコード分析および移行モジュール)、およびWebform Multiple File Upload (ユーザーファイルをアップロードするためのフォームコンポーネントを追加)で発見されました。 コアは、すでにブログで書いたhttpoxyの脆弱性を修正しました。

PSA-2016-001セキュリティ情報によると、脆弱性はこれらのモジュールがインストールされている最大10,000サイトに影響します。 Bulletin PSA-2016-002は、Drupalの8番目のブランチにhttpoxy脆弱性が存在することを確認します。これは、HTTP要求にサードパーティのGuzzleライブラリを使用しますが、Drupal 7.xの以前のバージョンはこの脆弱性の影響を受けません。

ネットワークは、これらの脆弱性を悪用するエクスプロイトをすでに公開しています。 私たちの今日の資料で-彼らのより詳細な説明。

詳細

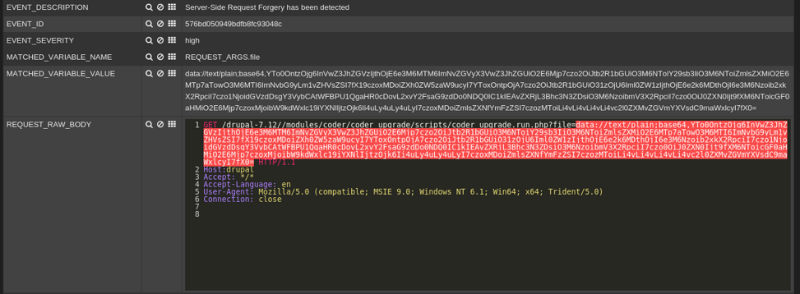

Drupalセキュリティチームによると、RESTful Webサービスと呼ばれるREST APIモジュールが5804サイトで使用されています。

call_user_func_array()

関数で使用する前の着信データのフィルタリングが不十分なため、この脆弱性が起こります。 攻撃者はこの脆弱性を利用して、特別なリクエストを送信することにより、任意のPHPコードを実行する可能性があります。 7.x-2.6および7.x-1.7までのモジュールの脆弱なバージョン。 このエクスプロイトは既に Metasploit Frameworkに含まれています。

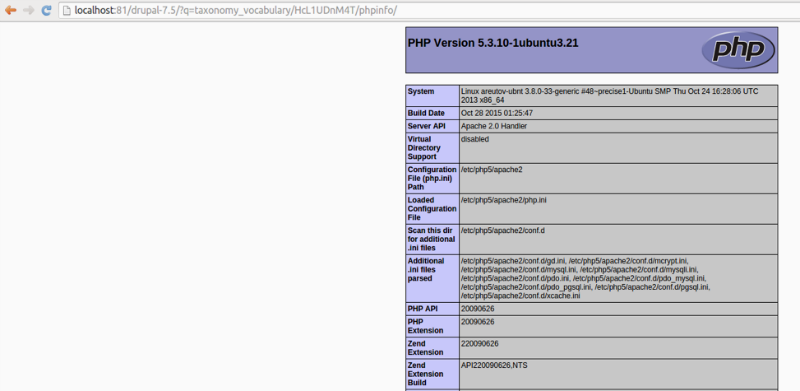

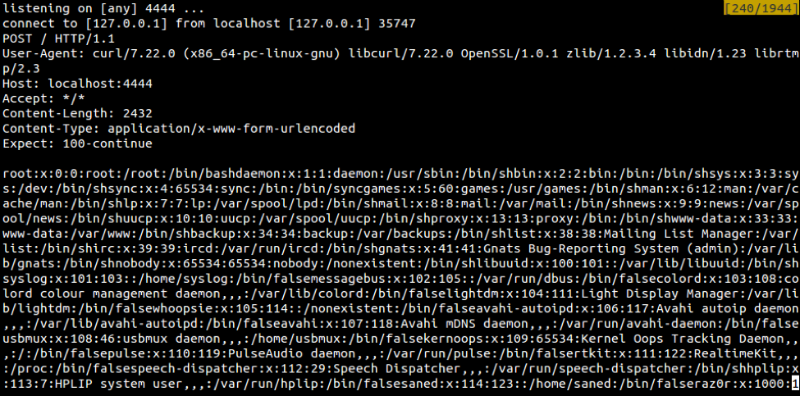

公式統計による古いCoderコードの分析と移行のためのモジュールは、4951サイトにインストールされています。 古いDrupalモジュールを更新するスクリプトにユーザーの特権チェックがないため、この脆弱性が起こります。 スクリプトは、

unserialize()

関数に該当する更新設定でファイル名を受け入れます。

<?php $parameters = unserialize(file_get_contents($path));

攻撃者は、 PHPラッパーデータ//を使用して、ファイル名ではなく構造自体を指定する機会があります。 いずれかのパラメーターの値は、

shell_exec()

関数でエスケープせずに使用されます。

<?php shell_exec("diff -up -r {$old_dir} {$new_dir} > {$patch_filename}");

したがって、この脆弱性により、システムで任意のコマンドを実装および実行できます。

7.x-2.6および7.x-1.3までのモジュールの脆弱なバージョン。 この脆弱性の特徴は、操作のためにモジュールを有効にする必要はなく、モジュールを含むフォルダーに存在することだけが必要であるという事実です。 この脆弱性の悪用も最近Metasploit Frameworkの一部になりました。

Webform Multiple File Uploadモジュールは、システムにカスタムファイルをアップロードするためのコンポーネントを追加します。 モジュールページの統計によると、3076のWebリソースがそれを使用しています。 発見された脆弱性により、PHPオブジェクトインジェクション(ユーザーから送信されたPHPオブジェクトの逆シリアル化)を実行できます。 その結果、攻撃者はunserialize()関数の脆弱性を悪用するだけでなく、任意のクラスのデストラクタを呼び出すオブジェクトを作成する機会があります。 システムには攻撃者にとって有用なデストラクタが1つしかないため、任意のファイルを削除できるため、脆弱性の脅威の程度はクリティカルと評価されます(非常にクリティカルが最も危険なレベルです)。 7.x-1.4までのWebform Multiple File Uploadの脆弱なバージョン。

Drupalの脆弱性が引き起こす可能性のあるもの

前述の脆弱性はDrupalで実行されているすべてのサイトに影響を与えないという事実にもかかわらず、世界中の多くの組織がこのCMSを使用しているため、それらの操作の結果は依然として重要です。

たとえば、そのうちの1つはMossac Fonseca社で、パナマ事件で世界的に有名になりました。そのサイトはDrupalで機能し、 Drupalgeddonと呼ばれるシステムの脆弱性によってハッキングされたと思われます。 このハッキングの事実が、世界中の有名人や政治家がどのようにオフショアを利用しているかについての機密文書の漏洩の一因となった可能性がありました。

自分を守る方法

Positive Technologiesの専門家は、企業のITシステムのユーザーが専用のセキュリティツールを使用して、説明されている脆弱性と戦うことを推奨しています。 たとえば、 PT Application Firewallの自己学習型アプリケーションレベルのファイアウォールは、それらを使用した攻撃をブロックできるようになりました。