問題はすべて解決する必要があります。 技術的救済は方程式の一部にすぎません。 人的要因が大きな役割を果たしていることを忘れないでください。 情報セキュリティの専門家は、特に一般的な従業員の情報セキュリティの分野での知識を高めることを目的としたトレーニングを実施するために、ソーシャルエンジニアリング(人々の心理学の特性に基づいて情報への必要なアクセスを取得する方法)に対抗する方法を絶えず開発および改善する必要があります。 弊社では、継続的なトレーニングを実施し、ソーシャルエンジニアリングの手法を特定するための基本を強調しています。

Alexey Pulin、テクニカルサポートスペシャリスト、 トラフィックインスペクター

脅威の進化:主な変更点と事実

情報セキュリティに関するシスコのレポートによると、通常のブラウザは商用データ漏洩の原因になる可能性があり、これは現在広まっている問題です。 この調査で調査した組織の85%以上に悪意のあるブラウザー拡張機能がインストールされていました。つまり、ほとんどすべての企業がこの問題に遭遇しています。

さらに、昨年、人気のあるボットネットは多くの組織の利益に影響を及ぼしました。 分析の結果、このようなマルウェアの大部分(91.3%)はドメインネームシステム(DNS)を使用して攻撃していることがわかりました。 顧客のネットワークで機能する「詐欺的な」DNSサービスを特定しました。 さらに、顧客は、DNSサーバーが、ドメインネームシステムの既存のインフラストラクチャ内の従業員によって使用されていることすら知りませんでした。

過去1年間の傾向の1つは、HTTPSプロトコルの広範な採用です。 暗号化はユーザーの保護に役立ちますが、コインには裏返しがあります。開発者が脅威を監視することは難しくなっています。 さらに、一部の種類のマルウェアは、異なるポートで暗号化されたデータを交換できます。

老朽化したITインフラストラクチャのシェアは世界で拡大しています。 この調査によると、分析されたデバイスの92%が既知の脆弱性を持つソフトウェアを実行しています。 さらに、機器の31%が「販売中止」の段階に達し、8%が「ライフサイクルの終了」段階にあります。

2015年、管理者はツールや情報セキュリティプロセスに対する自信が1年前よりも低くなりました。 たとえば、昨年、組織の59%がセキュリティインフラストラクチャは「非常に近代的」であると主張しましたが、前年の回答者の64%はそうでした。 これは、組織が外部の脅威に立ち向かうだけでなく、防御システムを改善する動機を与えます。

内部の脅威

内部の脅威から企業リソースと貴重な情報を保護することも必要です。 特に、Ponemon InstituteとFasooが実施した研究の結果によると、従業員の障害が漏れの主な原因です。 事件の半分以上(56%)の原因は彼女です。 37%のケースでは、漏れはデバイスの紛失または盗難に起因しています。 インシデントの35%はサードパーティのエラーによるものです。 ケースの22%でのみ、会社に関係のない侵入者のせいで機密情報が消えます。

多くの場合、秘密は、アクセスできないはずの従業員の手に渡ります。 社内の機密情報の制御されない配布は、73%のケースで観察されています。 多くの場合、組織は、最も機密性の高いドキュメントがどこにあるのか、誰がそれらにアクセスできるのかを正確に知らないだけです。 半数以上の企業が、ファイルの保存と交換のための無料サービスの使用を許可しています。 77%の企業では、機密文書の保管方法を監査したことはありません。

統合と協力

今後5年間で、適応型統合ソリューションの必要性は、スケーラブルな統合型脅威保護アーキテクチャにつながります。 この「検出と応答」アーキテクチャは、既知の脅威と新しい脅威にはるかに迅速に対応できます。 状況依存の監視プラットフォームに基づいており、脅威を評価し、ローカルデータとグローバルデータを相関させ、セキュリティ機能を最適化するために継続的に更新されます。

多数の攻撃ベクトルと内部の脅威に対する保護を提供するのは、監視機能です。 さらに、このようなプラットフォームは、すべてのソリューションプロバイダーが作業し、貢献できる基盤となる可能性があります。

このアーキテクチャの実際の利点と潜在的な利点をよりよく理解するには、統合セキュリティの6つの原則を検討してください。

賢く作られた

1.ますます複雑化する脅威の増大に対処するための、より広範なネットワークインフラストラクチャと情報セキュリティアーキテクチャ。

過去25年間の情報セキュリティの従来のモデルの公式は、「問題が発生し、箱を購入します」でした。 しかし、そのようなソリューションは、多くの場合、さまざまなサプライヤーの一連のテクノロジーを表しています。 それらは互いに相互作用しません。

統合された脅威保護アーキテクチャは、より多くの機能を提供し、より多くのデータを自動的に収集することで脅威に迅速に対応する検出および応答プラットフォームです。 このようなプラットフォームは、情報セキュリティ環境を監視し、疑わしいイベントやポリシー違反を通知するだけでなく、ネットワーク上のイベントの明確な画像を形成します。

フィールドで一人でいるのは戦士ではありません

2.「クラス最高」の情報セキュリティ技術だけでは、現在および将来の脅威環境に対処できません。 ネットワークインフラストラクチャを複雑にするだけです。

組織は「クラス最高」のセキュリティテクノロジーに投資していますが、これらのソリューションが実際にどのように機能するかを知っていますか? 実践が示すように、多くのセキュリティテクノロジーは期待どおりに機能せず、その結果は悲惨なものになる可能性があります。

サイレント脅威に対する耐性

3.暗号化されたトラフィックを分析するには、製品が通過する悪意のあるアクションに関する暗号化されたデータを検出できる統合された脅威保護メカニズムが必要です。

暗号化されたWebトラフィックの量は増加しています。 そして、それは脅威追跡を複雑にします。 ソリューションは、デバイスまたはネットワークインフラストラクチャで何が起こっているかについて、より詳細な情報を取得することです。 組み込みのセキュリティシステムは、この問題を克服するのに役立ちます。

一緒に強い

4.統合された脅威保護アーキテクチャでは、オープンAPIが重要です。

さまざまなベンダーのソリューションを使用する環境では、監視、コンテキスト、および管理機能を提供する共通のプラットフォームが必要です。 統合プラットフォームを作成すると、自動化が向上し、情報セキュリティを提供する製品によって提供される情報の品質が向上します。

より少ないが、より良い。

5.統合された脅威保護アーキテクチャでは、インストールと制御に必要なハードウェアとソフトウェアが少なくて済みます。

ISベンダーは、最も機能的なソリューションを作成し、1つのプラットフォームでできるだけ多くの機能を提供するよう努力する必要があります。 これは、攻撃者に多くの機会を残すセキュリティ環境の簡素化と最適化に役立ちます。

過剰を切り捨てる

6.統合された脅威保護アーキテクチャの自動化および調整機能により、検出、封じ込め、および復旧時間が短縮されます。

誤検知の数を減らすことで、ISサービスは最も重要なことに集中できます。 コンテキスト化は、これらのイベントに即時の対応が必要かどうかを評価するのに役立ちます。 スペシャリストは、自動化されたレポートとより詳細な分析データを受け取ることができます。

兄弟の強さは何ですか?

産業内協力の重要性を過大評価することは困難です。 将来の統合された脅威保護アーキテクチャを開発するだけでなく、ますます活発になり訓練されたサイバー犯罪者を追跡することも必要です。 攻撃者は、検出が困難なソリューションを展開する経験を積んでいます...

役に立つヒント

実用的なISメソッドを実装するために、組織はどのような具体的な手順を実行する必要がありますか?

- 学び、もう一度勉強してください。 従業員の訓練は非常に重要な安全対策です。 フィッシング攻撃などのセキュリティ上の脅威を検出および防止できる必要があります。 セキュリティのABC-リンクやメールの添付ファイルをクリックしないでください。特にメッセージが不明な送信者から送信された場合はそうです。 メールとWebは、2つの主な感染源です。

シスコの調査によると、ほぼすべての組織(97%)が少なくとも年に1回、従業員に対して情報セキュリティトレーニングを実施しています。

- 企業ネットワークへのリモートアクセスには、少なくとも2要素認証を使用する必要があります。

- ユーザーにローカル管理権限を付与しないでください。 攻撃者は多くの場合、誰かが特別な特権を持っているという事実を利用します。

- (重要なだけでなく)すべてのデータとドキュメントのバックアップを忘れないでください。 事業継続計画を作成します。

- 管理アカウントやサービスアカウントを含む特権権限の使用の監査を忘れないでください。

- ネットワーク内の重要なデータは、個別のセグメントに割り当てて、注意深く監視する必要があります。

- 技術的に強力な保護を構築します。 ファイアウォールをインストールして、ネットワークおよびWebアプリケーションを保護します。

- 侵入検知および防止システム(IPS / IDS)を展開し、着信および発信トラフィックの可能性のある脅威と攻撃をチェックし、それらを抑制します。

- 高度なマルウェア保護クラスソリューションを使用して、クライアントシステムとネットワークを保護します。

- 脆弱性スキャナーを使用します。

- ログの監視、Webアプリケーションおよびネットワークのスキャン-24時間365日のモードを忘れないでください。

- スマートなセキュリティソリューションを使用して、最新の脅威から保護します。

- メールを暗号化します。

- クライアントシステムを保護するには、行動分析機能を備えたソリューションを使用します。

- 疑わしい通信がないかホストレベルのネットワーク接続を確認してください。

- ホストレベルでDNSアクティビティを監視します。

調査によると、上位3つの最も一般的なセキュリティ機能には、ファイアウォール、DLPシステム、および認証が含まれます。 52%の企業が標準化されたセキュリティポリシーを使用しています。

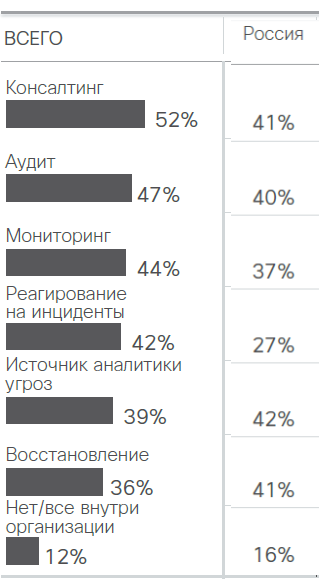

組織には専門家の助けが必要です。 これは、検査を実施し、インシデントに対応するために第三者企業を引き付けるというますます広まっている慣行を裏付けています。 アウトソーシングに関する組織の視点は徐々に変わりつつあります。ロシアを含む大企業は、監査、勧告、および協議にそれを使用する可能性がはるかに高くなります。

サードパーティが提供するセキュリティサービス-平均して世界中およびロシアで。

おわりに

セキュリティソリューションプロバイダーは、業界参加者による積極的な共同作業と継続的な作業がサイバー犯罪との闘いに与える影響を考慮し、攻撃者が収益を上げる能力を抑制し、将来の攻撃の可能性を減らす必要があります。

企業は攻撃を撃退する準備をさらに検討する必要があり、セキュリティの専門家は技術サポートと人員配置のコストの上昇を抑える必要があります。 「防御」の信頼性に対する顧客の信頼は、脅威を検出するだけでなく、影響の影響を中和し、将来の外部攻撃や内部インシデントを防ぐために必要な情報を取得できるツールの展開によって高まります。