実際、ランサムウェアの問題は、ウイルス対策の機能を過度に誇張している専門家の問題であることがほとんどです。 多くの顧客は、マルウェアから保護するにはウイルス対策で十分だと考えています。 「アンチウイルスは、マルウェアがローカルネットワーク/コンピューターに侵入するのを防ぐはずです。」 奇妙なことに、明らかなことは、アンチウイルスがすべてのマルウェアを知ることができないということです。保護ツールを選択する際に注意が払われません。

ウイルス対策および暗号化に関する一般的な意見 :

優れたアンチウイルスは問題なくキャッチします。

アンチウイルスは、アルゴリズムに組み込まれているもののみを検出し、それ以上は検出しません。 暗号化に対する保護は、未知のプログラムのインストール/実行の禁止です。添付ファイルで実行可能ファイルを送信することの禁止は、かなりよく知られた手段です。 そしてもちろんユーザートレーニング。 これらの手段を使用すると、リスクは十分に許容できるレベルまで低減されます。 しかし、悲しいかな、 これは次のように頻繁に発生します 。

私は1つのオフィスのサポートを停止しました-最高会計士は手紙を開こうとしています-「私たちはあなたを訴えています」-彼らはウイルス対策とファイアウォールを与えません。

そこで彼女はウイルス対策をオフにし、添付ファイルを開こうとしました-ウイルス対策はファイルをクリアしたからです。

このスマートマダム-自宅からメールに行き、ファイルをコピーして開きました。

賢い、Th。

さて、カーンの自宅の写真/ポルノアーカイブ。

その結果、警告しなかったのは私のせいです。

そして巨大な赤いテーブルのように-これは警告ではありませんか?

Zysy 2これらの邪悪な部下は、バックアップサーバーを切り刻みました。

それが立って点滅するようなもの。

しかし、いくつかの統計。 アンチウイルスデータベースに1日に追加される、以前は未知だった新しい暗号化プログラムはいくつありますか?

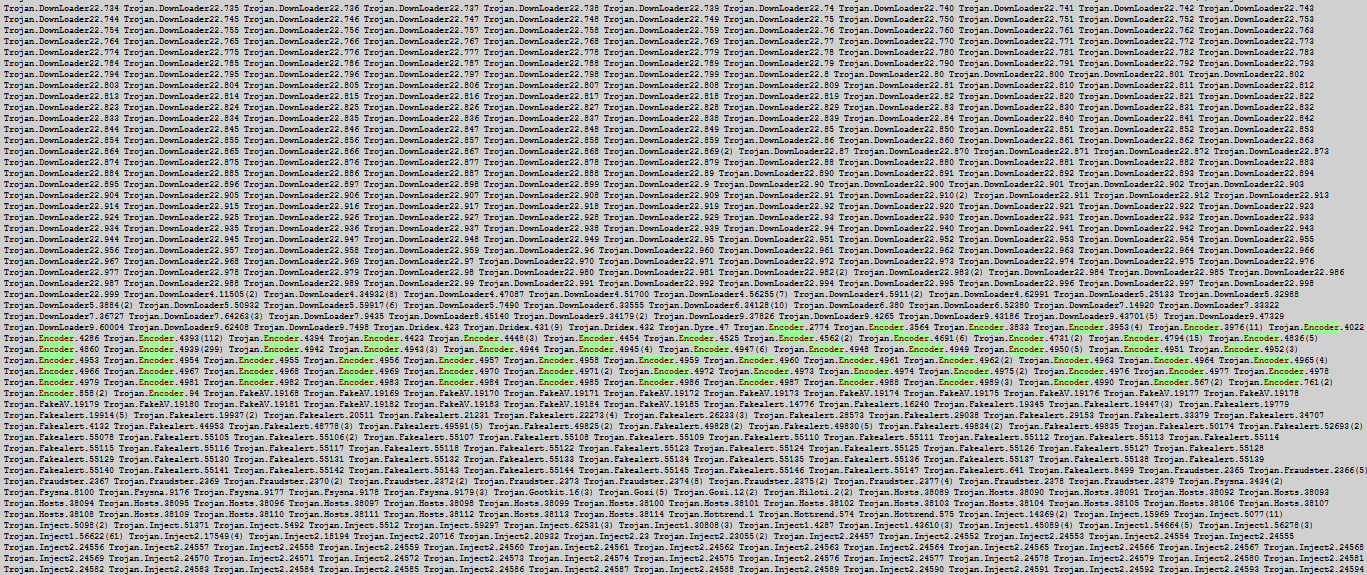

数十個、時にはそれ以下。 そして、Trojan.DownLoaderの代表者としましょうか?

そして、これらはすべての代表ではありません-さらに小さなフォントサイズで、言葉が融合し始めました。

そして、最も危険なものについて。

ウイルスのニュースについて読んだ後、読者はすぐに質問をします-もちろん、すべてが怖いですが、マルウェアはどのようにコンピューターに侵入しましたか? そして、ここでドロッパーが現場にやって来ます。

BackDoor.Apper.1トロイの木馬は、特別なマクロを含むMicrosoft Excelドキュメントであるドロッパーを使用して配布されます。 このマクロはバイト単位で収集し、自己解凍アーカイブを起動します。 アーカイブには、シマンテックの有効なデジタル署名を含む実行可能ファイルと、バックドアの主な機能が集中している動的ライブラリが含まれています。 このトロイの木馬は、起動時に実行可能ファイルを登録し、起動後に悪意のあるライブラリを攻撃されたコンピューターのメモリにロードします。

起動時に独自のアプリケーションを登録した後、トロイの木馬は元のファイルを削除します。

多くの類似したニュースがありますが、本質は同じです。 未知の悪意のあるファイルがコンピューターに侵入し、攻撃者に必要なモジュールをダウンロードするか、自分からモジュールを抽出し、ログを消去して自分自身を削除します。 その結果、悪意のあるアクティビティの検出後、侵入の原因となる悪意のある複合体のコンポーネントは、ウイルス対策業界のアナリストの手に渡ることはありません。侵入方法は不明のままであり、感染が何度も何度も発生する可能性があります-おそらく、ウイルス対策システムにとって未知の新しいコンポーネントが原因です。

当然、ドロッパーは従来の方法で配布することもできます。たとえば、メールへの添付ファイルなどによって配布できますが、これは必要ではなく、残念ながらそれを当てにするべきではありません。

上記に関連して。 不正なクリーニングからログを保護し、攻撃者がアクセスできない場所にログを保存します。 この方法でのみ、悪意のあるプログラムの配布経路にニュースが表示されます。