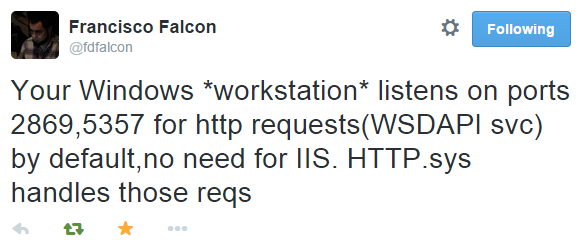

この脆弱性は、Windowsのサーバーエディションに直接関連しています。これは、Webサーバーの実装メカニズムを担当するIISがこのドライバーを使用して、システムを危険にさらすために使用される着信接続のHTTPポートを開いて維持するためです。 ただし、Windowsの一部の最新クライアントエディションでは(システムとそのサービスの構成に応じて)、実行中のサービスはHTTPポートを開いて着信接続をリッスンすることもできます。

操作自体( integer-overflow )は、HTTPヘッダーのRangeフィールドに特別な値を設定することで可能です(値はRFC 2616、14.35.1で規制されています)。 以下はそのようなリクエストの例です 。

GET / HTTP / 1.1

ホスト:MS15034

範囲:バイト= 0-18446744073709551615

このクエリは、システムの脆弱性を確認するためにも使用できます。

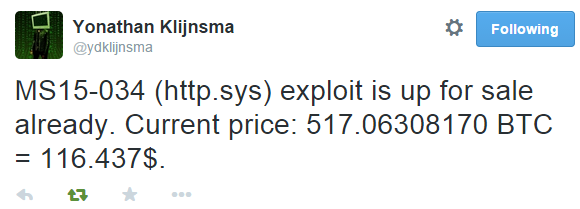

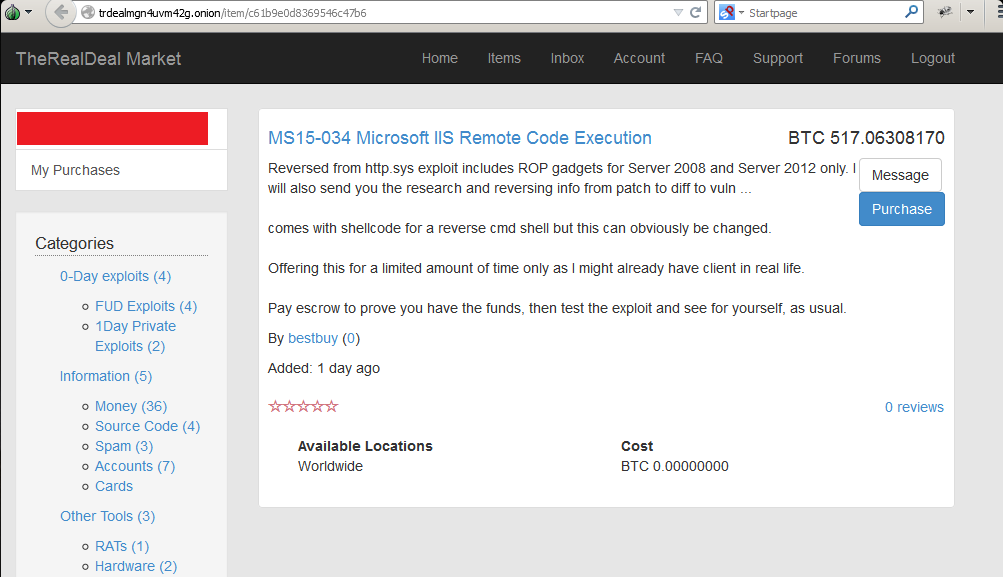

図 MS15-034のエクスプロイトを販売するための地下フォーラムでのオファー。

更新: アクティブなエクスプロイトが78.186.123.180からハニーポットにヒットしているのを確認しています。 これらのスキャンはエクスプロイトの「検出」バージョンではなくDoSバージョンを使用するため、Infocon Yellowに移行します。 スキャンは「インターネット全体」であるように見えます。

isc.sans.edu

ITWエクスプロイトの発見されたバージョンの1つは次のとおりです。

GET /%7Bwelcome.png HTTP / 1.1

ユーザーエージェント:Wget / 1.13.4(linux-gnu)

受け入れる:* / *

ホスト:[server-ip]

接続:キープアライブ

範囲:バイト= 18-18446744073709551615