- Torを使用します。 変更の中には、通常のドメインを使用してC&Cと通信するものもあれば、 Torに属する.onionドメインを使用するものもあります。

- 解読コマンドを送信するさまざまな方法。これは、身代金が侵入者に受信されたことを示します。

- 買戻しに関する情報とその支払いのためのさまざまな通貨(ウクライナグリブナおよびロシアルーブル)を備えた別のウィンドウインターフェイス。

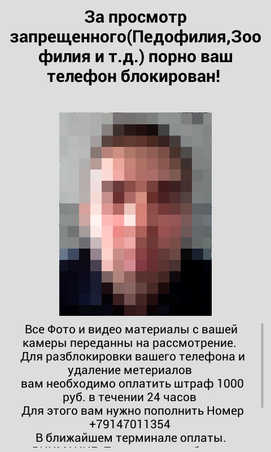

- カメラのスナップショットを使用します。 Simplockerを一部修正すると、内蔵カメラで作成された携帯電話の所有者の写真がランサムウェアウィンドウインターフェースに追加されます。

図 Android / Simplocker.Bの場合の身代金要求フォームのスクリーンショット。被害者の肖像が描かれています。 買戻しの通貨はロシアルーブルで示されています。

AESアルゴリズムとハードワイヤードキーを使用した暗号化の簡素化されたアプローチは、発見したマルウェアのほとんどの変更に引き続き存在します。 さらに、これらの変更の一部には暗号化機能が含まれていません。つまり、ファイルを暗号化せず、単にデバイスへのアクセスをブロックします。

以前の投稿で述べたように、脅威はロシアとウクライナで最も広まっています。 ユーザーのデバイスに到達すると、Android / Simplockerは、ユーザーが自分のファイルにアクセスできなくなるため、かなりのトラブルを引き起こします。

図 ESET LiveGridクラウドテクノロジーに従ったAndroid / Simplockerの分布地理。

悪意のあるプログラムを検出する上で最も重要な問題の1つは、その発生源または感染経路、つまり、ユーザーのデバイスに到達する方法です。 ESET LiveGridテレメトリーシステムは、いくつかのAndroid / Simplocker感染ベクトルを示しました。 彼にとって、典型的な配布方法は、ポルノに関連するアプリケーションを装うことです。 さらに、攻撃者はランサムウェアをゲームとして偽装しました。たとえば、Grand Theft Auto:San Andreasです。

図 Android / Simplockerを配布するポルノサイト。

図 偽のゲームアイコンGrand Theft Auto:San Andreas。

調査の過程で、Android / Simplockerが別の悪意のあるプログラム、いわゆる メインのSimplockerファイルをリモートでダウンロードするダウンローダーまたはブートローダー。 このようなブートローダーの使用は、Windowsの世界では一般的な慣行ですが、最近では Android でも使用されています。

ダウンローダーは、Android用の追加のマルウェア配布ベクトルです。 前述のように、これらはソーシャルエンジニアリングの従来の方法、たとえばポルノの使用を補完します。 デバイスに悪意のあるコードをインストールする別の方法は、ソフトウェアまたはOSの脆弱性を悪用することです。

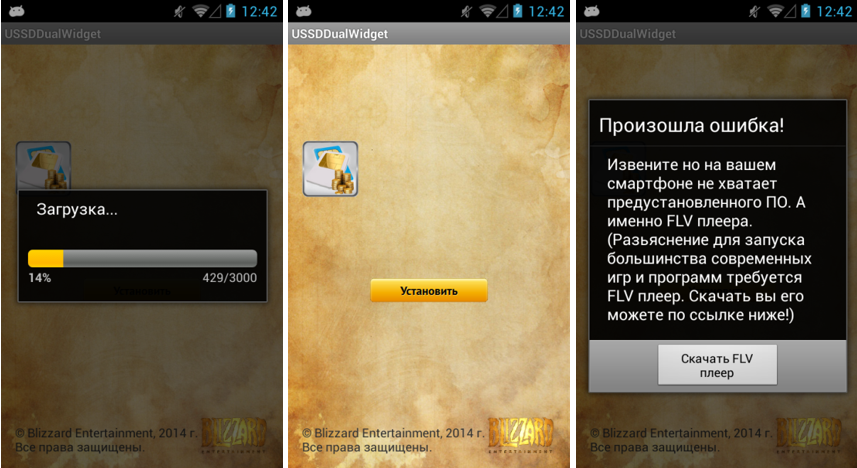

分析したダウンローダーのサンプルは、 Android / TrojanDownloader.FakeAppとして検出されます 。 彼はユーザーに、実際にはAndroid / Simplockerである偽のビデオプレーヤーをダウンロードするように説得します。 ダウンローダーなどのアプリケーションは、次の機能により、BouncerなどのGoogle Playセキュリティアプリケーションによる悪意のあるアクティビティの露出を回避する可能性が非常に高くなります。

- アプリケーションがURLを開く(それに従う)という事実は、悪意のあるアクティビティをまだ示していません。

- ブートローダー自体は、そのアプリケーションに「潜在的に危険な」許可を必要としません。

さらに、分析したサンプルでは、アプリケーションに含まれるURLは、Simplockerからの悪意のあるAPKファイルを直接示していません。 その代わり、トロイの木馬は侵入者の制御下にある別のサーバーにリダイレクトされた後、デバイスにダウンロードされます。 このブートローダーは、アプリケーションストアでUSSDDualWidgetと呼ばれる正当なアプリケーションとして偽装しました。