このような大きな違いの理由は何ですか? この質問に答えてみてください。 まず、各オペレーティングシステムの技術的特徴を検討します。

Android OSの中核はLinuxカーネルです。Linuxカーネルは、スマートフォンのハードウェア機能とAndroidのソフトウェア機能の間のブリッジとして機能します。 このシステムのほとんどのアプリケーションは、Java言語を使用して作成され、Dalvik仮想環境で実行されます。これは、仮想Javaマシンの解釈です。 Java言語に加えて、他の言語を使用してプログラムを作成できますが、作成方法に関係なく、アプリケーションは特別な保護された環境(サンドボックス)で動作します。 このサンドボックスのおかげで、アプリケーションは他のプログラムまたはそのデータのプロセスにアクセスできません。

Androidでは、すべてのアプリケーションに一意のユーザーIDまたはUIDが割り当てられます。 操作中、各プログラムは、独自のユーザーの下で、サンドボックスの不可欠な部分である個別のプロセスで実行されます。 異なるデバイスにインストールされた同じアプリケーションの場合、この識別子は異なる場合がありますが、システム内にある間は常にアプリケーションによって保存されます。 デフォルトでは、カーネルと一部の主要なシステムアプリケーションのみがルート(システムで無制限の権限を持つスーパーユーザーアカウント)にアクセスできます。

Android OSでアプリケーションを正しく動作させるための前提条件は、アプリケーションにデジタル署名があることです。 存在しない場合、システムは単にプログラムのインストールを許可しません。 デジタル署名を使用して、開発者を識別し、アプリケーションの安全な相互運用を保証します。 開発者がプログラムを作成してテストすると、デバッグに使用される一時キーで署名されます。 完成したアプリケーションの場合、開発者の個人的なデジタル署名が必要です。これは、アプリケーションのコンパイル後に作成され、完成したソフトウェアパッケージの署名に使用されます。 Androidの機能の1つは、開発者が自分のアプリケーションに署名することです。誰からも介入されることなく、アプリケーションはすぐに使用できる状態になります。

サンドボックスによって課せられる制限により、2つ以上のアプリケーションは同じプロセスで動作できません。それぞれのアプリケーションが独自の一意のユーザーアカウントを持っている必要があるためです。 それでも、開発者は複数のプログラムに単一のUIDを割り当てる機会がありますが、このためにはすべてのアプリケーションに同じデジタル署名が必要です。 この条件が満たされている場合、アプリケーションは1つのユーザーアカウントで動作できます。

基本的なAndroidアプリケーションには、制御されサンドボックス化されたデータやスマートフォンの機能へのアクセスを必要とする機能は含まれていません。 特定の機能またはデータへのアクセスを使用する必要がある場合、開発者はAndroidManifest.xml構成ファイルでアプリケーションの適切なアクセス許可を指定する必要があります。 このようなアプリケーションのインストール中、ユーザーには、その操作に必要な機能に関する情報を含むメッセージが表示されます。 オペレーティングシステムは、選択したプログラムを信頼するかどうかを決定する権利をユーザーに与えます。 インストール後、特定の機能のパフォーマンスにユーザーの参加は必要なくなります。

Androidは、インストールされたアプリケーションをリモートで削除する機能を提供します。 たとえば、アプリケーションが脅威である場合、Googleはこの機能を有効にします。

iOSオペレーティングシステムは、OS Xと同様に、MachカーネルとBSDインターフェイスに基づいて構築されており、UNIXに似たシステムです。 システムコアは、メモリの管理、ファイルシステムの操作、ハードウェア機能、ネットワークなどへのアクセスを担当します。ドライバーは、ハードウェア機能とシステム機能の間の接続の役割を果たします。 カーネルとドライバーへのアクセスは制限されており、一部のシステムアプリケーションとライブラリーのみがそれを持っています。

セキュリティを確保するために、インストールされた各アプリケーションはサンドボックス-サンドボックスに配置されます。 アプリケーションには、ファイルシステム(プログラム自体とそのデータを含むディレクトリ)内の別の場所が与えられ、他のアプリケーションではアクセスが制限されます。 さらに、サンドボックスは、システム、ネットワーク、スマートフォンのハードウェア機能などのさまざまな機能へのアクセスを制御します。たとえば、制限はSMSおよびメール通信へのアクセスに影響し、隠しダイヤルの実行、メッセージの送信を行います。 アプリケーションが他のプログラムと特定のデータの交換を提供する場合、開発者はそのようなアクセスを提供する機会があります。 ユーザーがインストールしたすべてのアプリケーションは、制限された権限で動作します。

IOSアプリにはデジタル署名が必要です。 この証明書は開発者の識別子として機能し、アプリケーションが開発者によって作成されたこと、および開発者が開発者プログラムの登録メンバーであることを保証します。 証明書を受け取るには、開発者はAppleにリクエストを送信する必要があります。 この問題に対する肯定的な解決策の場合、彼はデジタルセキュリティ証明書を受け取り、それを使用してアプリケーションを作成します。

Googleと同様に、Appleは、必要に応じて、ユーザーのスマートフォンから危険なアプリケーション規則に違反するものをリモートで削除できます。

ご覧のとおり、両方のオペレーティングシステムが許容できるレベルのセキュリティを提供しています。 Androidデバイスの所有者に対する次の脅威に関するメッセージが、Appleのスマートフォンに対する脅威よりも頻繁に聞こえるのはなぜですか?

自分の利己的な目標を追求する攻撃者の兵器庫で最もよく見られる方法を検討してください。 3つの主な攻撃ベクトルを区別できます。

-オンライン詐欺;

-ソーシャルエンジニアリング;

-悪意のあるプログラムおよび望ましくないプログラムの作成。

ほとんどの場合、これらの「ツール」は、サイバー犯罪者が最も効果的に使用できるように組み合わされた形で見つかります。

Androidを実行しているモバイルデバイスの所有者は、すぐに3つの問題すべてに直面します。その中で、悪意のあるプログラムは最も深刻です。 対照的に、Appleのスマートフォンでは、マルウェアの問題はほとんどありません。 これが発生する理由を理解するには、両方のオペレーティングシステムがアプリケーションとどのように機能するかのロジック、およびエンドユーザー間の作成と配布のプロセスの機能をより詳細に検討する必要があります。

Android OSについては、まず、SDK(開発ツール)がWindows、Linux、およびMac OS Xで利用可能であることに注目する価値があります。これにより、幅広い開発者をカバーできます。

作成されたアプリケーションは、いくつかの方法で配布できます。 最初の-メインの公式サイトを通して-Google Playディレクトリ。 わずか25ドルの1回限りの料金で、誰でも開発者アカウントを登録し、このディレクトリで彼が作成したアプリケーションを配布できます。 Google Playに配置されたプログラムは、すぐにユーザーがダウンロードできるようになります。 最近まで、このディレクトリに公開されたアプリケーションは検証されていませんでしたが、攻撃者が定期的に悪意のあるプログラムを配置したため、Googleは既存のデータに基づいて疑わしいアプリケーションや不要なアプリケーションを検索する特別なバウンサーシステムを導入する必要がありました。 それでも、投稿する前にアプリケーションをチェックおよびテストするという厳格なポリシーに疑問の余地はありません。

Google Playカタログにはオンラインバージョンがあります。 利用可能なアプリケーションに関する情報だけでなく、Webサイトから直接インストールする可能性もあります。 これを行うには、スマートフォンの所有者は、モバイルデバイスに関連付けられているメールアカウントでログインする必要があります。 ボタンを1回クリックするだけでインストールを開始できます。これは、インターネットにアクセスできる場合はすぐに実行され、デバイス自体には要求は表示されません。

2番目の方法は、公式ディレクトリ外へのアプリケーションの無料インストールです。さまざまなWebポータル、サードパーティのディレクトリから、コンピューターを介してダウンロードしたり、デバイス間で交換したりできます。 デフォルトでは、この機能は無効になっていますが、ユーザーによるアクティブ化を妨げるものはありません。 Google Playカタログをバイパスしてアプリケーションを配布する開発者の場合、登録は不要であり、作成したソフトウェア製品はすぐに使用できる状態になっています。

図1 Android OSでアプリケーションを受信するための可能なチャネルのスキーム

この自由を使用して、ウイルス作成者はすぐにそれに慣れました。 Google Playのアカウントは非常に手頃な価格であるため、多くの金銭的損失なしにブロックされた場合、新しいアカウントを作成することができます。 ソーシャルエンジニアリングのさまざまな方法により、ユーザーは、システム更新や人気のあるアプリケーション(Android。および最も一般的な脅威)。

Androidの許可システムは、インストールされたプログラムが実行できる機能に関する情報をユーザーに提供しますが、これまたはその機能を備えたアプリケーションがどのように動作するか、攻撃者が使用する機能は常に明確ではありません。 そのため、たとえば、インターネット、ブラウザーのブックマーク、連絡先、GPS座標、電話番号などにアクセスする必要がある場合、完全に無害なプログラムとその偽装で拡散するトロイの木馬の両方が存在する可能性があります。

GoogleがAndroidをオープンオペレーティングシステムとして位置付けていることを忘れないでください。 一部のコンポーネント(たとえば、主要なシステムドライバーや独自のアプリケーション)がまだ利用できないという事実にもかかわらず、公開されているコードにより、悪意のあるプログラムで悪意のあるユーザーによって悪用され使用されるさまざまな脆弱性をより効果的に検出できます。 このようなアプリケーションの最も顕著な例の1つは、Android.DreamExploid。、Android.Wukong、およびAndroid.Gongfuトロイの木馬です。これらは、ソフトウェア環境の特権をルートレベルに昇格させるオペレーティングシステムの脆弱性を悪用します。 これにより、ユーザーの介入なしに他のアプリケーションをインストールするなど、悪意のある機能を実行する機会が増えます。

Androidは、さまざまな技術仕様とオペレーティングシステムのバージョンを備えたスマートフォンを製造する多くのメーカーが利用できるため、市場には多種多様なモバイルデバイスが存在し、断片化の原因となっています。 検出された脆弱性をカバーするシステムアップデートを迅速にリリースしようとするGoogleの試みにもかかわらず、プラットフォームの断片化により、各メーカーが独自のリリース戦略を持っているため、ユーザーがこれらのアップデートをタイムリーに受信できないことがよくあります また、製造業者は一般に、陳腐化、経済的または技術的な理由、またはその他の理由により、一部のモデルのさらなる更新を拒否します。 したがって、ユーザーは上記のルートエクスプロイトを使用してトロイの木馬の脅威に対して無防備になります。

利用可能なAndroidソースコードは、オペレーティングシステムの独自のビルドを作成するさまざまな愛好家にも使用できます。 ウイルス作成者もこのニッチをマスターしています。 このようなアセンブリの画像の1つのデジタル署名を持つトロイの木馬(Android.SmsHiderなど)を配布できます。 この方法のおかげで、アプリケーションは、署名に使用されるセキュリティ証明書を所有するシステムの通常の状態ではアクセスできないスーパーユーザー権限を受け取ります。 また、一部の攻撃者は、類似のサードパーティファームウェアにトロイの木馬を埋め込むことさえできます。

したがって、ウイルス作成者には、作成したものをユーザーに配信する方法がいくつかあります。

iOSオペレーティングシステム用のアプリケーションの作成と配布には、いくつかの違いがあります。 第1に、開発ツールはMac OS Xコンピューターでのみ使用でき、第2に、開発者は作成されたアプリケーションに適した配布モデルを選択する必要があります。

-iOS開発者プログラム個人またはiOS開発者プログラム会社-大衆市場向けのアプリケーションを作成する個人開発者および企業向け。

-iOS Developer Enterprise Program-内部のニーズに応じてアプリケーションを必要とする企業クライアント向け。

-iOS Developer University Program-学生のスキルを向上させ、Appleのモバイルシステム用のアプリケーションを作成するプロセスに習熟させるための教育機関向け。

最初のモデルは、一般消費者市場向けに設計された標準モデルです(このモデルは、今後の検討の基礎として使用されます)。 それに基づいて作成されたアプリケーションは、公式のApp Storeアプリケーションカタログからのみ利用でき、光を見る前に特定のテストに合格します。 アプリケーションを作成し、App Storeにチェックして追加するプロセスは次のとおりです。最初に、開発者はdeveloper.apple.comで簡単な登録を行う必要があり、その後、開発環境が利用可能になります。 ただし、作成したアプリケーションをApp Storeで配布できるようにするには、適切な配布モデルのいずれかを選択する必要があります(iOS Developer Program IndividualまたはiOS Developer Program Companyの場合、年会費は99ドルです)。

作成したアプリケーションをApp Storeディレクトリに配置するために、開発者は検討のためにAppleに提出する必要があります。 これには、コンパイル済みですぐに使用できるプログラムが必要です。 チェックするとき、アプリケーション設計およびインターフェース構築ロジック、低コンテンツアプリケーションのスクリーニング、および既存の機能を複製し、標準ソフトウェアとの類似性によってユーザーを誤解させるプログラムを含む、多くの要件への準拠に注意が向けられます。 また、アイコンがシステムアプリケーションアイコンに似ているアプリケーションは許可されません。 確立された安全規則への準拠を確認することは必須です。 その中には次のものがあります。

-機能は宣言された機能に対応します。つまり、非表示および未宣言の機能はありません。

-アプリケーションは、メインの作業に必要な場合にファイルをダウンロードできます。ユーザーはこれについて通知する必要があります。

-モバイルネットワーク経由の必要なダウンロードボリュームが50 MBの制限を超えている場合、ダウンロードはWi-Fi経由または別のセッションでのみ行われます。

-アプリケーションは、他のプログラムをインストールまたは実行しません。

-アプリケーションはその環境で実行され、ファイルを含む他のアプリケーションの領域にはアクセスできません。

-アプリケーションは、文書化されていないシステム機能を使用しません。

-ユーザーは、アプリケーションによって実行される個人情報の収集(位置座標を含む)を通知され、実行される前にそのようなアクションに同意する必要があります。

-アプリケーションは、個人情報を収集する目的とアプリケーションの可能な領域についてユーザーに通知する必要があります。

アプリケーション検証は、最初に自動モードで実行され、次に手動モードで実行されます。 このプロセスが正常に完了すると、アプリケーションはApp Storeに入り、そこからユーザーが利用できるようになります。

スマートフォンから直接プログラムをインストールすることに加えて、デバイス所有者のコンピューターにインストールされたiTunesプログラムを使用して実行される別の標準的な方法があります。 スマートフォンをコンピューターに接続すると、ユーザーはApp Storeディレクトリから目的のプログラムを簡単にダウンロードできます。

2番目のモデルであるiOS Developer Enterprise Programは、社内のニーズに合わせてアプリケーションを作成する必要がある企業顧客を対象としています。 前のケースと同様に、それにアクセスするには有料登録が必要で、既に年間299ドルの費用がかかります。 その後作成されたアプリケーションは、会社の従業員に配布され、次の方法でインストールできます。iTunesプログラムがインストールされたコンピューター、iPhone構成ユーティリティ管理アプリケーション、または特別に作成されたWebサイト。 企業に加えて、App Storeディレクトリでホストされているパブリックアプリケーションをインストールすることもできます。

— iOS Developer University Program — , .

iOS, . jailbreak — . jailbreak, , App Store. -, — Cydia. , , .

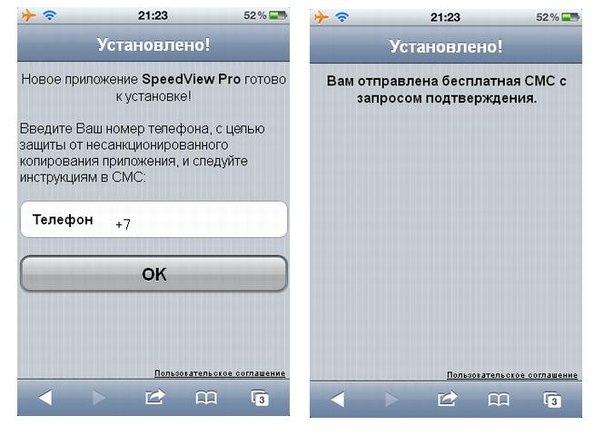

図 2. iOS

, App Store, , Apple. , , , , , , .

, iOS, , , Ike. , jailbreak. SSH root- : alpine. (Rick Astley). . , , , .

Ike, iOS -. , jailbreak, , App Store. .

, iOS, , Apple, . , . , , , jailbreak. , jailbreak' , . , - , , , ( ) .

, iOS . , . , , , , , , Android. , iOS 5.1.1, , -, , . Apple.

, Android iOS , — . Apple , . , — Android — .

, Apple, -. :

-. , , , , «», «-» , . — , , , Android, Apple .