Palo Alto Networksファイアウォールのすべての利点にもかかわらず、RuNetでこれらのデバイスを構成する方法に関する資料や、その実装の経験を説明するテキストはあまりありません。 このベンダーの機器との作業中に蓄積した資料を要約し、さまざまなプロジェクトの実装中に遭遇した機能について話すことにしました。

この記事では、Palo Alto Networksに精通するために、最も一般的なファイアウォールタスクの1つであるリモートアクセス用のSSL VPNを解決するために必要な設定について説明します。 また、ファイアウォールの一般的な構成、ユーザーの識別、アプリケーション、およびセキュリティポリシーの補助機能についても説明します。 このトピックが読者の関心を引くものである場合、今後、サイト間VPN、動的ルーティング、およびパノラマを使用した集中管理の分析を含む資料をリリースします。

パロアルトネットワークスのファイアウォールは、App-ID、User-ID、Content-IDなどの多くの革新的なテクノロジーを使用しています。 この機能を使用すると、高度なセキュリティが実現します。 たとえば、App-IDを使用すると、使用されているポートやプロトコル(SSLトンネル内を含む)に関係なく、署名、デコード、およびヒューリスティックに基づいてアプリケーショントラフィックを識別できます。 ユーザーIDを使用すると、LDAPとの統合によりネットワークユーザーを識別できます。 Content-IDを使用すると、トラフィックをスキャンし、転送されたファイルとそのコンテンツを識別できます。 その他のファイアウォール機能には、侵入保護、脆弱性およびDoS攻撃に対する保護、組み込みのスパイウェア対策、URLフィルタリング、クラスタリング、および集中管理が含まれます。

デモンストレーションのために、デバイス名、ADドメイン名、およびIPアドレスを除いて、実際の構成と同じ構成の分離されたスタンドを使用します。 実際には、すべてがより複雑です-多くのブランチがある場合があります。 この場合、単一のファイアウォールではなく、中央サイトの境界にクラスターがインストールされ、動的ルーティングも必要になる場合があります。

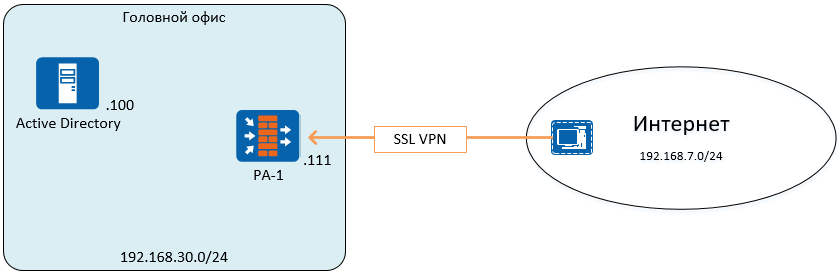

スタンドはPAN-OS 7.1.9を使用します。 典型的な構成として、境界にPalo Alto Networksファイアウォールがあるネットワークを考えます。 ファイアウォールは、本社へのリモートSSL VPNアクセスを提供します。 Active Directoryドメインはユーザーデータベースとして使用されます(図1)。

図1-ネットワークブロック図

設定手順:

- デバイスのプリセット。 名前、管理IPアドレス、静的ルート、管理者アカウント、管理プロファイルの設定

- ライセンスをインストールし、アップデートを設定およびインストールします

- セキュリティゾーン、ネットワークインターフェイス、トラフィックポリシー、アドレス変換の構成

- LDAP認証プロファイルとユーザーIDを構成する

- SSL VPNを構成する

1.プリセット

Palo Alto Networksファイアウォールを構成するための主要なツールはWebインターフェースであり、CLIを介した制御も可能です。 デフォルトでは、管理インターフェースのIPアドレスは192.168.1.1/24、ログイン:admin、パスワード:adminです。

アドレスを変更するには、同じネットワークからWebインターフェイスに接続するか、 set deviceconfig system ip-address <> netmask <>コマンドを使用します。 構成モードで実行されます。 configureコマンドを使用して、構成モードに切り替えます。 ファイアウォールのすべての変更は、コマンドラインモードとWebインターフェイスの両方で、 commitコマンドで設定を確認した後にのみ発生します。

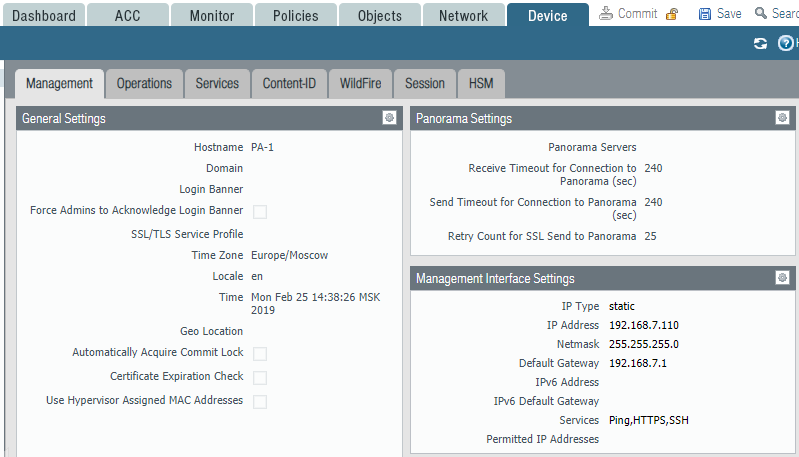

Webインターフェースの設定を変更するには、 「デバイス->一般設定」および「デバイス->管理インターフェース設定」セクションを使用します。 名前、バナー、タイムゾーン、その他の設定は、一般設定セクションで設定できます(図2)。

図2-管理インターフェイスのパラメーター

ESXi環境で仮想ファイアウォールが使用されている場合、(一般設定)セクションで、ハイパーバイザーによって割り当てられたMACアドレスの使用を有効にするか、ファイアウォールインターフェイスで指定されたハイパーバイザーでMACアドレスを構成するか、仮想スイッチの設定を変更してMACの変更を許可する必要がありますアドレス。 そうしないと、トラフィックは通過しません。

管理インターフェイスは個別に構成され、ネットワークインターフェイスのリストには表示されません。 [ 管理インターフェイスの設定]セクションでは、管理インターフェイスのデフォルトゲートウェイを指定します。 他の静的ルートは、仮想ルーターセクションで構成されます。これについては後で説明します。

他のインターフェースを介したデバイスへのアクセスを許可するには、 [ネットワーク]-> [ネットワークプロファイル]-> [インターフェース管理]セクションで管理プロファイルを作成し、適切なインターフェースに割り当てる必要があります。

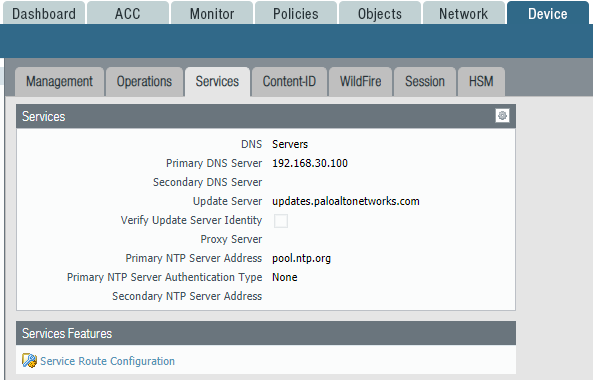

次に、更新を受信し、時刻を正しく表示するために、[ デバイス]-> [サービス]セクションでDNSとNTPを構成する必要があります(図3)。 デフォルトでは、ファイアウォールによって生成されたすべてのトラフィックは、管理インターフェイスのIPアドレスをソースIPアドレスとして使用します。 Service Route Configurationセクションで、特定の各サービスに異なるインターフェイスを割り当てることができます。

図3-DNS、NTP、およびシステムルート設定

2.ライセンスをインストールし、アップデートを設定およびインストールします

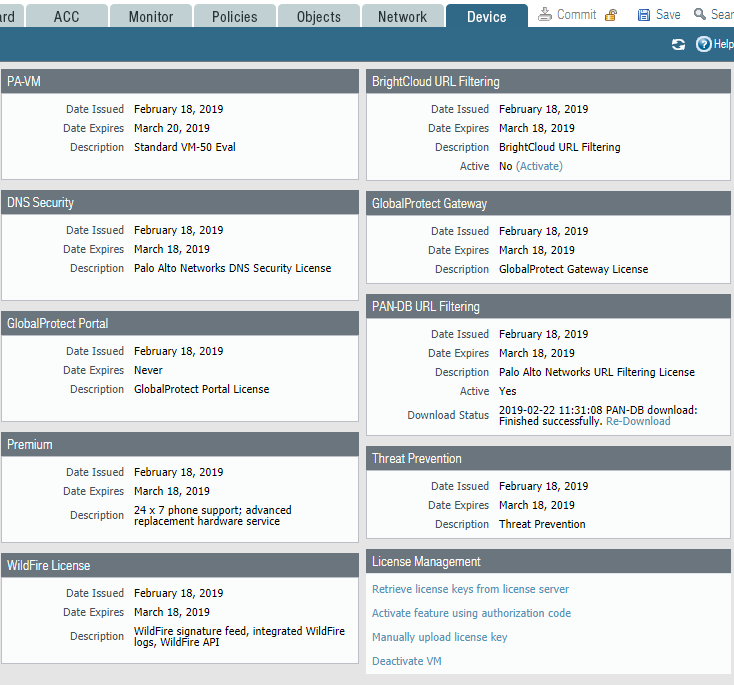

ファイアウォールのすべての機能を完全に動作させるには、ライセンスをインストールする必要があります。 トライアルライセンスは、パロアルトネットワークパートナーにリクエストすることで使用できます。 有効期限は30日です。 ライセンスは、ファイルまたは認証コードを使用してアクティブ化されます。 ライセンスは、[ デバイス]-> [ライセンス]セクションで構成されます(図4)。

ライセンスをインストールしたら、[ デバイス]-> [動的更新]セクションで更新プログラムのインストールを構成する必要があります。

[デバイス]-> [ソフトウェア]セクションで、PAN-OSの新しいバージョンをダウンロードしてインストールできます。

図4-ライセンスコントロールパネル

3.セキュリティゾーン、ネットワークインターフェイス、トラフィックポリシー、アドレス変換の構成

Palo Alto Networksファイアウォールは、ネットワークルールを構成するときにゾーンロジックを適用します。 ネットワークインターフェイスは特定のゾーンに割り当てられ、トラフィックルールで使用されます。 このアプローチにより、将来、インターフェース設定を変更するときに、トラフィックルールを変更するのではなく、必要なインターフェースを対応するゾーンに再割り当てすることができます。 デフォルトでは、ゾーン内のトラフィックは許可され、ゾーン間のトラフィックは禁止されます。これには、 intrazone-defaultおよびinterzone-defaultの事前定義ルールが責任を負います 。

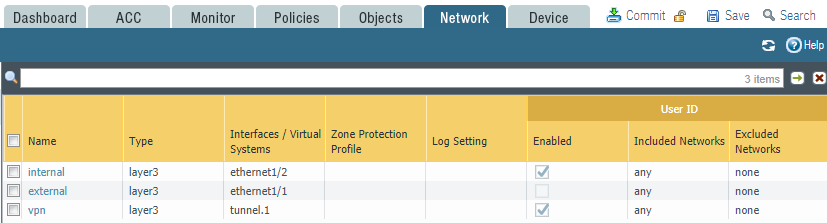

図5-セキュリティゾーン

この例では、内部ネットワークのインターフェイスは内部ゾーンに割り当てられ、インターネットに向けられたインターフェイスは外部ゾーンに割り当てられます。 vpnゾーンに割り当てられたSSL VPN用のトンネルインターフェイスが作成されました(図5)。

Palo Alto Networksファイアウォールネットワークインターフェイスは、5つの異なるモードで動作できます。

- タップ -監視および分析のためにトラフィックを収集するために使用されます。

- HA-クラスター操作に使用

- 仮想ワイヤ -このモードでは、Palo Alto Networksは2つのインターフェイスを組み合わせ、MACアドレスとIPアドレスを変更せずに、それらの間で透過的にトラフィックを渡します

- Layer2-スイッチモード

- レイヤー3-ルーターモード

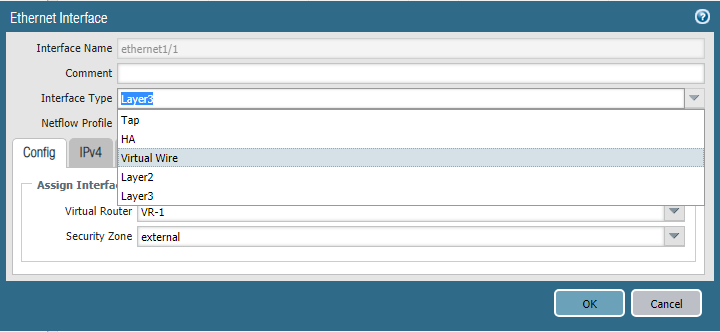

図6-インターフェースの動作モードの設定

この例では、Layer3モードが使用されます(図6)。 ネットワークインターフェイスのパラメーターは、IPアドレス、動作モード、および対応するセキュリティゾーンを示します。 インターフェースの動作モードに加えて、仮想ルーターに割り当てる必要があります。これは、Palo Alto NetworksのVRFインスタンスに類似しています。 仮想ルーターは相互に分離されており、独自のルーティングテーブルとネットワークプロトコル設定があります。

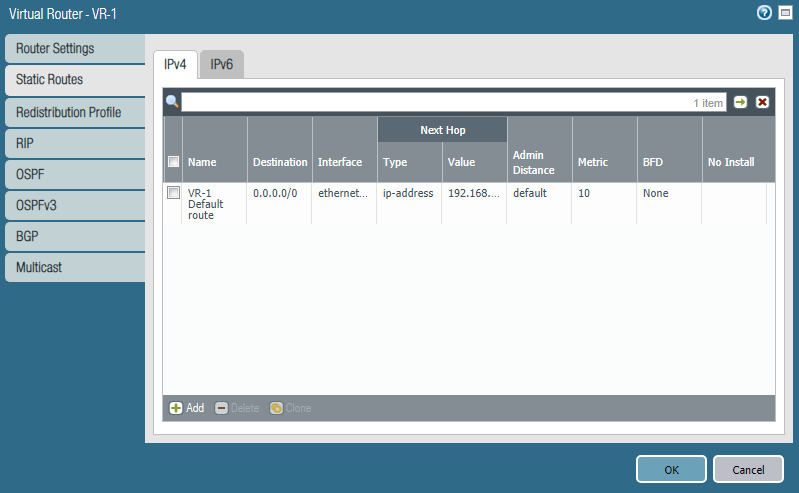

仮想ルーターの設定は、静的ルートとルーティングプロトコルの設定を示します。 この例では、外部ネットワークへのアクセス用にデフォルトルートのみが作成されました(図7)。

図7-仮想ルーターの構成

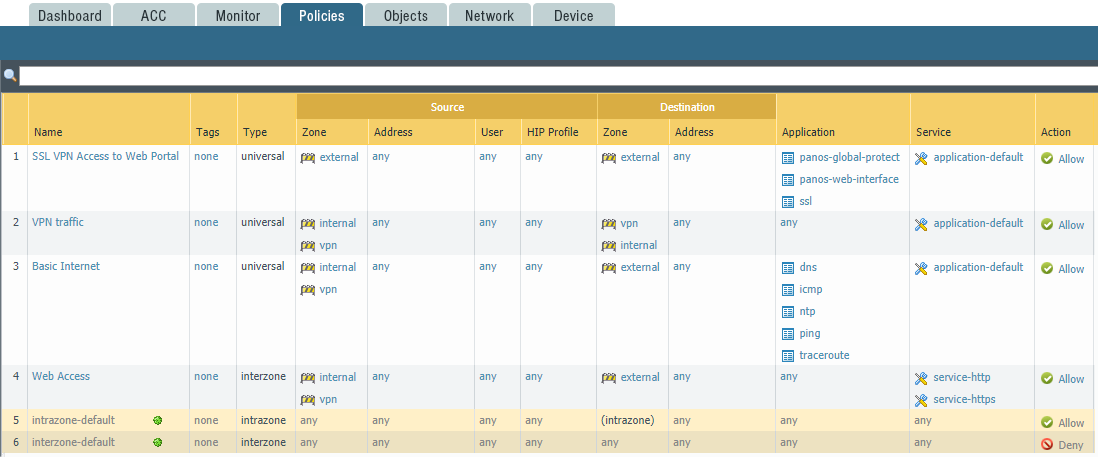

次の設定手順は、トラフィックポリシーのセクションポリシー->セキュリティです。 構成の例を図8に示します。ルールのロジックは、すべてのファイアウォールと同じです。 最初に一致するまで、ルールは上から下にチェックされます。 ルールの簡単な説明:

1. WebポータルへのSSL VPNアクセス。 リモート接続を認証するためのWebポータルへのアクセスを許可します

2. VPNトラフィック-リモート接続と本社間のトラフィックを許可します

3.基本的なインターネット-dns、ping、traceroute、ntpアプリケーションの許可。 ファイアウォールは、ポート番号とプロトコル番号ではなく、署名、デコード、およびヒューリスティックに基づいたアプリケーションを許可するため、application-defaultはServiceセクションで指定されます。 このアプリケーションのデフォルトのポート/プロトコル

4. Webアクセス-アプリケーション制御なしでHTTPおよびHTTPS経由でインターネットにアクセスする許可

5,6。 他のトラフィックのデフォルトルール。

図8-ネットワークルールの設定例

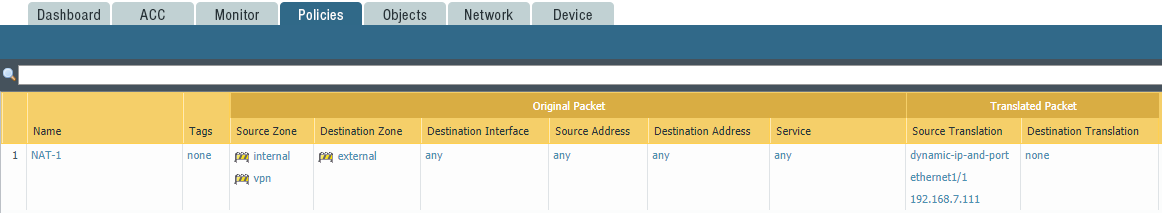

NATを設定するには、[ ポリシー]-> [NAT]セクションを使用します 。 NAT構成の例を図9に示します。

図9-NAT設定の例

内部から外部へのトラフィックについては、送信元アドレスをファイアウォールの外部IPアドレスに変更し、動的ポートアドレス(PAT)を使用できます。

4. LDAP認証プロファイルとユーザー識別機能を構成する

ユーザーをSSL-VPN経由で接続する前に、認証メカニズムを構成する必要があります。 この例では、Palo Alto Networks Webインターフェイスを介してActive Directoryドメインコントローラーで認証が行われます。

図10-LDAPプロファイル

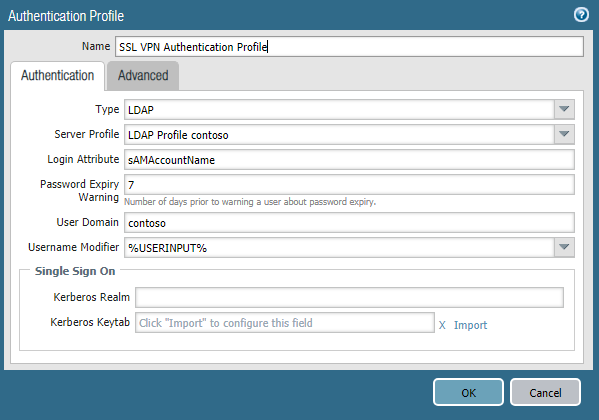

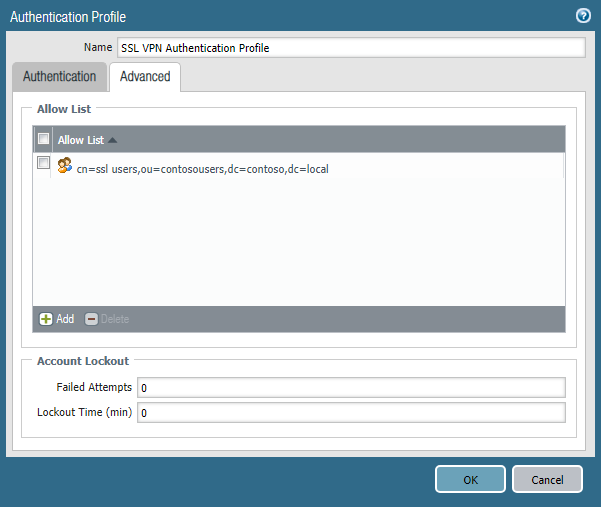

認証を機能させるには、 LDAPプロファイルと認証プロファイルを構成する必要があります。 [デバイス]-> [サーバープロファイル]-> [LDAP]セクション(図10)では、 サーバーオペレーター 、 イベントログリーダー 、 分散COMユーザーグループに含まれるドメインコントローラーのIPアドレスとポート、LDAPタイプとユーザーアカウントを指定する必要があります。 次に、 [デバイス]-> [認証プロファイル]セクションで認証プロファイルを作成し(図11)、以前に作成したLDAPプロファイルをマークし、[詳細設定]タブでリモートアクセスを許可するユーザーのグループ(図12)を指定します。 プロファイルのUser Domainパラメータに注意することが重要です。そうしないと、グループベースの認証が機能しません。 このフィールドには、NetBIOSドメイン名が含まれている必要があります。

図11-認証プロファイル

図12-ADグループの選択

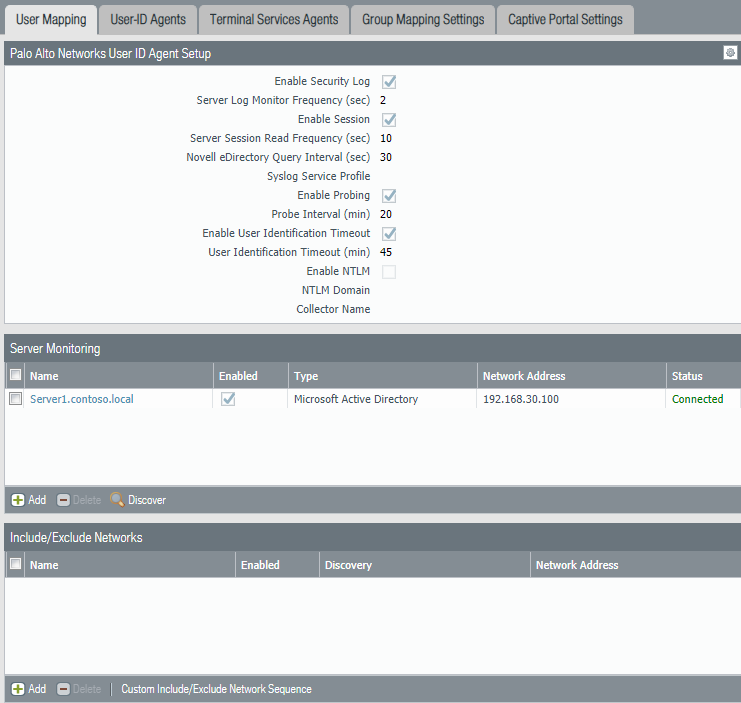

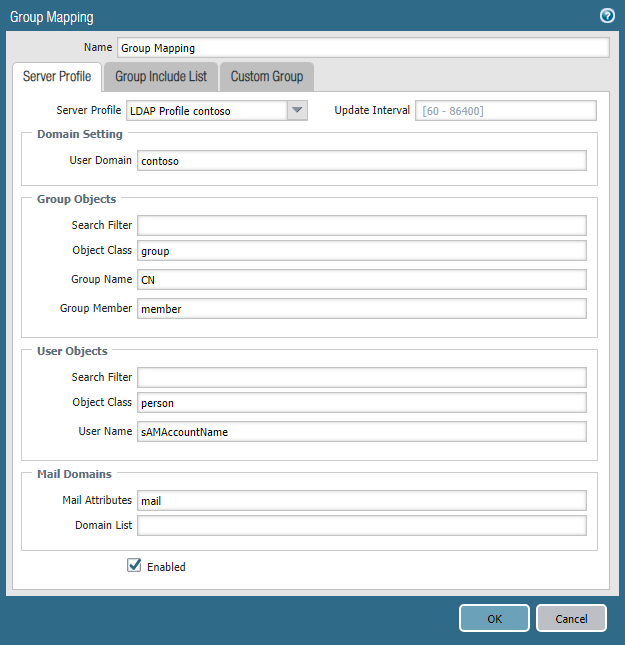

次のステップは、 デバイス->ユーザー識別を構成することです。 ここでは、ドメインコントローラーのIPアドレス、接続の資格情報を指定し、 セキュリティログの 有効化、セッションの 有効化、プローブの 有効化の設定を構成する必要があります(図13)。 [ グループマッピング]セクション(図14)では、LDAPのオブジェクトを識別するためのパラメーターと、承認に使用されるグループのリストに注意する必要があります。 認証プロファイルと同じように、ここではユーザードメインパラメーターを設定する必要があります。

図13-ユーザーマッピングパラメーター

図14-グループマッピングパラメーター

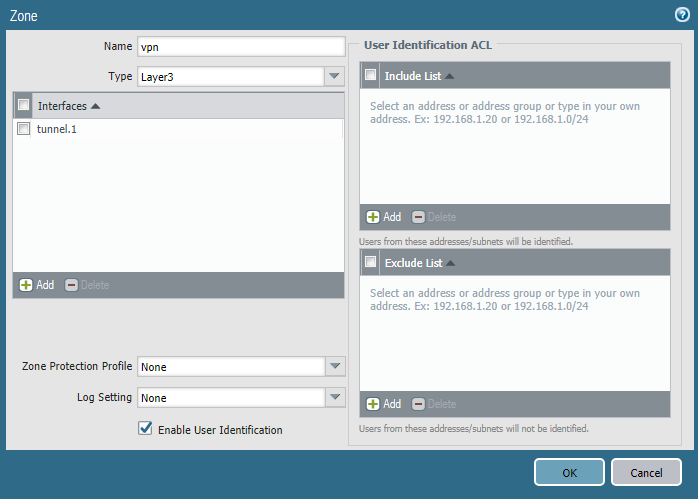

この手順の最後の手順は、VPNゾーンとこのゾーンのインターフェイスを作成することです。 インターフェイスで、 [ユーザー識別を有効にする]パラメーターを有効にします(図15)。

図15-VPNゾーンの構成

5. SSL VPNを構成する

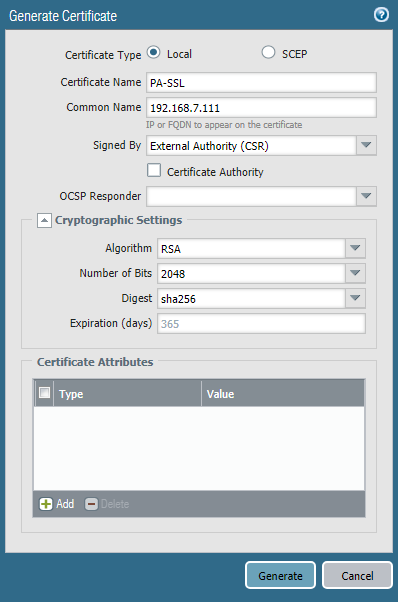

SSL VPNに接続する前に、リモートユーザーはWebポータルにアクセスして、Global Protectクライアントを認証およびダウンロードする必要があります。 次に、このクライアントは資格情報を要求し、企業ネットワークに接続します。 Webポータルはhttpsモードで動作するため、そのための証明書をインストールする必要があります。 可能であれば、公開証明書を使用してください。 その場合、ユーザーには、サイトで証明書が無効であることに関する警告は表示されません。 パブリック証明書を使用できない場合は、独自の証明書を発行する必要があります。これは、httpsのWebページで使用されます。 自己署名することも、ローカルの証明機関を通じて発行することもできます。 ユーザーがWebポータルに接続するときにエラーを受け取らないように、リモートコンピューターの信頼されたルートセンターのリストにルート証明書または自己署名証明書が必要です。 この例では、Active Directory証明書サービスの証明機関を通じて発行された証明書が使用されます。

証明書を発行するには、セクションデバイス->証明書管理->証明書->生成で証明書リクエストを作成する必要があります。 リクエストで、証明書の名前とWebポータルのIPアドレスまたはFQDNを指定します(図16)。 要求を生成した後、 .csrファイルをダウンロードし、そのコンテンツをAD CS Web登録Webフォームの証明書要求フィールドにコピーします。 証明機関の設定に応じて、証明書要求を承認し、発行された証明書をBase64エンコード証明書形式でダウンロードする必要があります。 さらに、証明機関のルート証明書をダウンロードする必要があります。 次に、両方の証明書をファイアウォールにインポートする必要があります。 Webポータルの証明書をインポートする場合、保留ステータスのリクエストを選択し、インポートをクリックします。 証明書の名前は、リクエストで以前に指定された名前と一致する必要があります。 ルート証明書の名前は任意に指定できます。 証明書をインポートした後、 デバイス->証明書管理セクションでSSL / TLSサービスプロファイルを作成する必要があります。 プロファイルで、以前にインポートした証明書を指定します。

図16-証明書リクエスト

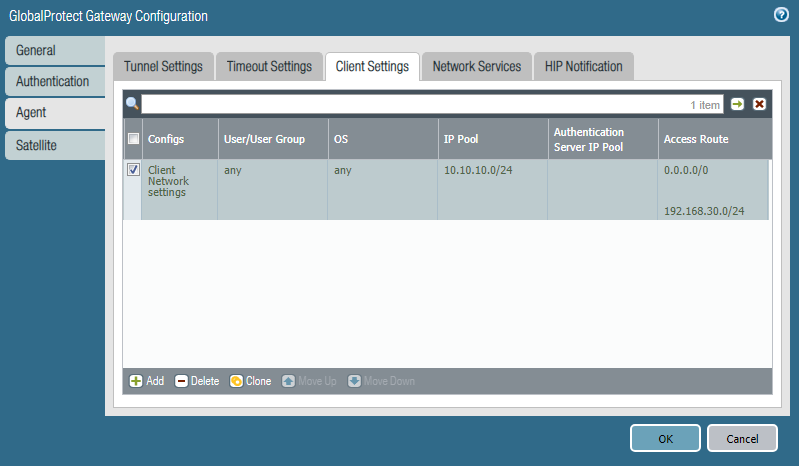

次の手順は、 ネットワーク->グローバル保護セクションでグローバル保護ゲートウェイとグローバル保護ポータルオブジェクトを構成することです。 Global Protect Gateway設定では 、ファイアウォールの外部IPアドレス、および以前に作成されたSSLプロファイル 、 認証プロファイル 、トンネルインターフェイス、およびクライアントIP設定を指定します。 クライアントにアドレスが割り当てられるIPアドレスのプールを指定する必要があります。アクセスルートは、クライアントがルートを持つサブネットです。 タスクがすべてのユーザートラフィックをファイアウォールでラップする場合、サブネット0.0.0.0/0を指定する必要があります(図17)。

図17-IPアドレスとルートのプールの構成

次に、 グローバル保護ポータルを構成する必要があります。 ファイアウォールのIPアドレス、 SSLプロファイルと認証プロファイル 、およびクライアントが接続するファイアウォールの外部IPアドレスのリストを指定します。 ファイアウォールが複数ある場合、接続するファイアウォールを選択するユーザーに応じて、それぞれに優先順位を設定できます。

[デバイス]-> [GlobalProtectクライアント]セクションで、 Palo Alto NetworksサーバーからVPNクライアント配布パッケージをダウンロードしてアクティブ化する必要があります。 接続するには、ユーザーはポータルのWebページに移動して、 GlobalProtectクライアントをダウンロードするように求められます。 ダウンロードしてインストールした後、資格情報を入力し、SSL VPN経由で企業ネットワークに接続できます。

おわりに

Palo Alto Networksのセットアップのこの部分は終了しました。 情報が有用であり、読者がパロアルトネットワークスで使用されているテクノロジーのアイデアを得たことを願っています。 カスタマイズに関する質問や今後の記事のトピックに関する提案がある場合は、コメントに書いてください。喜んでお答えします。