単調に増加するカウンタなど、TMPのアクティビティを監視し、受信した値を確認できる面白いものがあります。 ニーズに使用できる不揮発性メモリの範囲は小さく、キロバイトほどではありませんが、役に立つ場合もあります。 前回の起動以降にシステムが動作していた時間を確認できるクロックカウンターがあります。 必要に応じて自分のメモリをクリアするなど、ユーザーに代わって物事を実行させるためにTMPに指定できるコマンドがあります。

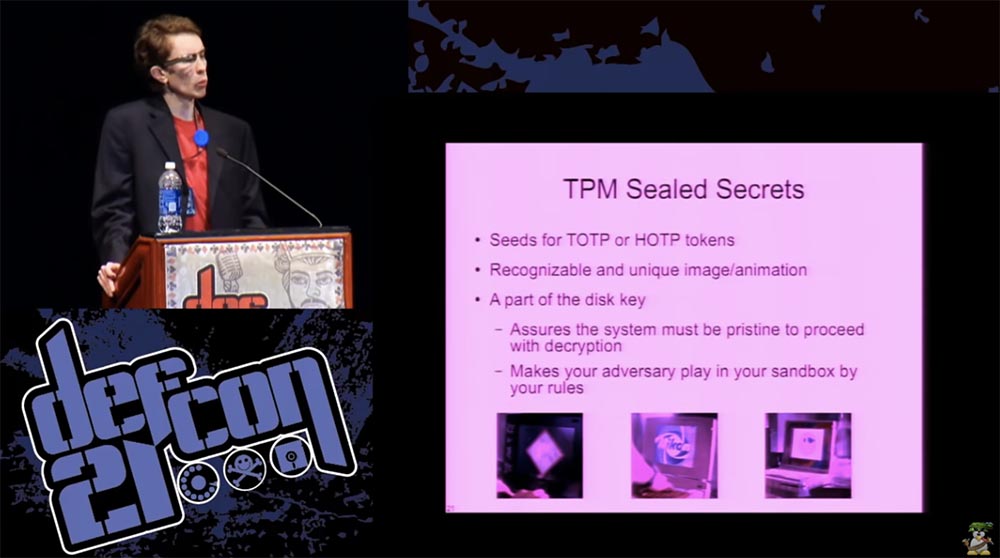

次に、コンピューターで認証して使用を開始する前に、ユーザーがコンピューターで実行できるプロトコルを開発して、コンピューターがハッキングされていないことを確認します。 このようなプロトコルに役立つものは何ですか、プラットフォーム構成レジスタに「封印」しようとすることができますか?

いくつかの提案があります。これらは、ワンタイムユーザーパスワード、ユニークな画像やアニメーション、たとえば写真など、他では見つけにくいオリジナルのもののトークンです。 認証要求および認証モードのときは、コンピューターで「ビデオ出力」を無効にすることもできます。

ディスクキーの一部を「封印」することもできます。これを行う理由はいくつかあります。 特定のセキュリティの前提の下では、これにより、コンピューターの所有者として管理する承認済みのソフトウェア構成のみでシステムが起動することが保証されます。 最終的に、これは、システムを攻撃したい人は誰でも、TMPをハッキングするか、あなたが作成したサンドボックスでこれを行う必要があることを意味します。 もちろん、これは特に強力な暗号保護ではありません。たとえば、AESが提供するのと同じレベルのセキュリティでユーザーが安全に認証できるプロトコルがないためです。 しかし、自分の頭の中でRSA暗号化のようなものを整理できない場合、完璧になることはありません。

TPMには、ソフトウェアを介して実行できる自己消去コマンドがあると述べました。 TPMは特定のシステム構成を必要とするため、「秘密」を提供する前に、自己破壊などの興味深いことを行うことができます。 ソフトウェアを開発し、独自のプロトコルを作成して、失敗したコンピューターの起動回数を制限したり、パスワードが一定時間画面に表示された後にタイムアウトを設定したり、間違ったパスワードを入力する回数を制限したりできます。

前の作業サイクル後にコンピューターを再起動するための時間制限を設定できます。コンピューターが1〜2週間「凍結状態」だった場合、海外旅行を計画している期間はコンピューターへのアクセスを制限します。ホテルに到着する前にロックを解除するための道。

また、セキュリティの観点から重要なデータを含むディスクに小さな「カナリア」を残すなど、いくつかの面白いことを行うこともできます。 実際、これらは単に「ストレッチマーク」であり、その操作によってTPM内の単調なカウンターの値が変化します。

自己破壊パスワードまたは強制コードを作成して、リセットコマンドを自動的に実行することもできます。 攻撃者は、信頼できるプラットフォームモジュールをハッキングするか、悪意のあるソフトウェアを実行するという2つの方法で攻撃することができるため、これらのルールで強制的にプレイし、実際に効果的な自己破壊を実行できます。

トラステッドプラットフォームモジュールは、コピーが非常に困難になるように特別に設計されているため、単に複製することはできません。 これにより、単調なカウンターなどを使用して、回復攻撃やディスク再生攻撃を検出できます。 また、TPMで「clear」コマンドが実行されると、データにアクセスしたい攻撃者のために、ゲームは終了します。

Jacob Appelbaumが長年前の2005年にChaos Communication Congressで議論したシステムにはいくつかの類似点があります。彼はリモートネットワークサーバーを使用してこれらのオプションの多くを実装することを提案しましたが、実際に使用することは難しいことを認めました。 TPMはシステムの統合コンポーネントであるため、リモートサーバーにあるモジュールではなく、組み込みのTPMモジュールでのみ多くの利点を得ることができます。 ハイブリッドアプローチが潜在的に可能です。 たとえば、IT部門のように、システムを一時的にブロックするときにシステムをセットアップできます。ネットワークに接続してからIT管理者に連絡すると、システムがロック解除されます。 ブートプロセスの開始時にネットワークスタックをプッシュすることをためらうのは、それが攻撃対象を大幅に増加させるからです。 しかし、それはまだ可能です。

攻撃者はTPMを簡単に破ることができないと仮定して、これを行うことができることを明確にしたいと思います。 次のスライドは、クリス・タルノフスキーが顕微鏡で作成したTPMチップの設計写真です。 Chrisは昨年DefConで講演し、数年前にBlackHatカンファレンスでTPMセキュリティに関するプレゼンテーションを行いました。

彼は本当にこのことを破ることがいかに難しいかを理解するために素晴らしい仕事をしました。 彼は対策をリストアップし、実際にこのことを破るのに何が必要かを考え出し、チップ全体をテストしました。 光検出器、TPMボード上のアクティブグリッド、さまざまな完全にクレイジーなスキームが実装されており、このモジュールが実際に行うことについて攻撃者を誤解させます。

しかし、十分な時間とリソースを費やし、十分に注意すれば、ほとんどの保護対策を回避できます。 チップを取り外し、電子顕微鏡でワークステーションに置き、暗号化されていないデータのあるバスがどこにあるかを見つけ、そこからすべての秘密を抽出できます。 それでも、このような攻撃は、慎重に準備し、高価な顕微鏡を使用してその場所を突き止めたとしても、チップの物理的な保護を解除する時間と労力が必要であり、解体中に誤って「揚げる」ことはありません。

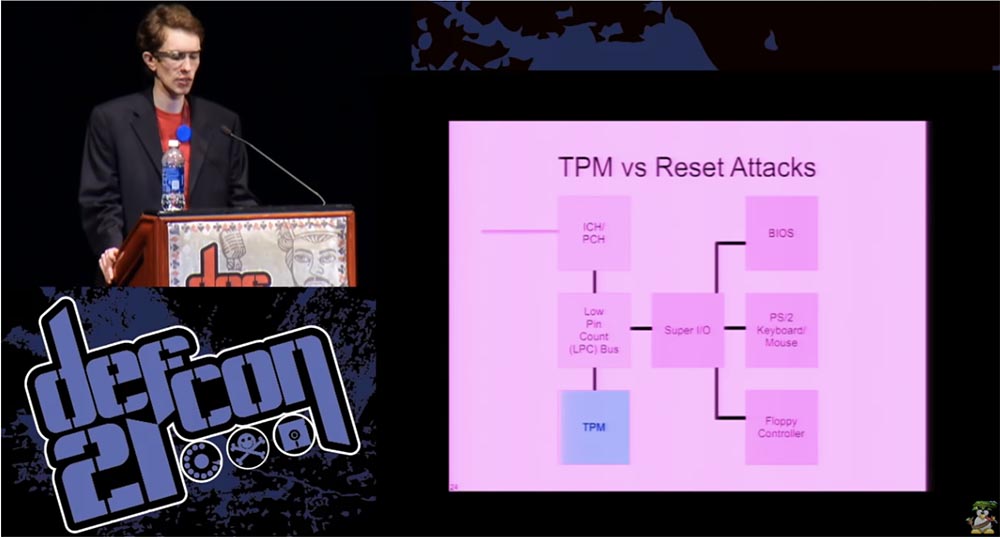

再起動攻撃を検討してください。 ほぼすべての場合、TPMはマザーボード上の独立したチップであると前述しました。 これは、システム階層内の非常に低いリンクです。 ビデオコンソールのDRMで行われているように、CPUの一部ではありません。 そのため、ハッカーがTPMを再起動した場合、システムに不可逆的な影響はありません。 このような攻撃は気付かない場合があるため、これは悪いことです。

通常、これはLPCコンピュータバスの外側にあるチップです。LPCコンピュータバス自体は廃止されたバスであり、マザーボードのサウスブリッジの外側にあります。 最近のシステムでは、マザーボードの表面にあるのはTPM、BIOSモジュール、キーボードコントローラーだけですが、実際にはフレキシブルコントローラーはそれを使用しなくなったと思います。 また、少数の連絡先でバスを再起動する方法を見つけた場合、TPMを「新しいオペレーティングシステム」のブート状態にリセットします。 PS / 2コネクタを介してキーボードにアクセスできなくなる可能性がありますが、これは大きな問題ではありませんが、実際に安全なシーケンスを実行せずに秘密データが「シール」されるTPMブートシーケンスを再生し、それを使用してデータを抽出できます。

この方法を使用しようとする攻撃がいくつかあります。 TPMが静的測定の信頼のルート(SRTM)と呼ばれる古いモードを使用している場合、これは非常に簡単に行えます。 Intelモジュールアクティベーションオプションを実装するための新しい信頼できるテクノロジーに対する攻撃の成功に関する研究を見たことはありません。 LPCバスをキャプチャすることはおそらくまだ可能ですが、CPUに渡すのはさらに研究が必要な領域です。 これは、信頼できるプラットフォームモジュールを攻撃する別の方法です。

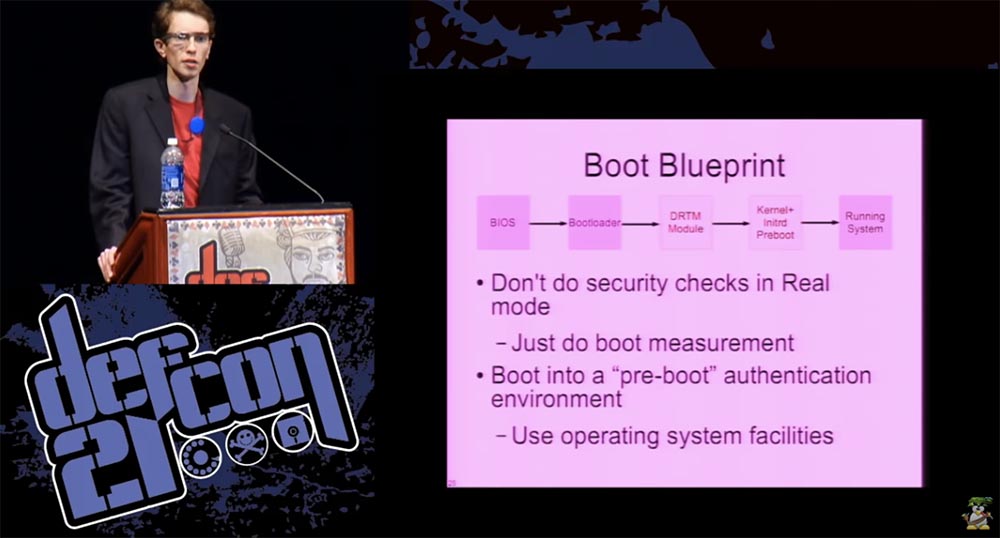

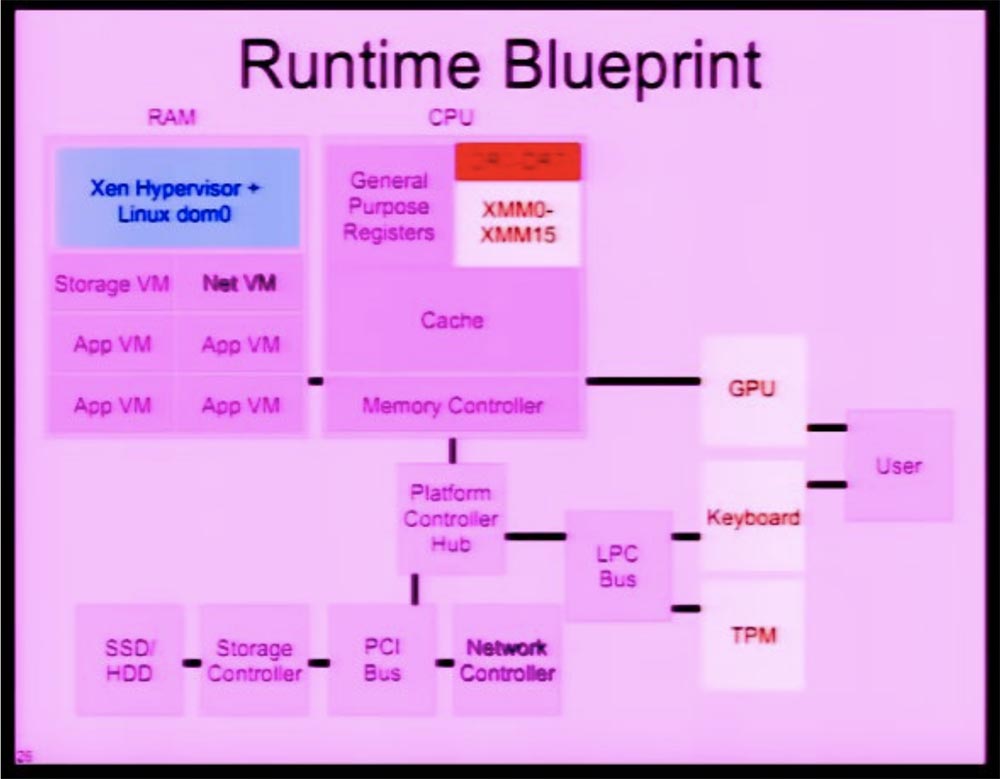

そこで、信頼性の高い構成のコールドブートシステムに必要なものの図を見てみましょう。 PCアーキテクチャには、かなり脆弱なコンポーネントが多数あります。

たとえば、BIOSでは、割り込みベクトルのテーブルをキャプチャし、ディスクの読み取り権限を変更したり、キーボード入力をインターセプトしたり、CPUレジスタのすべての機能をマスクしたりできます-多くの攻撃オプションがあります。 私の意見では、実際のブートBIOSモードでセキュリティチェックを行う必要はなく、ブートプロセスのパフォーマンスを測定するだけです。

Linuxの初期RAMディスクなどのオペレーティングシステムである「プレブート」モードに入るとすぐに、プロトコルの実行を開始し、これらのことを行います。 つまり、オペレーティングシステムのリソースを使用し始めても、誰かがBIOSレベルで割り込みテーブルを操作しても、何の影響もありません。 あなたは本当に気にしません。

レジスタのパフォーマンスを確認できます。 たとえば、Core i5プロセッサを使用している場合、実行禁止ビット、デバッグレジスタ、その他のレジスタ機能をマスクしようとするものなどをサポートすることがわかります。

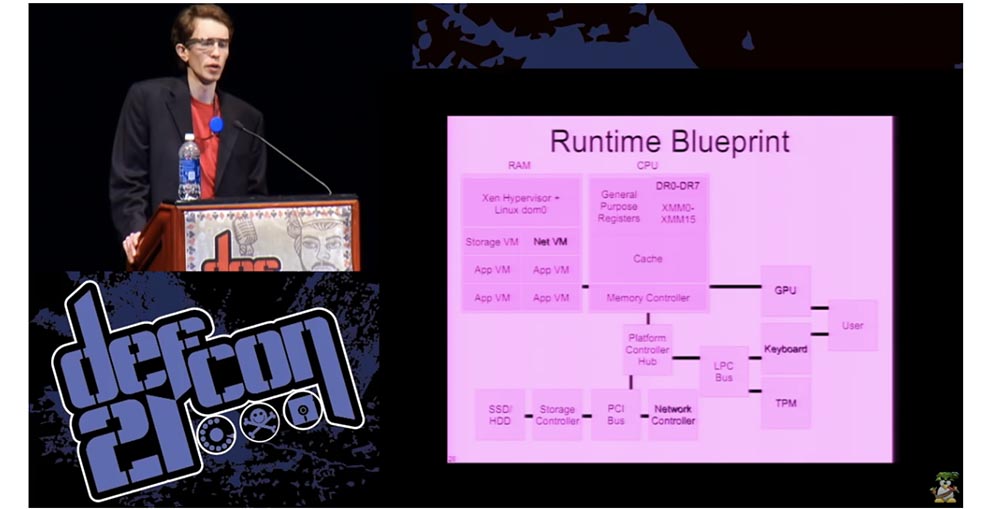

このスライドは、実際の構成で起動したときにシステム図がどのように見えるかを示しています。

メインメモリのプロセッサレジスタとIOMMU保護を使用して、ディスク暗号化セキュリティの多くの側面を実装したBitVisorというプロジェクトがありました。 問題は、BitVisorはかなり具体的でめったに使用されないプログラムであるということです。

Xenは、多くのセキュリティ研究に参加する一種の標準的なオープンソースハイパーバイザーであり、その間、Xenは動作すると確信しています。 私の意見では、Xenハイパーバイザーをベアメタルハードウェアインターフェイスとして使用し、Linux dom0管理ドメインを追加してハードウェアを初期化する必要があります。

繰り返しますが、Xenでは、すべての仮想化ドメインが非特権モードで動作するため、実際にはデバッグレジスタに直接アクセスできません。これは既に行われていることの1つです。 Xenはそのようなものにアクセスできるハイパーコールを作成しますが、ソフトウェアでこの機能を無効にすることができます。

したがって、私が使用するアプローチは、マスターレジスタをデバッグレジスタに配置することです。 マスターキーである128ビットAESキーを格納するための最初の2つのデバッグレジスタを区別します。

このことは、ユーザー資格情報を受け入れるプロセスによって入力された後、CPUレジスタから離れることはありません。 次に、2つの2番目のレジスタを仮想マシンの特定のレジスタとして使用します。これらは通常のデバッグレジスタとして使用できます。この場合、メインメモリを暗号化するために使用できます。 この特定のケースでは、管理ドメインに直接接続されているいくつかのデバイスが必要です。 これは、PCIデバイス、キーボード、TPMであるグラフィックプロセッサです。これらはすべて、直接アクセスできる必要があります。

これらに対してIOMMU保護を使用することはできませんが、ネットワークコントローラー、ストレージコントローラー、PCIバス上の任意のデバイス、つまり、管理ドメインまたはハイパーバイザーのメモリスペースにアクセスできないコンポーネントに対して、この保護を構成できます。 ネットワークコントローラーを実際に専用のNet VMに配置することで、ネットワークなどにアクセスできます。 これらのものは、IOMMUセキュリティが構成されている特定のデバイスにマップされるため、そのようなデバイスはこの仮想マシンのメモリ領域にのみアクセスできます。

ストレージコントローラーでも同じことができ、APP VM仮想マシン上ですべてのアプリケーションを実行し、機器への直接アクセスをまったくゼロにすることができます。 したがって、誰かがWebブラウザを制御したり、悪意のあるPDFファイルを送信したとしても、ディスク暗号化を深刻に損なうようなものは受け取りません。

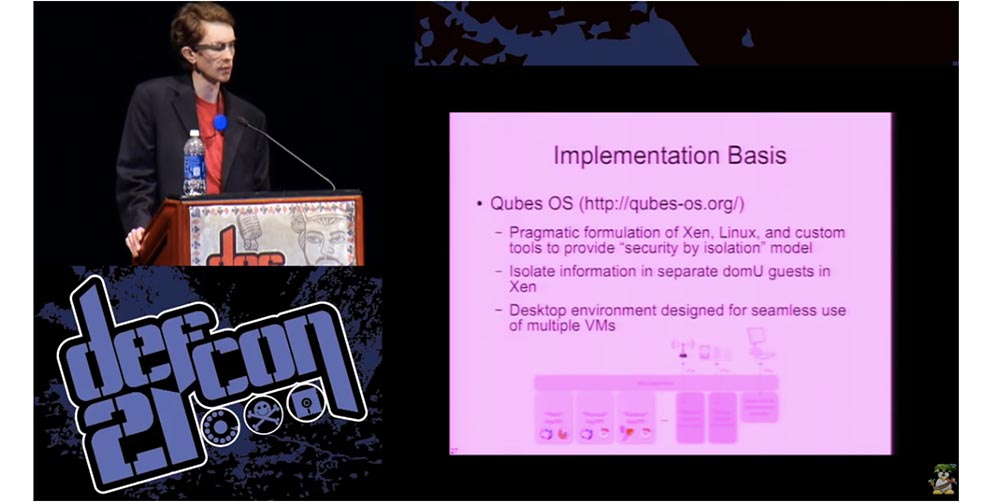

実際、それはQubes OSと呼ばれる優れたプロジェクトの基礎であるため、このアーキテクチャ設計に責任を負うことはできません。

その開発者は、このプロジェクトを、Xen、Linux、および先ほど説明した多くのことを実装するためのいくつかのカスタムツールの実用的な構成として説明しています。 Qubes OSは、特権のないゲストのポリシーを実装し、統合システム環境を作成します。そのため、同じシステムで作業しているように見えますが、実際には「1つのフードの下」にある異なる仮想マシンの束です。 このアイデアを使用して、コードベースを実装します。

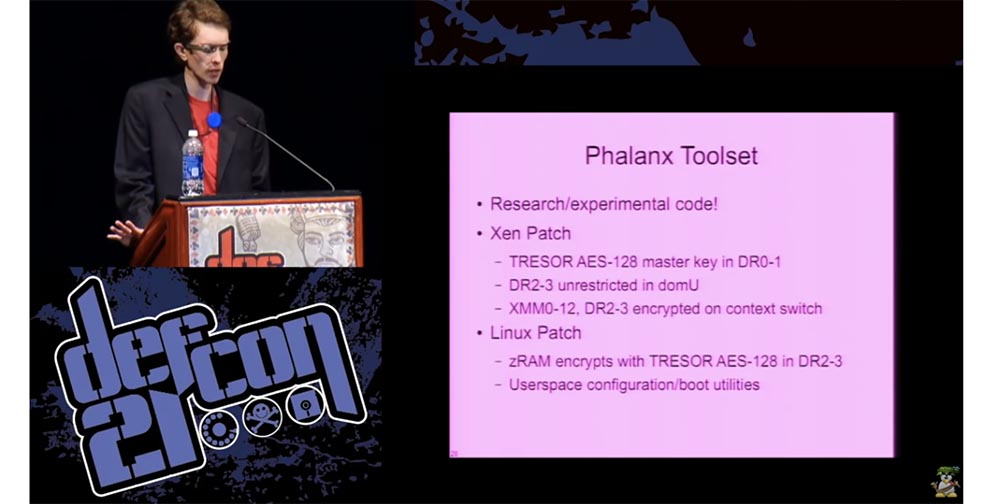

したがって、私が開発しているツールは、この概念を確認する実験的なコードであり、Phalanxと呼ばれています。 これはパッチを適用したXenであり、ここで説明したテクノロジーを使用してディスク暗号化を実装できます。

マスターキーは最初の2つのデバッグレジスタDR1-2にあり、2番目の2つのDR2-3デバッグレジスタはdomUによって完全に無制限です。 セキュリティ上の理由から、XMMは動作メモリとして使用される0〜12のレジスタ、DR2〜3、および仮想マシンがコンテキストを切り替えるときにキーが暗号化されます。 また、Linux zRAMカーネルモジュールを使用して非常に単純な暗号化の実装を行いました。これは、暗号化以外のほとんどすべてを実行する組み込み要素であるため、暗号化のために非常に小さなコードを追加しただけです。 ご存じのとおり、最も安全なコードは、記述する必要のないコードです。 zRAMの優れた機能は、AES Counter-Modeなどを安全に実装するために必要なビットを提供することです。

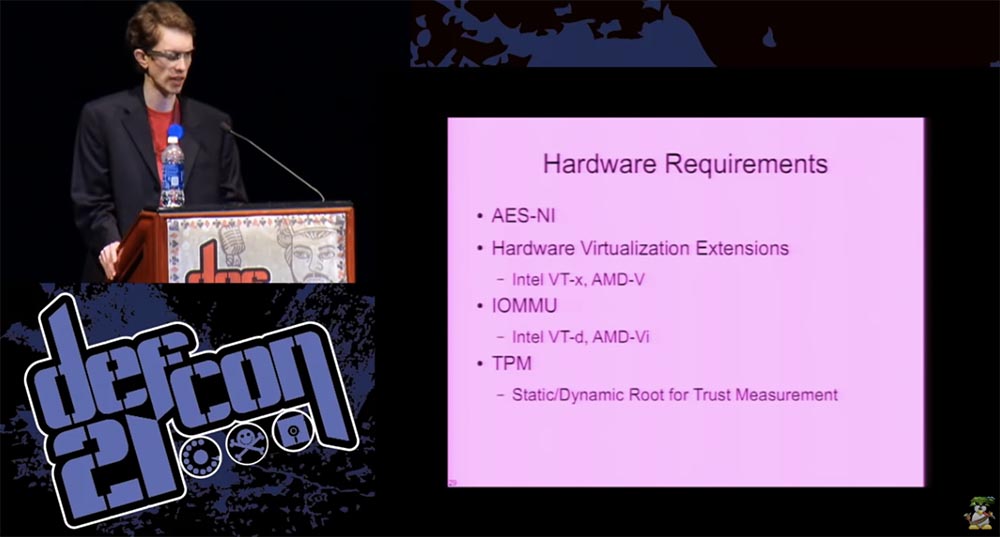

いくつかのハードウェア要件があります。 新しいAES命令をサポートするシステムが必要です。これは非常に一般的ですが、すべてのシステムに命令があるわけではありません。 ほとんどの場合、Intel i5またはi7プロセッサを使用している場合、これらの手順がサポートされています。

ただし、残りの「ハードウェア」をチェックして、必要なすべての機能をサポートしていることを確認する必要があります。 HVE仮想化ハードウェア拡張機能は、2006年頃に普及しました。 IOMMUを搭載したコンピューターを見つけるのは少し難しくなります。 これはシステムユニットの仕様には示されていないため、その特性を詳しく調べ、VTXとVTDなどの違いを調べる必要があります。 そのため、これらをサポートするシステムを探す必要があるかもしれません。 そして、もちろん、信頼できるTPMプラットフォームモジュールを備えたシステムが必要です。そうしないと、負荷メトリックをまったく測定できなくなるからです。 通常、必要なコンポーネントの可用性を確認できるビジネスクラスのコンピューターを確認します。 Trusted Executionテクノロジを搭載したIntel TXTを見つけた場合、必要なものはほぼすべて揃っています。 WikiのQubesチームは、そのようなことを実装する多くのシステムの詳細をリストしたハードウェア互換性の優れたリストを提示しています。

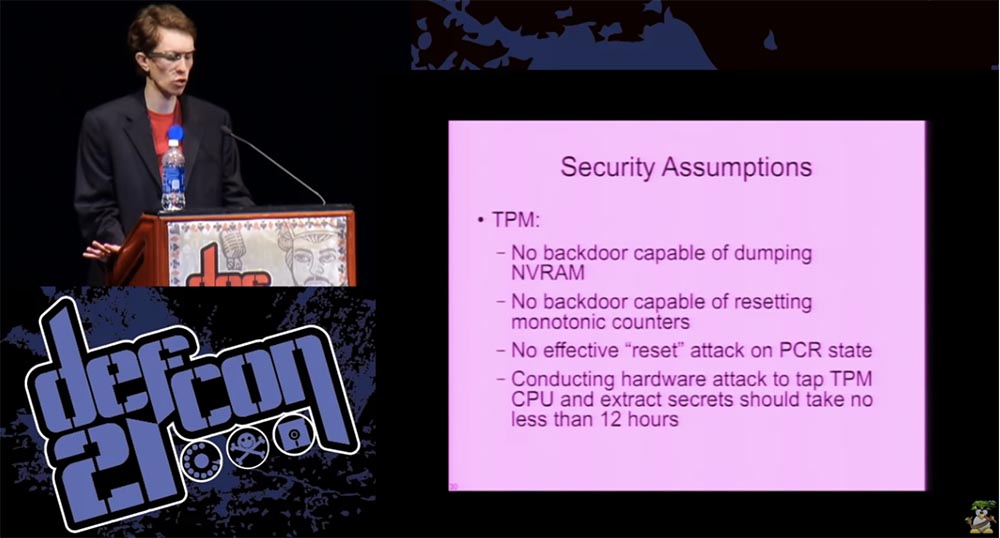

そのため、セキュリティを確保するために、システムの一部のコンポーネントについていくつかの仮定があります。 TPMは、もちろん、ブートの整合性を確保するための非常に重要なコンポーネントです。 NVRAMをリセットしたり、単調なカウンターを操作したり、実際にはシステムが信頼状態を使用しているとシステムに認識させることができるバックドアがないことを確認する必要があります。 これらのチップのリバースエンジニアリングを行ったTarnovskyのコメントに基づいて、すべての秘密を取得するためにTPM攻撃を開始したい場合に必要な、コンピューターへの約12時間の排他的アクセスの制限を設定しました。

\

\

プロセッサ、メモリコントローラ、およびIOMMUに関しては、ハッキングされておらず、それらの機能を正しく実装しているという事実を中心に、いくつかの仮定があります。 Intelはこれらのいくつかを簡単に回避できるため、これらの仮定のいくつかはそれほど厳密である必要はありません。

セキュリティの前提の一部はXenに関係しています。 これは実際には非常に強力なセキュリティシステムを備えたソフトウェアですが、完璧なものはなく、安全なシステムでも脆弱性が発生する場合があります。 Xenがシステム内で特権的な地位にあることを考えると、Xenが安全な状態にあることを確認することは非常に重要です。

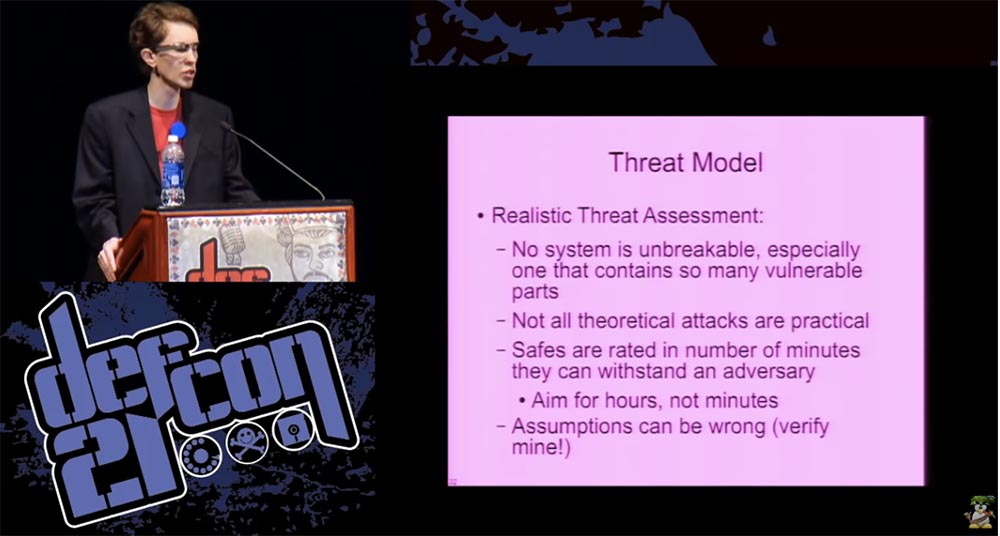

したがって、このようなセキュリティの仮定により、脅威モデルの一種の基礎ができます。 , , , , - . , . , .

, – . , , , , .

, , , . , , , — , , , .

— , . FDE , RAM.

, IOMMU, . TPM NVRAM, , – , , .

, , , 12 . , .

, , . , .

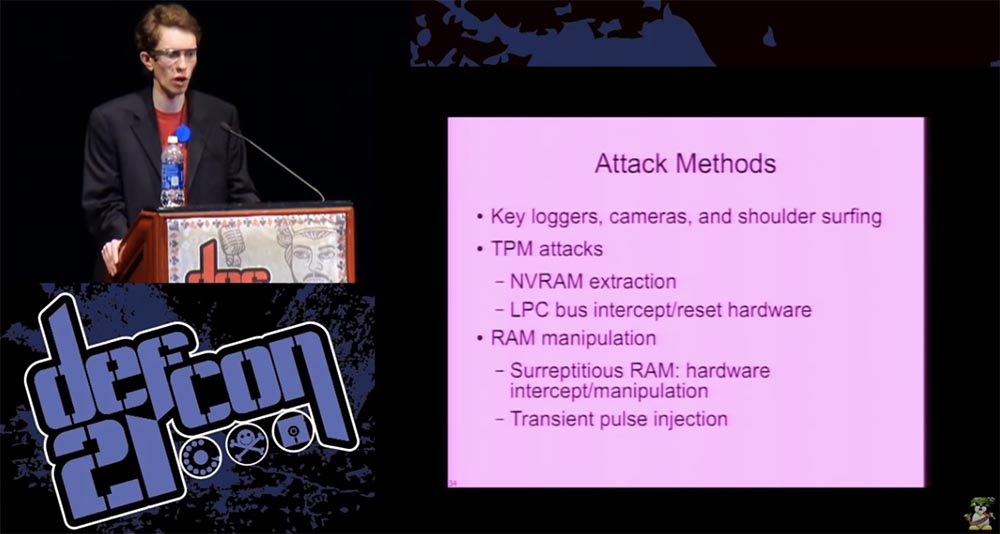

TPM — NVRAM, / LPC. TPM , , , , .

RAM . , RAM RAM, , , . , , Sony PS3.

, . , . , , , , , TPM . , , , , , RIPA – , .

. , , , . .

-, . OpenSSL , API, .

Qubes OS.

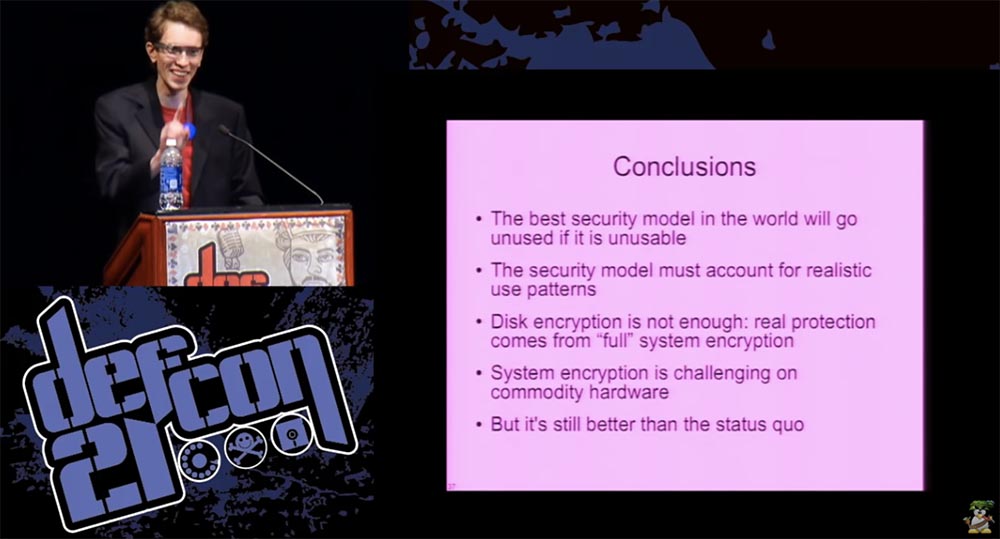

: , . .

– .

, , -. , , , . ご清聴ありがとうございました!

ご滞在いただきありがとうございます。 私たちの記事が好きですか? より興味深い資料を見たいですか? 注文するか、友人に推薦することで、私たちをサポートします。私たちがあなたのために発明したエントリーレベルのサーバーのユニークなアナログのHabrユーザーのために30%の割引: VPS(KVM)E5-2650 v4(6コア)についての真実20ドルまたはサーバーを分割する方法? (オプションはRAID1およびRAID10、最大24コア、最大40GB DDR4で利用可能です)。

VPS(KVM)E5-2650 v4(6コア)10GB DDR4 240GB SSD 1Gbpsまで 6か月の期間を支払う場合、 春まで無料で 、 ここで注文できます 。

Dell R730xdは2倍安いですか? オランダと米国で249ドルからIntel Dodeca-Core Xeon E5-2650v4 128GB DDR4 6x480GB SSD 1Gbps 100 TVを2台持っているだけです! インフラストラクチャビルの構築方法について読んでください。 クラスRは、1米ドルで9,000ユーロのDell R730xd E5-2650 v4サーバーを使用していますか?