あなたの90%がドライブを暗号化して、監査できるようにするためにオープンソースソフトウェアを使用しているようです。 ここで、コンピューターを放置した場合にコンピューターの電源を切る人は手を挙げてください。 出席者の約20%と思います。 コンピューターを数時間放置した場合、だれがコンピューターの電源をオンにするかオフにするかは重要ですか? 私がこれらの質問をすることを考えてください、あなたがゾンビでなくて、眠っていないことを確かめてください。 ほとんどすべての人が、少なくとも数分間はコンピューターを離れなければならなかったと思います。

では、なぜコンピューターを暗号化するのですか? この質問をする人を見つけるのは難しいので、セキュリティの分野での特定の行動の動機を定式化することは本当に重要だと思います。 これを行わないと、この作業を整理する方法を理解できなくなります。

ディスク暗号化ソフトウェアには、ソフトウェアの機能、使用するアルゴリズム、パスワードなどを説明するドキュメントが多数ありますが、これが行われている理由はほとんど説明されていません。

そのため、データを制御するため、コンピューターの暗号化を行います。データの機密性を保証し、誰も知らないうちにデータを盗んだり変更したりできないようにします。 データをどう処理するかを決定し、彼に何が起こるかを制御したいのです。

たとえば、弁護士やクライアントの機密情報を持つ医師である場合など、データの機密性を確保する必要がある場合があります。 同じことが財務書類と会計書類にも当てはまります。 企業は、盗まれた車に保護されていないラップトップを置き忘れた場合など、こうした情報の漏洩について顧客に通知する義務があり、この機密情報はインターネット上で自由に入手できるようになりました。

さらに、コンピューターへの物理的なアクセスを制御し、物理的な衝撃からコンピューターを保護する必要があります。これは、誰かがコンピューターを物理的に制御してもFDEが役に立たないためです。

ネットワークのセキュリティを確保したい場合は、エンドユーザーのコンピューターへのアクセスを制御する必要があります。 各エンドユーザーのセキュリティを確保せずに安全なインターネットを構築することはできません。

そこで、ディスク暗号化の必要性の理論的側面を把握しました。 乱数を生成してキーのセキュリティを確保する方法、ディスクを完全に暗号化するために使用されるブロック暗号化モードを制御する方法、パスワードのキーを安全に継承する方法を知っているので、ブッシュ大統領が述べたように、「ミッションが完了した」空母に乗って。 しかし、あなたはこれがそうではないことを知っています、そして、私たちはそれを完了するためにまだやるべきことがたくさんあります。

完璧な暗号化方式があり、クラックすることはほとんど不可能だとわかっていても、いずれにしても、信頼できる「ブラックボックス」の類似物がない実際のコンピューターに実装する必要があります。 攻撃者は、ディスク全体の暗号化を解読しようとしている場合、暗号化を攻撃する必要はありません。 これを行うには、コンピューター自体を攻撃するか、何らかの方法でユーザーをだましてパスワードの入力を促すか、キーロガーキーハッパーなどを使用するだけです。

暗号化の実際の使用は、FDEセキュリティモデルと一致しません。 フルディスク暗号化用に設計されたソフトウェアを検討する場合、その作成者は暗号化の理論的側面に多くの注意を払ったことがわかります。 TrueCrypt Webサイトの技術文書からの抜粋を引用します。「攻撃者がTrueCryptの起動前または操作中にコンピューターに物理的にアクセスできる場合、プログラムはコンピューター上のデータを保護しません。」

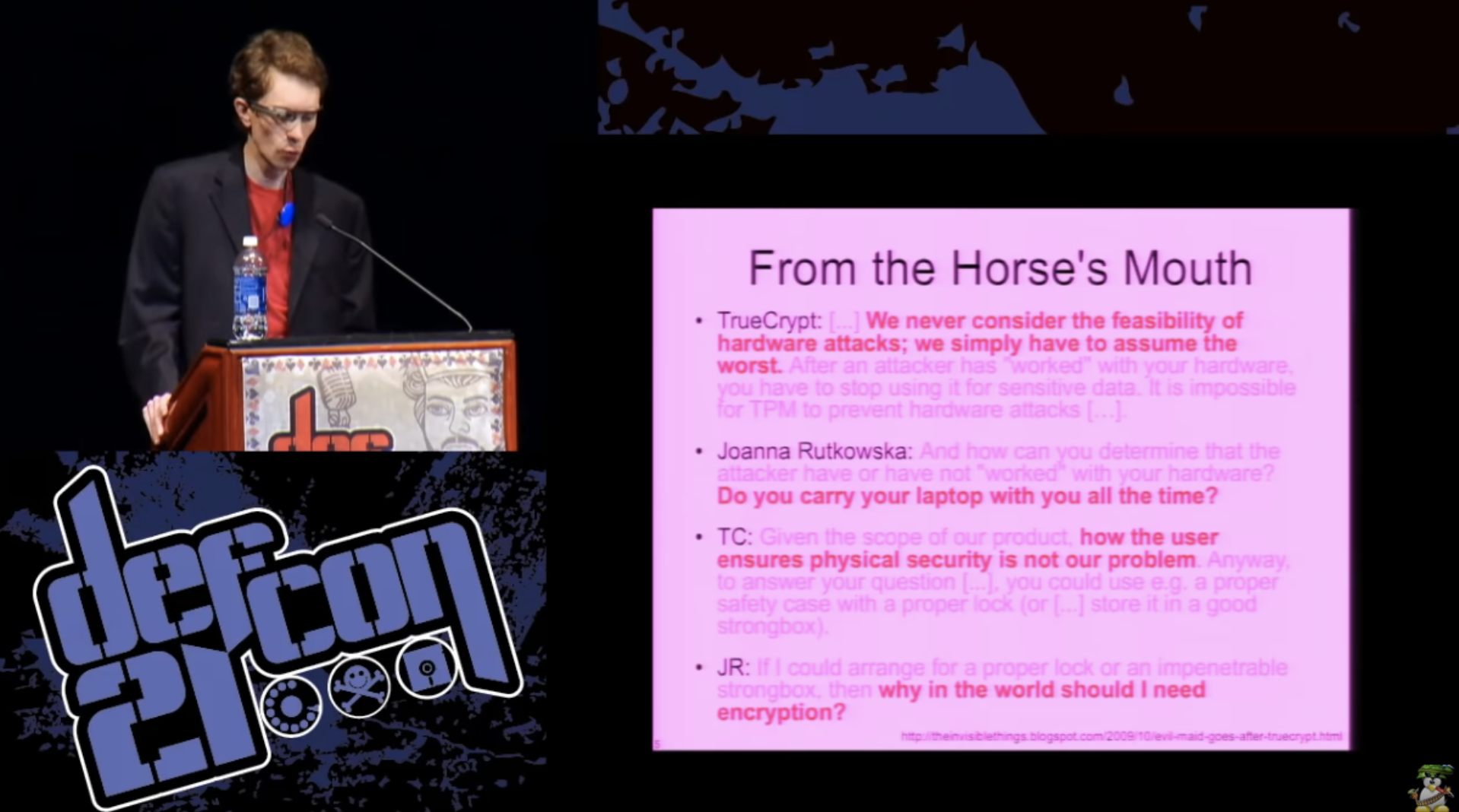

原則として、それらのセキュリティモデル全体は次のようになります。「プログラムがディスクを正しく暗号化し、ディスクを正しく復号化すれば、作業を完了しました。」 次のスライドに表示されるテキストをおizeび申し上げます。読みにくい場合は、自分でやります。 これらは、「クリーナー」の攻撃に関するTrueCrypt開発者とセキュリティ研究者のJoanna Rutkovskaya間の通信からの抜粋です。

TrueCrypt: 「ハードウェア攻撃の可能性を考慮せず、最悪の事態を想定しています。 攻撃者がコンピュータで「働いた」後は、機密情報の保存に使用するのをやめる必要があります。 TPM暗号化プロセッサは、キーロガーなどを使用したハードウェア攻撃を防ぐことはできません。

ジョアンナ・ルトコフスカヤは彼らに尋ねました:「ラップトップをいつも持ち歩いているわけではないので、攻撃者があなたのコンピューターで働いたかどうかをどうやって判断できますか?」、開発者は答えました:「ユーザーがどのように安全とセキュリティを確保するかは気にしませんお使いのコンピューター。 たとえば、ユーザーはロック可能なキャビネットや金庫にいない間にロックを使用したり、ラップトップを置いたりすることができます。 ジョアンナは非常に正確に答えました。「ロックまたは金庫を使用する場合、なぜ暗号化が必要なのですか?」

したがって、そのような攻撃の可能性を無視することはデマであり、それを行うことはできません! 私たちは、これらのシステムが存在し、相互作用し、使用する現実の世界に住んでいます。 フラッシュドライブなどのソフトウェアのみを使用して実行された10分間の攻撃を、ハードウェアのみでシステムを操作して実行できる攻撃と比較する方法はありません。

したがって、彼らが何と言っても、物理的なセキュリティと物理的な攻撃に対する回復力はFDEに依存しています。 セキュリティモデルで何を放棄したかは関係ありません。少なくとも責任を取りたくない場合は、提供する保護をいかに簡単にハッキングできるかを非常に明確かつ正直にユーザーに説明する必要があります。

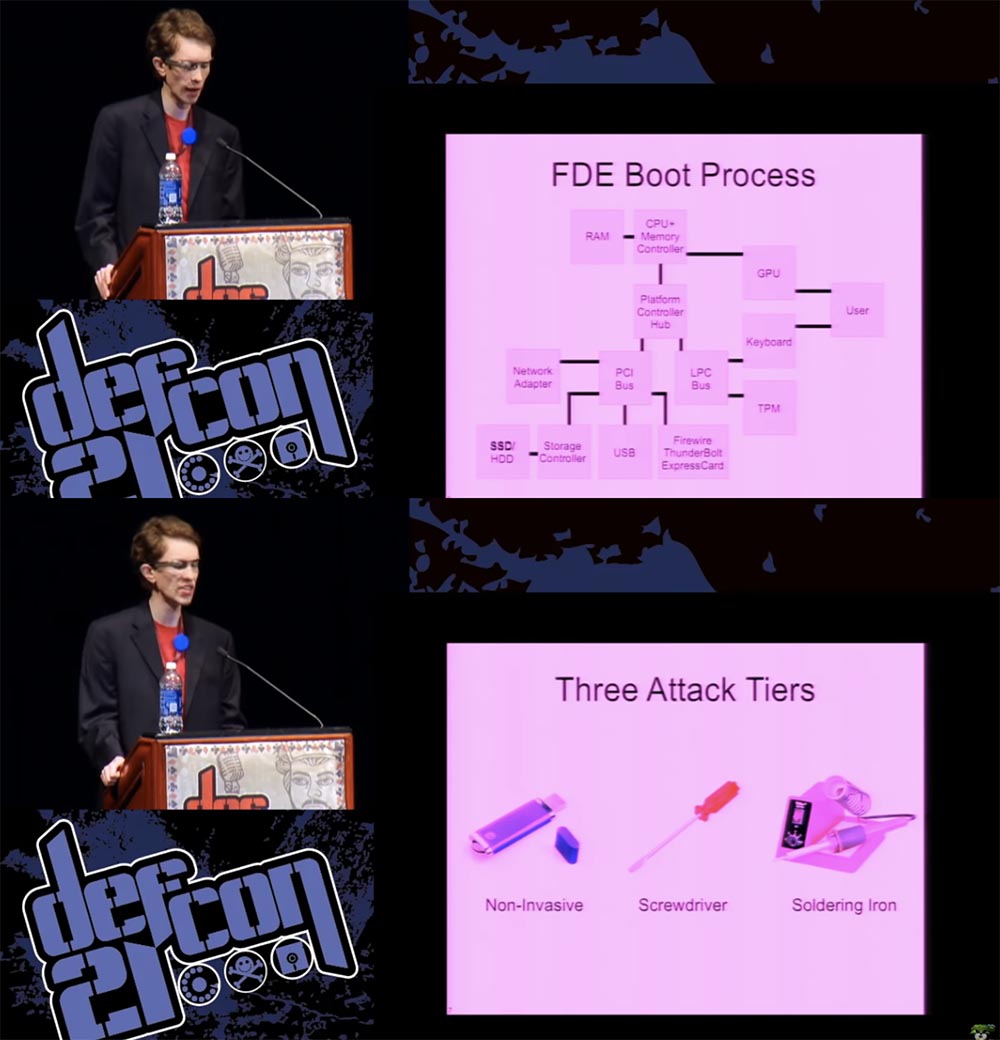

次のスライドは、現代のほとんどのコンピューターで使用されている抽象的なFDEブート図を示しています。

ご存知のように、ブートローダーはBIOSを使用してSSD / HDDからロードされ、データ転送パスのストレージコントローラー-PCIバス-プラットフォームコントローラーハブに沿ってメインメモリにコピーされます。 次に、ブートローダーはユーザーにパスワードやスマートカードキーなどの認証情報を要求します。 次に、パスワードがキーボードからプロセッサに送られ、その後ブートローダーが制御を取得しますが、ディスクの暗号化および復号化プロセスの透明性を確保するために、OSとキーの両方のコンポーネントがメモリに残ります。 これはプロセスの理想化されたビューであり、誰も介入を試みないことを示唆しています。 あなたはこれをハッキングするいくつかの方法をよく知っていると思うので、誰かがあなたを攻撃しようとした場合にうまくいかない可能性があるものをリストしましょう。 攻撃を3つのレベルに分けます。

1つはマルウェアのないフラッシュドライブを使用して実行されるため、コンピューターのキャプチャを必要としない非侵襲的です。 PCIカード、ExpressCard、Thunderboltなどのハードウェアコンポーネント(PCIバスへのオープンアクセスを提供する最新のAppleアダプター)を簡単に接続できる場合、システムを「分解」する必要はありません。

第2レベルの攻撃にはドライバーが必要です。これは、ご使用の小規模な環境でシステムのコンポーネントに対処するために、一時的にシステムのコンポーネントを削除する必要があるためです。 3番目のレベル、つまり「はんだごて攻撃」は最も難しいものです。ここでは、チップなどのシステムコンポーネントを物理的に追加または変更して、それらをクラックしようとします。

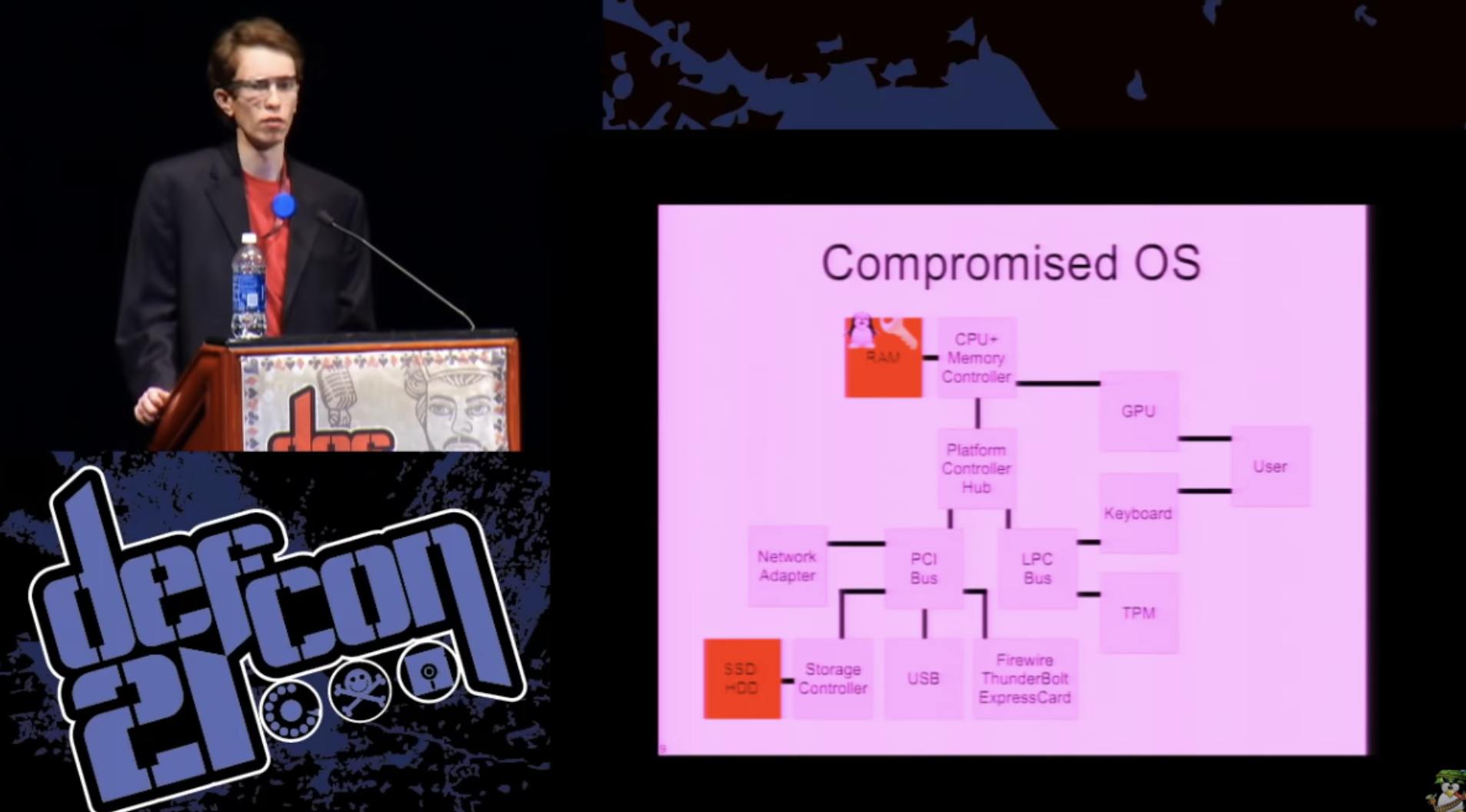

第1レベルの攻撃の1つは、システムのブートプロセスの一部として暗号化されていないコードを実行する必要がある「イービルメイド」攻撃とも呼ばれる侵害されたブートローダーです。ハードドライブで暗号化された残りのデータにアクセスします。 これを行うにはいくつかの異なる方法があります。 ストレージシステムのブートローダーを物理的に変更できます。 BIOSを危険にさらしたり、悪意のあるBIOSをロードしたりすると、キーボードアダプターまたはディスク読み取り手順を制御し、ハードディスクの取り外しに耐えられるように変更できます。 しかし、いずれにせよ、ユーザーがパスワードを入力したときに、暗号化されていない形式でディスクに書き込むか、同様の操作を行うようにシステムを変更することができます。

オペレーティングシステムレベルでも同様のことができます。 これは、フルディスク暗号化ではなく、コンテナ暗号化を使用する場合に特に当てはまります。

これは、システムがエクスプロイトによって攻撃されたときにも発生する可能性があります。これにより、攻撃者はルート権限を取得し、メインメモリからキーを読み取ることができます。これは非常に一般的な攻撃方法です。 このキーは、後で攻撃者が使用するためにプレーンテキストとしてハードディスクに保存するか、ネットワーク経由でコマンド&コントロールシステムに送信できます。

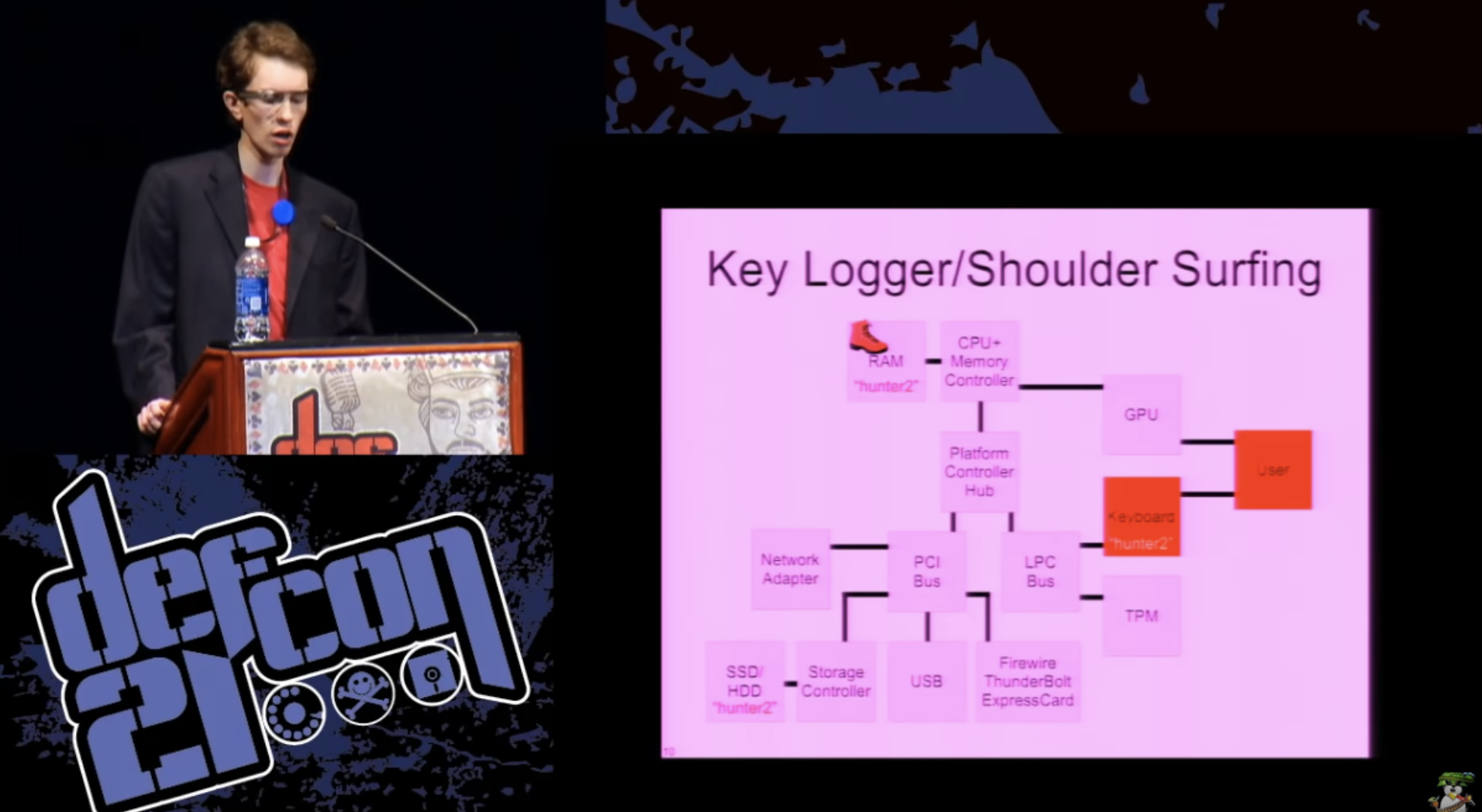

別の可能性は、ソフトウェア、ハードウェア、またはニードルアイカメラやマイクなどのエキゾチックなものであるかどうかに関係なく、キーロガーを使用したキーボードインターセプトです。キー。 システムの外部にあるコンポーネントが潜在的に含まれるため、このような攻撃を防ぐことは困難です。

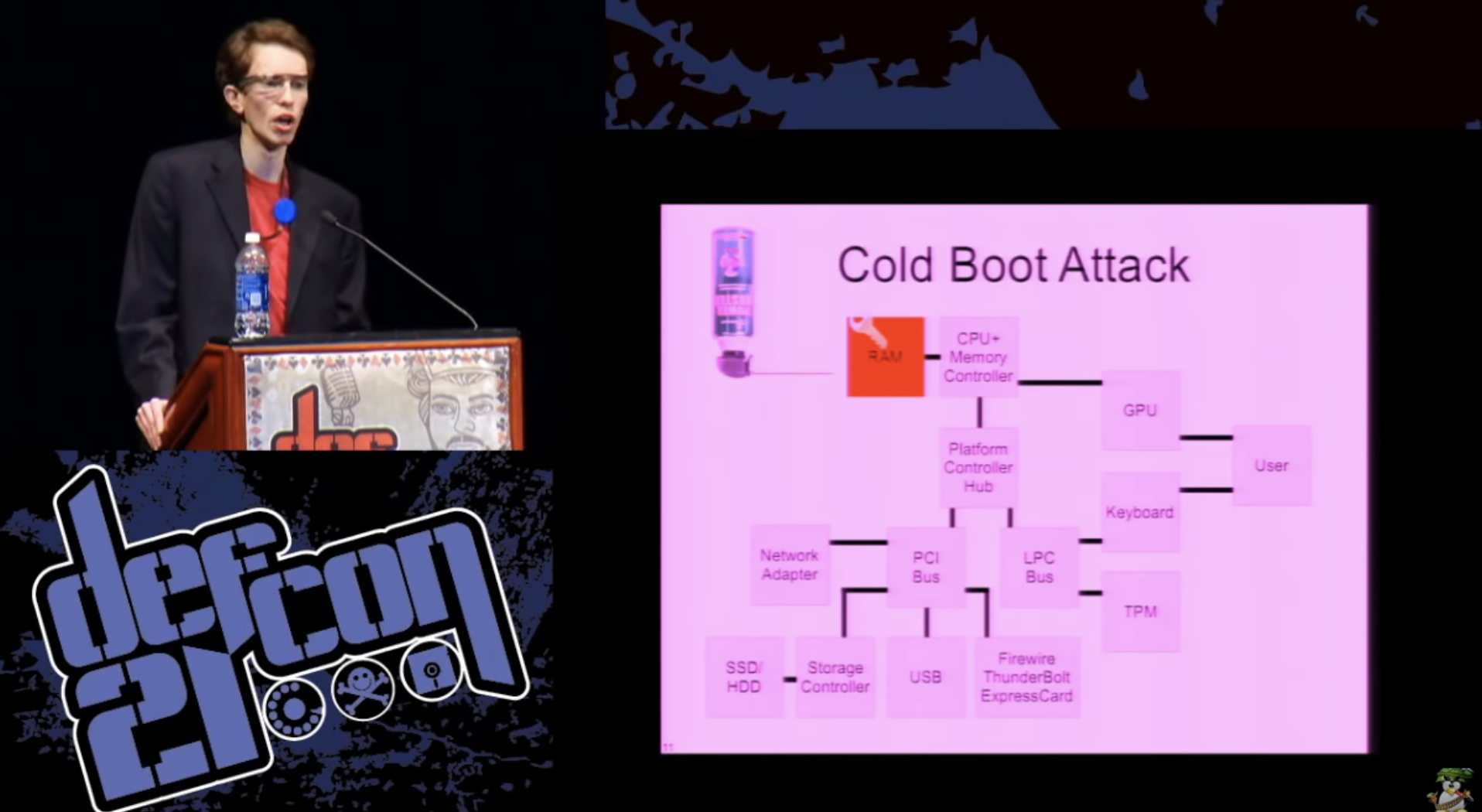

また、コールドブート攻撃として知られているデータ回復攻撃についても言及したいと思います。 5年前にコンピューターに精通している人でさえ、メインメモリのセキュリティ機能について尋ねると、電源を切るとデータはすぐに消えてしまうと言われます。

しかし、2008年に、Princetonによって優れた研究が発表されました。Princetonは、室温でも、数秒間RAMメモリのデータ損失がほとんどないことを発見しました。 また、モジュールを極低温まで冷却すると、数分かかることがありますが、その間、メインメモリ内のデータのわずかな劣化のみが発生します。

したがって、キーがメインメモリにあり、誰かがモジュールをコンピュータから削除した場合、彼らはクリアでメインメモリのどこにあるかを発見することでキーを攻撃できます。 ハードウェアレベルでこれに対抗する特定の方法があります。たとえば、電源がオフになったときやリブートしたときにメモリの内容を強制的にクリアしますが、誰かが単にモジュールを引き出して別のコンピューターまたは機器の専用部分に入れてメモリの内容を抽出する場合は役に立ちません。

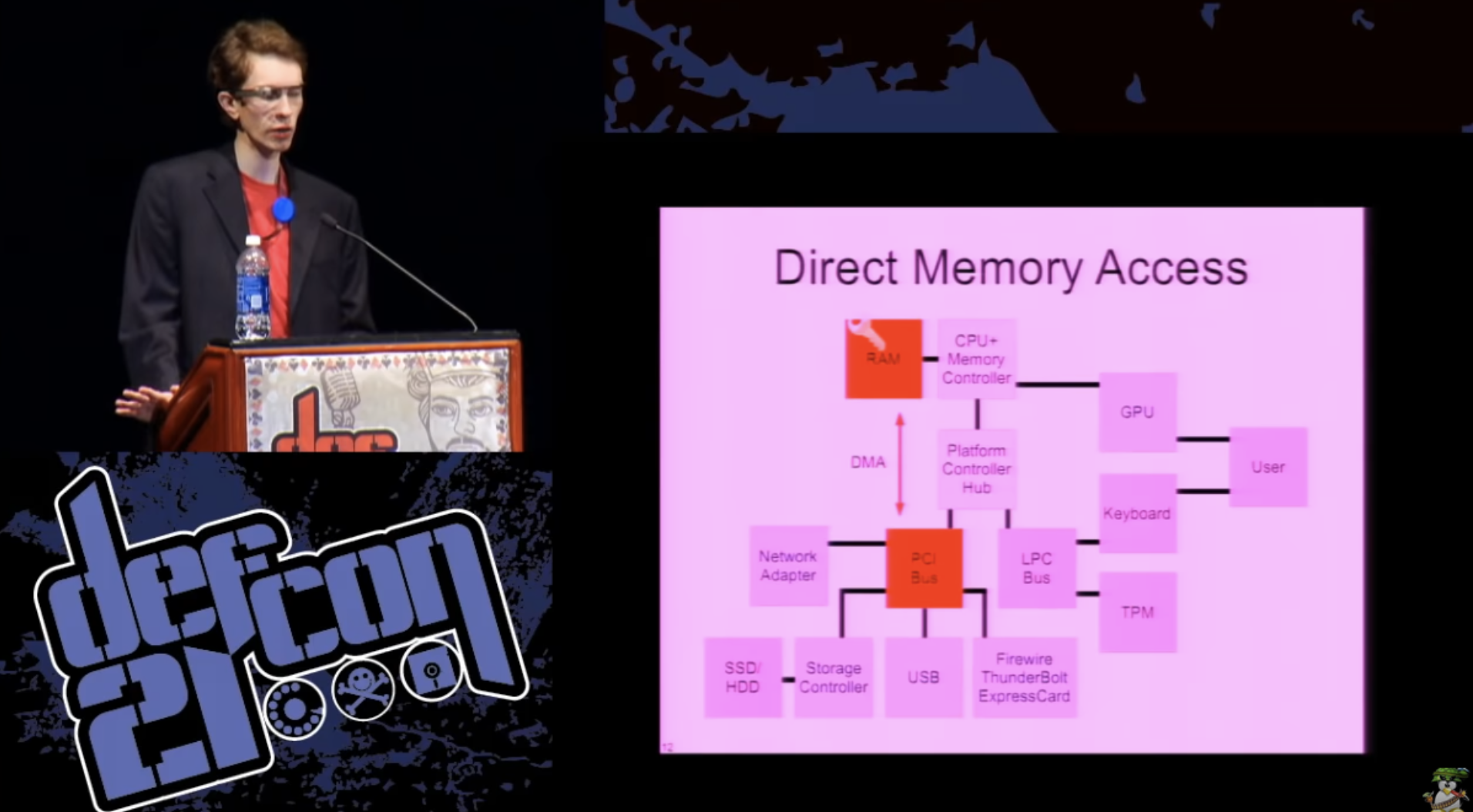

最後に、メモリへの直接アクセスの可能性があります。 お使いのコンピューターのPCIデバイスには、通常モードでメインメモリーのセクターの内容を読み書きする機能があります。 彼らは何でもできます。

これは、コンピューターの処理速度がはるかに遅く、メインメモリからデバイスへのデータの転送ごとに中央処理装置が「ベビーシット」することを望まない場合でも開発されました。 したがって、デバイスはメモリに直接アクセスでき、プロセッサはデバイスに単純に完了できる指示を与えることができますが、データは必要なときにいつでもメモリに残ります。

PCIデバイスは再プログラムできるため、これが問題です。 これらの多くには書き込み可能なファームウェアがあり、敵対的なものに簡単にアップグレードできます。 また、OS自体を変更したり、キーを直接抽出したりする場合でも、あらゆる形態の攻撃が可能になるため、オペレーティングシステム全体のセキュリティが危険にさらされる可能性があります。 コンピューターフォレンジックには、犯罪を調査する過程でそのようなもののために設計された機器があります。コンピューターに何かを接続し、メモリーの内容を引き出します。 FireWire、ExpressCard、またはThunderboltを使用してこれを実行できます。実際、これらはすべて、内部システムバスへのアクセスを提供する外部ポートです。

したがって、RAMがセキュリティの観点からはあまり信頼性がないことを示したので、キーをRAMに保存しないことが可能であればいいと思います。 専用のキーストアまたは特別な暗号化機器はありますか? はい、あります。 Webサーバーの暗号化アクセラレーターを使用して、1秒あたりにより多くのSSLトランザクションを処理できます。 不正干渉に対する耐性があります。 CAの証明機関には完全に秘密のキーを保存するものがありますが、実際にはディスク暗号化の使用などの高性能な操作のために設計されていません。 他のオプションはありますか?

プロセッサを一種の擬似ハードウェア暗号モジュールとして使用できますか? CPUの対称AESブロック暗号化アルゴリズムのようなものを、RAMの代わりにCPUレジスタのようなものだけを使用して計算できますか?

IntelとAMDは、AESを実行するジョブを処理するプロセッサに素晴らしい新しい命令を追加したため、1つの単純なビルド命令でプリミティブブロック暗号化操作を実行できます。 問題は、キーをメモリに残しておくことができるのか、メインメモリに依存せずにこのプロセスを実行できるのか、ということです。 最新のx86プロセッサにはかなり大きなレジスタセットがあり、これらのビットをすべて追加しようとすると、約4キロバイトになります。 したがって、実際にいくつかのCPUを使用してキーを保存し、暗号化操作用のスペースを作成できます。

1つの可能性は、ブレークポイントのデバッグにハードウェアレジスタを使用することです。 典型的なIntelプロセッサには4つのそのようなレジスタがあり、x64システムではそれぞれに64ビットポインタが含まれます。 これは、ほとんどの人が決して使用しない256ビットの潜在的なディスク容量です。 もちろん、デバッグレジスタを使用する利点は、オペレーティングシステムのみがデバッグレジスタにアクセスできるため、その特権です。 ここには他にも素晴らしい利点があります。たとえば、システムの電源を切ったり、スリープモードに移行するときにプロセッサの電源を切ると、レジスタの内容全体が失われるため、「コールドリスタート」を恐れることはできません。

ドイツの男Tilo Mullerは、2011年にTRESOR for Linuxと呼ばれるこの類似のものを実装しました。 彼は、そのようなシステムのパフォーマンスをテストし、ソフトウェアによる通常のAES計算よりも遅く動作しないと結論付けました。

1つのキーの代わりに2つの128ビットキーを保存するのはどうですか? これにより、より大きな暗号モジュールスペースになります。 ブート時にプロセッサから離れることのないマスターキーを1つ保存し、追加の操作を実行して追加のタスクを解決するために必要なキーバージョンをロードおよびアンロードできます。

問題は、コードまたはキーをメインメモリの外部に保存できることですが、CPUは依然としてメモリの内容を処理します。 したがって、DMA、ダイレクトメモリアクセステクノロジー、中央処理装置のバイパス、またはその他の操作を使用すると、オペレーティングシステムを変更し、そのダンプをメインメモリレジスタの外部、またはよりエキゾチックな方法が使用される場合はデバッグレジスタの外部に保存できます。

DMAの攻撃の角度で何かできますか? 結局のところ、はい、できます。 最近、サーバーの仮想化を高めるための新しいテクノロジーの一部として、パフォーマンス上の理由から、人々は、たとえばネットワークアダプターを仮想サーバーに接続できるようになりたいので、ハイパーバイザーを介して接続する必要があります。

IOMMUテクノロジーは、システム内の任意の場所で勝手に読み書きできないPCIデバイスを、独自の小さなメモリパーティションに分離できるように設計されています。 : IOMMU , , .

, , , TRESOR BitVisor, . , , - . , , IOMMU , - .

, , , , , . , – , .

, , . , RAM , , . , , , , SSH-, PGP-, « », .

: RAM? , , , , .

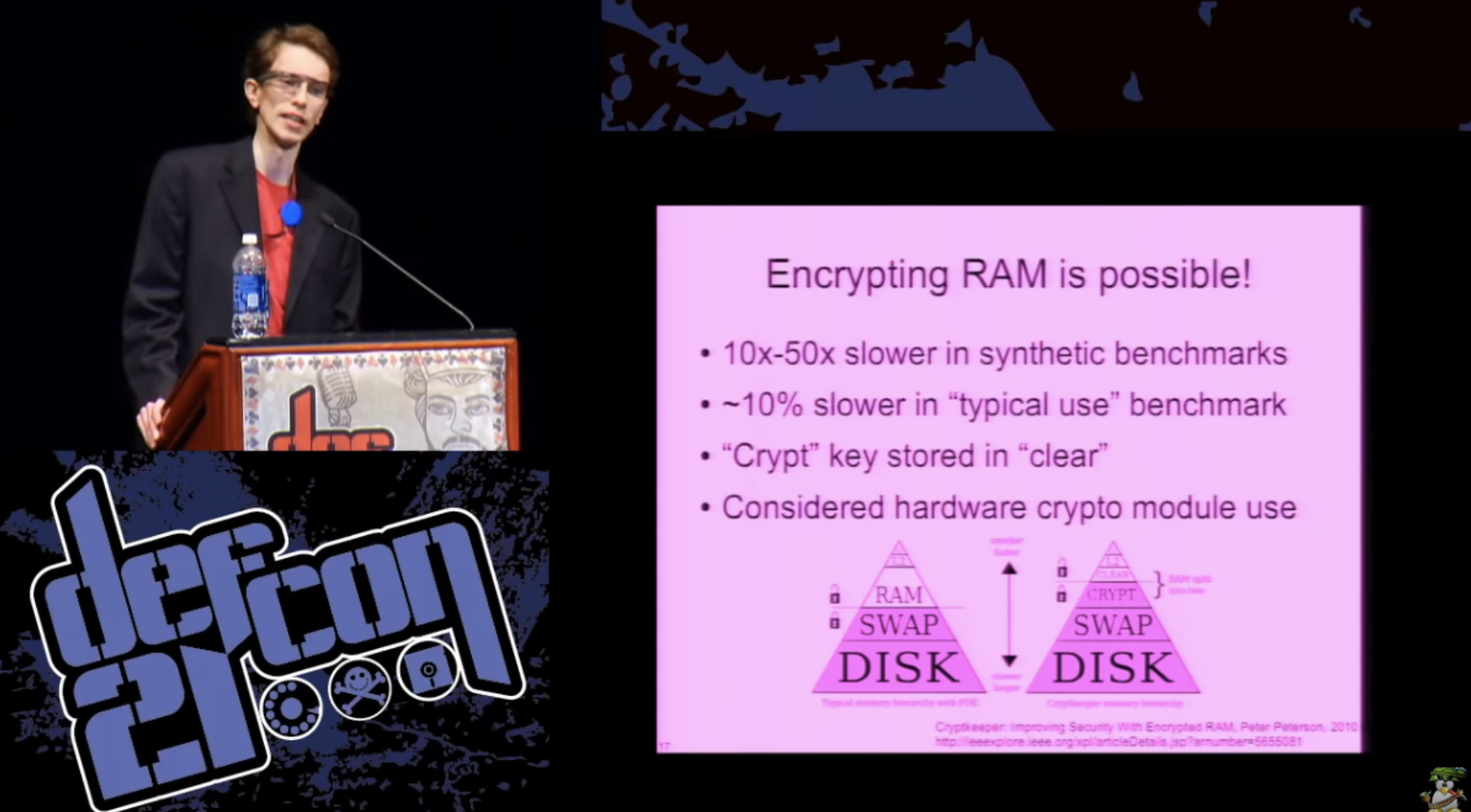

, , , – , ! 2010 RAM. — : “clear”, , , . 10-50 . , , , -, – 10% . , . , , ? , TPM , , , .

-, , . , , - CPU.

, . , , , . , , - . , ? , . ? , - , , , “ ” , .

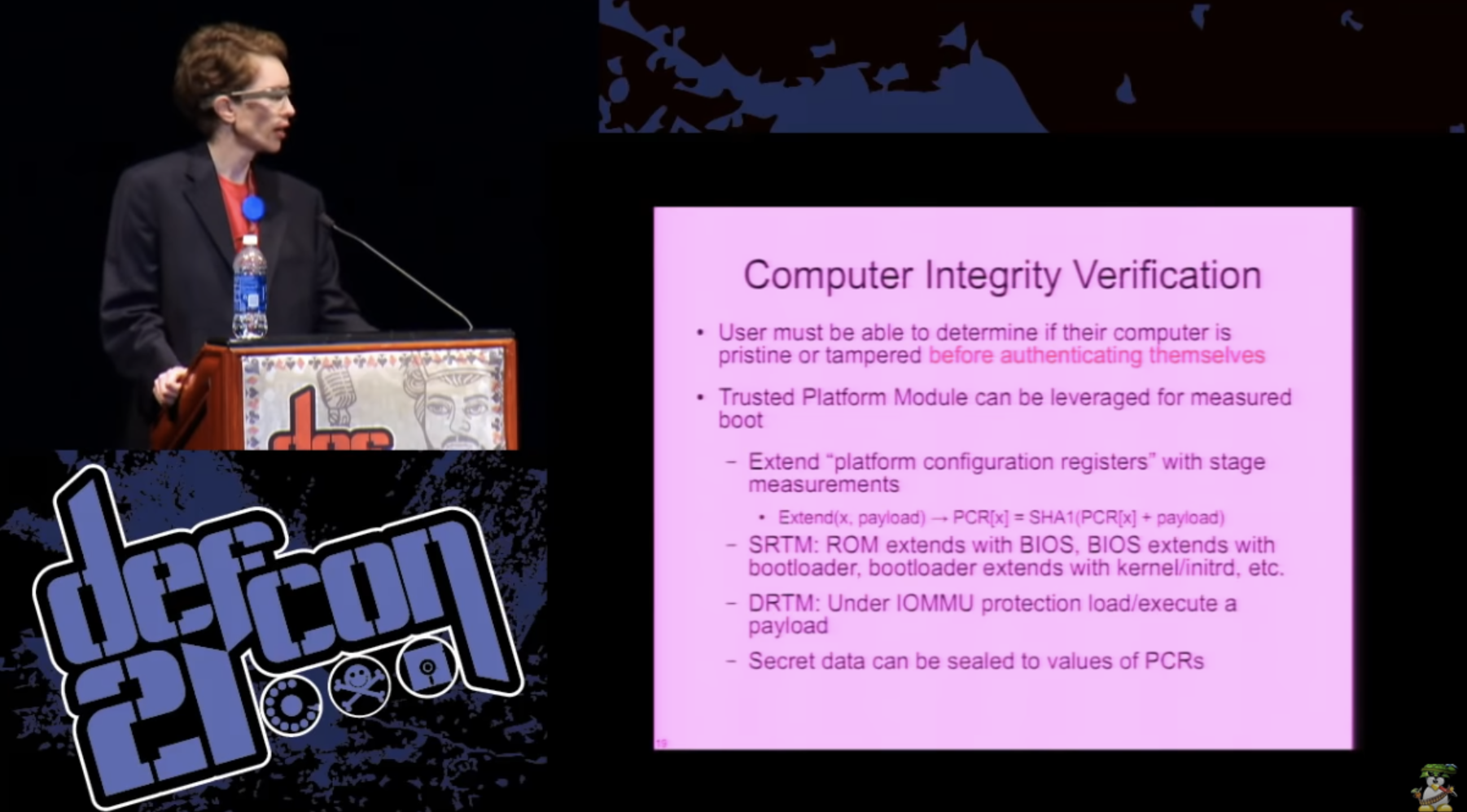

, . , , . — Trusted Platform Module – , . , , , , TPM . , «» , . , , . , , .

? -. - , - «» , . , .

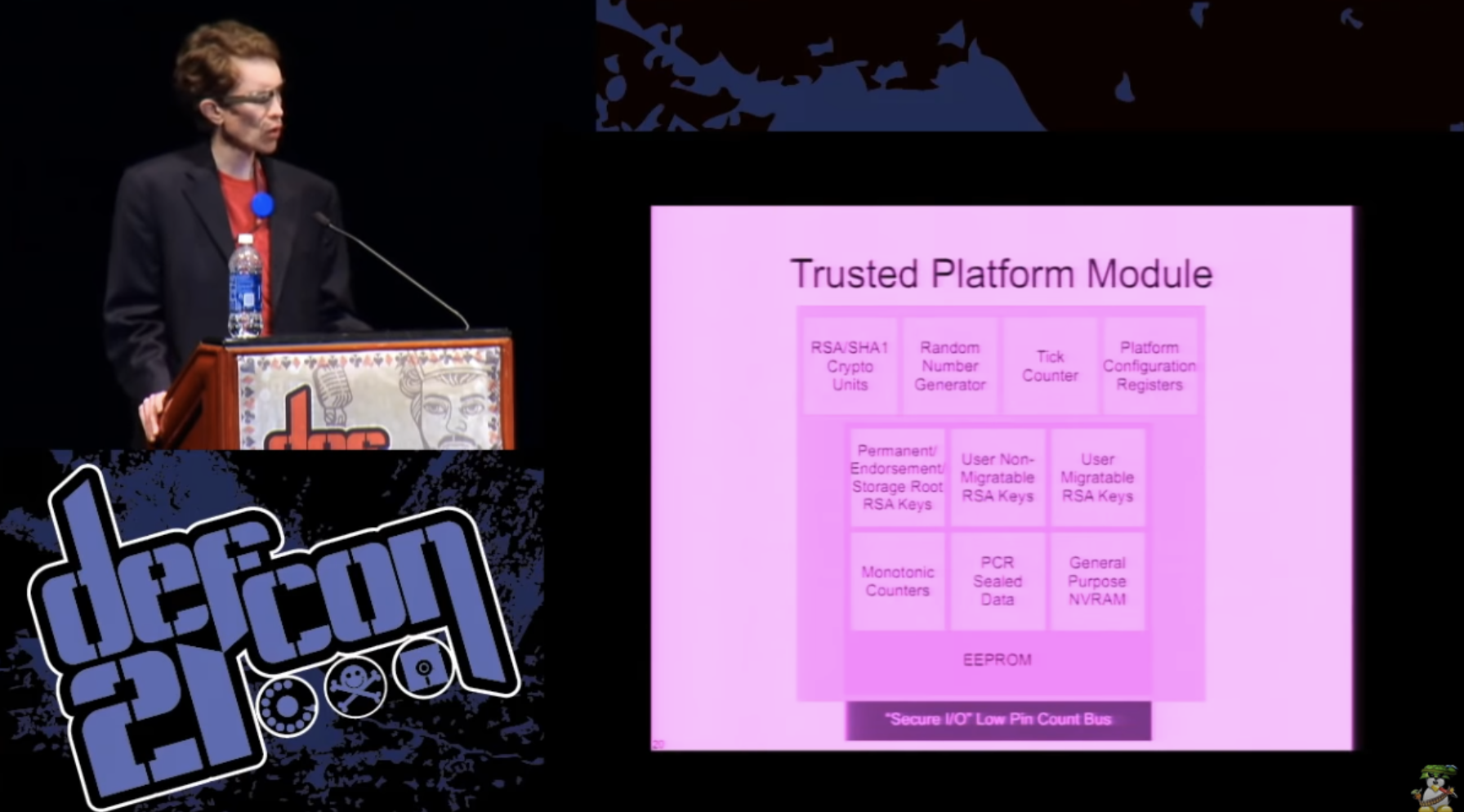

, – -, . , RSA/SHA1, , , - . - , . , .

23:10

DEFCON 21. , «» . パート2

ご滞在いただきありがとうございます。 私たちの記事が好きですか? より興味深い資料を見たいですか? 注文するか、友人に推薦することで、私たちをサポートします。私たちがあなたのために発明したエントリーレベルのサーバーのユニークなアナログのHabrユーザーのために30%の割引: VPS(KVM)E5-2650 v4(6コア)についての真実20ドルまたはサーバーを分割する方法? (オプションはRAID1およびRAID10、最大24コア、最大40GB DDR4で利用可能です)。

VPS(KVM)E5-2650 v4(6コア)10GB DDR4 240GB SSD 1Gbpsまで 6か月の期間を支払う場合、 春まで無料で 、 ここで注文できます 。

Dell R730xdは2倍安いですか? オランダと米国で249ドルからIntel Dodeca-Core Xeon E5-2650v4 128GB DDR4 6x480GB SSD 1Gbps 100 TVを2台持っているだけです! インフラストラクチャビルの構築方法について読んでください。 クラスRは、1米ドルで9,000ユーロのDell R730xd E5-2650 v4サーバーを使用していますか?