インターネット接続に加えて、ウイルス、スパム、ハッカー攻撃、デジタル詐欺などの副作用を伴う接続があります。 フィッシングサイト、悪意のある電子メール、破壊的なウイルスの数は世界中で増加しています。

最近、個人や多くの企業がインターネットを通じて直面するさまざまな脅威のうち、ボットネットが最も一般的です。

ボットネットは、ハッカーによってリモートで制御されるコンピューターのネットワークです。

ボットネットは、ランサムウェアをラップトップ、携帯電話、タブレット、コンピューターに配布するために犯罪者によって使用されます。 それらはアンチウイルスによっても検出されない場合があり、デバイスがボットネットの一部であることに長い間気付かない場合があります。

2018年のボットネットとは何ですか?

古典的理解:

「ボットネット」という言葉は、「ロボット」と「ネットワーク」という2つの言葉の組み合わせです。

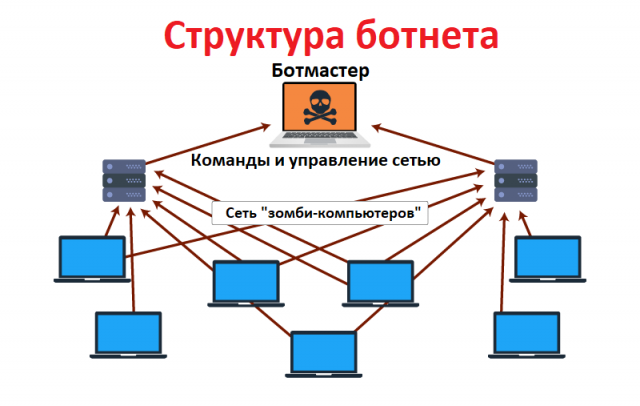

ここでは、ボットマスターとして機能するサイバー犯罪者がトロイの木馬ウイルスを使用して、複数のコンピューターのセキュリティを侵害し、悪意のある目的でネットワークに接続します。 ネットワーク上の各コンピューターは「ボット」として機能し、詐欺師に制御されてマルウェア、スパム、または悪意のあるコンテンツを送信して攻撃を開始します。 ボットネットは「ゾンビ軍」とも呼ばれます。 コンピューターは所有者以外の誰かによって制御されます。

ボットネットの起源は、主にインターネットチャット(IRC)のチャネルで生じています。

最終的に、スパマーはIRCネットワークに存在する脆弱性を悪用し始め、

そして、ボットを開発しました 。

これは、登録、「関心のあるクライアント」のアクションのエミュレーション、パスワードの盗難など、悪意のあるアクションを実行するために特に行われました。

ボットネット構造は通常、クライアントサーバーモデルまたはピアツーピアモデル(P2P、ピアツーピア)の2つの形式のいずれかを取ります。

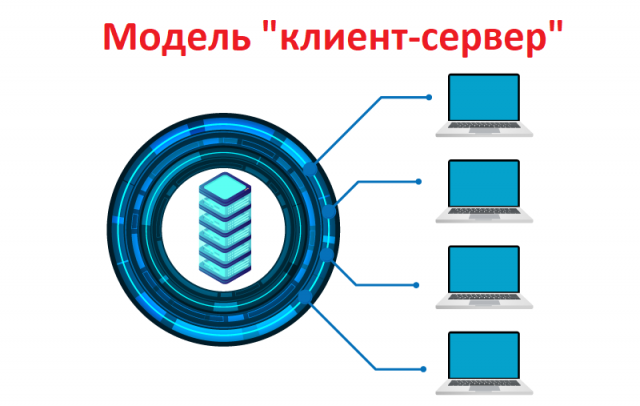

クライアントサーバーモデル

クライアント/サーバーボットシステムの構造では、1つのサーバーがボットマスターとして機能するコアネットワークが作成されます。 ボットマスターは、各クライアントからの情報の転送を制御して、コマンドを設定し、クライアントデバイスを制御します。

クライアントサーバーモデルは特別なソフトウェアの助けを借りて動作し、ボットマスターが感染したデバイスを常に制御できるようにします。

このモデルにはいくつかの欠点があります。簡単に検出できることと、制御点が1つしかないことです。 このモデルでは、サーバーが破壊されると、ボットネットが停止します。

ピアツーピアモデル(PTP、ピアツーピア)

単一の集中型サーバーを使用することの欠点を克服するために、最新型のボットネットが作成されました。 それらは、ピアツーピア構造の形で相互接続されます。

P2Pボットネットモデルでは、接続された各デバイスはクライアントおよびサーバーとして独立して動作し、デバイス間の情報の更新と転送を調整します。

P2Pボットネット構造は、単一の集中管理の欠如により強力です。

ボットネット攻撃の種類

分散型サービス拒否

ボットネットを使用して分散型サービス拒否(DDoS)攻撃を攻撃し、ネットワーク接続とサービスを破壊することができます。

これは、コンピューティングリソースを過負荷にすることによって行われます。

最も一般的に使用される攻撃は、TCP SYNおよびUDP攻撃です。

DDoS攻撃はWebサーバーに限定されず、インターネットに接続されている任意のサービスに向けられる可能性があります。 攻撃の深刻度は、被害者のWebサイトで再帰的なHTTPストリームを使用することで高めることができます。つまり、ボットはHTTPパス内のすべてのリンクを再帰的にたどります。

このフォームは「ウェブ」と呼ばれ、負荷をより効率的に増加させるために実践されています。

2018年の最大のボットネットDDoS攻撃の1つはIoT に関連しており、Miraiボットネットウイルスを使用しました。

このウイルスは、数万の安全性の低いインターネットデバイス用に設計され、それらを制御し、ボットに変えてDDoS攻撃を開始しました。

Miraiは多くの派生クエリを生成し、拡大を続け、攻撃をより複雑にしました。

これにより、使用される方法の点で脅威の状況が一変しました。

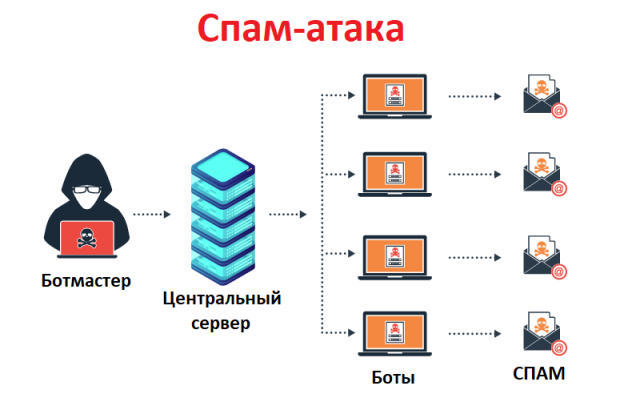

スパムとトラフィックの監視

ボットは、感染したマシンまたはゾンビコンピューター上の機密データの存在を検出するためのアナライザーとして使用できます。 また、競合するボットネットを見つけることができ(同じマシンにインストールされている場合)、タイムリーにハッキングされる可能性があります。 一部のボットは、SOCKS v4 / v5プロキシサーバー(TCP / IPベースのネットワーク用のユニバーサルプロキシプロトコル)を開くことを提案します。 侵害されたマシンでSOCKSプロキシサーバーがオンになっている場合、スパムの送信など、さまざまな目的に使用できます。

ボットはパケットアナライザーを使用して、侵害されたマシンから送信された情報またはデータを追跡します。 Snifferは、ユーザー名やパスワードなどの機密情報を取得できます。

キーロギング

キーロガーを使用すると、ボットマスターは機密情報を簡単に取得してユーザーデータを盗むことができます。 攻撃者はキーロガープログラムを使用して、PayPal、Yahooなどの一連のクールな単語で入力されたキーのみを収集できます。

WindowsからOS Xに移植されたOSX / XSLCmdとして識別される種類のスパイウェアには、ブログと画面キャプチャが含まれます。

大量の個人情報の盗難

さまざまな種類のボットが連携して大規模な個人情報の盗難を犯すことができます。 ボットを使用すると、有名なブランドになりすまして、銀行口座のパスワード、クレジットカード情報、税務情報などの個人データの提供をユーザーに求めることができます。

大量の個人情報の盗難は、eBay、Amazon、または有名な商業銀行などのWebサイトのログイン資格情報を入力するように被害者に強制するフィッシングメールを使用して実行できます。

クリックごとの不正使用に対する支払い

Google広告プログラムを使用すると、ウェブサイトでGoogle広告を掲載して収益を得ることができます。 Googleは、広告から受け取ったクリック数に基づいてウェブサイトの所有者にお金を支払います。 侵害されたマシンは、リンクを自動的にクリックして、偽のクリック数を増やすために使用されます。

アドウェア

アドウェアは、Webページまたはアプリケーションでの広告を通じてユーザーを引き付けるために使用されます。 ユーザーの知識や許可なしにコンピューターに表示され、元の広告は、クリックしたユーザーのシステムに感染する不正なアドウェアに置き換えられます。

アドウェアは無害な広告のように見えますが、スパイウェアを使用してブラウザデータを収集します。