Cisco ISEとは何ですか?

Cisco Identity Services Engine(ISE)は、アクセスコンテキストに基づいて企業ネットワークへのアクセスを制御するためのソリューションです。 このソリューションは、認証、承認、イベントアカウンティング(AAA)、ステータス評価、プロファイリング、ゲストアクセス管理サービスを単一のプラットフォームに統合します。 Cisco ISEは、エンドポイントデバイスを自動的に識別および分類し、ユーザーとデバイスの両方を認証することにより適切なレベルのアクセスを提供します。また、企業ITインフラストラクチャへのアクセスを提供する前にセキュリティステータスを評価することにより、エンドポイントが企業情報セキュリティポリシーに準拠するようにします。 プラットフォームは、セキュリティグループ(SG)、セキュリティグループラベル(SGT)、セキュリティグループアクセス制御リスト(SGACL)などの柔軟なアクセス制御メカニズムをサポートします。 これについては以下で説明します。

少しの統計

展開の90%にワイヤレスアクセス保護が含まれています。 お客様は非常に異なっています。 予算が限られているため、誰かが新しいトップエンドのシスコ機器を購入し、誰かがそれを使用しています。 しかし、安全な有線アクセスのためには、最も単純なモデルは適切ではなく、特定のスイッチが必要です。 しかし、誰もが持っているわけではありません。 ワイヤレスアクセスコントローラーがシスコソリューション上に構築されている場合、通常はCisco ISEをサポートするための更新のみが必要です。

ワイヤレスアクセスでは、通常、単一のコントローラーと多数のドットが使用されます。 また、ワイヤレスアクセスを利用するため、ユーザーアクセスとゲストアクセスの両方に同じインフラストラクチャを使用すると便利なため、ほとんどの顧客(約80%)がゲストアクセスを実装したいと考えています。

業界は仮想化に向かっていますが、仮想化環境とリソース割り当てに依存しないように、お客様の半数がハードウェアソリューションを選択しています。 デバイスはすでにバランスが取れており、適切な量のRAMとプロセッサを備えています。 顧客は仮想リソースの割り当てを心配することはできません。多くの場合、ラック内での配置を希望していますが、ソリューションがこのハードウェア実装専用に最適化されていることを落ち着いてください。

サンプルプロジェクト

モデルプロジェクトとは何ですか? これには、無線アクセス保護とゲストアクセスが含まれる可能性が高いです。 私たちは皆、自分のデバイスを仕事に持って行き、それらと一緒にオンラインにするのが大好きです。 しかし、今日でも、すべてのガジェットにGSMモジュールがあるわけではありません。 パーソナルデバイスが企業ネットワークに接続されているためにセキュリティが低下しないように、BYODインフラストラクチャが強調表示されます。これにより、パーソナルデバイスを自動または半自動で登録できます。 システムは、これが企業ではなくガジェットであることを理解し、インターネットアクセスのみを提供します。

それは私たちとどうですか? 携帯電話を持ってWi-Fi経由で接続すると、インターネット上でのみ解放されます。 Wi-Fi経由でラップトップを接続すると、オフィスネットワークとすべてのリソースへのアクセスも許可されます。 これはBYODテクノロジーです。

多くの場合、持ち込まれたデバイスから保護するために、ユーザーだけでなくワークステーションの認証も可能にするEAPチェーンテクノロジーも実装しています。 つまり、ドメインラップトップまたは個人のラップトップがネットワークに接続されているかどうかを判断し、それに応じていくつかのポリシーを適用できます。

つまり、「認証済み/未認証」に加えて、「ドメイン/非ドメイン」という基準が表示されます。 4つの基準の共通部分に基づいて、異なるポリシーを定義できます。 たとえば、ドメインユーザーではなくドメインマシン:これは、管理者がローカルで何かを構成するようになったことを意味します。 ほとんどの場合、彼はネットワーク上の特別な権限を必要とします。 ドメインマシンおよびドメインユーザーの場合、権限に従って標準アクセスを提供します。 また、ドメインマシンではなくドメインユーザーの場合、このユーザーは個人のラップトップを持ち込み、アクセス権を制限する必要があります。

また、全員がIP電話とプリンターのプロファイリングを使用することをお勧めします。 プロファイリングは、間接的な標識、ネットワークに接続されているデバイスの種類による決定です。 なぜこれが重要なのですか? プリンターを取ります。 通常、彼は廊下に立っています。つまり、近くにソケットがあり、監視カメラで見られないことがよくあります。 ペンテスターとサイバー犯罪者はしばしばこれを使用します。彼らはいくつかのポートを備えた小さなデバイスをコンセントに接続し、プリンターの後ろに置きます。デバイスは1か月間ネットワークを歩き回り、データを収集し、アクセスを取得します。 さらに、プリンタは常に権限を制限するわけではなく、せいぜい別のVLANにドロップします。 これは多くの場合、セキュリティリスクにつながります。 プロファイリングを設定すると、このデバイスがネットワークに入るとすぐに、これについて調べ、来て、ソケットから取り出して、誰がここに残したかを判断します。

最後に、定期的にポスチャを使用します。情報セキュリティ要件への準拠をユーザーに確認します。 通常、これはリモートユーザーに適用されます。 たとえば、誰かが自宅や出張からVPNを介して接続します。 多くの場合、彼は重要なアクセスを必要とします。 しかし、彼が個人またはモバイルデバイスの情報セキュリティに優れているかどうかを理解することは非常に困難です。 また、ポスチャを使用すると、たとえば、ユーザーに最新のウイルス対策プログラムがあるかどうか、実行中かどうか、更新プログラムがあるかどうかを確認できます。 そのため、除外しない場合でも、少なくともリスクを減らすことができます。

トリッキーなタスク

それでは、好奇心の強いプロジェクトについて話しましょう。 顧客の1人が何年も前にCisco ISEを購入しました。 会社の情報セキュリティポリシーは非常に厳格です。可能なすべてが規制されており、他の人のデバイスをネットワークに接続することは許可されていません。つまり、BYODはありません。 ユーザーが1つのコンセントからコンピューターのプラグを抜き、隣のコンセントに差し込んだ場合、これはすでに情報セキュリティインシデントです。 最大レベルのヒューリスティックを備えたアンチウイルス、ローカルファイアウォールは着信接続を禁止します。

お客様は、どの企業デバイスがネットワークに接続されているか、どのOSバージョンが存在するかなどに関する情報を本当に受け取りたいと思っていました。 これに基づいて、彼はセキュリティポリシーを作成しました。 私たちのシステムでは、デバイスを識別するためにさまざまな間接データが必要でした。 最適なオプションはDHCPプローブです。このために、DHCPトラフィックのコピーまたはDNSトラフィックのコピーを受信する必要があります。 しかし、顧客はネットワークからのトラフィックの送信を断固として拒否しました。 また、インフラストラクチャには他に効果的なサンプルはありませんでした。 彼らは、ファイアウォールが置かれているワークステーションをどのように判断できるかを考え始めました。 外でスキャンすることはできません。

最終的に、彼らはCisco CDPプロトコルに類似したLLDPプロトコルを使用することを決定しました。これにより、ネットワークデバイスは自身に関する情報を交換します。 たとえば、スイッチは別のスイッチにメッセージを送信します:「私はスイッチです、24のポートがあり、そのようなVLANがあります、これらは設定です」。

適切なエージェントを見つけてワークステーションに置き、接続されたコンピューター、そのOS、および機器に関するデータをスイッチに送信しました。 同時に、受け取ったデータに基づいてISEでカスタムプロファイリングポリシーを作成できたことは非常に幸運でした。

同じ顧客で最も快適なケースが出たわけではありません。 会社にはPolycomコンファレンスステーションがあり、通常は交渉中です。 シスコは、数年前にPolycom機器のサポートを発表しました。したがって、ステーションはすぐにプロファイルする必要があり、必要な組み込みポリシーはCisco ISEに含まれていました。 ISEはそれを見てサポートしましたが、カスタマーステーションは適切にプロファイリングしませんでした。特定のモデルを指定せずにIP電話として定義されました。 また、顧客はどの会議室でどのモデルが立っているかを判断したいと考えました。

私たちは見つけ始めました。 プライマリデバイスのプロファイリングは、MACアドレスに基づいています。 ご存じのとおり、MACの最初の6桁は会社ごとに一意であり、ブロックで予約されています。 このConference Stationのプロファイリング中に、デバッグモードをオンにして、ログに非常に単純なイベントがありました。ISEはMACを取得し、CiscoではなくPolycomであると言ったため、CDPおよびLLDPポーリングは行いません。

ベンダーに手紙を書きました。 このConference Stationの別のインスタンスから、彼らはMACアドレスを取得しました。これは、私たちのものとはほんの数桁異なり、正しくプロファイルされていました。 この特定のステーションのアドレスが不運だったことが判明し、その結果、Ciscoはそのためのパッチをほぼリリースし、その後クライアントも正しくプロファイルを開始しました。

SGT

最後に、最近の最も興味深いプロジェクトの1つについてお話したいと思います。 ただし、最初にSGT(セキュリティグループタグ)と呼ばれる技術を思い出す必要があります。

セキュリティグループタグテクノロジー

ネットワークシールドの古典的な方法は、ノードとそのポートの送信元および宛先IPアドレスに基づいています。 ただし、この情報は小さすぎますが、同時にVLANに厳密に付加されています。 シスコは非常にシンプルなアイデアを思いつきました:SGTタグを機器のすべての送信者と受信者に割り当て、タグAとBとCがタグ11と10の間、11と20の間で交換できるプロトコルデバイスにポリシーを適用しましょうそして10と20の間-それは不可能です。 つまり、許可および禁止されたデータ交換パスのマトリックスが取得されます。 さらに、このマトリックスでは、単純なアクセスリストを使用できます。 IPアドレスはなく、ポートのみがあります。 これにより、よりアトミックで詳細なポリシーが可能になります。

SGTアーキテクチャは4つのコンポーネントで構成されています。

SGTアーキテクチャは4つのコンポーネントで構成されています。

- タグ まず、SGTタグを割り当てる必要があります。 これを行うには4つの方法があります。

- IPアドレスに基づきます 。 このようなネットワークは内部的なものであり、特定のIPアドレスに基づいて指定できます。たとえば、ネットワーク10.31.10.0/24はサーバーセグメントであり、同じルールを適用します。 このサーバーセグメント内には、PCI DSSを担当するサーバーがあります。より厳しいルールを適用します。 この場合、サーバーをセグメントから移動する必要はありません。

なぜこれが便利なのですか? ファイアウォールをどこかに実装し、より厳格なルールを作成する場合は、サーバーを顧客のインフラストラクチャに配置する必要があります。これは、多くの場合、管理が難しいものです。 サーバーが隣接サーバーと通信するべきではなく、別のセグメントで選択する方が良いと考える人はいませんでした。 また、ファイアウォールを実装する場合、1つのセグメントから別のセグメントへの推奨事項に従ってサーバーを移行するのに最も時間がかかります。 SGTの場合、これは必要ありません。 - VLANに基づきます 。 VLAN1がラベル1、VLAN10がラベル10などのように指定できます。

- スイッチポートに基づきます 。 ポートに関しても同じことができます。たとえば、スイッチのポート24からのすべてのデータに10のラベルを付けます。

- 最後の最も興味深い方法-ISEを使用した動的なラベル付け 。 つまり、Cisco ISEはACLの割り当て、リダイレクトへの送信などだけでなく、SGTタグも割り当てることができます。 その結果、動的に決定することができます。このユーザーはこのセグメントから来ました。そのようなときに、彼はそのようなドメインアカウント、IPアドレスを持っています。 そして、すでにこのデータに基づいてラベルを割り当てています。

- IPアドレスに基づきます 。 このようなネットワークは内部的なものであり、特定のIPアドレスに基づいて指定できます。たとえば、ネットワーク10.31.10.0/24はサーバーセグメントであり、同じルールを適用します。 このサーバーセグメント内には、PCI DSSを担当するサーバーがあります。より厳しいルールを適用します。 この場合、サーバーをセグメントから移動する必要はありません。

- タグ共有 。 割り当てられたラベルを適用先に転送する必要があります。 このために、SXPプロトコルが使用されます。

- SGTポリシー 。 これは上記で説明したマトリックスであり、どのインタラクションを使用でき、どのインタラクションを使用できないかを示しています。

- SGTの強制使用 。 これがスイッチの機能です。

SGTに基づく興味深いプロジェクト

現在、顧客の1人でIPとSGTのマッピングを構成し、13のセグメントを区別できるようになりました。 それらは多くの点で重複していますが、特定のホストまで常に最下位のエントリが選択される粒度のおかげで、これらすべてをセグメント化することができました。 ISEは、ラベル、ポリシー、IPおよびSGTコンプライアンス情報の単一のリポジトリとして使用されます。 まず、ラベルを定義しました:12-開発、13-本番、11-テスト。 さらに、12から13の間はHTTPSプロトコルを介してのみ通信可能であり、12から11の間は相互作用がないようにするなどの決定がなされました。 結果は、ネットワークとホストとそれに対応するラベルのリストです。 また、システム全体がお客様のデータセンターの4つのNexus 7000に実装されています。

お客様にはどのようなメリットがありましたか?

現在、原子政治家は彼に利用可能です。 あるネットワークで、管理者が誤って別のネットワークからサーバーを展開することがあります。 たとえば、実稼働環境のホストが開発ネットワークで失われました。 その結果、サーバーを転送し、IPを変更し、隣接サーバーとの接続が切断されていないか確認する必要があります。 しかし、今では、「外部」サーバーを単にマイクロセグメント化できます。それは、他のネットワークの参加者とは異なり、実稼働の一部として宣言し、他のルールを適用します。 そして同時に、ホストが保護されます。

さらに、顧客はポリシーを一元的かつ耐障害的に保存および管理できるようになりました。

しかし、ISEを使用してユーザーにラベルを動的に割り当てるのは本当にクールです。 これは、IPアドレスだけでなく、時間、ユーザーの場所、ユーザーのドメインおよびアカウントに基づいて行うことができます。 このユーザーが本社に座っている場合、特権と権利のみを持ち、ブランチに来た場合、彼はすでに出張中で、制限された権利を持っていると規定できます。

ISE自体のログも確認したいと思います。 現在、4つのNexusとISEを中央ストレージとして使用する場合、スイッチ自体にアクセスしてログを表示し、コンソールにクエリを送り、応答をフィルタリングする必要があります。 ダイナミックマッピングを使用すると、ISEがログの収集を開始し、特定の構造にアクセスできなかったユーザーがいる理由を一元的に確認できます。

しかし、顧客がデータセンターのみを保護することを決定したため、これまでのところ、これらの機能は実現されていません。 したがって、ユーザーは外部から来ており、ISEに接続されていません。

Cisco ISEの歴史

認証局

この重要な革新は、2013年10月にバージョン1.3で登場しました。 たとえば、クライアントの1つに、証明書のみで機能するプリンターがありました。つまり、パスワードではなく、ネットワーク上の証明書のみで認証する方法を知っていました。 クライアントは、CAがないためにデバイスに接続できず、5台のプリンターのためにデバイスを展開したくなかったことに腹を立てました。 その後、組み込みのAPIを使用して、証明書を発行し、プリンターを通常の方法で接続できました。

Cisco ASA認可変更(CoA)のサポート

Cisco ASAでのCoAサポートの出現以来、オフィスに来てネットワークに接続するユーザーだけでなく、リモートユーザーも制御できます。 もちろん、以前はこれを実行できましたが、このためには、トラフィックをプロキシする承認ポリシーを適用するために別のIPNノードデバイスが必要でした。 つまり、VPNを終了するファイアウォールがあるという事実に加えて、Cisco ISEでルールを適用するためだけに別のデバイスを使用する必要がありました。 それは高価で不快でした。

バージョン9.2.1では、2014年12月に、ベンダーは最終的にCisco ASAに許可の変更のサポートを追加し、その結果、すべてのCisco ISE機能がサポートされました。 顧客の何人かは喜んでため息をつき、VPNトラフィックを終了するだけでなく、解放されたIPNノードを使用することができました。

TACACS +

私たちは皆、このプロトコルの実装を非常に長い間待っていました。 TACACS +を使用すると、管理者を認証し、そのアクティビティを記録できます。 これらの機能は、管理制御用のPCI DSSプロジェクトで頻繁に需要があります。 以前は、Cisco ISEが最終的に機能を使用するまで、このための別のCisco ACS製品がありましたが、ゆっくりと消滅していました。

AnyConnectポスチャ

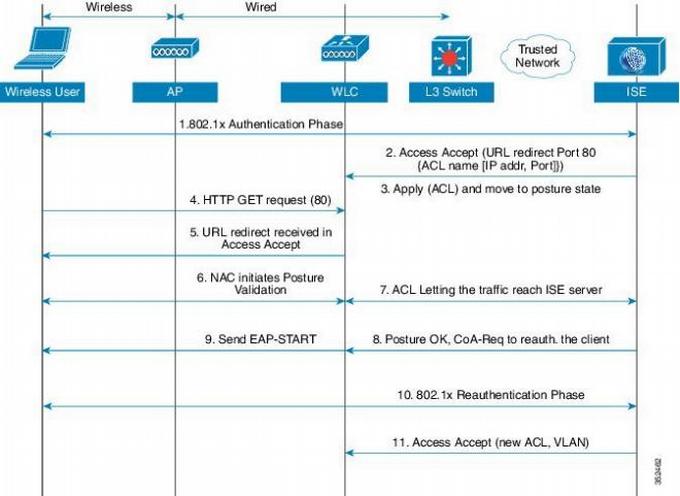

AnyConnectでのこの機能の外観は、Cisco ISEの画期的な機能の1つになりました。 次の図にどの機能が表示されていますか。 ポスチャプロセスは次のようになります。ユーザーは(ログイン、パスワード、証明書、またはMACによって)認証され、Cisco ISEからの応答でアクセスルールを含むポリシーが到着します。

ユーザーのコンプライアンスを確認する必要がある場合、リダイレクトがユーザーに送信されます。これは、ユーザーのトラフィックのすべてまたは一部を特定のアドレスにリダイレクトする特別なリンクです。 この時点でのクライアントには、ポスチャ用の特別なエージェントがいて、それは時々オンラインになって待機します。 ISEサーバーにリダイレクトされた場合、そこからポリシーを取得し、それを使用してワークステーションのコンプライアンスを確認し、いくつかの結論を導き出します。

エージェントは、5分ごとに1回ずつURLを確認していました。 それは長く、不便であり、同時に空のトラフィックでネットワークを混乱させました。 最後に、このメカニズムはAnyConnectに含まれています。 ネットワークレベルの彼は、何かが彼女に起こったことを理解しています。 ネットワークに接続または再接続したか、Wi-Fiに接続したか、VPNを構築したと仮定します。AnyConnectはこれらすべてのイベントについて学習し、エージェントのトリガーとして機能します。 これにより、ポスチャの開始までの待機時間が4〜5分から15秒に変更されました。

機能の消失

いずれかのバージョンで最初に姿を消した機能の興味深いケースがあり、しばらくするとそれが返されました。

Cisco ISEにはゲストアクセスアカウントがあります。秘書でさえパスワードを発行できるネットワークです。 また、システム管理者が多数のゲストアカウントを作成し、封筒に封印して責任者に渡すことができる場合、非常に便利な機能があります。 これらのアカウントは特定の期間有効です。 たとえば、当社では、これは最初のエントリからの週です。 ユーザーは封筒を受け取り、それを印刷して入力し、カウンターが刻み始めます。 便利で実用的。

当初、この機能はCisco ISEの導入以来でしたが、バージョン1.4では姿を消しました。 そして数年後、バージョン2.1で彼女が返されました。 ゲストアクセスが不足しているため、2年以上もの間、ビジネスプロセスを再構築する準備ができていなかったため、社内のCisco ISEバージョンを更新していません。

* * *

面白いバグ

別れで、面白い話が思い出されました。 覚えておいて、私たちは非常に厳しいセキュリティポリシーを持つクライアントについて話しましたか? 極東にあり、そこにタイムゾーンが変更されると、GMT + 10ではなくGMT + 11になりました。 そして、顧客は「アジア/サハリン」を設定しただけなので、正確な時間表示を実現するために彼は私たちに頼りました。

シスコに連絡しましたが、近いうちに時間がかかりすぎたため、タイムゾーンを更新しないと回答しました。 彼らは標準のGMT + 11ゾーンの使用を提案しました。 私たちはそれをセットアップしましたが、シスコは製品を十分にテストしていないことがわかりました。ベルトはGMT-11になりました。 つまり、クライアントの時間は12時間進みました。 面白いことに、カムチャッカとサハリンはGMT + 11にあり、2つのアメリカの島はGMT-11にあります。 つまり、シスコは、これらのタイムゾーンからだれもが製品を購入することを想定しておらず、テストを実施しませんでした。 彼らはこのバグをかなり長い間修正し、謝罪しました。

Jet Infosystemsのエンジニアリングサポートおよび情報セキュリティサービス部門の専門家であるStanislav Kalabin