同僚の皆さん、今日は、Check PointとSplunkに基づいたネットワーク攻撃に対する保護システムを自動化するためのアプローチとメカニズムについて説明し、実証します。

ネットワーク攻撃の数とその複雑さが絶えず増加しているため、セキュリティシステムの要件が増加しています。 組織は現在の状況に迅速に適応し、現代の攻撃から効果的に防御する必要があります。 セキュリティシステムの有効性とパフォーマンスに対する要件も増加しています。 Gaia R80の新バージョンのリリースにより、REST APIを使用する可能性が発表されました。これにより、設定、管理、監視などの自動化の幅広い機会が開かれます。

Check Point API

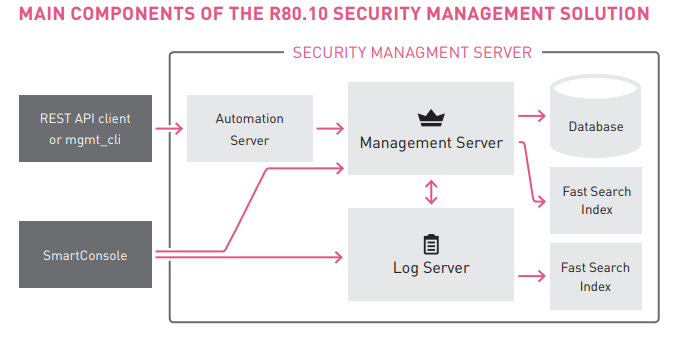

R80.10は、自動化サーバーを介してCheck Point Managementサーバーを管理する新しい方法を提供するコマンドラインインターフェイスとREST APIを作成しました。経験豊富な管理者にとって、新しいAPIはより良いパフォーマンスとより便利な日常管理を提供します。

自動化サーバーは、SmartConsoleと同じ方法で管理サーバー(CPM)と通信します。

このようなアーキテクチャは以下を提供します。

- SmartConsoleが示す検証エラーと警告エラーも、APIを使用して表示されます。

- SmartConsoleを使用して作成された監査ログも、自動化セッションを使用して生成されます。

- SmartConsoleを使用する場合と同じユーザー許可プロファイルは、自動化セッションを使用する場合にも適用されます。

REST APIまたはコマンドラインを使用してログインAPIを呼び出すと、新しいセッションが作成され、セッションごとに個別のトークンが発行されるため、同じ管理者に対して複数のアクティブなセッションが許可されます。 スクリプトが変更を公開すると、その変更のみが公開され、同時に実行される他のスクリプトによる変更は公開されません。

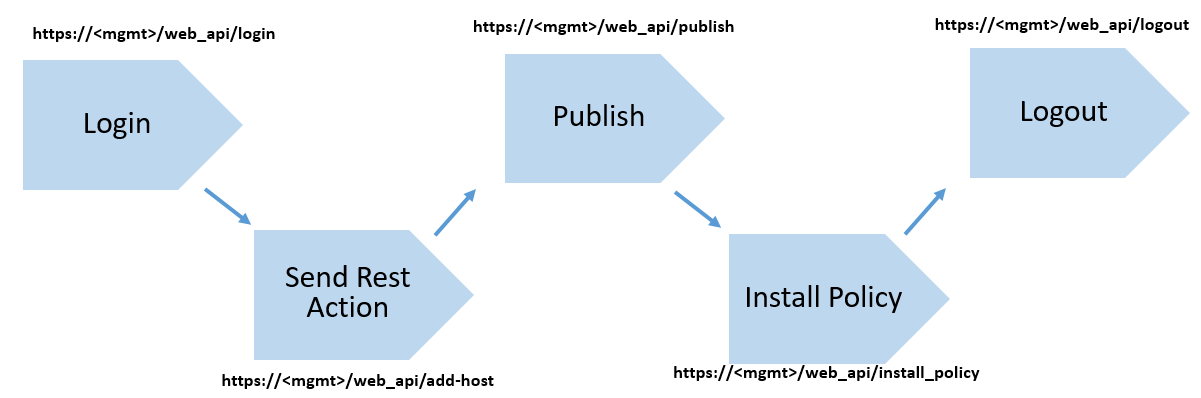

APIを介して管理サーバーを管理する場合、次の計画に従う必要があります。

まず、サーバーにログインし、変更を加え、これらの変更を送信し、ポリシーをインストールして、セッションを終了する必要があります。

Check Point APIを使用すると、次を管理できます。

- SmartConsoleのユーザーセッション

- オブジェクト別、アクセスリスト。

- サービスとアプリケーション(それらの分類);

- アクセス制御とNATポリシー、脅威対策。

- ブレードのオン/オフを切り替えます。

- ネットワークインターフェイスの設定。

- オブジェクトを検索します。

- GAIAでチームを実行します。

- そして、はるかに。

APIを使用すると、ワークフローを自動化し、セキュリティシステムがITプロセスおよびシステムと連携して機能することを保証できます。

Check Point APIの機能の詳細については、 記事をご覧ください 。

Check Point API + Splunk

私たちの組織は、Check PointとSplunkの統合を開発しました。

Check Pointには、 IPS (侵入防止システム-侵入防止システム)の機能があります。 IPSモジュールは、さまざまなメカニズムとテクノロジーを使用して、トラフィックを分析し、ネットワーク攻撃と潜在的な脆弱性を検出してブロックします。 すべてのシグネチャの重要度レベルは異なります(重要、高、中、低)脅威対策セキュリティポリシーに従って、IPSモジュールはネットワーク内の攻撃と異常を検出およびブロックできます。

この機能はコンピューティングリソースを必要とします。実際のネットワーク攻撃の場合、複数のアドレスから強力なネットワーク攻撃が発生すると、デバイスの負荷が大きくなり、正当なサービスの運用に支障をきたします。

また、多くの組織では、 DETECT反応から多数のルールを見ることができます。つまり、システムは攻撃が成功したという事実のみを登録し、人間の反応を待ちます。 多くの場合、この方法は損失と損失につながります。 同様に、このような状況では、攻撃者はその後の悪意のある活動のために潜在的に重要な情報を見つけることができます。 攻撃をブロックせず、その存在のイベントのみをログに書き込みます。 この状況を回避することが不可欠です。

深刻な攻撃時には、ファイアウォールレベルで攻撃元の送信元アドレスを自動的にブロックし、IPSポリシーを変更する必要があります。つまり、シグネチャに対するシステムの応答をDETECTからPREVENTに変更して、他のIPからの試行をブロックする必要があります。

私たちの組織は、Splunkに送信されるIPSログに基づいて、攻撃者のIPアドレスをブロックし、特定の署名に対して繰り返し攻撃を行うシステムを開発しました。

システムは、 3つの主要コンポーネントで構成されています 。

- Check Point GAIA R80 Firewall以降。

- スプランク

- セキュリティポリシーに変更を加えることができるAPIおよびスクリプト。

システムの運用の準備として、 次の 3つの手順を実行する必要があります。

- SRからSplunkへのログの送信を設定します。

- CPでネットワークグループオブジェクトを作成します:BlackList、WhiteList、GreyList。

- Drop BlackListのファイアウォールルールを作成します。

ブラックリストグループは、ファイアウォールレベルでIPアドレスをブロックするために作成されました。ホワイトリストでは、ブロックする必要のないIPアドレスを追加します。署名がトリガーされると、GreyListに追加されますつまり、これはバッファグループであり、管理者自身がホストのアクションを選択するように作成されました。BlackListまたはWhiteListに追加されます。

システムのスキーム :

- ゲートウェイは攻撃を検出し、IPS署名ログをSplunkに送信します。

- SplunkはIPSログを処理し、攻撃者のアドレス、署名、時間を決定し、結果を入力パラメーターとして提供します。

- 次に、システムはWhiteListまたはGreyListのアドレスを確認します。

- 前の段落に一致するものがない場合、アドレスはBlackListに配置され、その後、Threat Preventionフィールドに入らずにファイアウォールレベルでブロックされます。その結果、攻撃が成功するリスクが減り、デバイスのパフォーマンスも維持されます。 IPSリソースは、この攻撃や同様の攻撃に費やされなくなりました。 また、このシグニチャによるイベントの後続のブロックのために、攻撃のシグニチャがDetectからPreventに設定されています

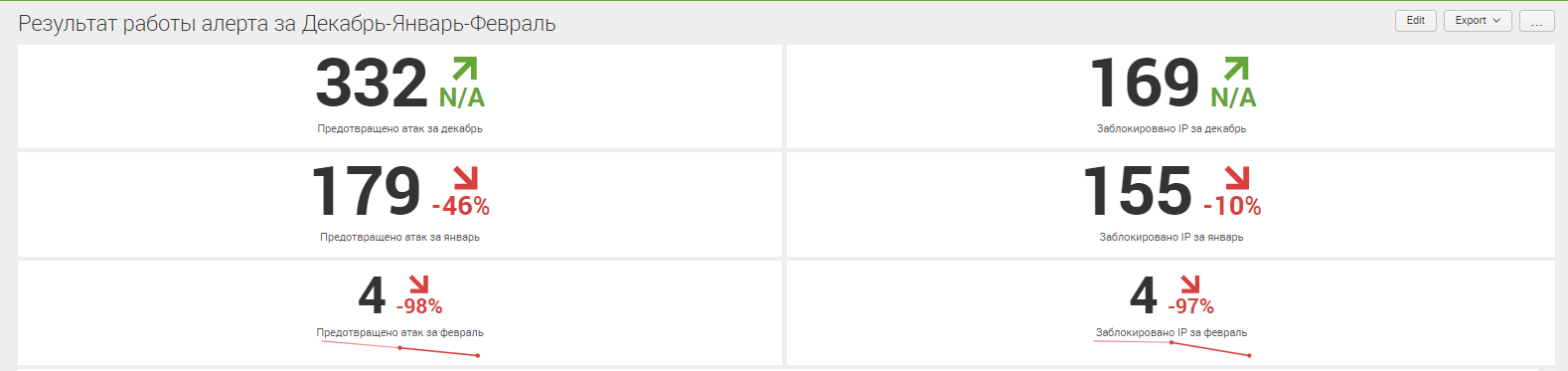

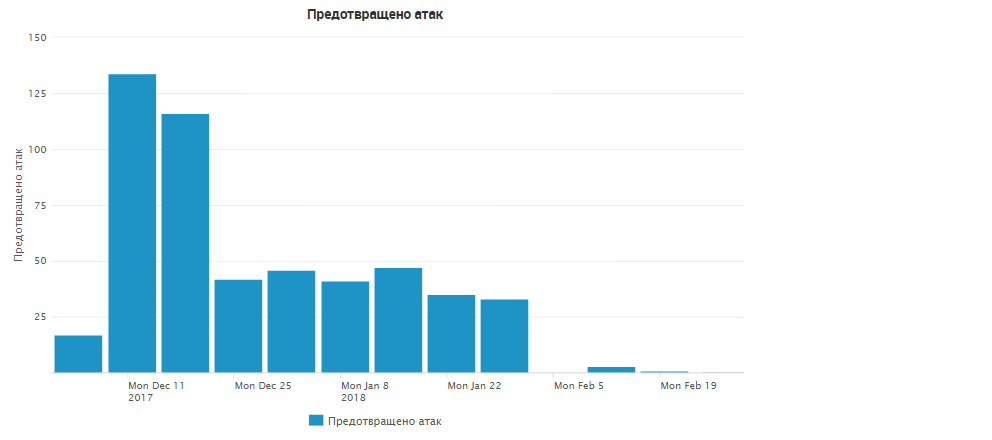

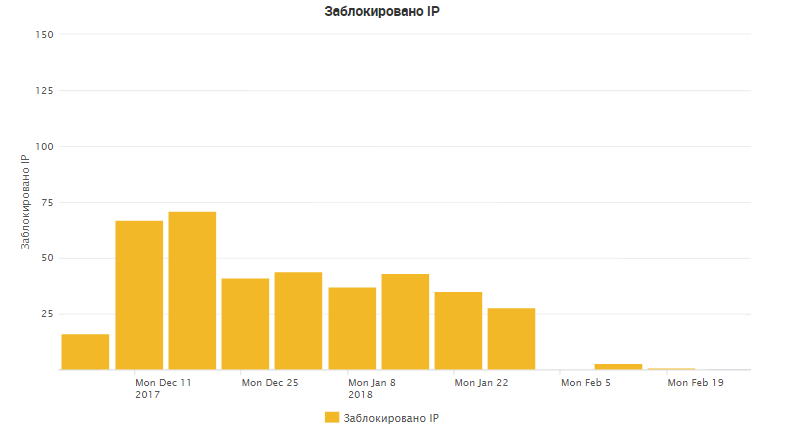

このシステムの動作の3か月間で、500を超える攻撃が検出され、その結果、侵入者の300を超えるIPアドレスがブロックされました。 より詳細には、図で結果を調べることができます。

IPSシグニチャも特定され、Preventに入れられ、それに沿って最大の応答が発生しました。

ご覧のとおり、攻撃の最大数は次のとおりです。

- サーバー上の脆弱性とインジェクションを検索します。

- DDos。

- バックドアを検索します。

- リモートでコードを実行しようとしました。

- 特定の会社の製品(DLink)の脆弱性を悪用しようとします。

攻撃者がIPアドレスをCheck Pointデータベースに追加し、ファイアウォールレベルでブロックするのにかかる時間は、攻撃時間から約4〜6分です。 このシステムの速度は、Splunkでのログ転送の頻度の設定方法と、セキュリティゲートウェイにポリシーがインストールされる時間に依存します。 Splunkを使用してこのシステムを実装するだけでなく、SmartEventブレードで行うよりも便利な形式でログを分析し、タスクに合わせてシステムを調整できます。 詳細については、SplunkとCheckpointの統合に関する記事をご覧ください 。

スクリプトのセットアップに関しては、特定の要件に合わせてすべてをカスタマイズできます。たとえば、IPアドレスをしばらくブロックしたり、他のブレードを管理したりすることは、すべてタスクに依存します。

練習する

提示されたビデオ資料には、理論的および実用的な部分が含まれています。 ビデオの前半は、説明した理論部分を複製します。実際の例では、このシステムのアルゴリズムが示され、デモネットワーク攻撃の例が実行され、システムの動作がCheck PointとSplunkに表示されます。

おわりに

システムは正常に機能します。つまり、インフラストラクチャセキュリティの品質が向上し、ファイアウォールリソースがより最適に分散されます。 これはすべて、プロセスの自動化、つまりCheck PointとSplunkの統合によって行われます。

将来のレッスンを見逃したくない場合は、グループVK 、 YoutubeおよびTelegramに登録してください。 何らかの理由でCheck Pointで必要なドキュメントを見つけられなかったり、問題を解決できなかった場合は、お気軽にお問い合わせください 。