攻撃と感染経路の詳細な説明を含む2番目の部分。

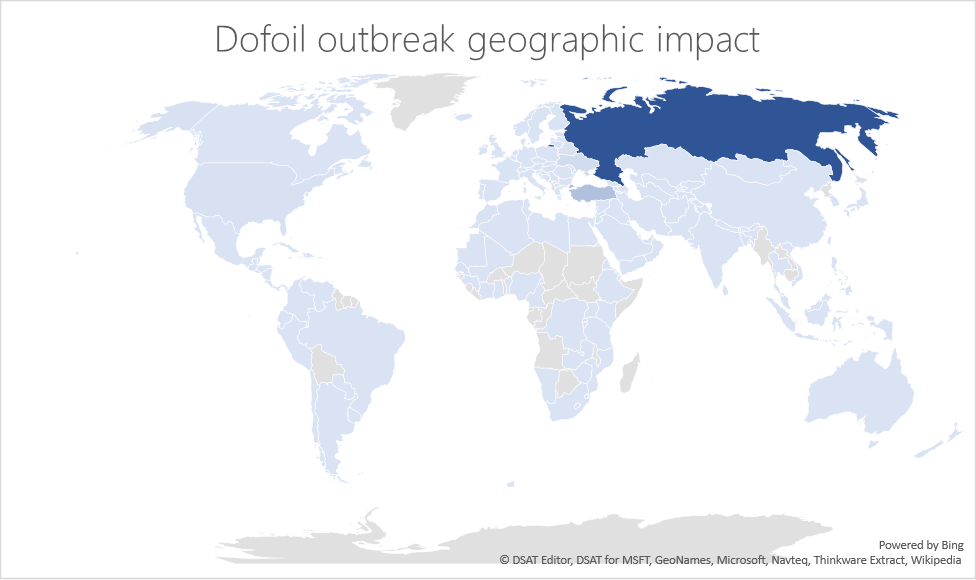

攻撃に使用されたトロイの木馬は、新しい種類のDofoil(Smoke Loaderとも呼ばれる)です。 彼らは暗号通貨マイニングマルウェアをデバイスに感染させようとしました。 次の12時間で、40万件を超える攻撃が記録されました。そのうち73%はロシア、18%はトルコ、4%はウクライナでした。

Dofoil攻撃のコンポーネントの地理的分布。

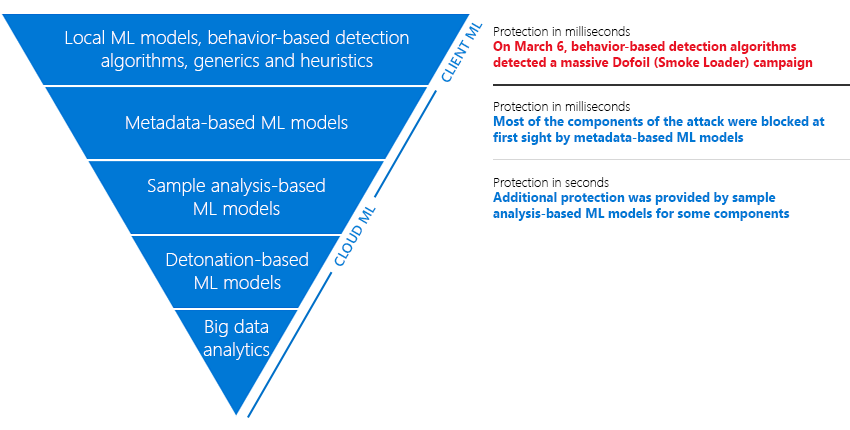

攻撃の最初の段階で、Windows Defenderウイルス対策は、動作監視の助けを借りて、攻撃の持続性と安定性の異常なメカニズムを検出しました。 アンチウイルスはすぐに適切な信号をクラウド保護サービスに送信しました。

- 数ミリ秒後、メタデータに基づいた多数のクラウドベースの機械学習モデルが、検出された脅威が出現したときにすでにブロックしました。

- 数秒後、サンプル分析と爆発に基づく機械学習モデルにより、プログラムが悪意のあるものとして合理的に分類されていることが確認されました。 数分後、爆発ベースのモデルが接続され、以前のメカニズムの発見がさらに確認されました。

- 攻撃の開始から数分後、異常検出サービスはスペシャリストに新しい発生の可能性について通知しました。

- 分析を実施した後、マイクロソフトのインシデント対応チームは、この新しい波の脅威にマルウェアファミリの分類に対応する名前を付けました。 したがって、会社の最初の段階で、ユーザーはこの脅威をブロックするという警告を受け取りました。この警告では、機械学習システム(Fuery、Fuerboos、Cloxer、Azdenなど)によって割り当てられた名前で表示されました。 脅威が後でブロックされた人は、それが属するマルウェアファミリの名前、つまり、DofoilまたはCoinminerでそれを見ました。

Windows DefenderまたはMicrosoft Security Essentialsウイルス対策ソフトウェアを搭載したWindows 10、Windows 8.1およびWindows 7のユーザーは、このマルウェアの発生から完全に保護されています。

Windows Defenderウイルス対策プログラムのマルチレベルのマシンベースの保護システム

Windows Defenderの動作分析に基づく人工知能と脅威の検出は、セキュリティシステムの中核です。 この攻撃に対して、人工知能に基づく予防的な防御メカニズムが適用されました。 このアプローチは、先月のEmotet感染の発生を阻止したマルチレベルのマシンベースの保護に似ています。

コードインジェクションと暗号通貨マイニング

Dofoilは、攻撃に暗号マイニングプログラムを使用する最新のマルウェアファミリです。 ビットコインおよびその他の暗号通貨のコストは依然として魅力的であり、攻撃者はその機会を利用してマイニングコンポーネントを攻撃に埋め込みます。 たとえば、最新のエクスプロイトキットにはランサムウェアは含まれていませんが、暗号通貨マイニングツールは含まれています。 マイニングスクリプトは不正なテクニカルサポートサイトに挿入され、マイニング機能でさえ銀行のトロイの木馬に追加されます。

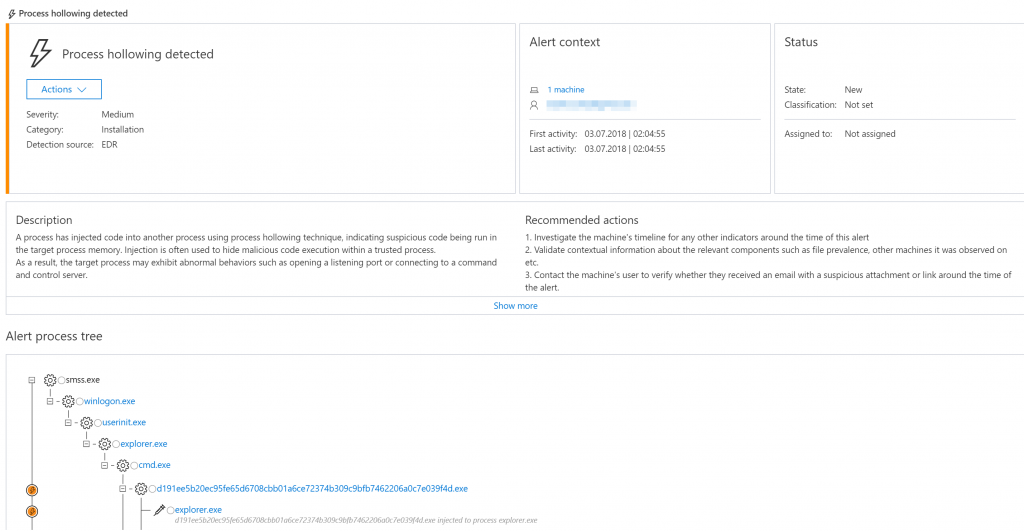

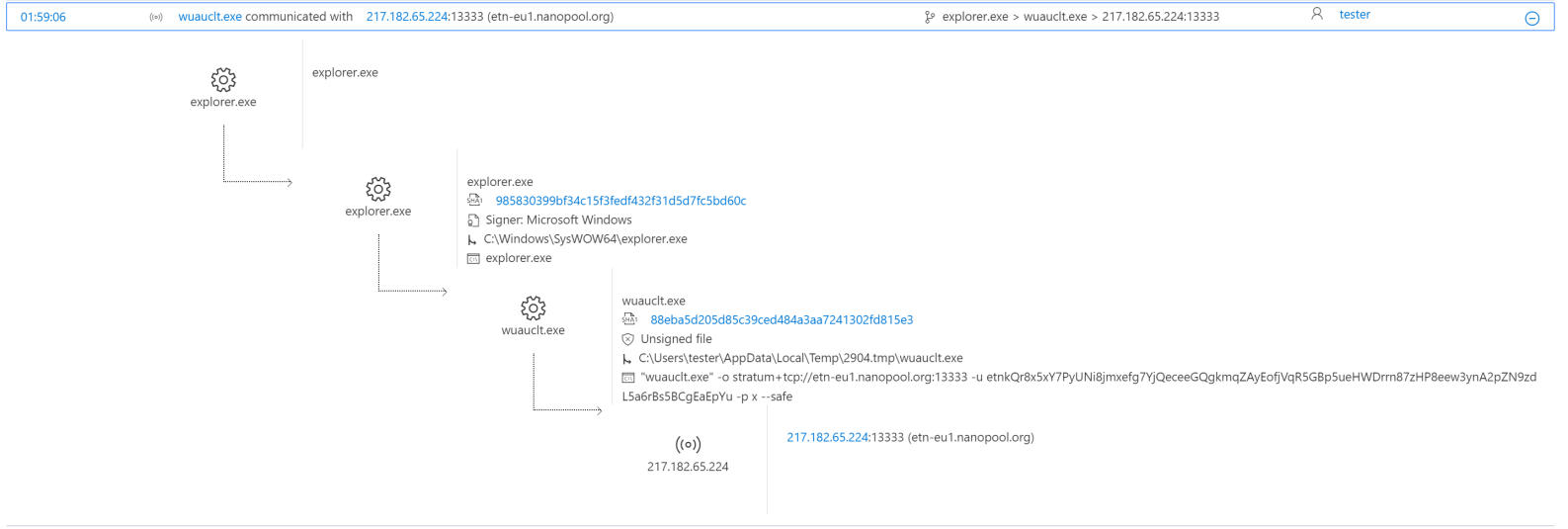

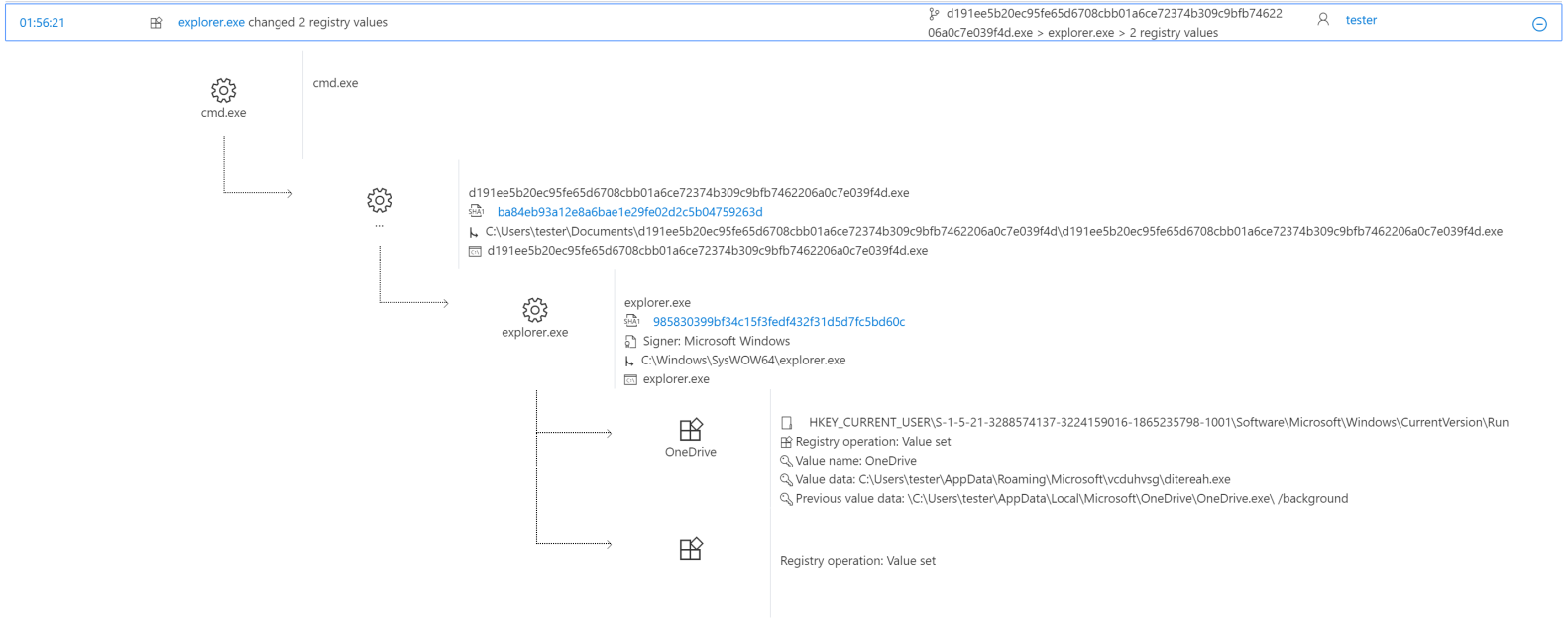

3月6日に発見したDofoilキャンペーンの出発点は、explorer.exeプロセスを置き換えるトロイの木馬でした。 プロセスの置換は、正規のプロセスの新しいインスタンス(この場合はc:\ windows \ syswow64 \ explorer.exe)が作成され、そのコードが悪意のあるものに置き換えられるコードインジェクションメソッドです。

Windows Defender ATPサービスプロセスの検出(SHA-256:d191ee5b20ec95fe65d6708cbb01a6ce72374b309c9bfb7462206a0c7e039f4dは、Windows DefenderアンチウイルスによってTrojanDownloader:Win32 / Dofoil.ABという名前で検出されました)

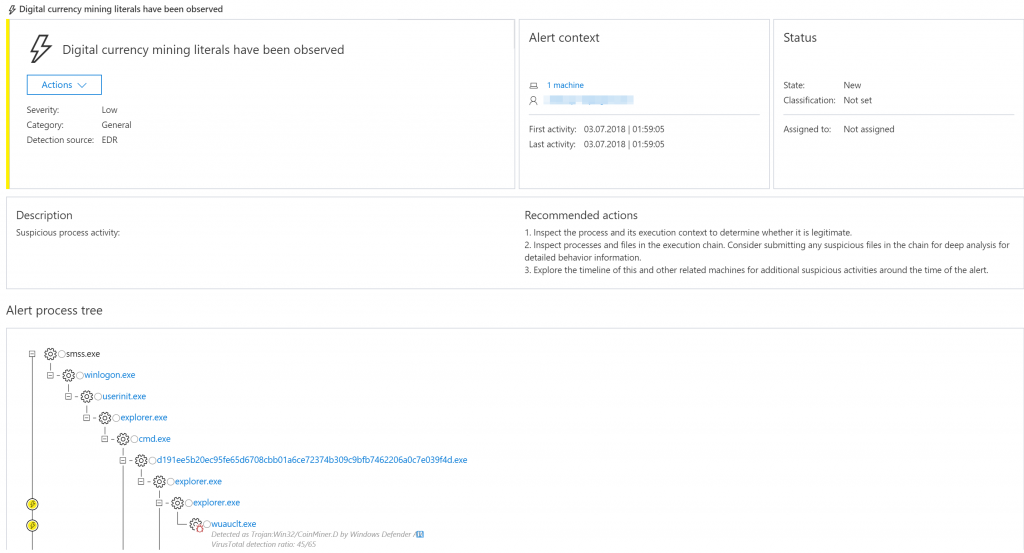

その後、架空のプロセスexplorer.exeは、安全なWindowsバイナリファイルwuauclt.exeを装ったマイニングプログラムを起動する悪意のあるコードの2番目のインスタンスを作成します。

Widows Defender ATPサービスによる暗号化マイニングマルウェアの検出(SHA-256:2b83c69cf32c5f8f43ec2895ec9ac730bf73e1b2f37e44a3cf8ce814fb51f120という名前のトロイの木馬:Win32.D CoinM)

マルウェアは信頼できるWindowsバイナリの名前を使用しますが、別の場所から起動します。 コマンドラインは、ソースバイナリの場合と同じようには見えません。 さらに、このバイナリファイルからのネットワークトラフィックは疑わしいです。

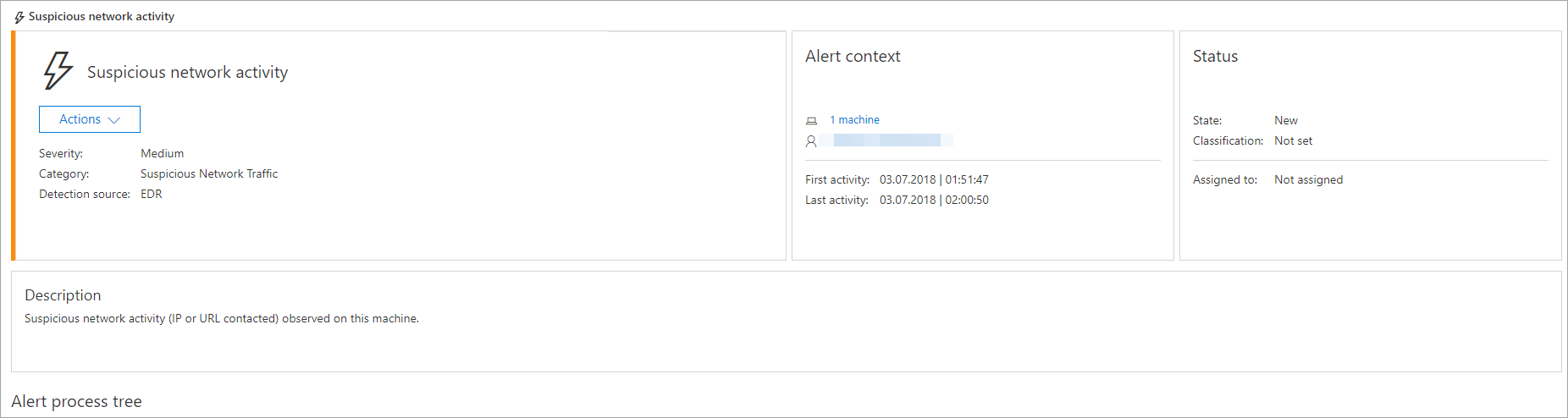

Windows Defender ATPアラートプロセスツリー:異常なIP通信

Windows Defender ATPサービスに表示される疑わしいネットワークアクティビティ

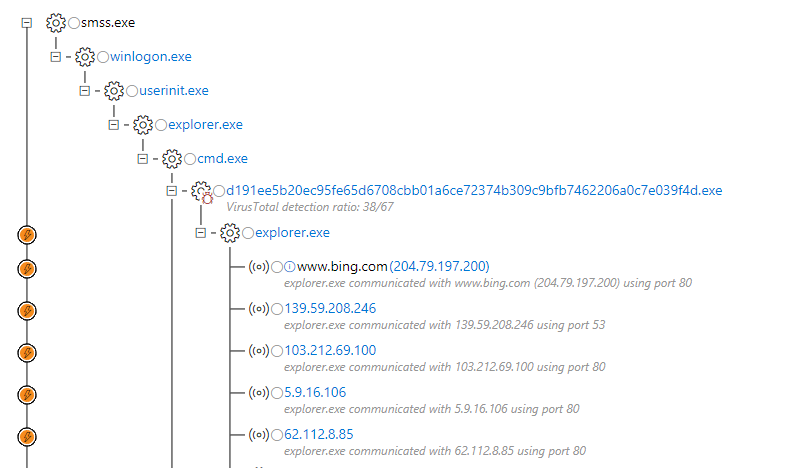

Windows Defender ATPアラートプロセスツリー:疑わしい接続を作成する偽のプロセスexplorer.exe

Dofoilは特殊なマイニングアプリケーションを使用します。 コードから判断すると、このアプリケーションはNiceHashをサポートしています。つまり、さまざまな暗号通貨をマイニングできます。 分析したサンプルは、Electroneum暗号通貨のマイニングに使用されました。

持続可能性

復元力は、マルウェアマイニングソフトウェアの重要な機能です。 このようなプログラムは、さまざまなトリックを使用して長い間気付かれず、盗まれたコンピューティングリソースを使用して暗号通貨をマイニングします。

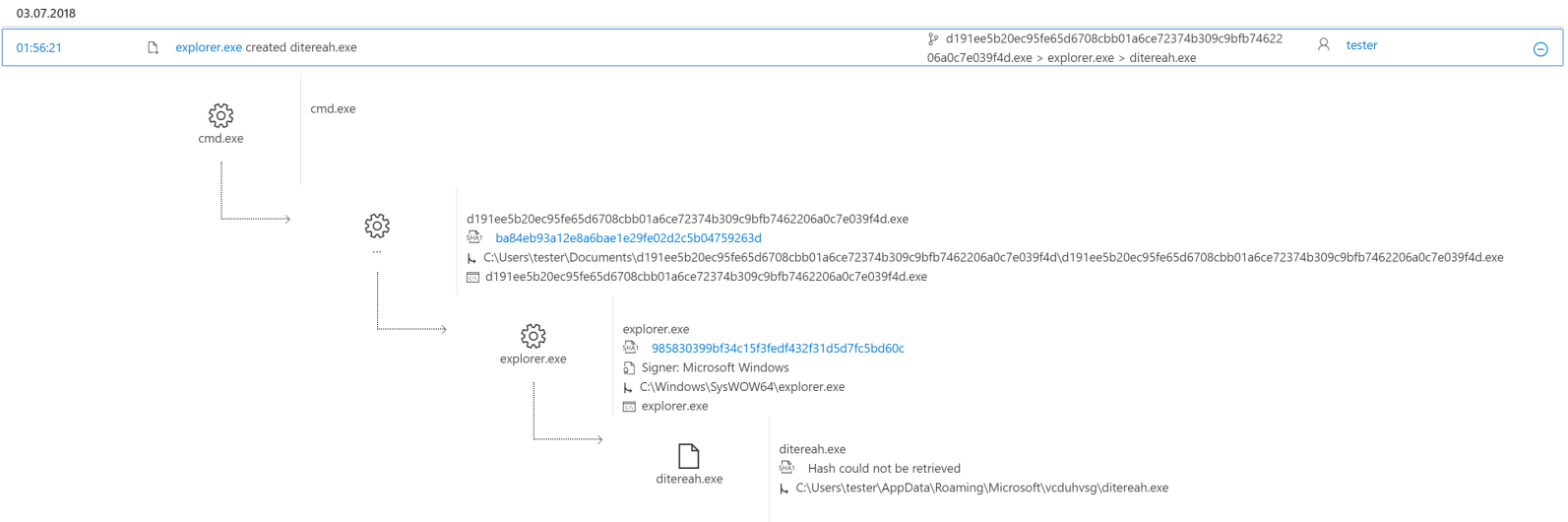

検出を回避するために、Dofoilはレジストリを変更します。 架空のプロセスexplorer.exeは、Roaming AppDataフォルダーに元のマルウェアのコピーを作成し、その名前をditereah.exeファイルに変更します。 次に、レジストリキーを作成するか、既存のキーを変更して、最近作成されたマルウェアのコピーを指すようにします。 分析したサンプルでは、OneDrive Runセクションが変更されました。

Windows Defender ATP通知プロセスツリー:新しい悪意のあるプロセスの作成(SHA-256:d191ee5b20ec95fe65d6708cbb01a6ce72374b309c9bfb7462206a0c7e039f4d)およびレジストリの変更

管理および制御サーバーとの情報交換

Dofoilは、トロイの木馬ダウンローダーの堅牢なファミリーです。 マルウェアをダウンロードおよびインストールするためのコマンドを受信する管理および制御(C&C)サーバーに接続します。 3月6日のキャンペーンで、Dofoil TrojansはNamecoin分散ネットワークインフラストラクチャを使用して、管理サーバーと制御サーバーと情報を交換しました。

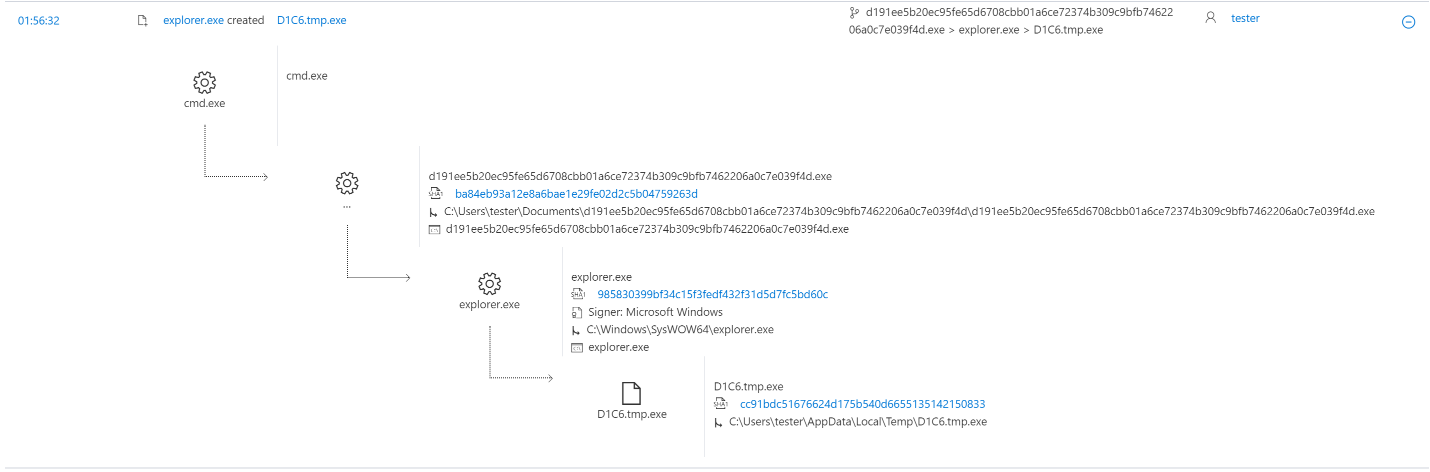

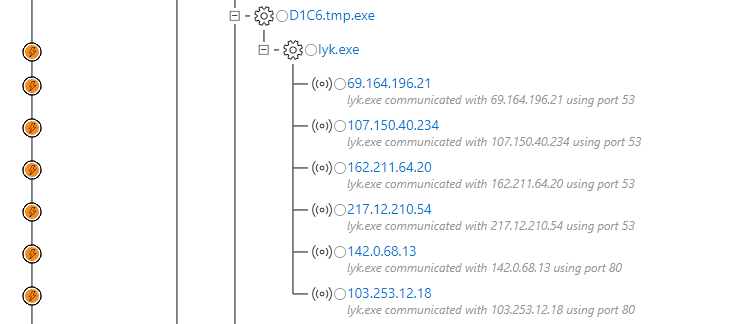

架空のプロセスexplorer.exeは、別のバイナリファイルD1C6.tmp.exe(SHA256:5f3efdc65551edb0122ab2c40738c48b677b1058f7dfcdb86b05af42a2d8299c)をTempフォルダーに書き込み、実行します。 このファイルは、lyk.exeという名前でコピーを作成して実行します。 起動されたlyk.exeファイルは、NamecoinネットワークのDNSプロキシとして機能するIPアドレスに接続します。 次に、ファイルはNameCoinインフラストラクチャのvinik.bit管理および制御サーバーへの接続を試みます。 管理および制御サーバーは、マルウェアにIPアドレスへの接続またはIPアドレスからの切断、特定のリンクを使用したファイルのダウンロード、特定のファイルの起動、実行の中断、しばらくの間スリープモードへの移行を指示します。

Windows Defender ATP通知プロセスツリー:一時ファイルD1C6.tmp.exeの作成(SHA256:5f3efdc65551edb0122ab2c40738c48b677b1058f7dfcdb86b05af42a2d8299c)

Windows Defender ATPのアラートプロセスツリー:lyk.exeファイルをIPアドレスに接続する

Windows 10のリアルタイム保護

暗号通貨の価値が高まるにつれて、サイバー犯罪者グループは、ネットワークへの侵入とステルスマイニングを目的として、より多くの攻撃を行います。

Windows Defenderウイルス対策プログラムは、セキュリティに対してマルチレベルのアプローチを使用します。 動作分析、普遍的なパターン、およびヒューリスティック分析に基づく脅威検出アルゴリズムの使用、およびクライアントデバイスとクラウド内の機械学習モデルにより、新しい脅威と流行に対するリアルタイム保護が提供されます。

このケースの例からわかるように、Windows Defender Advanced Threat Protection( WDATP )サービスは、ソフトウェアのインストール、コードインジェクション、安定性メカニズム、および暗号通貨マイニングの操作に関連する悪意のある動作を通知します。 セキュリティサービスは、広範なWDATPライブラリを使用して、異常なネットワークアクティビティを検出し、必要なアクションを実行できます。 WDATPには、Windows Defender Antivirus、Windows Defender Exploit Guard、およびWindows Defender Application Guardウイルス対策プログラムのセキュリティ機能も含まれており、セキュリティ管理を簡素化します。