同僚の皆さん、チェックポイントコースの3番目のレッスンへようこそ。 今回は、コンテンツ認識ブレードについて説明したいと思います。 これは、R80.10で登場した比較的新しい機能であり、多くはまだ使用していませんが、無駄です! 個人的には、このブレードはネットワーク境界を保護するための優れた追加機能であると思いますが、すべてについて順番に話しましょう。

このブレードについて議論を始める前に、この問題について少し洞察したいと思います。 つまり なぜこの刃は原則として私たちにとって有用なのでしょうか。 まず、いくつかの統計を見てみましょう。

2016年チェックポイントレポート

2016年のチェックポイントのレポートによると、次の図があります。

Check Point SandBlastコースで既にこれらの数値を引用しました。 残念ながら、新しいデータはありません(少なくとも2017年)が、統計は悪化しているだけだと思います。 これらの数字のメッセージは何ですか? 標的型攻撃の数は増え続けています! つまり 攻撃の前に、マルウェアが特定の被害者、井戸、または企業向けに開発されたとき。 最新のテクノロジーにより、これを数秒で実行できます。 天才である必要はありません。 ウイルスを作成するための既製のツールがダウンロードされ、わずか数個のコマンドがマルウェアを作成しますが、マルウェアは署名によってアンチウイルスによって検出されなくなります。 次のレッスンでは、間違いなくそれを示します。 もちろん、ほとんどのウイルス対策ソフトウェアにはまださまざまなヒューリスティックメカニズムがありますが、これもまた、ウイルスのパターン化されたアクションが追跡される別のタイプのシグネチャと呼ぶことができます。 難読化のさまざまな方法により、このレベルを回避できます。 実践が示すように、現代のマルウェアは普通のユーザーのように振る舞うことを学びました。 たとえば、Twitterページがコマンドセンターとして使用されている場合、攻撃者は自分のコマンドを(テキストの形式で、または画像として)配置します。 この場合、次の指示を得るためにツイッターをノックするウイルスと通常のユーザーのアクティビティを区別してみてください。

そして、上から常に表示される0日間の脆弱性を適用する必要がある場合、一般的なウイルス対策では悲しい状況が発生します。 まだ知らないことの署名を作成することはかなり困難です。 統計によると、最近0日がより頻繁に表示されます。 さらに、長年にわたっていくつかの脆弱性が存在します。 同じプロセッサの脆弱性-メルトダウンとスペクターを思い出してください。 はい、彼らは1月の初めにのみ発見されましたが、彼らはすでに何年も前です。 (多くのメーカーが長い間それらについて知っていたと信じています)。 また、これらの脆弱性を以前に誰も悪用したことがないという100%の保証はありません。

ゼロデイマルウェアの問題を解決するには、通常、いわゆるサンドボックスが使用されます。 チェックポイントでは、このテクノロジーはSandBlastと呼ばれます 。 ここでは詳細に検討しません。 これについては別のレッスンを行います。

それでは、署名で動作するウイルス対策とIPSはどうでしょうか? それらから本当にこれ以上の感覚はありませんか? もちろんあります。 古くから知られているウイルスを使用する攻撃の割合は依然として高い。 また、これらの攻撃は、デバイスの重要なシステムリソースを消費するサンドボックスを使用せずに、シグネチャ分析によって正常に撃退できます。 サンドボックスを使用する場合、他のすべてのブレードが何も検出しなかった最後の瞬間にオンになります。 いわば、最後のフロンティア。 繰り返しになりますが、このスライドの主なアイデア- ウイルス対策とIPSは完全な保護には不十分です。 ただし、もちろん使用する必要があります!

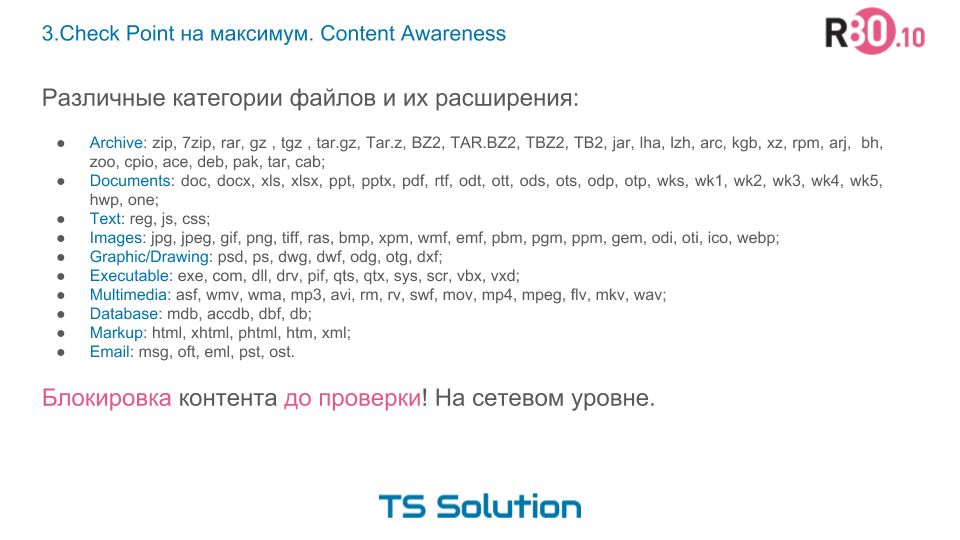

ファイルのカテゴリとその拡張子

感染したファイルの28%がSWFであると少し言いました。 SWFに加えて、オフィス文書、さまざまなアーカイブ、写真、pdf、exeが最もよく感染します。 はい、つまり exeとflashだけではありません。 実際、もちろん、はるかに多くのファイルがあります。

自問自答してください、これらのファイルのいくつかを原則的にダウンロードする価値はありますか? ユーザーはそれらを必要としますか? きっと違います。 特に、あらゆる種類のexe、dll、vbsスクリプト、アーカイブなど。 理論上はユーザーであり、ダウンロードする必要がないものをダウンロードできるのはなぜですか。 各ファイルはチェックする必要があるため、ゲートウェイの負荷です。 そして、ファイルが多くなればなるほど、ウイルスの1つがそれでもすり抜ける可能性が高くなります。 最も興味深いのは、一部のファイルがユーザーに通知せずにダウンロードされることです(同じマルウェア)。 少し後で、これを実際に示します。

もちろん、すべてがセキュリティポリシーに完全に依存しますが、一般的な場合、インターネットから実行可能ファイルをダウンロードすることは企業ユーザーの95%に必要ではないと思われます。 場合によっては、アーカイブとフラッシュ(swf)についても同じことが言えます。 しかし、これらのファイルが最も頻繁に感染することが判明しています。

そのようなファイルがそれらの前にブロックされている場合、ウイルス対策とIPSの作業をどれだけ簡素化するか想像してみてください。 前にも言ったように、これは確かにデバイスのパフォーマンスにプラスの効果をもたらすでしょう。 負荷は自然に減少します。 さらに、以前は知られていないウイルスを通過させるリスクを大幅に削減します。 検証前にそのようなファイルを破棄します。 なぜ再びリスクを取るのですか?

ご覧のとおり、このアイデアは非常にシンプルですが、ネットワークのセキュリティが大幅に向上します。 これが、新しいコンテンツ認識ブレードの機能です。

チェックポイントのコンテンツ認識

そして、私たちはこのレッスンの議論の主要な主題に着きました。 コンテンツ認識は、コンテンツのファイルの種類とコンテンツの種類を識別することができるブレードです。 Check Pointゲートウェイを通過するすべてのトラフィックがチェックされます。

初期状態では、60を超えるファイルタイプがサポートされています。 完全なリストはsk114640にあります。 これを理解すると、オフィス文書(doc、excel、pdf)および実行可能ファイルなどが含まれます。 実際、前のスライドのほとんどを反映しました。

さらに、Content Awarenessを使用すると、これらのファイルに何が含まれているかを正確に特定できます。 たとえば、クレジットカード番号が記載されたExcelプレート、健康保険に関するデータを含むファイル、MACアドレスが記載されたテキストファイルなど。 ほとんどのテンプレートは、まさに欧米市場向けのコンテンツ指向であることを認識する価値があります。

Content Awarenessは、ftp、smtp、http / httpsなどのプロトコルを確認できます(当然、SSLインスペクションが有効になっています)。

そして最も重要なことは、このブレードを使用すると、ファイルの種類を識別するだけでなく、そのダウンロード(ダウンロード)とアップロード(アップロード)をブロックできることです。 これにより、次の利益が得られます。

- ユーザーが特定の種類のファイルをダウンロードできないようにすることができます。これについては既に説明しました。 これにより、セキュリティが大幅に向上し、ゲートウェイをアンロードすることもできます。これにより、すべてを連続してチェックする必要がなくなります。

- インターネットへのファイルのアップロードを禁止できます。 たとえば、作業中、ユーザーは何らかのクラウドストレージにアクセスする必要があります。 しかし、ユーザーが機密情報をマージすることを恐れています。 Content Awarenessを使用すると、アップロードを禁止できます。 これはDLP機能に近いですが、混同しないでください。 Check Pointには独立したDLPブレードがあり、その機能ははるかに広く柔軟です。 Exchangeサーバーとの統合をサポートします。 しかし、これは別の問題であり、今は考慮しません。 Content Awarenessは、ある種の情報をネットワークに「マージ」しようとする意図的な試みから保護することはほとんどありませんが、偶発的な「流出」からも保護します。

チェックポイントにすでに精通している人は反対するかもしれません、彼らはそのような機会が以前にあったと言います。 さまざまな種類のAntiVirusファイルをブロックすることができました。 はい、確かに、そのような機会があります(少し後で私は間違いなくそれを示します)。 この場合にのみ、ファイルは(IPSエンジンを通過する以外に)AntiVirusエンジンに到達し、システムリソースを自然に使い果たします。 セキュリティ機能は常により多くのエネルギーを消費します。 コンテンツ認識により、最小限のコストで、ほぼネットワークレベルでファイルをロックできます。 とても便利です!

チェックポイントのコンテンツ認識の欠点

残念ながら、コンテンツ認識には利点があるだけではありません。 いくつかの重大な欠点があります。

- ファイルはカテゴリ(アーカイブ、ドキュメント、実行可能ファイルなど)にグループ化されます。 たとえば、すべてのアーカイブをブロックすると、アーカイブデータを使用して表示するサイトで問題が発生する場合があります。 または、たとえば、別のファイルタイプ(.docのみ)をブロックする必要がある場合、Content Awarenessを使用しても機能しません。 (これはR80.20で修正される必要があります)。 しかし、ここでも同じウイルス対策が役立ちます。 これについては、次のレッスンで説明します。

- http / https、ftp、smtpプロトコルでのみ機能します。 95%のケースでこれで十分です

しかし、他のプロトコルのフレームワークで同様の機能が必要な場合に発生します。 - MTAが有効になっている場合、Content-Awarenessはsmtpに対して機能しません。

- R80.10でのみ機能します。

Check Point Content Awareness Demo

提示されたビデオチュートリアルには、実用的な部分が含まれています。 ビデオの前半は、説明した理論部分を複製しているため、安全に巻き戻すことができます。

おわりに

要約すると、Content Awarenessは非常に興味深い機能であり、ネットワークの追加の保護レベルです。 無視しないでください! まだ質問がある場合は、コメントにそれらを書くか、 メールでお問い合わせください。 ポータルで専門家に連絡することもできます。

PSこの記事の準備に協力してくれたAlexey Beloglazov (Check Point company)に感謝します。