ワイヤレスブロードキャストの攻撃と異常を検出するために、ワイヤレスネットワークを制御し、攻撃を検出できるハイテクソリューション(通常は高価)を使用できます。 この記事では、ワイヤレスブロードキャストの制御と侵入者への迅速な対応を可能にする2つの無料ユーティリティについて説明します。

セキュリティの観点から、ワイヤレスデバイスの追跡により、セキュリティ担当者をどこに派遣する必要があるかを即座に通知できます。 無線セキュリティレベルでしか検出できないため、従来のIDS / IPSシステムでは検出されないネットワークセキュリティに対する脅威が数多くあります。 これらの脅威には、独自のプロトコルに従って動作するワイヤレスブリッジや、802.11FHなどの以前の標準に従って動作するデバイスが含まれます。これは、ネットワークへの侵入ポイントになる可能性があります。

これらの脅威には、非標準の動作周波数で動作する、または非標準の変調を使用するサイバー犯罪者のWiFiデバイスも含まれます。 さらに、ワイヤレスサプレッサーから発生する可能性のあるサービス拒否攻撃が常にあります。

ワイヤレスブロードキャストの攻撃と異常を検出するために、ワイヤレスネットワークを制御し、攻撃を検出できるハイテクソリューション(通常は高価)を使用できます。 これらのソリューションには、Cisco CleanAirが含まれます。 waidpsとnzymeの2つの無料ソリューションを使用します。

重要な注意:ユーティリティが機能するには、Wi-Fiアダプターがモニターモードで動作できる必要があります。

ワイプス

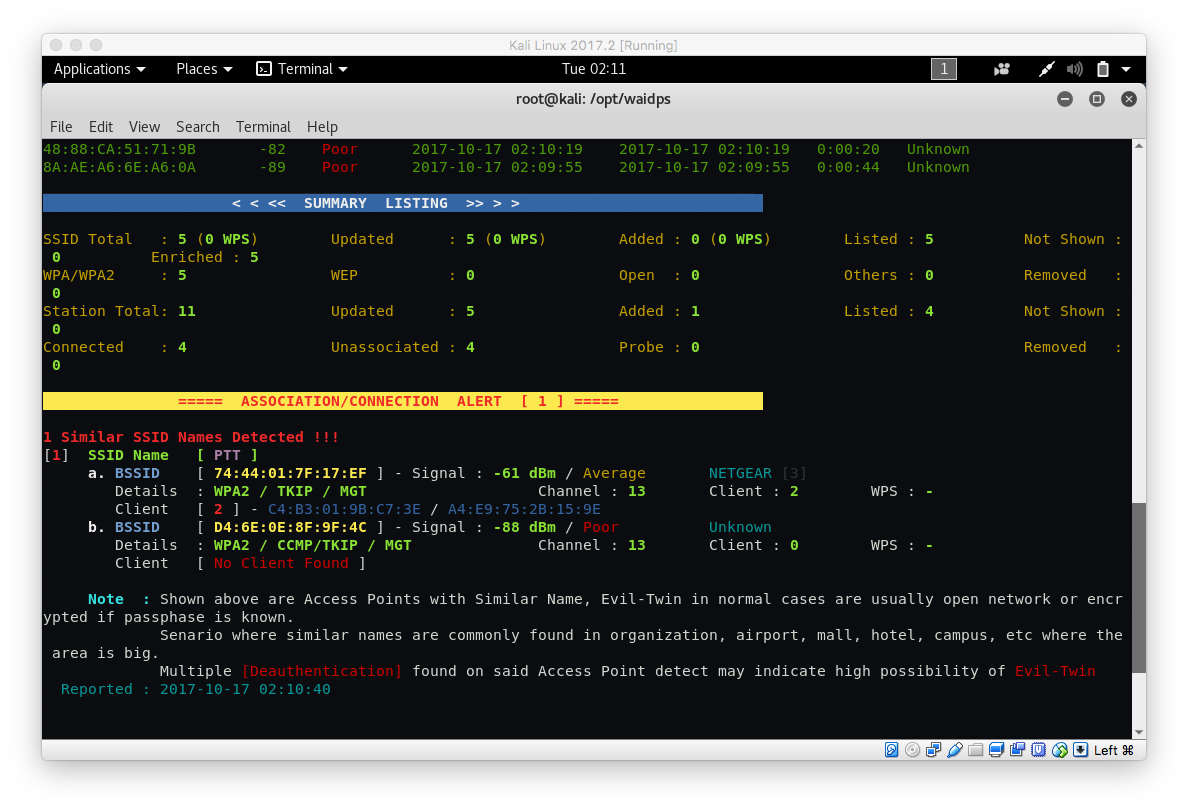

waidpsユーティリティを使用して、自宅でワイヤレスの異常を検出できます。 これは、ネットワークの監査(侵入テスト)、ワイヤレス侵入の検出(WEP / WPA / WPS攻撃)および侵入の防止(ステーションのアクセスポイントへの接続の停止)のために設計された多目的ツールです。 さらに、プログラムは地区内のすべてのWiFi情報を収集し、データベースに保存します。

Waidpsは、(ハンドシェイクをインターセプトするための)WPAの攻撃の可能性を示す可能性のある大規模な認証解除を検出できます。

ユーティリティ自体は、必要なインターフェイスを上げ、エーテルの監視を開始します。 興味深い機能は、このユーティリティを使用して攻撃を検出できるだけでなく、目的のAPを監査することもできるということです。

ユーティリティを機能させるには、aircrack-ngパッケージとwiresharkパッケージを追加でインストールする必要があります。

このユーティリティは、ワイヤレスブロードキャストを監視し、異常-ワイヤレスネットワークでの一般的な攻撃、および偽のアクセスポイントの出現-RogueAPに関する信号を送信します。

このユーティリティは2014年以降更新されていませんが、最近まで代替手段はありませんでした。 いくつかの免除ポイントの助けを借りて、侵入者のおおよその位置を特定するために、各ステーションへの信号レベルに応じて物理的な位置を確認することにより、境界監視を設定できます。

最適なオプションは、ユーティリティを数時間実行して、比較のためにエーテルの「きれいな」画像を削除することです。

→ ダウンロードユーティリティ

nzyme

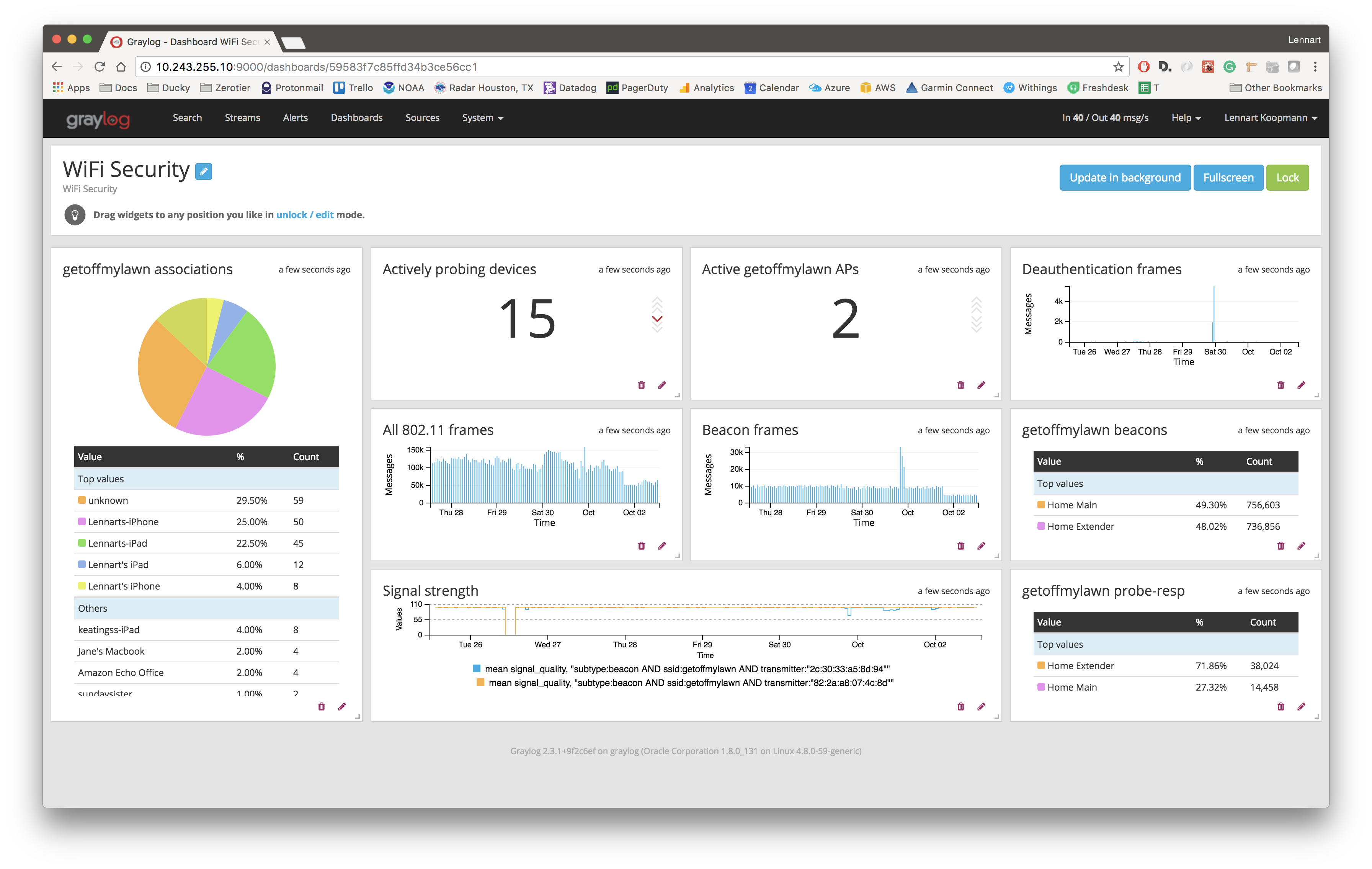

Nzymeは802.11フレームを空中から直接収集し、Graylog(オープンソース)ログ管理システムに送信します。これにより、IDS WiFiとして使用し、インシデントを監視して対応することができます。 これには、監視モードをサポートするJVMとWiFiアダプターのみが必要です。

このツールの特徴は、Raspberry Piなどの弱いマシンで実行する最初の「シャープニング」です。 MacBookでは、nzymeをそのまま使用することもできます。

最初に、debパッケージをインストールするか、jarファイルを使用して、システムが機能するように構成する必要があります。 また、Graylogに接続するように構成ファイルを構成する必要があります。

nzyme_id = nzyme

channels = en0:1,2,3,4,5,6,8,9,10,11

channel_hop_command = sudo /System/Library/PrivateFrameworks/Apple80211.framework/Versions/Current/Resources/airport {interface} channel {channel}

channel_hop_interval = 1

graylog_addresses = %graylog IP%:12000

beacon_frame_sampling_rate = 0

Graylogは表示に使用され(仮想マシンとして使用できます)、美しいインターフェースで情報を表示できます:

このユーティリティの疑いのない利点は、おそらく侵入者によって侵害されたデバイスを表示できることです。nzymeは、どのデバイスが偽のアクセスポイントに接続するための不注意を持っていたかを示します。

→ ダウンロードユーティリティ

おわりに

これらのユーティリティは、無線エーテルを保護するための「プロフェッショナル」ソリューションに代わるものではありませんが、それでも「クリーン」に関する情報を提供することができます。

最新の機器を使用すると、すべてのチャネルで継続的にアクティブリスニングが可能になり、さまざまな基準に従って出現したポイントを確認して、攻撃者のポイントをすばやく特定できます。 検出後、適切な通知が生成されます。 管理フレーム保護(MFP)テクノロジーは、使用されると特別な署名が各ワイヤレスフレームに挿入され、この機能をサポートするクライアントが攻撃者のアクセスポイントで認証されないため、Evil Twinタイプの攻撃を無効にします。

さらに、アクティブコンテインメントモード(アクティブな不正封じ込め)を有効にすると、攻撃者ポイントが検出されると、認証解除パケットが一括で送信され、だれも接続できなくなります。

企業のローカルネットワークに直接接続された新しいポイントを検出するには、スイッチポートトレーステクノロジーを使用する必要があります。その結果、スイッチ上のポートが検出およびブロックされ、攻撃者ポイントがローカルネットワークにアクセスできなくなります。

また、組み込みの基本IDSに加えて、適応型wIPSも存在します。 wIPSは、とりわけ、ツール(カルマ、空爆)の使用、営業時間外のトラフィックの爆発、DHCP攻撃者のサーバー、WEPキーの選択などを検出できます。

また、プロの機器が新しいタイプの攻撃-Key Reinstallation Attacksを検出できるかどうかは現在不明です。