ネットワークサンドボックスのテーマの継続。 前のモジュールでは、標的型攻撃に関する「悲しい」統計を既に提供しました。 上記を要約すると、いくつかの主要な結論を導き出すことができます。

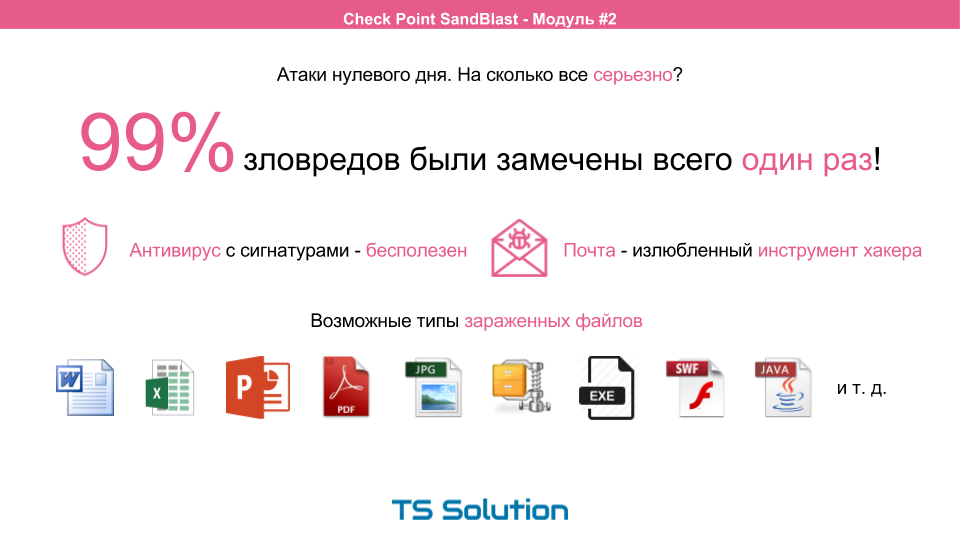

- マルウェアの99%は一度だけ検出されました。 このため、署名保護は単に無力です。

- メールはハッカーのお気に入りのツールです。 原則として、マルウェアはファイルまたはファイルへのリンクの形で配信されます。

- 一般的な信念に反して、exe、flash、およびjavaファイルだけが伝染する可能性があります。 つまり このタイプのファイルを禁止しても、まだ保護されていません。 マルウェアは、doc、excel、pdf、powerpoint、archivesなどの許可されたドキュメントに隠れている可能性があります。

この点で、比較的新しいタイプの保護装置が登場しました...

サンドボックス

おそらく、この日がゼロデイ攻撃に対処する唯一の方法です。 従来のサンドボックスのタスクとは正確には何ですか? さらに、プレゼンテーションから多くの写真があり、いつものように、最後にビデオがあります(理論的および実用的な部分の両方)。

サンドボックスタスクは非常に簡単です。

- ファイルを開く(感染していても)

- アクティビティの分析(レジストリの変更、ネットワークアクティビティの変更、ファイルシステムアクティビティ、システムプロセスの開始など)

- ファイルをロックまたはスキップする

当然、すべてのアクションは特別に準備されたイメージの仮想マシンで行われます。 ここでは、ゼロデイ攻撃に対する勝利のようです。 しかし、それほど単純ではありません。

サンドボックスバイパステクノロジー

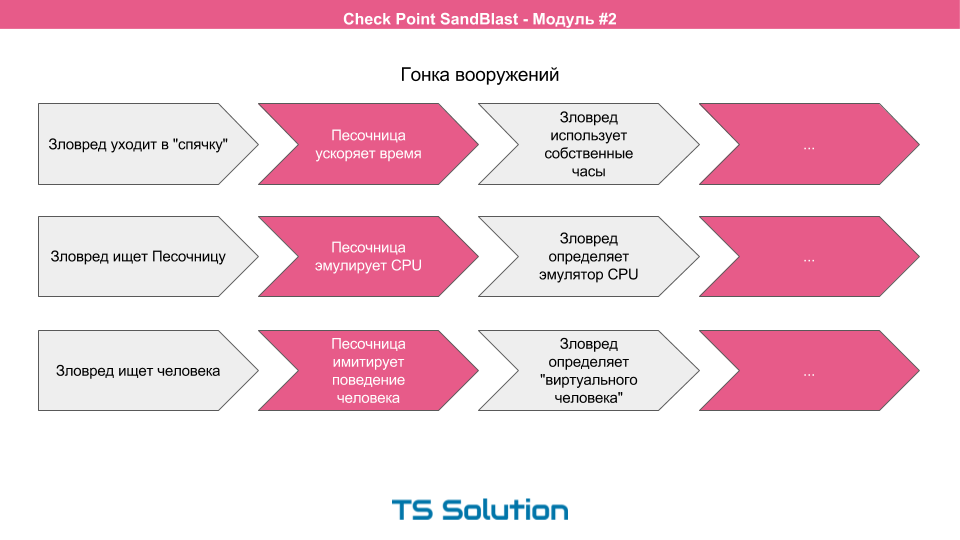

サンドボックスが新しい防衛手段として発表されるとすぐに、いわゆる「軍拡競争」が始まりました。 ハッカーはよりインテリジェントなマルウェアを作成し始めました。

- たとえば、マルウェアが休止状態になり、すぐに開始されない可能性があるため、サンドボックスはこのファイルをネットワーク内でさらにスキップできます。 Sandbox開発者はすぐに反応し、仮想マシンの時間を短縮し始めました。 ハッカーがマルウェア内で独自のタイマーを使用して(通常、プログラム内で何らかの「より多くの」計算を実行することで)応答したもの、つまり システムクロックの表示を停止しました。

- さらに、マルウェアはサンドボックスを見つけようとし始めました。 それらが起動された場所を決定します。 サンドボックスは、物理CPUをエミュレートすることで、存在の事実を隠そうとし始めました。 しかし、マルウェアはすぐにこのエミュレーションを定義することを学びました。

- マルウェアの新しいバージョンは、コンピューターで人を見つけようとし始めました。 ロボットによって起動されたのではないことを確認してください。 これらは、マウスの動き、キーボードの押下などのためのさまざまなセンサーでした。 サンドボックスは人間の行動を模倣し始めました。 しかし、それは非常に困難です。 マルウェアは非常に簡単に「仮想」人物を定義し始めました。 たとえば、悪意のあるプログラムの1つがドキュメント形式のドキュメントに詰め込まれ、裸の女性の写真がドキュメントの中央に挿入されました。 この写真に残っているドキュメントを閲覧している健康な人。 サンドボックスはこれを行わず、単にファイルをスクロールして、人間の動作をシミュレートしました。 したがって、マルウェアはロボットによって発見されたと簡単に判断しました。 サンドボックス。

この「軍拡競争」は今日まで続いています。

チェックポイントサンドブラスト

上記の問題のため、新しいサンドボックステクノロジーであるCheckPoint SandBlastが比較的最近導入されました。

この技術は、非常に幅広い保護機器を提供します。

- 脅威のエミュレーション-ファイルエミュレーションテクノロジー

- 脅威の抽出-ファイルクリーニングテクノロジー

- ゼロフィッシング-フィッシング保護

- エンドポイントフォレンジック-IBインシデント調査モジュール

- Zero Ransomware-ランサムウェア保護

この記事とラボでは、脅威エミュレーション(ファイルエミュレーション)と脅威抽出(ファイルクリーンアップ)に焦点を当てます。

脅威エミュレーションの機能

Check Pointエミュレーションテクノロジーの特別な点は何ですか? 彼女は以前に表明された「軍拡競争」にどのように対処しますか? ほとんどすべての悪意のあるプログラムの典型的なライフサイクルの例を使用して、Threat Emulationモジュールの動作を見てみましょう。

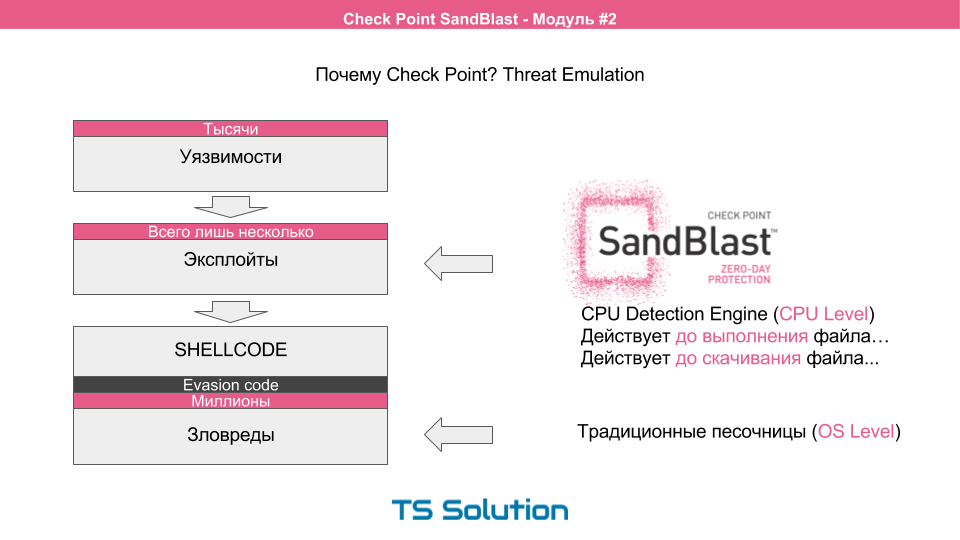

- マルウェア配信プロセスの最初の始まりは、 ソフトウェアの脆弱性です 。 これらの脆弱性は何千もあり、使用するソフトウェアによって異なります(ブラウザー、acrobatリーダー、電子メールクライアントなど)。 これらの脆弱性のほとんどは、ソフトウェアメーカー自身にも不明です。そうでない場合、パッチを定期的にリリースすることになりますが、これはほとんどの場合、誰かがこの脆弱性を使用した後です。

- これらの脆弱性を悪用するには、特別な悪用が必要です。 つまり 特定の一連のアクションを実行したミニプログラムは、被害者のシステムに特定のレベルのアクセスを取得できます。 エクスプロイトはほとんどなく、新しいエクスプロイトは非常にまれです。

- このエクスプロイトは、いわゆるシェルコード (つまり、被害者のコンピューターで直接実行される別のミニプログラム)を内部に運ぶことができます。 通常、このシェルコードは、追加のマルウェアをダウンロードするため、または「即興ツール」を使用して被害者のコンピューター上でマルウェアを直接作成するために使用されます。 少し後で、これがどのように起こるかを検討します。

- Shellcodsは、セキュリティ機能を回避するためにさまざまな手法を使用します。

- その結果、膨大な数のマルウェアのバリエーションが発生します。 また、さまざまなサンドボックスバイパステクノロジーが搭載されます。

この段階で、従来の(従来の)サンドボックスが機能し始めます。 このようなサンドボックスはOSレベルとも呼ばれます 。 同時に、サンドボックスは、同様の数の種類のマルウェアにまだ対処できない可能性があります。

この場合のチェックポイントアプローチは、より論理的です。 選択肢が少ない悪意のあるプログラムを傍受し、100%を目指して決心する確率ははるかに合理的です。 これがエクスプロイトフェーズです。

プロセッサレベルのチェックポイントは、エクスプロイトの実行を確認し、追加のモジュールを実行またはダウンロードする前にファイルをロックできます。 この革新的なアプローチ( CPUレベル )は、Intel Haswellプロセッサの導入後に可能になり、そのような監視はハードウェアレベルで許可されています。 同時に、チェックポイントはクラシックサンドボックスモードもサポートしています。 OSレベル

必要なシェルコードのコレクションが実際にどのように見えるか見てみましょう。

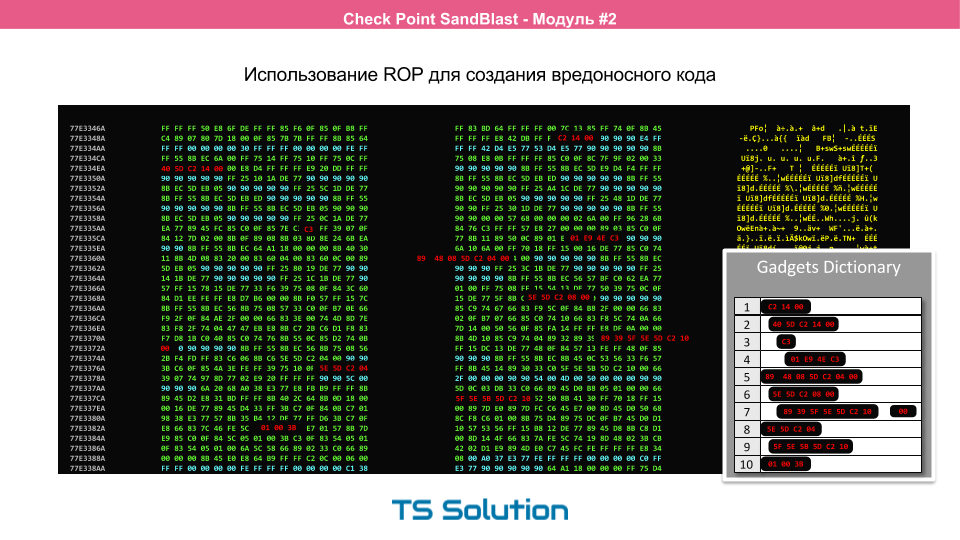

そもそも、悪意のあるファイル全体を被害者のコンピューターに転送することは非常に原始的です。 この場合、さまざまなウイルス対策ソフトウェアまたはIPSが攻撃を検出できます。 したがって、ハッカーはかなり興味深い方法を思いつきました。 既に実行中のプロセスを使用して、被害者のコンピューターで悪意のあるコードを直接収集し始めました。 このメソッドはROPと呼ばれていました。 リターン指向プログラミング 。 このスライドでは、マルウェアのコードがどのように収集されるかを確認できます。 16進数のAdobe Readerの作業を次に示します。 必要な機能が強調表示され、いわゆるガジェットが組み立てられます。 脅威のエミュレーションを確認および防止できるのは、このプロセス(プログラムの不適切な使用)です。 ROPを詳細に検討しません。 これは非常に複雑なトピックであり、別のシリーズの記事に値します。

従来のサンドボックスの問題

次に、従来のサンドボックスの主な問題を見てみましょう。

サンドボックスの主な問題は、感染したファイルが分析に送信されるだけでなく、通常のクリーンなファイルも送信されることです(これは脅威エミュレーションにも適用されます)。 その後、エミュレーションプロセスが行われます。 このプロセスは瞬時ではなく、1〜30分かかります。 同時に、通常のファイルがマルウェアと間違えられて破棄される場合、誰も誤検知を除外しません。 その結果、ファイルを待ちたくないイライラするユーザーがたくさんいます。

その結果、ほとんどのサンドボックスはバイパスモードで構成されます。 エミュレーションの進行中にソースファイルがユーザーに届きます。 これは通常の検出であり、ブロックではありません。 暗号化の場合、これは受け入れられません。 遅すぎます。

脅威抽出テクノロジーは、この問題を解決するように設計されています。

脅威抽出の利点

このテクノロジーは、ファイルを即座にクリーニングしてユーザーに送信するように設計されています。 このとき、ソースファイルはThreat Emulationモジュールを使用してエミュレートされます。

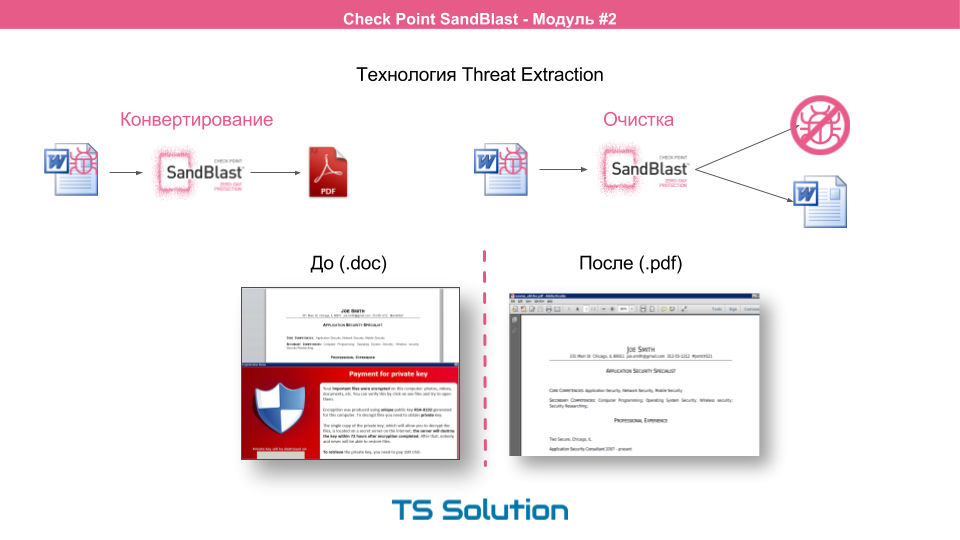

受信ファイルをクリーンアップするには、主に2つの方法があります。

- 1つ目は、ソースファイルをPDFに変換することです。 実際、ファイルは仮想プリンターで「印刷」されます。 ユーザーは、危険なコンテンツのないPDFドキュメントを受け取ります。 ケースの90%で、ユーザーはドキュメントに精通するのに十分です。

- 2番目の方法は、ソースファイルからすべてのアクティブコンテンツをクリアすることです。 すべてのマクロが切り取られ、出力は元の拡張子(doc、pptなど)が保存された完全に無菌のファイルです。

最初の方法に注意することを強くお勧めします。 この場合、マルウェアには生存の可能性はありません。 ファイルを実際の紙に印刷する方が安全です。

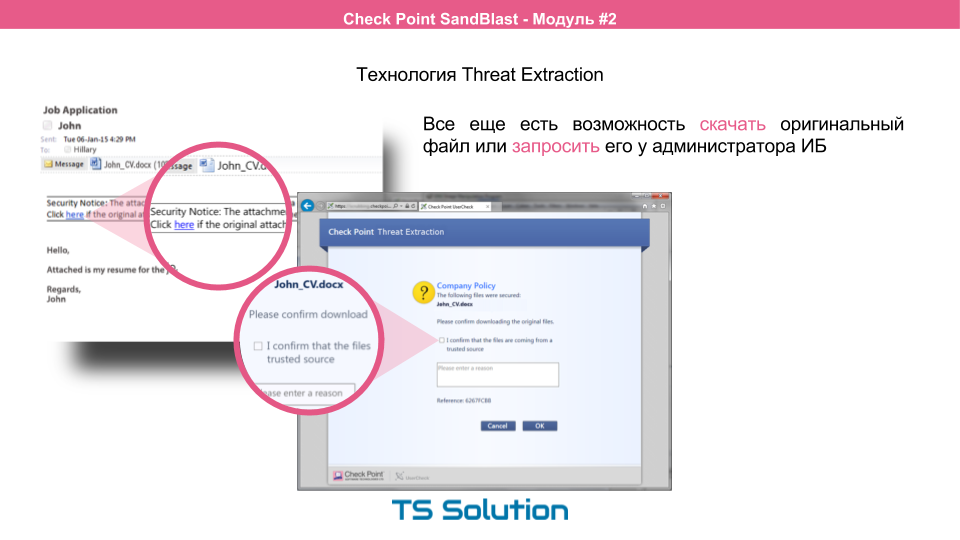

さらに、誤検出がまだ発生している場合、またはソースドキュメントに重要なマクロ(たとえば、マクロを含むExcelファイル)が含まれている場合、ユーザーはソースファイルを取得できます。 たとえば、メールで受信したファイルを使用する場合、ユーザーにはソースファイルへのリンクを含む、既にクリアされたファイルが提供されます。

このリンクをクリックすると、ユーザーは特別なポータルに移動し、そこでソースファイルをリクエストできます。 この場合、彼はその潜在的な有害性について警告されます。 ユーザーがこのファイルを取得するかどうかは、設定によって異なります。 情報セキュリティ管理者によるより徹底的な分析の後、これらのファイルを手動で発行できます。

Check Point SandBlast製品ライン

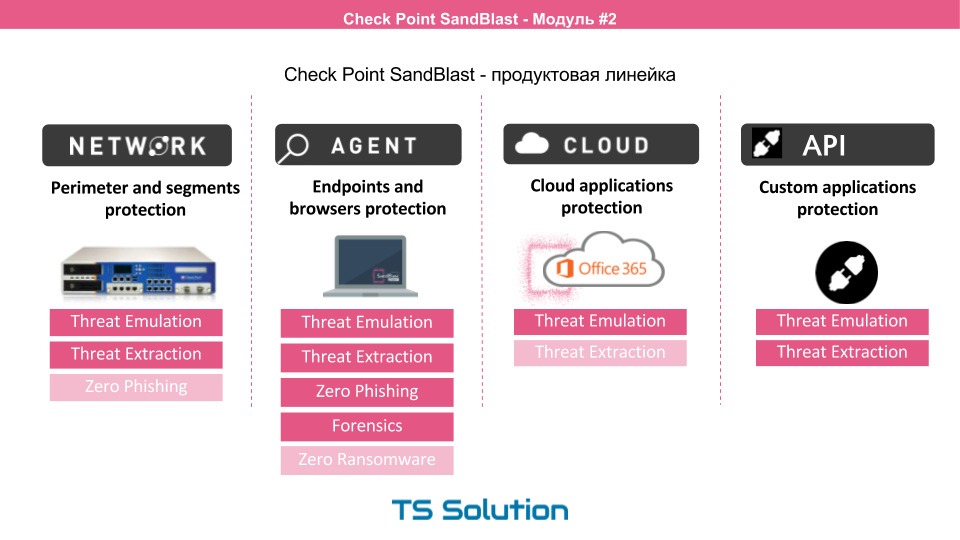

CheckPoint SandBlast製品ラインを検討すると、4つの領域を区別できます。 これは:

- 境界または任意のセグメントを保護するネットワークデバイス

- エンドワークステーションを保護するエージェント

- Office 365のクラウド保護(Gmailサポートは近日提供予定)

- クラウドチェックポイントをサードパーティのアプリケーションやメーカーに使用できるようにする特別なAPI

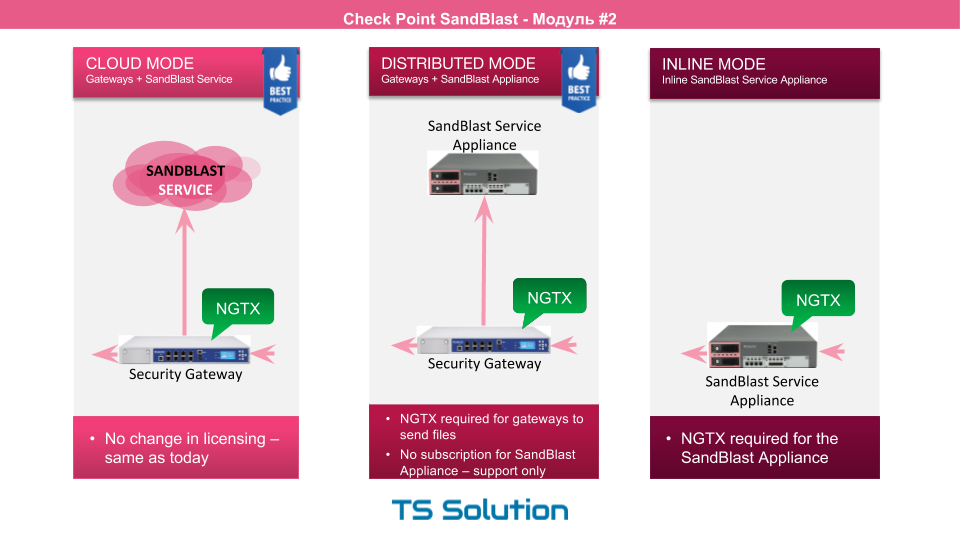

同時に、写真からわかるように、各ソリューションには異なる機能があります。 このパートでは、最初のオプション、つまり ネットワークレベルのセキュリティ。 ネットワークレベルのセキュリティには、3つの実装オプションがあります。

- クラウドサンドボックスを使用します。 NGTXライセンスは、既存のCheckPointゲートウェイでアクティブ化されます。 エミュレーションのためにファイルがクラウドに送信されます。 私の意見では、これが最も最適で経済的なオプションです。 ただし、一部の企業では、分析のためであっても独自のファイルを外部ネットワークに送信することを禁止しています。

- ローカルサンドボックス。 自立型ハードウェア-SandBlast Applinceが使用されます。 この場合、NGTXライセンスを使用するCheck Pointゲートウェイは、ファイルを既にSandBlastデバイスに送信し、そこでファイルがチェックされます。

- インラインモードのローカルサンドボックス。 Check Pointゲートウェイがない場合に適しています。

これで、実験室での作業に移り、実際に脅威エミュレーションおよび脅威抽出ソリューションをテストできます。

第二部のビデオコース

前述の理論。 一部はビデオ形式で表示できます。

さらに、3つの実験室作業があります。

実験室作業3

このレッスンでは、脅威エミュレーションブレード(クラウドバージョン)を構成し、感染したファイルがゲートウェイを通過する様子をシミュレートします。 次に、ログを再度分析し、Win7ユーザーの悪意のあるファイルのダウンロードをブロックします。

実験室作業4

今回は、ローカルエミュレーションのオプション、つまり ファイルをクラウドに送信せずに。 また、電子メールメッセージのチェックも試みます。このため、Check PointをMTAとして設定します。 メール転送エージェント。 次に、感染したファイルをメールで送信し、ブロックされていることを確認します。 そしてもちろん、ログを分析します。

実験室作業5

前のレッスンで見たように、ファイルエミュレーションは非常に効果的な保護手段ですが、時間がかかります! 特に、ファイルがエミュレートされるまで待つことを好まない人には、Threat Extractionテクノロジーがあります。 レッスン中に、それをアクティブにし、感染したファイルをメールで再送信します。 その結果、すでにクリアされた、または変換されたPDFドキュメントを取得する必要があります。

継続するには...

PS新しい未知の攻撃からコンピューターを保護する場合は、ここをクリックしてください。