最初のバージョン-Good Weatherアプリケーションを模倣したトロイの木馬-は2月4日にストアに登場し、ESETリクエストの2日後に削除されました。 このプログラムは、トルコで使用される22の銀行業務アプリケーションに焦点を当てました。 2日で、最大5,000人のユーザーが偽のアプリケーションをダウンロードしました。

2番目のバージョンは2月14日に登場し、20日まで包括的に配布され、World Weatherアプリケーションを装っていました。 トロイの木馬の機能は最初の変更と比較して変更されていませんが、プログラムは英国、オーストリア、ドイツ、トルコの銀行の69のアプリケーションにリダイレクトされています。 ESET要求の後、悪意のあるアプリケーションは削除され、2月23日にホスティング会社はC&Cサーバーを切断しました。

機能的

インストール中に、トロイの木馬はテキストメッセージを傍受する許可を受け取ります。 その後、管理者権限を要求し、画面ロックパスワードと画面ロック機能を変更するためのアクセス権を取得します。 これらの機能を受け取ったトロイの木馬は、悪意のある活動の準備ができています。

トロイの木馬は、正当なアプリケーションの主な機能をコピーします-天気予報ウィジェットをメイン画面に追加します。 これと並行して、バックグラウンドでデバイスに関する情報をC&Cコマンドサーバーに送信します。

このプログラムは、コマンドC&Cサーバーとの通信を確立した後に使用される通知機能を提供します。 このトロイの木馬は、感染したデバイスに偽の通知を送信することができます。これは、対応する銀行の「重要なメッセージ」であり、ユーザーに対象の銀行アプリケーションの1つを起動するよう促します。

ユーザーがターゲットアプリケーションを起動すると、トロイの木馬は偽のログインおよびパスワード入力画面を表示し、入力されたデータをC&Cコマンドサーバーに転送します。 テキストメッセージを傍受する機能により、SMSに基づく2要素認証をバイパスできます。

画面ロック機能は、被害者から盗難を隠すために、攻撃者が侵害されたアカウントから資金を引き出しようとする次の段階で使用されると想定しています。

オープンソース

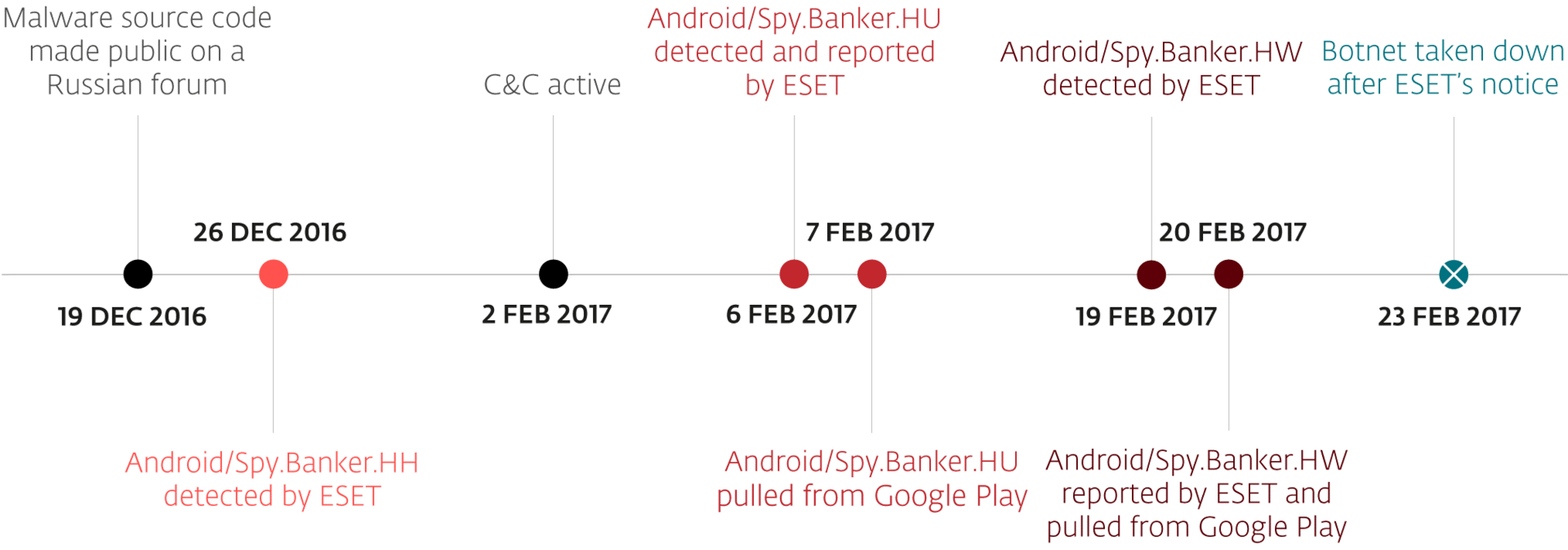

トロイの木馬に関するさらなる研究は、いくつかの興味深い発見につながりました。 結局のところ、両方の変更は、Webで公開されたオープンソースコードに基づいて記述されています。 「最初から書かれた」(著者による)、Androidボットコードテンプレートは、2016年12月19日からロシア語フォーラムで利用可能になりました。

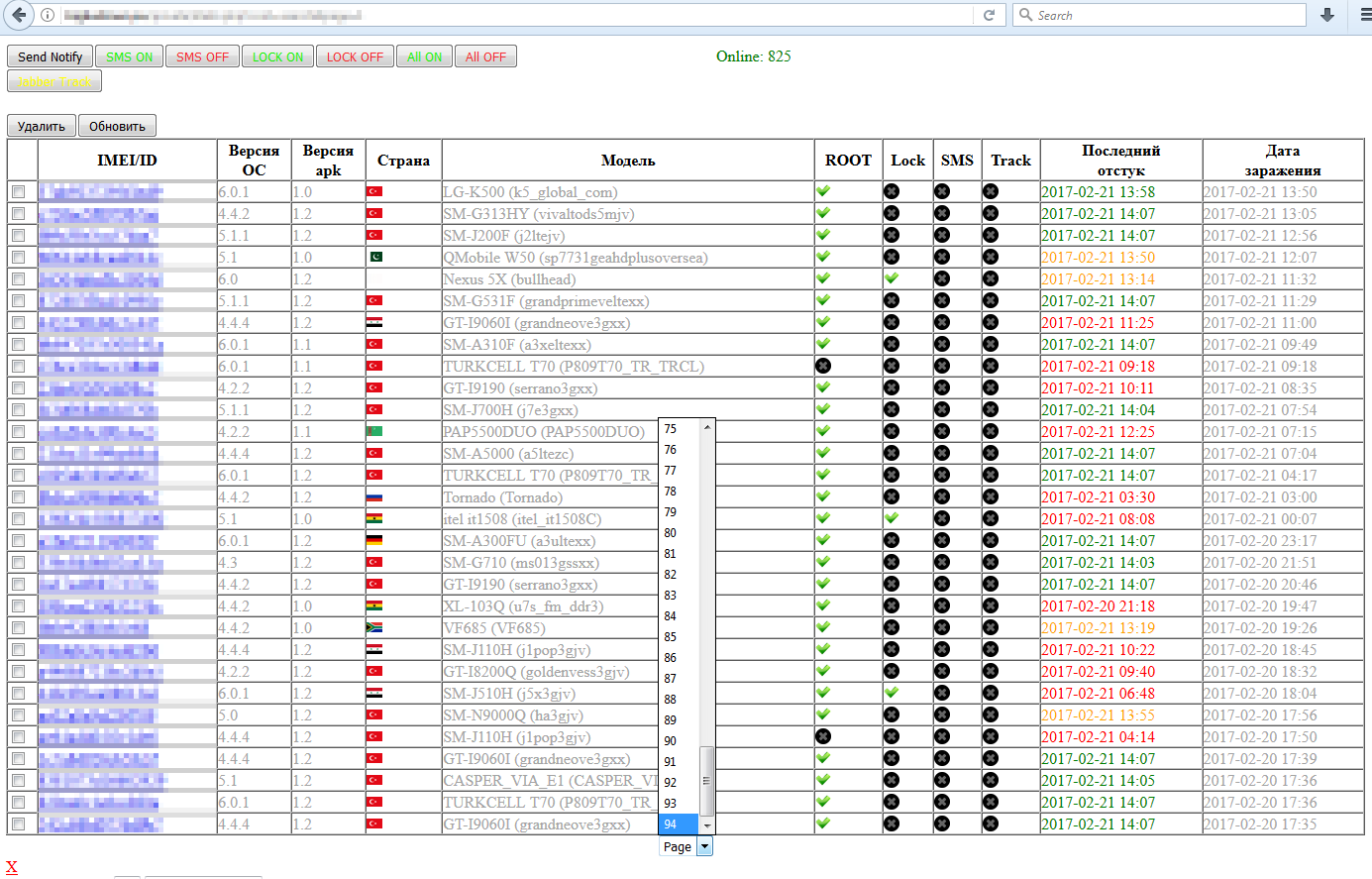

Doctor Webがこのトロイの木馬の初期バージョンを分析したことがわかりました-当社の製品は2016年12月26日からAndroid / Spy.Banker.HHとしてそれを検出しています。 ただし、初期の変更は、Google Play開発者サービスで見つかったバージョンとは直接関係ありません(同じ名前で検出されているという事実にもかかわらず)。 これを確認するために、コマンドサーバーコントロールパネル(以下を参照)にアクセスし、2800台を超えるデバイスに感染したトロイの木馬のバージョンに関する情報を収集しました。

興味深いことに、2017年2月2日から有効なコマンドサーバーは、URLがあれば誰でも許可なく使用できます。

予防

念のため、モバイルバンカーによる感染を防ぐための基本的な予防策を示します。

Google Playはセキュリティメカニズムを使用して、マルウェアがストアに侵入するのを防ぎます。 常に成功するとは限りませんが、サードパーティのサイトでは、このようなオプションは原則として提供されていません。 可能な限り公式ストアからアプリケーションをダウンロードしてください。

アプリケーションをダウンロードするとき、および開始後に、権利と許可の要求に注意してください。 要求が機能に直接関連していない場合は、インストールを拒否するか、少なくともユーザーレビューを読んでください。

Android用の信頼性の高いウイルス対策製品を使用します。

悪意のあるアプリケーションが既にインストールされている場合は、モバイルウイルス対策ソフトウェアを使用してクリーンアップするか、管理者権限を無効にした後、悪意のあるアプリケーションを手動で削除できます。

ESET製品による検出 :

- Android / Spy.Banker.HH

- Android / Spy.Banker.HU

- Android / Spy.Banker.HW