侵害されたデバイスは、暗号化されていないネットワークトラフィックを盗み、他の攻撃者にプロキシサービスを提供するために、オペレーターによって使用されました。 実際には、オペレーターはトラフィックインターセプトを使用して、人気のあるネットワークサービスからHTTP Cookieを盗み、その後、これらのサービスで、パブリケーションが表示された回数をだまし、いいねを設定し、新しいアカウントフォロワーを追加するなど、不正なアクションを実行しました。

昨年、ESETとGoSecureのセキュリティ専門家が協力して、このマルウェアをさらに調査しました。 GoSecureは、サイバー犯罪者の社会的詐欺の側面を調査するとともに、The Ego Marketと呼ばれる犯罪サイバーボットネット市場を調査しています。 この市場は、 公開された GoSecure調査で明らかにされました。 私たちの投稿は、以前の調査の公開後に登場した新しいLinux / Moose機能の分析に専念しています。

新しいMooseサンプルで最初に気づいた変更は、実行可能ファイル内に、制御するC&CサーバーのIPアドレスがなかったことです。 著者は、マルウェアに関する以前の調査を注意深く読み、その分析をより困難にすることを決めたようです。 新しいバージョンでは、作成者は、暗号化されたコマンドライン引数として、制御するC&CサーバーのIPアドレスを指定します。 以下はそのような方法の例です。

この新しい機能は、悪意のあるファイルを実行してその機能を調査することはもはやできないことを意味します。 代わりに、テストデバイスは、攻撃者によって既に侵害されている別のデバイスに感染しているはずです。 IPアドレスが32ビット整数形式で指定されていることがわかります。

著者は、IPアドレスの暗号化を使用して、研究者がサンプルの実行可能ファイルを自由に使用している場合でも、渡された引数を知らずにC&Cサーバーアドレスを検出できないようにします。 さらに、引数を解読するためのキーを含む実行可能ファイルがなければ、この値だけの知識は役に立ちません。 引数は、ファイル内で指定されたキーを使用してXOR操作によって復号化されます。

私たちが知る限り、このハードワイヤードの値は過去数か月にわたって変化していません。 次のPythonコードスニペットは、IPアドレスの32ビット整数値を復号化するためのものです。

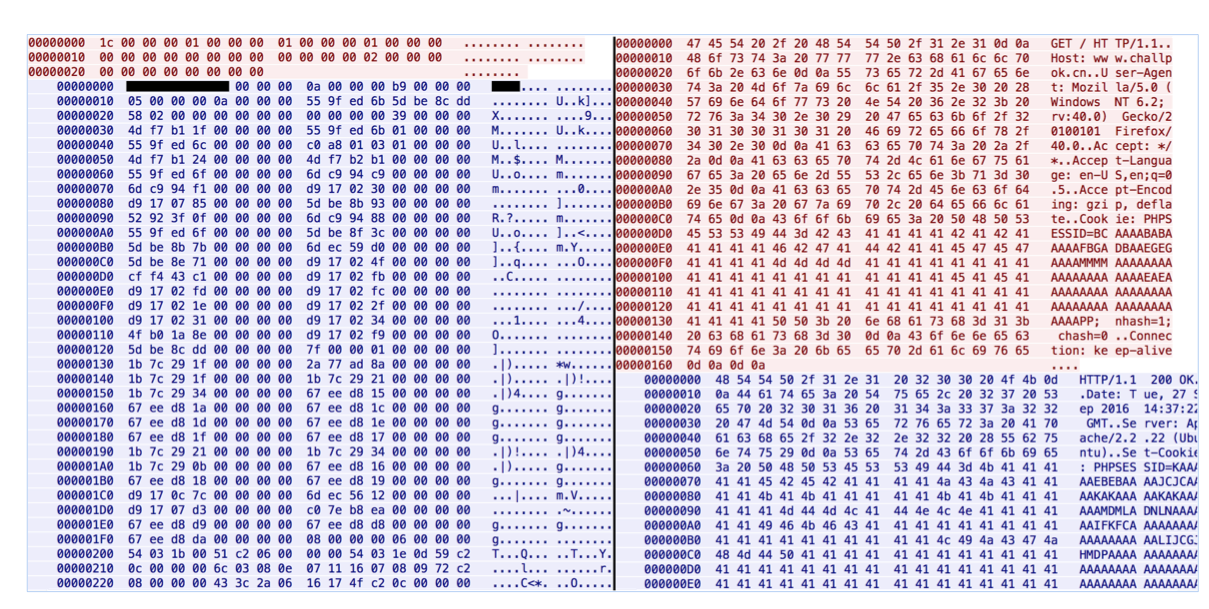

ネットワークプロトコルも変更されましたが、同時にその基盤は維持され、新しい機能が追加されました。 以下は、2つの異なるMooseサンプルのネットワークパケットを比較する例です。 プロトコル形式が主な変更を受けており、バイナリからASCIIに変更されていることがわかります。 下の図は、古いネットワークプロトコル(左)と新しいネットワークプロトコル(右)を示しています。

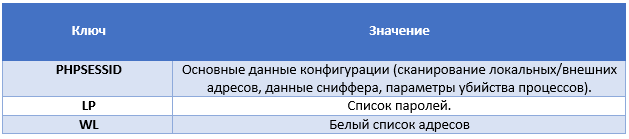

以前のMooseの変更では、構成情報は管理C&Cサーバーによってボットに送信され、有効にするボット機能を決定するためにビットフィールドを含むさまざまなフィールドが含まれていました。 これを行うために、IPアドレスフィールド、アドレスホワイトリストフィールド、パスワードリストフィールドなどの構成フィールドが使用されました。 これらのフィールドは、マルウェアの新しいバージョンにも引き続き存在しますが、現在は3つの異なるキーに分割されています(下の表を参照)。 この構成データを送信するために、オペレーターはHTTPプロトコルヘッダーのCookie:およびSet-Cookie:パラメーターを使用します。 この情報は、最初のバージョンでも使用されていた単純なXORアルゴリズムを使用してループで暗号化されます。 ただし、情報はHTTPヘッダーの読み取り可能なASCIIビューでもエンコードされます。

PHPSESSID構成キーは、ビットフィールドの暗号化されたコンテンツをキャプチャします。これにより、さまざまなMoose機能を有効または無効にできます。 LPパラメーターは、telnetを介して他のデバイスにアクセスするときにマルウェアが他のデバイスに感染しようとするときに使用するパスワードのリストを修正します。 著者はこのリストを大幅に削減しました。2015年に約300のログインとパスワードがあった場合、現在(2016年)には約10が残っています。

WLキーは、感染してはならないデバイスのIPアドレスのホワイトリストを指します。 新しいバージョンでは、リストは50個のアドレスから10個に削減されました。これらのIPアドレスのリストは以下のとおりです。 Linux / Mooseは依然として攻撃者にプロキシサービスを提供する機能を備えていますが、着信接続はTCPポート20012でタップされます。以前の変更では、この目的でポート番号10073を使用しました。

おわりに

Linux / Mooseの作者は、マルウェアを修正し、管理するCおよびCサーバーの場所を隠す機能を追加し、ネットワークプロトコルを変更するという素晴らしい仕事をしました。 これらの新機能により、マルウェア作成者は、新しいバージョンの場合に以前のバージョンのMooseのアクティビティを危険にさらす無用な指標を使用できます。 パスワードのほか、アドレスのホワイトリストのサイズを小さくすると、ボットを使用するためのより繊細なアプローチがわかります。 Mooseファイルでは、たとえばwww.challpok.cnというドメインのように、研究者を誤解させる特別な偽の指標も発見しました。これは、行のリストで明確な形式で見つかりました。 さらに、MooseをBitcoinマイナーまたはDDoSボットに偽装しようとする文字列がそこで発見されました。 ボットはシステム内での生存を保証する手段を一切使用していないため、デバイスを単純に再起動するだけで悪意のある活動が完了します。

侵害の兆候(IoC)

0x1F (31) c6edfa2bf916d374e60f1b5444be6dbbee099692 c9ca4820bb7be18f36b7bad8e3044b2d768a5db8 5b444f1ac312b4c24b6bde304f00a5772a6a19a4 f7574b3eb708bd018932511a8a3600d26f5e3be9 0x20 (32) 34802456d10efdf211a7d486f7108319e052cd17 0685cb1d72107de63fa1da52930322df04a72dbc 2876cad26d6dabdc0a9679bb8575f88d40ebd960 f94b6cc5aea170cee55a238eaa9339279fba962f 274ef5884cb256fd4edd7000392b0e326ddd2398 c3f0044ffa9d0bc950e9fd0f442c955b71a706b6 f3daea1d06b1313ec061d93c9af12d0fe746839a 0x21 (33) 7767c8317fb0bbf91924bddffe6a5e45069b0182 1caac933ae6ca326372f7e5dd9fff82652e22e34 5dea6c0c4300e432896038661db2f046c523ce35 e8dc272954d5889044e92793f0f637fe4d53bb91 0843239b3d0f62ae6c5784ba4589ef85329350fa 1d1d46c312045e17f8f4386adc740c1e7423a24a d8b45a1114c5e0dbfa13be176723b2288ab12907 0x22 (34) c35d6812913ef31c20404d9bbe96db813a764886 IP- C&C- 192.3.8.218 192.3.8.219 155.133.18.64 178.19.111.181 151.80.8.2 151.80.8.19 151.80.8.30 62.210.6.34

侵害の兆候のリストもリポジトリで入手できます 。