シマンテックのインターネットセキュリティ脅威レポートの最新バージョンは、クラッカーが被害者を慎重に選択していることを示しています。 特に、大規模および中規模の企業は攻撃を受けます。 セキュリティ業界は、標的型持続的脅威Advanced Persistent Threats(APT)について語っています。 シマンテックのレポートによると、クラッカーは攻撃前に会社に関する詳細情報を収集します。 彼らの目標は、会社の構造に関する情報を取得することです。従業員はシステムに最も広範囲にアクセスでき、従業員は毎日情報を受け取るために使用します。

Dragonflyコミュニティによる攻撃の例を見て、標的型サイバー攻撃がどのように見えるかを理解してください。

ARTの例としてのトンボ攻撃

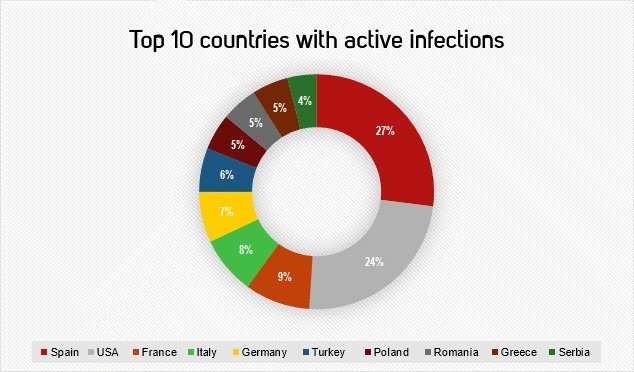

この図は、ドラゴンフライ攻撃キャンペーン全体がどのように展開していたかを示しています。 2013年以降、次の国のエネルギー企業がこの攻撃の対象になりました。

トンボ:西部のエネルギー企業は妨害の危険にさらされています

トンボは、おそらく東ヨーロッパに位置するハッカーのコミュニティです。 当初、このコミュニティは航空会社と軍事産業企業に焦点を当てていましたが、2013年からエネルギー分野の産業企業に切り替えました。 そのため、Dragonflyコミュニティは非常に専門的に行動し、トロイの木馬の助けを借りて産業用制御システムで使用されるソフトウェアを攻撃しました。 エネルギー企業の情報環境は、ソフトウェアの更新(図の緑色で表示)に驚かされ、ハッカーが妨害されずにネットワークにアクセスできるようになりました。 このハッカーグループは、他のサイバー攻撃も行いました。 最初は、会社の特定の従業員を目標として選択し、フィッシングメール(図の青色で表示)を送信すると同時に、悪意のあるコードを使用して頻繁に訪れたサイト(図の赤色で表示)を感染させました。 Dragonflyコミュニティは、悪意のあるコードを使用して、システム情報のエクスポート、ドキュメントのコピー、Outlookでのアドレスの表示、またはVPN接続構成データを正常に使用します。 シマンテックのセキュリティレポートには、そのようなデータが暗号化されてハッカーのコマンドサーバーに送信されることが記載されています。

疑いもなく、ハッカーはすべての情報を取得できただけでなく、プログラムコードを制御システムソフトウェアに埋め込み、技術システムを制御することもできました。 最悪の場合のシナリオは、国のエネルギー供給の重大な混乱である可能性があります。

上記の例から明らかなように、標的を絞ったサイバー攻撃は数か月間、場合によっては数年続き、さまざまな攻撃チャネルが含まれることがあります。 今日の企業は、これらの種類の脅威を検出し、従来のセキュリティソフトウェアのみに基づいて活動に対するリスクを評価できますか?

私たちの経験に頼って、この質問に対する答えはノーだと言えます。

情報システム監査管理協会(ISACA)の調査によると、33%の企業がサイバー攻撃から適切に保護されているか、またはそれらに適切に対応できるかどうかは不明です。 これらの多目的な脅威から保護するには、マルチレベルのソリューションとインテリジェントなセキュリティシステムが必要です。

適切な保護を確保するには、どのような対策を講じる必要がありますか?

サイバー攻撃から保護する5つの方法

ステップ1:防止

企業は目隠しを外し、真の緊急事態に備える必要があります。緊急戦略とアクションプランを準備し、脆弱性を見つけます。

ステップ2:保護対策の導入

しっかりと保護された職場は、サイバー攻撃から身を守る最良の方法です。 したがって、さまざまな保護メカニズムにより、脅威が情報ネットワークに侵入することさえできないようにする必要があります。 攻撃の頻度が増加するにつれて、この概念は、多くのソリューションを組み合わせてコンテキスト情報を共有する協調型のセキュリティ設定によって補完されます。 これにより、検出を高速化し、応答を自動化できます。

ステップ3:発見

現在、マルウェアを識別するためのさまざまな方法がすでに数多くあります。 どの戦略が展開に最も適しているかについての情報に基づいた意思決定を行うには、最新の知識を使用する必要があります。

ステップ4:応答

ネットワークが破損している場合、マルウェアを完全に削除して、痕跡を残さないようにする必要があります。 この場合、職場の安全を保証する必要があります。 将来このようなケースを防ぐには、いつ、どのように悪意のあるコードがネットワークにアクセスできたかを判断することが非常に重要です。

ステップ5:リカバリー

システムのクリーニング後、適切なバックアップソフトウェアを使用してデータを回復します。

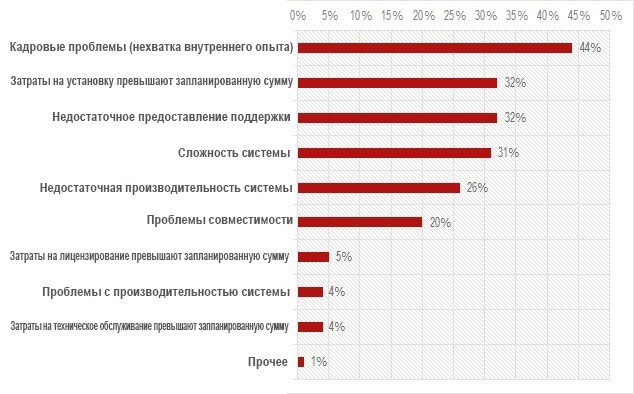

情報セキュリティの分野で企業が直面する最も一般的な問題

多くの企業は、図に示されているのと同じ問題に直面しています。

Ponemon Instituteによると、2015年の情報セキュリティのコストと投資に関する世界的な調査。

今日、IT環境の十分な情報セキュリティを確保する多くの機会があります。 これを行うには、企業が情報セキュリティの分野で適切な専門家を見つけ、この企業に適したソリューションを使用するだけで十分です。