DDoS攻撃は、世界中のインターネットプロジェクトやサイトに影響を与えます。 そのため、2015年にWallarmは顧客のWebリソースに対して1億件以上の攻撃を記録しました。 多くの場合、このような攻撃は競合他社によって注文されます。 攻撃を組織するもう1つの理由は、恐blackによる恐exです。

Qrator Labsによると、2015年のロシアでの攻撃件数の増加は100%でした。

一方、 Qratorによると、ロシアでは2015年にDDoS攻撃の数が2014年に比べて倍増しました。 84%のケースで、DDoS攻撃とサイトハッキングの試みが交互に行われています。 同様の事件は世界でも頻繁に発生しています。 Solar JSOCの専門家は、主に年末までに激化する競争に伴い、2015年を通じてDDoS攻撃の数が増加したと考えています。

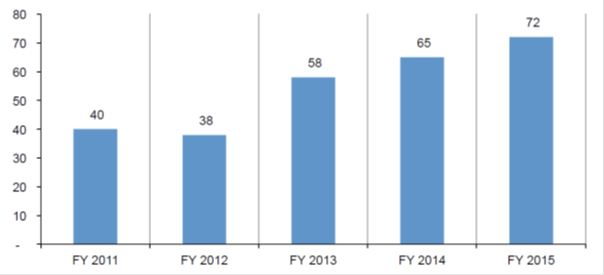

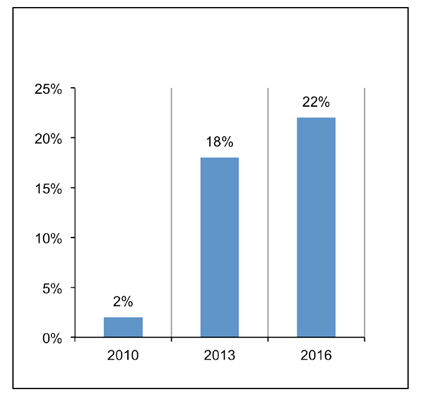

世界でのDDoS攻撃の頻度の増加( Ponemon Instituteのデータ、2016年)。

このような攻撃の標的はさまざまな組織です。

2016年第2四半期の統計を分析した後、DDoS-GUARDセキュリティプロバイダーの専門家は別の結論に達しました 。ハッカーの活動は著しく減少しましたが、行動するのが難しくなりました。 DDoS攻撃は、前四半期より57%少ない-12,583しか記録されていませんでした。しかし、攻撃の質、威力、複雑さは著しく向上しました。 これに基づいて、春と初夏にほとんどのDDoS攻撃がプロのハッカーによって組織され、実行されたと想定できます。

誰が攻撃されていますか?

DDoS-GUARDによると 、2016年の第2四半期では、前四半期と比較して、中国とロシアからの攻撃リソースはわずかに減少し始めましたが、3人のリーダーは同じままでした。

中国-41%

ロシア-30%

アメリカ-29%

銀行、通信、および政府部門の企業にとって、DDoS攻撃に対抗することは依然として大きな問題です。 サイバー犯罪者の主な標的は、電子商取引会社、銀行、ソーシャルネットワーク、さらにはゲームリソースです。 また、2015年には、旅行会社と不動産会社が最も一般的な目標の1つでした。 42Futureの調査によると、大手小売業者の25%が過去1年間にDDoSを経験しています。 小売店サイトに対する攻撃の数は、2014年と比較して約70%増加しています。

2015年のさまざまな業界のWebサイトに対するDDoS攻撃の平均数の増加

| 増幅されたDDoS

| すべてのDDoS

| |

| オンラインストア

| 25%

| 70%

|

| ソーシャルネットワーク

| 73%

| 159%

|

| クーポン

| -25%

| -10%

|

| 外国為替

| -53%

| -62%

|

| 決済システム

| 74%

| 37%

|

| ゲーム

| 42%

| 110%

|

| トレーディングフロア

| -15%

| -18%

|

| 銀行

| 121%

| 61%

|

| メディア

| -29%

| 17%

|

| コンテンツアグリゲーター

| -43%

| -28%

|

| プロモーションサイト:

| ||

| 不動産会社

| 113%

| 144%

|

| 広告代理店

| -40%

| -16%

|

| マイクロファイナンス

| -30%

| -36%

|

| 旅行代理店

| -1%

| 145%

|

| タクシー

| 116%

| 108%

|

| 薬

| -20%

| -54%

|

| その他のプロモーションサイト

| -58%

| -34%

|

世界中で、これらの攻撃は深刻な物的損害をもたらします。

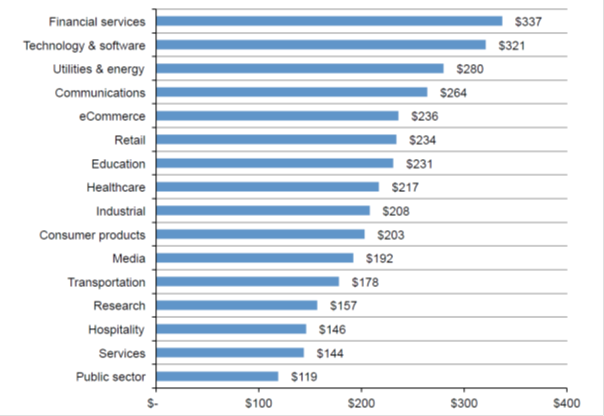

さまざまな業界での1回のDDoS攻撃による平均損害、1,000ドル( Ponemon Instituteのデータ、2016年)。

Qrator Labsは、次のカテゴリのリソースを区別します-標的型攻撃のターゲット:

1.電子商取引、特にインターネット小売業者。 ボーナスポイントを使用した詐欺、ユーザーベースのハンティング。

2.支払いシステムとアグリゲーター、金融ブローカー、その他の金融機関。 残高を変更する機能を備えたデータベースへのアクセスの試み。

3.ゲーム業界。 ゲームの内部経済、ソースコードの崩壊などによる不正行為

4.広告ネットワーク。 内部アカウント残高による不正とインプレッション数による不正。

5 。 メディア。 リソースの可用性と正常性の違反。

同時に、Webアプリケーションをハッキングすることは、多くの場合、会社の内部インフラストラクチャにアクセスするための足がかりになります。

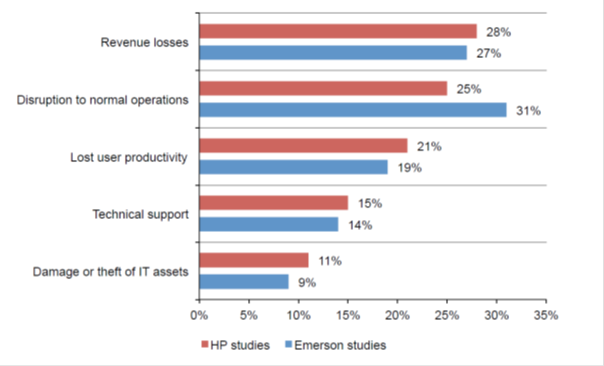

DDoS攻撃による企業への最も深刻な金銭的損害は、利益の損失、業務の中断、ユーザーの生産性の低下、技術サポートの問題、ITリソースの損害または損害です(HPEリサーチ(赤)およびEmerson Network Power(青)、2016年) 。

侵入者は、コンピューティングリソースをターゲットにすることもでき、プロキシサーバー、暗号通貨マイニングなどとして、さらにDDoS攻撃に使用します。

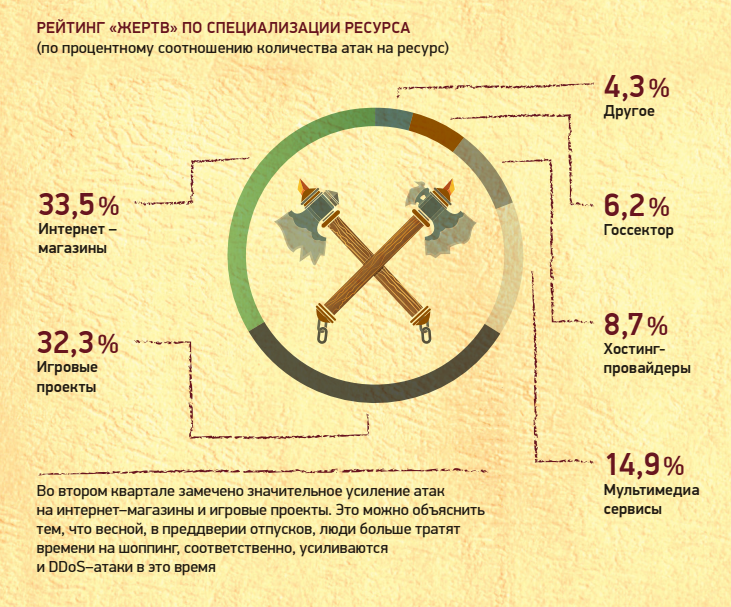

DDoS-GUARDによると 、2016年の第2四半期に、オンラインストアおよびゲームプロジェクトに対する攻撃の大幅な増加が確認されました。 人気のあるオンラインゲームのサーバーは、ハッカーのお気に入りのターゲットです。

攻撃方法

DDoS攻撃は、より複雑で洗練されています。 2015年に指摘されたDDoS攻撃のピーク速度の低下は、複雑さの増加によって相殺されました。 専門家によると、攻撃の技術的な複雑さが増すと、DDoS防御は「装甲と発射物の競争」の典型的な例になるため、企業は防御システムを定期的に更新する必要があります。 ハッカーはさまざまなアプローチを組み合わせて、DDoS攻撃とアプリケーションの脆弱性に対する攻撃を同時に利用します。 84%のケースで、DDoS攻撃にはサイトをハッキングする試みが伴います。

DDoS攻撃の世界では、データセンターでの計画外のダウンタイムの主な原因になりつつあります(2016年のPonemon Instituteのデータ)。

さらに、以前は原則として、攻撃者は1つのタイプのDDoSに限定されていましたが、今日の攻撃は複雑になり、複数のネットワークレベルとインフラストラクチャ要素を一度に狙うことができます。 データリンク層(L2)へのDDoS攻撃を伴うことが多いアプリケーション層(L7)への攻撃は、より頻繁に発生しています。 同時に、ハッカーはインテリジェントな自動化ツールを使用します。 これに対処する方法はいくつかあります。

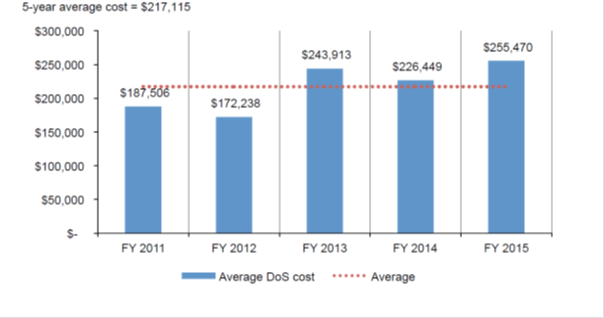

DDoS攻撃の平均コストの変化(2016年のPonemon Instituteのデータ)。

1つの傾向は、増幅のような攻撃です。 脆弱性を含むサーバーにリクエストが送信されます。リクエストはこのサーバーによって繰り返し複製され、被害者のWebリソースに送信されます。 このような攻撃に無意識に参加しているサーバーとして、DNS、NTP、SSDPサーバーなどを使用できます。

Amplificationなどの攻撃では、ジャンクトラフィックの最初の波を生成するためにボットネットが使用されることはほとんどありません。 通常、サーバーはこれらの目的のためにリースされるか、誰かのハッキングされたサーバーが使用されます。 増幅攻撃の後に、アプリケーションに対する攻撃が続く場合があります(L7)。

Amplificationのような攻撃の組織化は安価で、攻撃者が数Gbpsの速度でリクエストを生成し、この速度を数桁増加させる脆弱性を持つサーバーに送信するのに十分です(Qrator Labsデータ)。

攻撃を組織化するために必要なインフラストラクチャに対する攻撃者の実際のコストは、被害企業が独自にそのような攻撃を中和する必要がある場合よりも数十倍少ないです。

DD4BCアプローチ(さまざまなクラスの攻撃を組み合わせたもの)も人気を集めています。 終了したDDoS攻撃に続いて、サイトをハッキングする試みが行われる可能性が高く、その逆も同様です。

さらに、ハッカーはインターネットスキャンツールを使用して、既知の脆弱性を持つリソースを検索します。 今日、ほとんどすべてのサイトは、チェックボットによって毎日コストがかかっています。 あまり知られていない、実際には訪問されていないリソースを含むすべてのリソースは、自動化ツールによってハッキングできます。

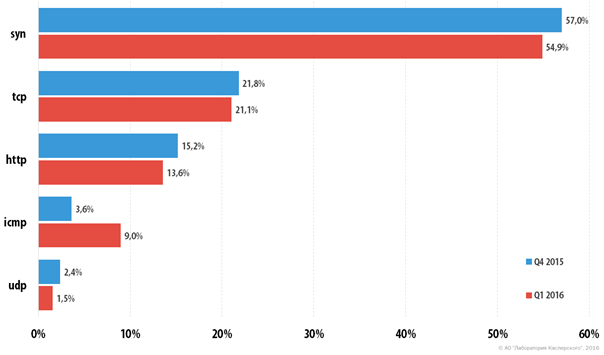

タイプ別のDDoS攻撃の分布( Kaspersky Labによる )。

Wallarmによると、サイトの31%に重大な脆弱性が含まれています。 そのようなサイトは、資格のない専門家でもハッキングされる可能性があります。 クラウドインフラストラクチャ(AWS、Azureなど)に対する攻撃の数は増加しています。 攻撃者は、クラウドリソースの管理に頻繁なエラーを使用します。

さまざまな業界のますます多くの企業が、サイトをHTTPS経由の安全なデータ転送に変換しています。 これに続いて、ハッカーはこのプロトコルで実行されているアプリケーションへの攻撃により注意を払っています。 DDoSの数の一般的な増加と暗号化されたトラフィックの安定した年間増加(2015年には世界でほぼ倍増)は、2016年にHTTPSサービスに対するDDoS攻撃の数がそれに応じて増加することを示します。

DDoS-GUARDによると 、2016年の第2四半期に、UDP経由のスプリアストラフィックの最大レベルは217.7ギガビット/秒で、2016年の第1四半期よりも71%高かった。TCP経由の最強のDDoS攻撃は119 8 Gbps。これは第1四半期より49%強力です。 すべての攻撃の平均出力も10%増加し、1.15 Gbit / sに達しました。

2016年第2四半期のDDoS-GUARDデータに基づくプロトコルタイプ別の攻撃の分布。

パケット攻撃とボリューム攻撃について話すと、レポート期間中のボリュームは12倍に増加し、平均で450 450パケット/秒になりました。 春夏シーズンのトレンド:

1)マルチベクトル性、すなわち 1つのインターネットリソースの複数のプロトコルに対する攻撃、

2)低電力の長期的な洪水と大量の短期的な「針」攻撃の組み合わせ、

3)偽のトラフィックを生成するソーシャルネットワークの使用。

ネットワークインフラストラクチャ(DNSサーバー、およびBGPエラーに関連する攻撃)に対する攻撃に関連するインシデントの数も、今後数年間で増加します。

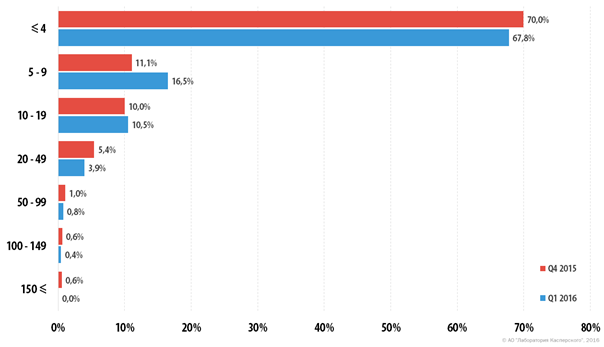

Kaspersky Labによる期間ごとのDDoS攻撃の分布。 攻撃の約70%は、4時間以内の短期在庫で発生します。 同時に、最大攻撃時間は大幅に短縮されました。

DDoS-GUARDに従って攻撃の平均および最大継続時間を変更します。

Qrator Labsの予測によると、2016年には、インターネットアクセスプロバイダーの自律システムの5〜10%で、サービスの可用性に関する問題が発生します。 重要なBGPインシデントの数も増加し、数百から数千のネットワークにアクセスできなくなります。

長期的には、モノのインターネット(IoT)が深刻な脅威になります。 インターネットに接続されているすべてのデバイスは、潜在的にサイバー犯罪者のインフラストラクチャの一部となり、DDoS攻撃に関与する可能性があります。

自分を守る方法は?

ネットワークセキュリティシステムを構築する場合、最新の脅威、特に標的型攻撃およびDDoS攻撃を考慮することが重要です。 Webリソースの所有者の多くは、直接DDoS攻撃に精通しており、DDoSからのサービスのホスティングと保護に多額の投資を行い、そのような攻撃を撃退することで良い結果を達成しました。 データリンク層で攻撃が発生した場合、企業は通常、プロバイダーが提供する保護に依存しています。 仮想化サーバーの場合、物理サーバーと本質的に同じ保護ルールが適用されます。 ローカルソリューションは、ITインフラストラクチャへの攻撃から保護するためによく使用されます。

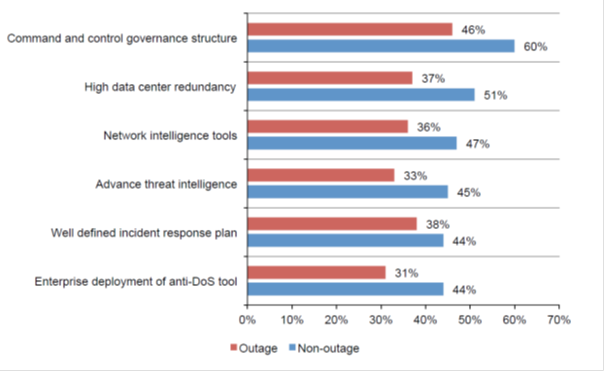

データセンターのDDoSに対する予防措置とその結果(赤-攻撃の結果としての計画外のダウンタイム、青-回避されたダウンタイム( Ponemon Instituteからのデータ、2016年)。最も一般的な対策は、管理レベル、バックアップツール、スマート分析ツール、脅威管理ツールには、インシデント対応計画とDoS保護ツールの展開が含まれます。

一方、今日のDDoSに対する保護のみを提供するツールは不十分です。 DDoSに対する建物の保護は、すべてのレベルですぐに行う必要があります。 複雑さを増す攻撃に対抗するためのシステムを組織化する統合アプローチを持つ企業は、これらのリスクを無力化することに成功しています。

たとえば、サイトの可用性を95〜99.5%のレベルで確保するために、すべてのトラフィックをトラフィック浄化ネットワークに渡し、トランスポートレベルとネットワークレベルでリソースを保護します。このレベルでは、着信トラフィックのフィルタリングと分析、IPアドレスのブロック、レポートの生成事件について。

したがって、DDoSに効果的に対抗できるのは、多様な保護ツール(DDoSに対する保護やアプリケーションへの攻撃、BGP監視ツールなど)の同時使用のみです。 セキュリティの脅威は、統合された統合ソリューションで保護する必要があります。

アプリケーションレベルでのDDoS攻撃からの保護には、最大限の専門知識と、攻撃ベクトルの変更に対する反応速度が必要であり、機械学習アルゴリズムに基づくものを含む自動システムが使用されます。 複雑で複雑なDDoS攻撃やハッキングに対処するには、専門的なソリューションを使用する必要があります。

データセンターの所有者が十分な経験と特別な技術的手段を持たない場合、DDoS攻撃により、ネットワークデバイスと顧客のITインフラストラクチャにアクセスできなくなる可能性があります。 データセンターにDDoS攻撃に対する保護を導入することは、アプリケーションと顧客リソースの安定した信頼性の高い運用を確保するために必要な手段です。

おわりに

データリンク層攻撃(L2)に単独で対処する試みは、徐々に過去のものになりつつあります。 実際、このためには、高価な通信チャネルと分散インフラストラクチャを(いくつかのデータセンターで)整理して維持する必要があります。 そのため、企業はインターネットプロバイダーに依存するか、マルチベクトル攻撃にリアルタイムで対処できるプロフェッショナルなDDoS対策サービスの使用を開始することを好みます。

プロバイダーは、原則として、独自のサービスのセキュリティを確保するだけでなく、顧客データを保護し、情報の安全なアクセスと保存を整理するためのさまざまなソリューションを提供するのに十分な能力と資格を持っています。

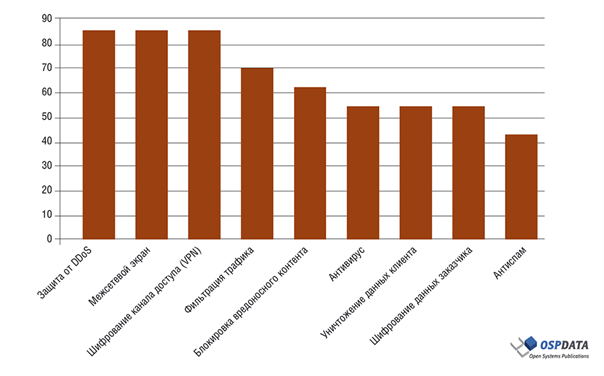

現在、ロシアのプロバイダーが提供するセキュリティサービスの範囲は非常に広いです。 さらに、DDoS攻撃に対する保護は、ファイアウォール、アクセスチャネル(VPN)の暗号化などのサービスとともに最も一般的なサービスの1つです。

2015年にOSP Dataが実施したロシアのプロバイダー(21社)の調査によると、85%のプロバイダーが何らかの形で顧客にDDoS保護サービスを提供しています。

DDoS攻撃に対する分析と保護は、プロバイダーのデータセンターでホストされている物理サーバーと仮想サーバー( VPS / VDS )をかなり効果的に保護する人気のあるサービスです。 このため、プロバイダーとホスティング業者は最新のパートナーソリューションを使用します。 ネットワークトラフィック分析は24時間年中無休で実行され、保護により、最大1500 Gbit / sの強力な攻撃に安定して耐えることができます。