ただし、他の攻撃マップと同様に、私のコレクションには34がありますが 、このような視覚化は実際には効果がありません。 ボスを表示し、レポーターを表示し、ビデオに含めます...これはすべて便利ですが、実際にはほとんど適用されません。 通常、セキュリティ機能によって生成された独自のデータセットがあります。 そして、あなたはあなたのネットワークで何が起こっているのか、あなたのネットワークに向けられているのか興味がありますが、攻撃の可視化サービスを提供する大多数の企業によって引き出される「弾道ミサイル攻撃」のある美しいカードは確かにありません。

この問題の解決策の1つは、 OpenDNSによって開発されたオープンソースツールキットOpenGraphitiであり、これは現在Ciscoの一部です。 OpenGraphitiは、セマンティックネットワークを表示および分析するためにアナリストが使用できる無料の3Dデータ視覚化エンジンです。 独自のAPIを使用すると、OpenGraphitiを独自の目的に効果的に使用できます。これには、情報セキュリティの場合、以下が含まれます。

- ボットネットの可視化

- DDoS攻撃の視覚化

- スパムメーリングの視覚化

- ハッカーキャンペーンの視覚化

- ネットワーク上のマルウェア/ハッカーの動きの視覚化

- 脆弱性の可視化

- ワイヤレスデバイスの視覚化。 そして無許可

- IoTデバイスの視覚化

- 電子メール分析に関するものを含む、企業または部門のネットワーク内の情報フローの視覚化

- ソーシャルネットワークの接続の視覚化

- など

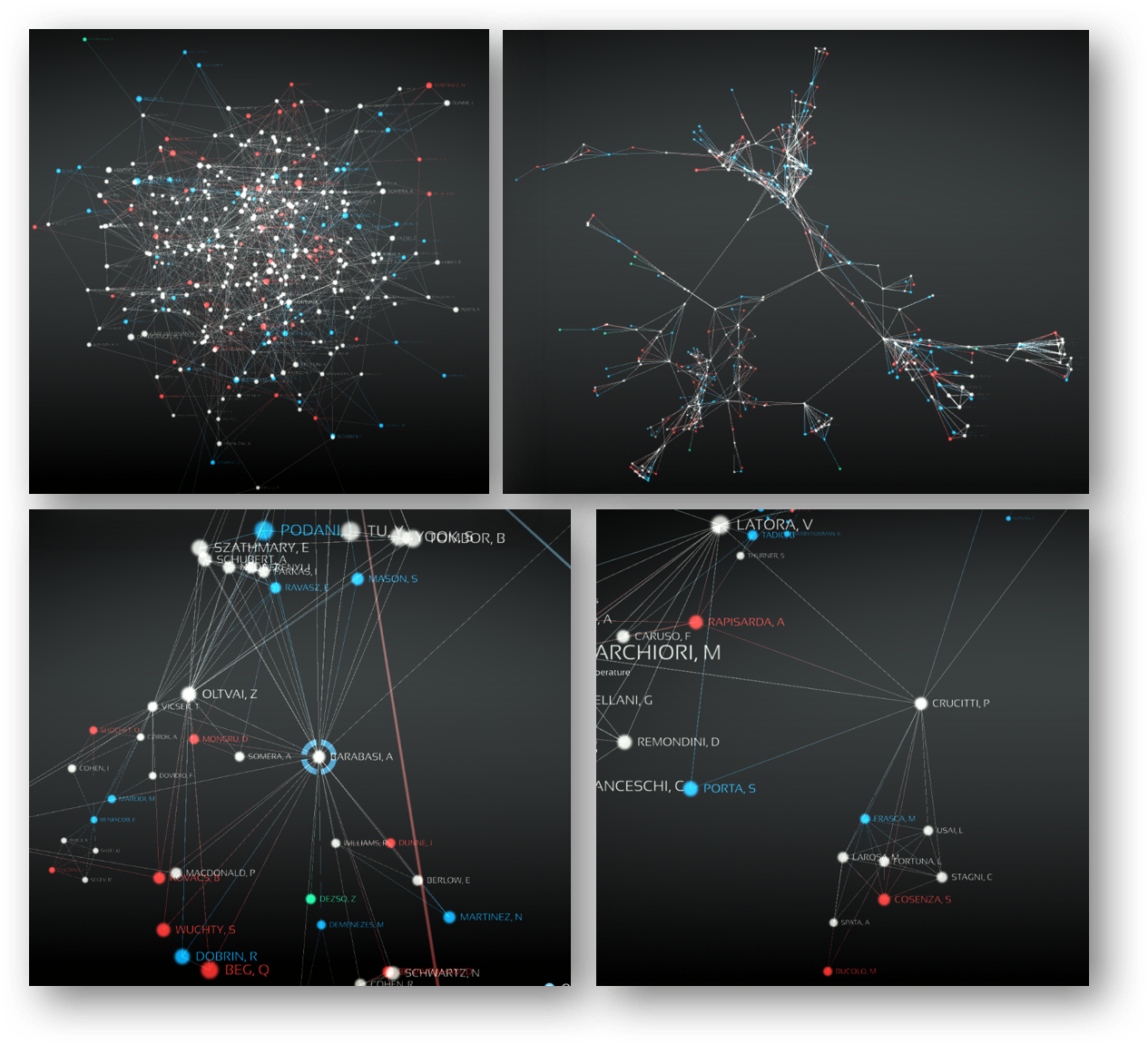

たとえば、OpenGraphitiで構築されたDark Hotelスパイウェアキャンペーンのセマンティックネットワークの一部のように見えるものは次のとおりです。

このセマンティックネットワークの色の凡例に説明を加える必要があります。 赤いドメインは最初のリクエストが送信されたドメインであり、青いドメインは白でマークされた中間ノードを介してリクエストが最終的にリダイレクトされる最終ポイントです。 プロキシ、インターネットアクセス制御システム、またはITUの平凡なブラックリストが、悪意のある人の複雑な相互作用のチェーンを完全に無視して、正確に赤いノードとの戦いに焦点を合わせていることを再度実証するため、これらの違いに注意する価値がありますインフラストラクチャ。

そして、ZeuSセマンティックインフラストラクチャネットワークは次のようになります。

最後に、これはShellshockの脆弱性の広がりの様子です。

もちろん、セマンティックネットワークの本質は、静的な画像ではなく、アナリストが直面しているタスクに応じてスケールと詳細を変更できる動的に変化するマップによって最もよく示されます。 たとえば、これはWikiLeaks Webサイトがどのように表示し、対話するかです。

セマンティックネットワークとは何ですか?

Wikipediaが言うように、セマンティックネットワークは、有向グラフの形式を持つサブジェクトドメインの情報モデルです。 このグラフは、調査対象のエンティティである頂点(ノード)で構成されています。 ここに、たとえば、「一般的な基準」としても知られる国内のGOST R ISO / IEC 15408の概念のセマンティックマップがあります。

より実用的で、セマンティックネットワークを攻撃およびその他の異常の視覚化に適用するには、グラフのエンティティまたは頂点として、ネットワーク内のサーバーおよびノードのさまざまな特性(Web、メール、NTP、SSHなど)を考慮することができます。 別の例は、ソーシャルメディアアカウントまたはメールアカウントです。 このようなグラフのエッジまたはアーク(ノード間の接続)は、エンティティ間の関係を表します。 このようなエッジの例には、帯域幅、時間、接続/メッセージの数などが含まれます。

独自のセマンティックネットワークを作成するプロセスでは、分析の目的に応じて、関心のある独自のエンティティセットを作成する必要があります。 たとえば、ソーシャルネットワークを分析する場合、私たちに興味のある人と会社の両方をエンティティ(グラフの頂点)として使用できます。 さらに、グラフのエッジを考慮することができます:

- 職場

- アカウント作成日(ボットを計算できます)

- アカウント活動

- 宗教

- 関心のある被験者が参加するグループ

- 等

セマンティックネットワークを使用すると、内部および外部の通信を非常に簡単に分析できます。 エンティティとして、電子メールアドレスを取得でき、エンティティ間の関係として、さまざまな属性を取得できます。

- 手紙を書く時間(またはインスタントメッセンジャーを使用してメッセージを送信する時間)

- 通信方法(電子メール、スカイプ、Jabberなど)

- デバイス(個人またはビジネス)

- など

ネットワークの相互作用を分析する場合、調査対象のエンティティとして、IPアドレス、サーバー、ホスト、ITU、ルーター、プロキシ、自律システムなどを取得できます。 また、関係(グラフの端)として、ネットワークインタラクション、ホスト名(ホスト名)、国(地理参照)、自律システム(AS)、ドメインで使用されるポートを分析できます。 自律システムは、エンティティとリレーションの両方として2回言及されていることに注意してください。 なぜそう それはすべて分析したいものに依存します。 異なる自律システム間でトラフィックがどのように循環するかに興味がある場合、エンティティ、つまりセマンティックネットワークのノードとして正確に興味があります。 そして、最も頻繁に攻撃される場所に興味がある場合、自律システムは私たちにとっての関係、つまりグラフのエッジに変わります。

OpenGraphitiの利点は次のとおりです。

- さまざまな異常を含む、関心のあるエンティティ間のさまざまな関係を検索するためのコンテキストを提供する

- ビッグデータセキュリティのストーリーを「伝える」

- さまざまな攻撃とキャンペーンを比較する機能

- サイバー犯罪者を特定し、さまざまなIS違反のエントリポイントを見つけるのに役立ちます

- リアルタイムで「ショー」を表示します。これにより、攻撃またはその他の違反をセキュリティの世界からのさまざまなニュースと関連付けることができます(脆弱性、新しい攻撃などに関する情報の公開)。

最初の利点にもう少し注意を払えば、視覚化の助けを借りて、マーケティング目的だけでなく悪意のあるプログラムによっても使用されるDGA(ドメイン生成アルゴリズム)の使用を特定できます。 ブラックリストメカニズムをバイパスするために、ドメインが自動的に大量に作成される1日のサイト。

繰り返しになりますが、OpenGraphitiは無料のオープンソースツールであり、その要件は非常に単純です。

- MacOSまたはLinux

- Clang ++またはg ++

- Python 2.7.x

OpenGraphitiのインストールと構成の手順は、 www.opengraphiti.comで入手できます。 設計自体はカスタマイズ可能であり、監視センター(SOC)に統合して、データと結び付けることができます。 したがって、たとえば、OpenGraphiti はOpenDNS Webサイトで実行されます (Chromeが必要です)。

明らかに、データの量が増えると、マップの複雑さも増します。 エンティティのグループ化または選択を使用して制御できます。 たとえば、何百万ものIPアドレスを持つネットワーク全体(Ciscoネットワークのような)ではなく、地理的位置、部門所属、ノードの重要度など、1つまたは別の基準でグループ化されたノードのセットを視覚化できます。 これにより、すぐに詳細に突入するのではなく、鳥瞰図から写真をキャプチャし、その後、特定の時間に必要な領域に浸ることができます。

たとえば、Zbotボットネットマップは次のようになります。

さまざまなパラメーターにズーム機能を使用すると、同じマップの詳細レベルを変更できます。

なぜ可視化が必要なのか、そして利用可能な保護手段が生成するデータのプレーンテキストまたは表形式の表現なしではできないのはなぜですか? 良いアナロジーがあります。 人間の目が視覚的なデータをイーサネット速度で脳に送信できると想像するなら、テキストを読むことでダイヤルアップ速度で脳と対話することができます。 明らかに、テキスト情報を操作する、つまり、ほとんどのセキュリティツールで主に操作されますが、今日、多くの欠点があります。主なものは、知覚の速度と暗黙的な相互依存の検出です。 これは、頻繁に変化する大量のデータを監視する場合に特に重要です。 テキストデータで目的の効果を達成することは難しく、視覚化は既存のタイプの分析をキャンセルすることは決してありません(何をどこで見るべきかを知っている場合)。

結論として、今日、ISアナリストが過負荷の状況では、大量のデータを視覚化するための適切なツールを選択することが非常に重要になり、保護されたシステムを確認できるようになります。企業内で適切な情報セキュリティ戦略を構築する。 そして、OpenGraphitiはこの問題の解決に役立ちます。