前回の投稿では、Equation Groupサイバーグループデータを使用してネットワークに漏洩したアーカイブの内容について詳しく説明しました。 また、マルウェアのエクスプロイトとインプラント(コンポーネント)の名前は、NSA ANTアーカイブの名前に対応することを示しました。 CiscoおよびFortinet(Fortigate Firewall)は、言及された多くのベンダーで言及されており、それらのデバイスのエクスプロイトはその目的でした。 シスコの場合、Cisco ASAデバイスの2つのエクスプロイト、PIXおよびANT EXTRABACON(EXBA)およびEPICBANANA(EPBA)という名前のファイアウォールサービスモジュールについて説明しています。 最初のエクスプロイトはタイプ0dayであり、識別子CVE-2016-6366(Cisco ASA RCEの脆弱性)を持つ以前は未知の脆弱性を使用します。 2番目は、識別子CVE-2016-6367(Cisco ASA CLI RCE)の固定1日脆弱性を使用します。

前回の投稿では、Equation Groupサイバーグループデータを使用してネットワークに漏洩したアーカイブの内容について詳しく説明しました。 また、マルウェアのエクスプロイトとインプラント(コンポーネント)の名前は、NSA ANTアーカイブの名前に対応することを示しました。 CiscoおよびFortinet(Fortigate Firewall)は、言及された多くのベンダーで言及されており、それらのデバイスのエクスプロイトはその目的でした。 シスコの場合、Cisco ASAデバイスの2つのエクスプロイト、PIXおよびANT EXTRABACON(EXBA)およびEPICBANANA(EPBA)という名前のファイアウォールサービスモジュールについて説明しています。 最初のエクスプロイトはタイプ0dayであり、識別子CVE-2016-6366(Cisco ASA RCEの脆弱性)を持つ以前は未知の脆弱性を使用します。 2番目は、識別子CVE-2016-6367(Cisco ASA CLI RCE)の固定1日脆弱性を使用します。

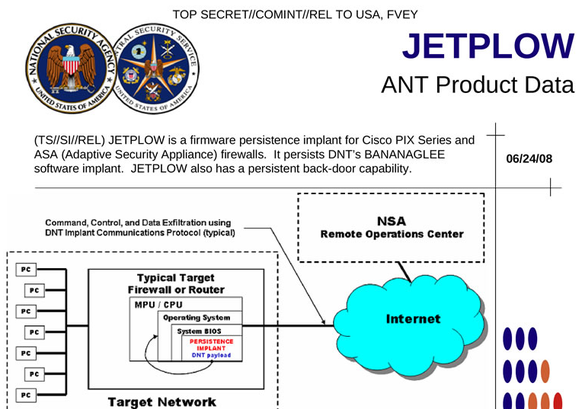

以下は、方程式グループのエクスプロイトと脆弱性名の間の対応を示すCisco ブログの情報です。 また、ネットワークデバイスのファームウェアのバックドアとして使用されるJETPLOWインプラントについても言及しています。 以下は、ANTスライドのJETPLOWの説明です。

シスコ製品の名前と関連する脆弱性を悪用します。 JETPLOWコンポーネントのみがシステムの安定性を確保し(永続的)、再起動後に機能します。

シスコデバイス用のJETPLOWインプラントについて説明したNSA ANTディレクトリスライド。

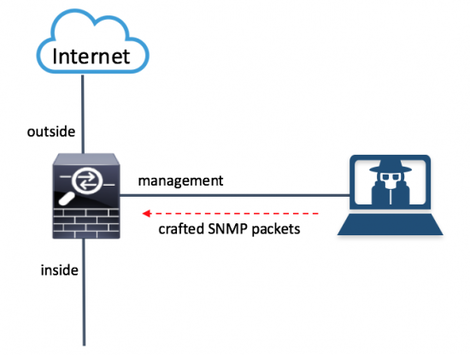

EXTRABACONは、CiscoネットワークデバイスのファームウェアのRCE脆弱性を利用します。これは、簡易ネットワーク管理プロトコル(SNMP)パケットの処理と解析を行うコードに存在します。 この脆弱性は、Cisco ASA、Cisco PIX、Cisco Firewall Services Moduleなどのデバイスファミリに関連しています。 デバイスでコードをリモートで実行し、攻撃者が完全にアクセスできるようにします。

この脆弱性は、影響を受けるコード領域のバッファオーバーフローが原因です。 攻撃者は細工したSNMPパケットを影響を受けるシステムに送信することにより、この脆弱性を悪用する可能性があります。 悪用により、攻撃者が任意のコードを実行してシステムを完全に制御したり、影響を受けたシステムをリロードしたりする可能性があります。 この脆弱性を悪用するには、攻撃者はSNMPコミュニティストリングを知っている必要があります。

Cisco適応型セキュリティアプライアンスSNMPリモートコード実行の脆弱性

一般的な操作図CVE-2016-6366(EXTRABACON)。

次のデバイスモデルはCVE-2016-6366の対象です。CiscoASA 5500シリーズ適応型セキュリティアプライアンス、Cisco ASA 5500-Xシリーズ次世代ファイアウォール、Cisco Catalyst 6500シリーズスイッチおよびCisco 7600シリーズルータ向けCisco ASAサービスモジュール、Cisco ASA 1000Vクラウドファイアウォール、Cisco Adaptive Security Virtual Appliance(ASAv)、Cisco Firepower 9300 ASAセキュリティモジュール、Cisco PIX Firewall、Cisco Firewall Services Module(FWSM)。

この脆弱性のアップデートはまだリリースされていません。

EPICBANANAエクスプロイトは、Cisco ASA 5500シリーズ適応型セキュリティアプライアンス、Cisco ASA 5500-Xシリーズ次世代ファイアウォール、Cisco PIX Firewall、 Cisco Firewall Services Module(FWSM)。 この脆弱性は、Cisco ASA v8.4(3)以降に修正されています。

Cisco Adaptive Security Appliance(ASA)ソフトウェアのコマンドラインインターフェイス(CLI)パーサーの脆弱性により、認証されたローカルの攻撃者がサービス拒否(DoS)状態を作成したり、任意のコードを実行したりする可能性があります。 攻撃者は、影響を受けるデバイスで特定の無効なコマンドを呼び出すことにより、この脆弱性を悪用する可能性があります。

Cisco適応型セキュリティアプライアンスCLIのリモートコード実行の脆弱性

前述のエクスプロイトを使用してネットワークデバイスでコードをリモートで実行する場合、JETPLOWは攻撃者に無制限のアクセスを許可し、いつでもコマンドを実行できるようにします。 シスコのブログ投稿が指摘しているように、Cisco Secure Bootと呼ばれるセキュアブートセーフガードは、デジタル証明書でファームウェアファイルに署名することにより、JETPLOWインプラントによって侵害されたデバイスのブートに対抗できます。

Cisco Secure Bootもこの問題を軽減します。 Cisco Secure Bootは、Ciscoデバイスが起動するたびに実行する安全な起動プロセスです。 最初の電源投入から始まり、特別な目的のハードウェアは、実行される最初のソフトウェア命令の整合性を検証し、ROMMONコードとCisco ASAイメージがロードされるときにデジタル署名を介して信頼チェーンを確立します。 障害が検出されると、ユーザーにエラーが通知され、デバイスはオペレーターがエラーを修正するのを待ちます。 これにより、ネットワークデバイスが侵害されたソフトウェアを実行することを防ぎます。

フォーティネットの専門家は、EGREGIOUSBLUNDER(EGBL)エクスプロイトで使用される脆弱性を指すセキュリティ通知FG-IR-16-023 (Cookieパーサーのバッファーオーバーフローの脆弱性)を発行しました。 この脆弱性は4.3.8より前のFortiGate(FOS)ファームウェア製品バージョンに影響を及ぼし、特別に細工されたHTTPリクエストによりデバイスを完全に制御するために使用される可能性があります。 FOS 5.xファミリのバージョンは、この脆弱性の影響を受けません。 古いバージョンのアップデートはまだリリースされていません。