最初の記事では、学生のモチベーション不足の問題についてすでに言及しました。 それらと戦う試みはさらに議論されます。

問題がある

IS専門の学生のモチベーションの欠如に関連する主な問題を思い出させてください。

- 学部間でトピックを調整するのが困難であり、大学で教えられる最大数の専門分野のコースを最大限に統一するために、一般的な専門分野(主に技術専門分野の数学)と特別な専門分野との間に意味のある関係がない;

- 学ぶ意欲の欠如(学生の次の動機に出くわしました:「軍隊を辞める」、「夫を見つける」、「十分なお金は何でしたか」);

- 学びたくない人に教えるための教師のモチベーションの欠如。

この問題は、国家レベルで認識される体系的な性質のものであるという事実は、ロシア連邦安全保障理事会の「ロシア連邦の情報セキュリティを確保する分野における科学研究の主要分野」に関連セクションがあることによっても示されています。

道順のリスト

3.ロシア連邦の情報セキュリティの人的支援の問題。

3.1。 情報セキュリティの人的支援とこの分野の専門教育の内容の開発の一般的な方法論的問題。

3.1.3。 情報セキュリティの分野の専門家を訓練するために現代の情報技術を使用する方法論的な問題。

3.1.4。 情報セキュリティの分野における継続的なトレーニングのシステムの科学的および教育的方法論的サポートの問題。

3.2.1。 情報セキュリティの分野におけるトレーニングシステムの組織的サポートの問題。

3.3。 情報セキュリティの分野でのトレーニングに対する技術サポートの問題。

3.3.1。 情報セキュリティの分野でのトレーニングプロセスに対する技術と教育的および方法論的サポートの改善の問題。

3.3.2。 教育プロセスで最新の情報技術を使用する技術およびソフトウェアの問題。

3.1。 情報セキュリティの人的支援とこの分野の専門教育の内容の開発の一般的な方法論的問題。

3.1.3。 情報セキュリティの分野の専門家を訓練するために現代の情報技術を使用する方法論的な問題。

3.1.4。 情報セキュリティの分野における継続的なトレーニングのシステムの科学的および教育的方法論的サポートの問題。

3.2.1。 情報セキュリティの分野におけるトレーニングシステムの組織的サポートの問題。

3.3。 情報セキュリティの分野でのトレーニングに対する技術サポートの問題。

3.3.1。 情報セキュリティの分野でのトレーニングプロセスに対する技術と教育的および方法論的サポートの改善の問題。

3.3.2。 教育プロセスで最新の情報技術を使用する技術およびソフトウェアの問題。

問題の声明

上記の問題を解決するためには、公共政策、教育システム、愛国心が強い教育、そして最も重要なこととしてこれらすべての問題に対する真剣な資金提供を含む動機付けシステムを作成することが理想的です。 さまざまな会議や公会議でテレビで話す人たちが行くのは、この道であり、言及されたお金のためです。

私たち(学部の教師の一人)は、この問題を自分で最小限の時間と費用で解決しようとしました。 当然のことながら、別の研究グループでは、言及された準備や環境なしで、またそれらを取り巻くイデオロギーや教育の空白にすでに慎重に動機付けられている4-5年の学生でさえ、単一の期間に、学生に興味を持つことはすでに不可能であるようです情報セキュリティ、彼らに興味を持たせるために、彼らは学び、学びたいと思っていました。

一緒に、私たちに見えるように、私たちは問題を解決することができ、特別な分野と一般的な分野の両方のさらなる研究を奨励するトレーニングの形を見つけることができました。

すべての教育的(教育的)方法および技術の検討を拒否

教育(教育)技術を選択する過程で、膨大な量の関連文献が検討されました。 さらに、この検討自体は、実際には、タスクが発生するずっと前に始まり、おそらく(少なくとも)2年続きました。

この記事では、教育技術の研究、選択、および実際の選択のプロセスについては検討しません。また、それらについても検討しません。 このトピックの一般化の状況は別の深刻な問題であり、情報セキュリティに関する教育プログラムの方法論的セグメントの開発に関する別の記事がこれに当てられます。

アプローチ

教育環境として、既存の環境で情報セキュリティを教える際の動機付けの要素として機能することができる、遊び、ロールプレイ、および問題のある教訓的な技術のセットが選択されました。 レセプションの実施が計画されていた分野は、「組織内の情報セキュリティ管理」です。 次のような、ある程度の抽象化のモデルを開発する必要がありました。

- ゲームとして面白かった。

- 調査グループの規模のチームが参加できます。

- ゲームの継続時間は、トレーニングペアの継続時間(またはそれ以上)を超えてはなりません。

- ゲームの情報および教育コンテンツは、情報セキュリティに関する既存の規制文書に準拠する必要があります。

- レッスンは、一方では学生向けの最も開発された情報検索システムを使用し、他方では問題をできるだけ大量かつ包括的に明らかにするために最大限に視覚化する必要があります。

同時に、私たちのプログラミングスキルは実質的にゼロであり、注文は不可能です-そのような実験活動のための資金不足のため(または私たちの助成金制度の条件では複雑で長いです)。

利用可能なツールは次のとおりです。標準的なオフィスソフトウェアを搭載したコンピューターとプロジェクター。

プロトタイプ

自転車を発明する前に、周りを見て、既製の解決策を探す必要があることは、すでに教えられています。 プレーヤーを市場の情報セキュリティの世界に没入させる約20のコンピューターゲームがあります。 価値( レビュー )の注意-2-3。 コンピューターゲームに加えて、実際のクエスト( Cicada 3301:ハッカーの秘密のコミュニティか 、 それともゲーム? )、カードゲーム( カードゲーム「アウト ソーサー 」または「ロカルカ。システム管理者の睡眠中断」 )およびその他の形式のゲームもあります。

ゲームプロセスの構築の観点から興味深い2つのゲーム( Plague Inc.およびBio Inc. )があります-「攻撃防御」であり、記述された動機付けのテクニックを作成する原理を促しました。

残念ながら、これらのすべてのゲーム(著作権、インターネット上での入手可能性、相対的な「古い時代」による購入の不可能性、または州組織による購入の複雑さと期間)は、個々のプレーヤーに焦点を当てています。教育プロセスの「宿題」または「強制的な読書/閲覧」要素として非常に望ましいが、フルタイムの研究で使用される。

イグロデル(実体モデリング)

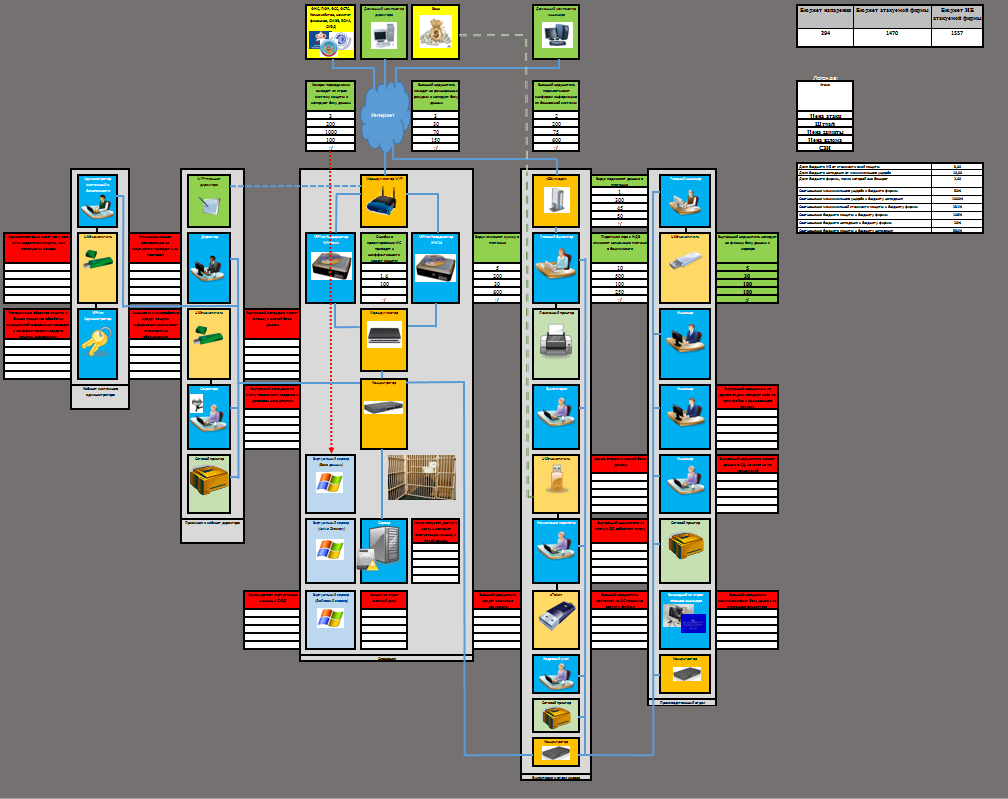

MS Excelはモデリングツールとして、小規模な組織情報システム(仮想マシンを備えた9台のワークステーションと1台のサーバー)をモデリングオブジェクトとして選択し、脅威のモデリング、研究の対象として財政的制約の下での情報保護システムの構築と管理を選択しました。 限られた権限のマシンで最大限の互換性と使用を得るために、スクリプトを使用しないことが決定されました。通常のExcel機能を使用してすべてをモデル化する必要がありますしかし、「世界は完全ではない」ため、これらの制限は「ゲーム世界の物理的な法則」として説明されています)。

ゲームのアイデアは次のとおりです。攻撃は組織の情報システムに対して実行されます(将来の利益の一部として指定された攻撃の予算を割り当てる第三者の命令により)。情報セキュリティサービスはさまざまな情報保護手段を取得することで既存の脅威をブロックします 双方に独自の予算があり、攻撃者の目標は組織を「破壊する」ことであり、防御者の目標はこれを防ぐことです。 組織にはある種の予算があり、その盗難は「破産」します。 ゲームは、当事者が予算を使い果たすまで、または組織が「台無しになる」まで続きます。

ソースデータが選択されたため:

- FSTEC規制文書「個人データ情報システムで処理される場合の個人データセキュリティ脅威の基本モデル(抽出)」 ;

- 指定されたドキュメントの16ページからの不正アクセスの脅威の式(不正アクセスの脅威:= <脅威のソース>、<ソフトウェアまたはハードウェアの脆弱性>、<脅威の実装方法>、<影響の対象>、<不正アクセス>);

- 指定文書の22ページの図3「ISPDの情報に対するNSD脅威の説明の要素」の要素の一部。

脅威の説明要素

- FSTECの17の命令により承認された「州の情報システムに含まれる州の秘密を構成しない情報の保護の要件」の付録2。

考えられていたすべてが実装されて終わりになるわけではないことを予約します。たとえば、学生は情報保護手段自体のコストに関する情報を収集し、行われた損害と攻撃の「コスト」を評価することが想定されました。 これは、ゲームの最初のページに部分的に実装されています。

さらにいくつかの仮定:

- すべてのSPIは「独立」しており、1つの脅威のみを中和します。

- 次世代ファイアウォールに似た架空の「次世代NSD」が追加されました。これは、アプリケーションまたはサービスレベルのNSDからのヒンジ式ストレージシステムです。

- 脆弱性と対応する脅威の数は、時間を節約するために削減されました。

SZIの例の選択は、認定FSTECおよびFSB SZIの登録簿から実施されました。

インターフェースの説明

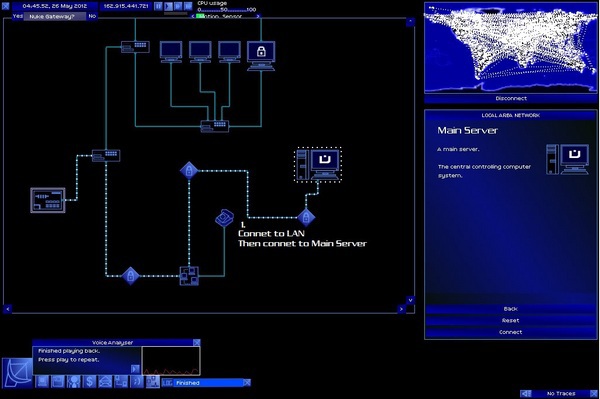

ゲーム( ゲーム付きZipアーカイブ )は、組織の情報システム、脆弱性、起こりうる脅威、それらの実装方法、および情報保護ツールの概要から始まります。

利用可能な予算に関する情報といくつかの分析情報もあります。

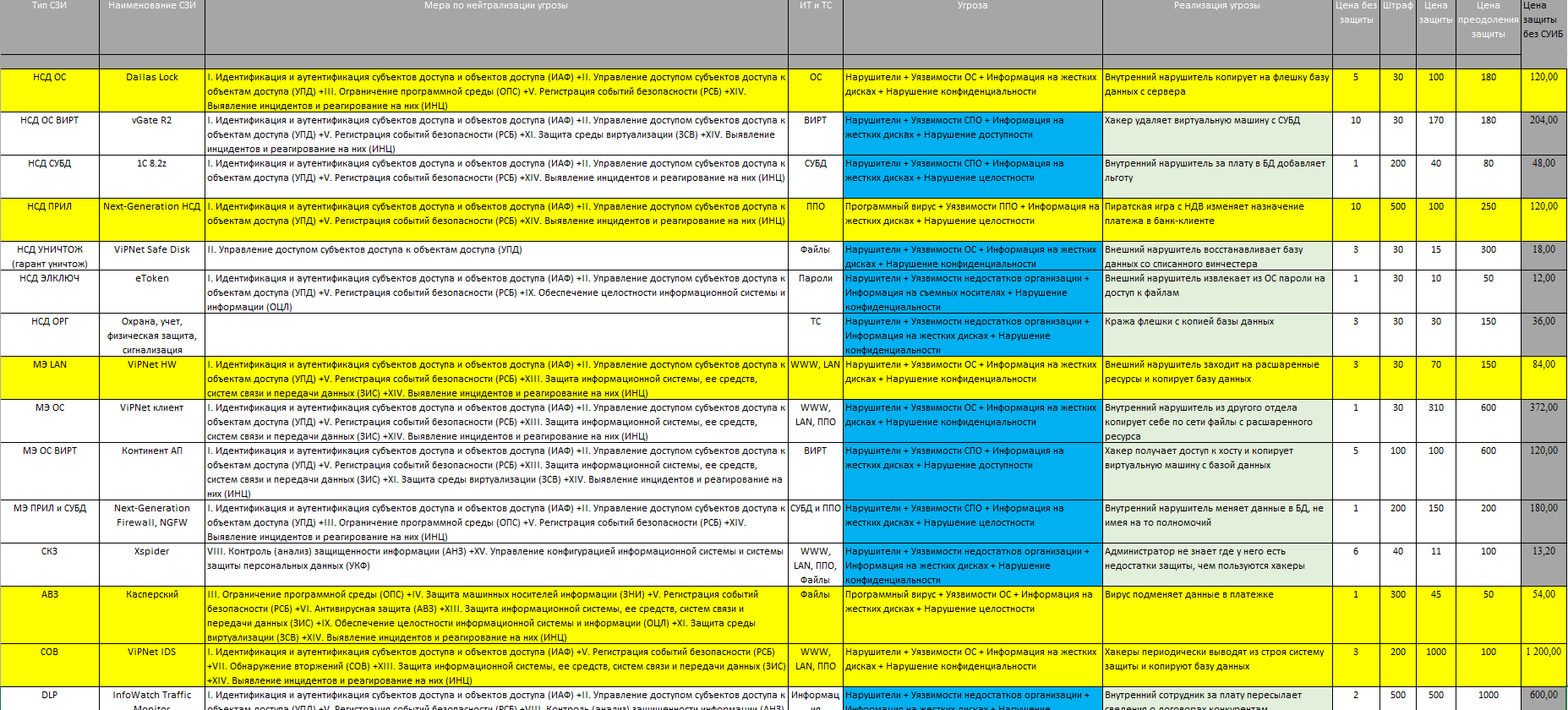

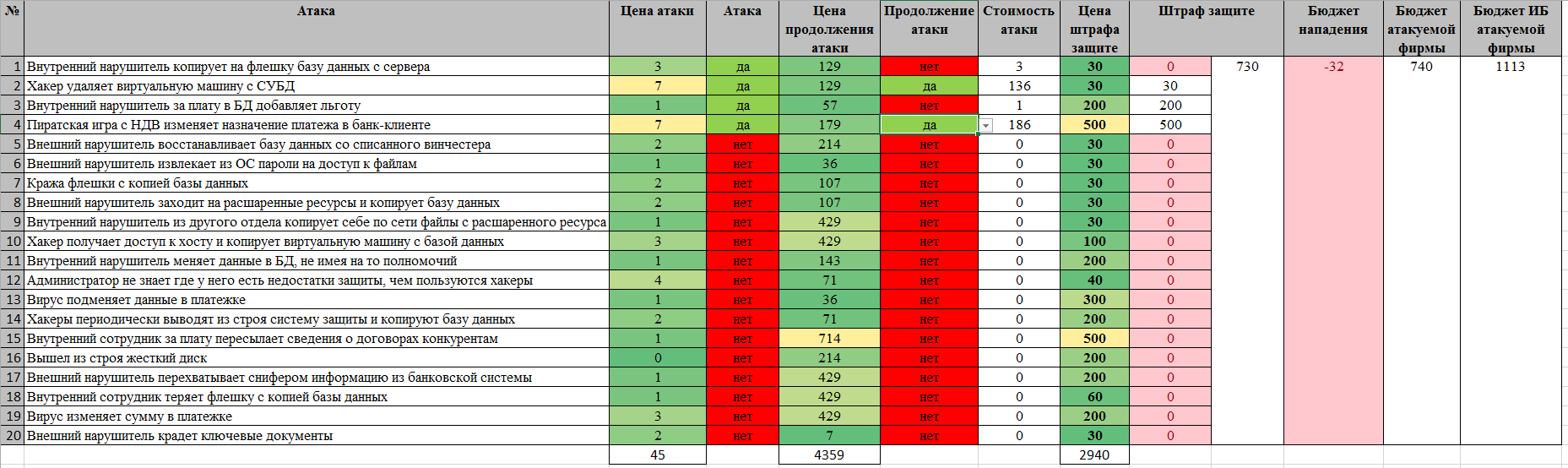

ゲームの2番目のタブには、SZIの種類、実際のSZIの例、FSTECの17次による「対策」、攻撃の対象、脅威、それらの実装方法、および攻撃と保護のさまざまなコストが表示されます。

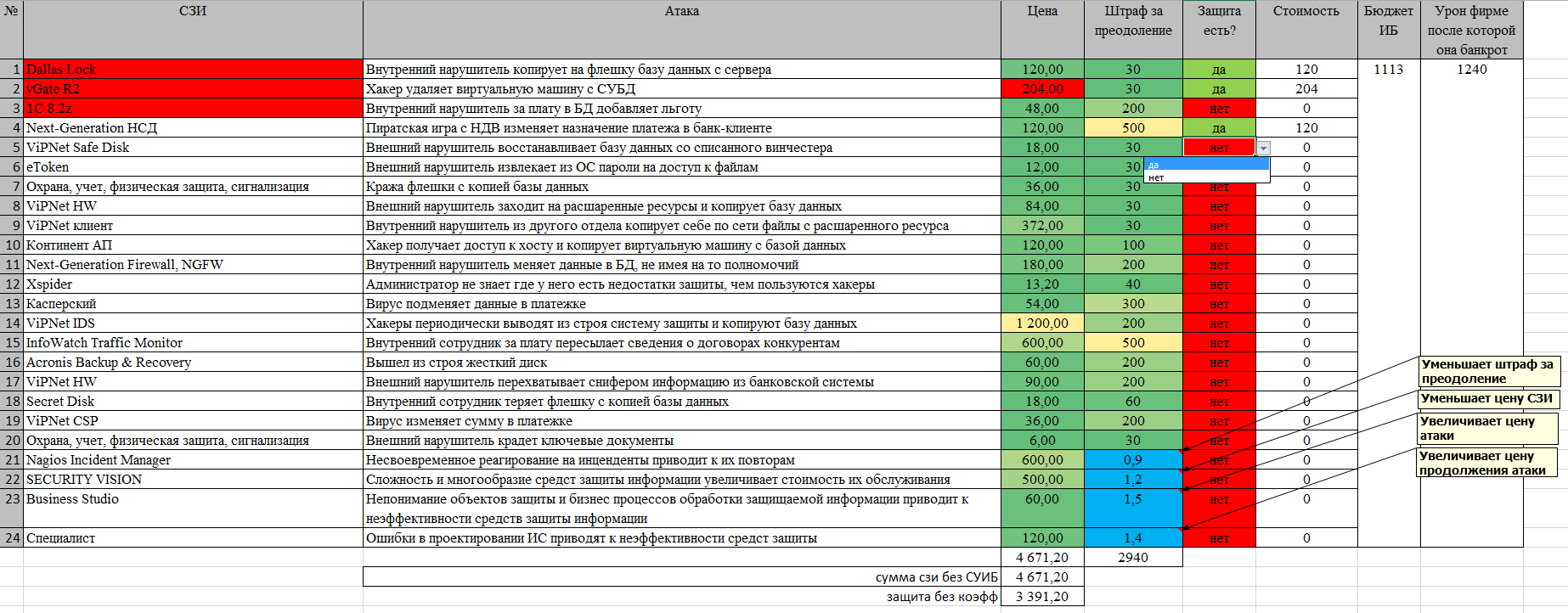

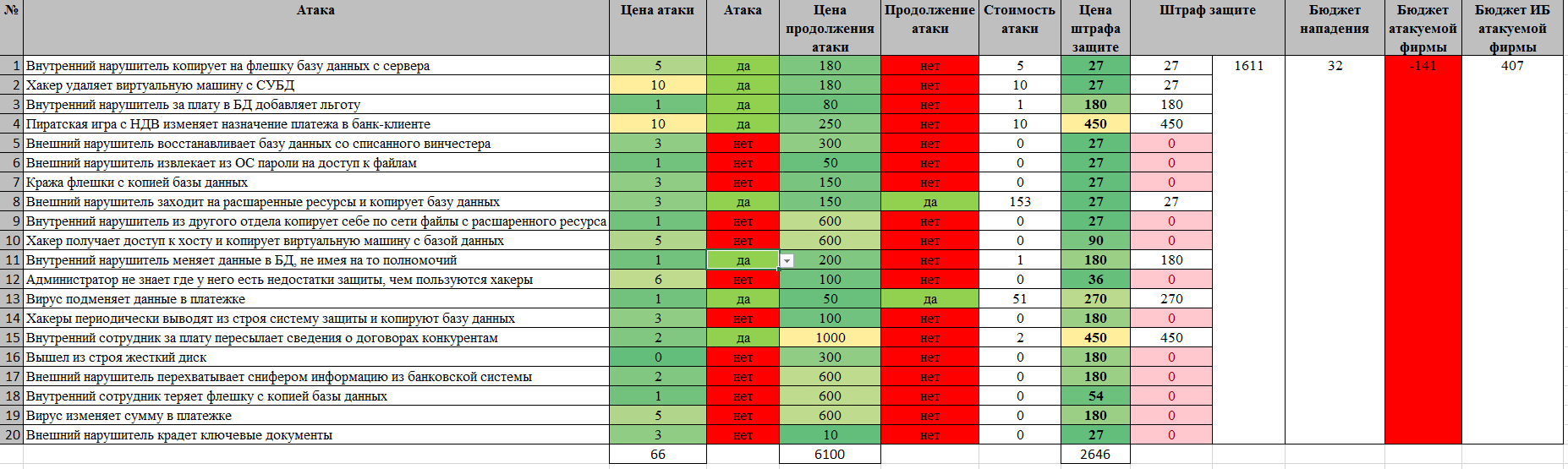

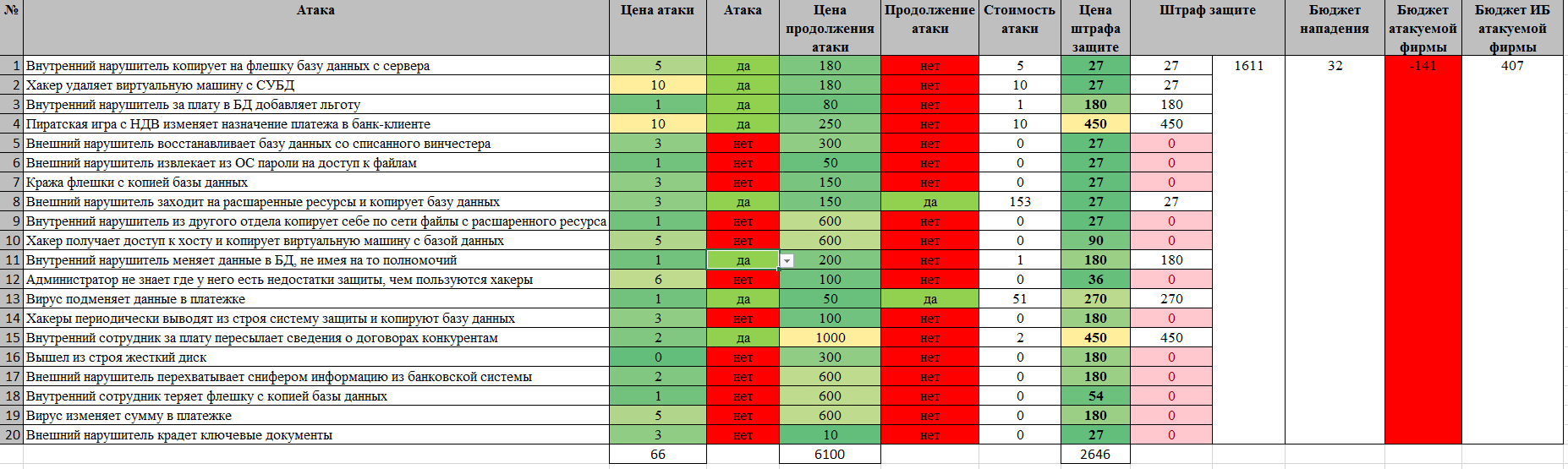

3番目のタブには、情報セキュリティサービスインターフェイスが表示されます。 SPIの「購入」は、対応する行の質問に答えることによって実行されます。 [IS予算]列には、残りの予算が表示されます。 「会社への損害...」列には、盗難後に残っている組織の予算が表示されます。

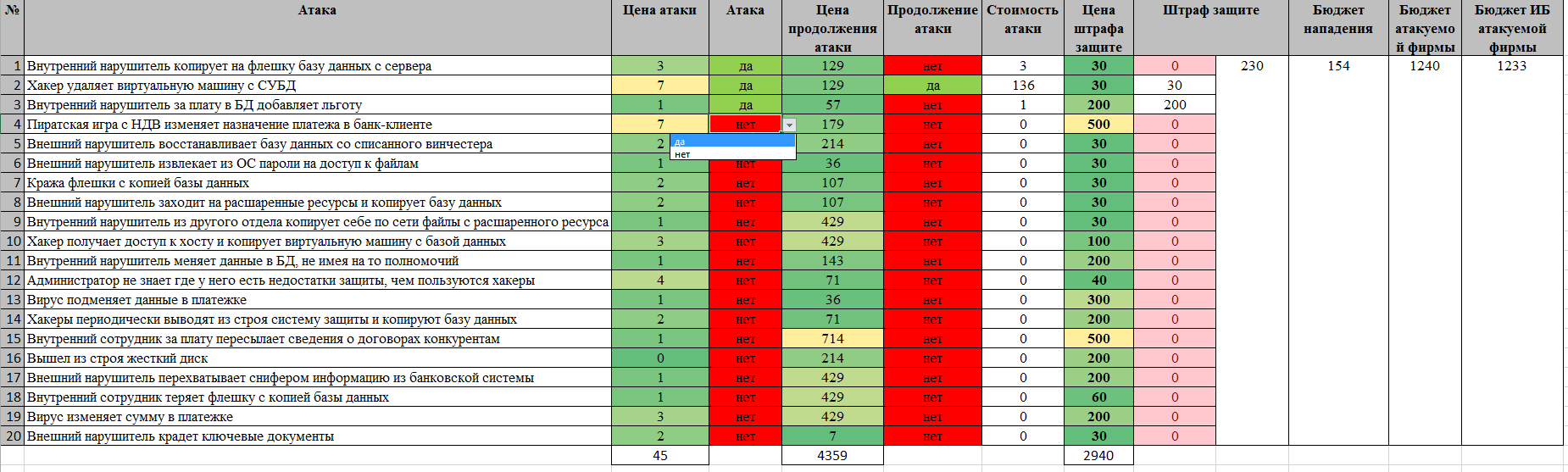

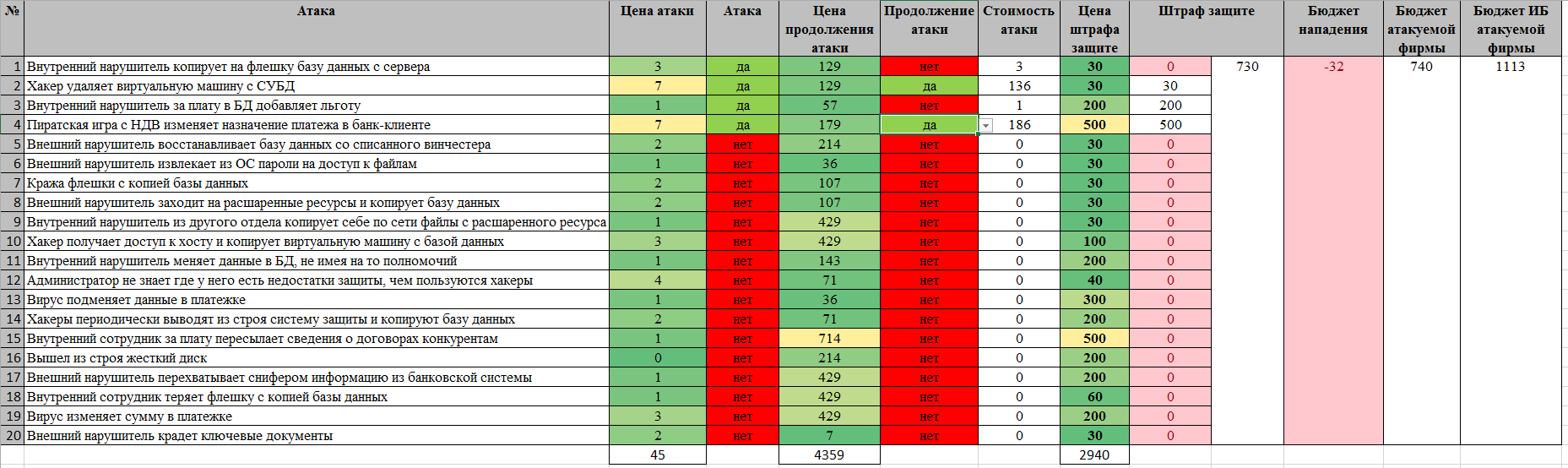

4番目のタブは、ハッカーインターフェイスを示しています。 彼には脅威を実現する能力があり、多額の予算を費やして防御を「破る」ことができない場合に備えています。 最初に成功した場合に攻撃を続けることは意味がなく、ダメージを増加させず、攻撃のコストを無意味に増加させます。 脅威の実装が成功した場合、または保護のハッキングが行われた場合、「保護に対するペナルティ」列に対応する損害額が表示され、損害額が増加し、対応する予算が減少します。

並べ替えの便宜のために、すべての価格は、減少する方向に黄色から緑色まで強調表示されています。

各プレイヤーのインターフェイスは、一般的に、各役割で利用可能な実際の情報に対応しています。

引用されているすべての価格は、さまざまなレポートおよび実際のハッキング、私の専門家の評価、SZIの実際の小売価格に関するレポートに基づいています(一般化され、1000で除算)。 これらの数字は選択も調整もされていないことに注意してください。ゲームに参加した後、割り当てられた予算の比率のみが調整されました。

損失の例

これは、敗北している組織の見方です。

負けた攻撃者のように見えます。

これは、敗北している組織の見方です。

負けた攻撃者のように見えます。

ゲームのルールとオプション

ゲームには2つのオプションがありました。

- 防御側は予算内ですべてのSPIを取得します。その後、攻撃者は予算の勝利または枯渇まで組織を「破滅」させようとします(攻撃の継続は別の動きとは見なされず、攻撃者の移動中いつでも実行できます)。

- 防御側は3つのSPIを連続して取得し、攻撃側と防御側が1つずつ順番に取得します。防御側が予算を使い果たすと、攻撃者は予算を獲得するか、予算を使い果たすまで(この場合、攻撃が成功すると(SPIは赤で強調表示されます)、この行での保護の使用は禁止されます) 。

どちらの場合も、攻撃者は防御者のインターフェイスを見るべきではありません。

実際の学習環境では、ゲームは次のようになりました。

- 「ハッカー」の役割を果たす学生が1人選ばれました。

- 残りの学生は、組織の情報セキュリティ部門の役割を果たしました。その部門の長は次のステップを決定する際に最終的な言葉として選ばれました。

- インターフェイスの選択と切り替えは、教師によって行われました。

- 攻撃者は教室を去り、防御者は防御について決定を下し、教師は決定を下し、インターフェイスを切り替えて攻撃者を呼び出します。

- 攻撃者は自分の動きを行い、ゲームの2番目のバージョンでは再びクラスを離れます。

ゲームの結果によると、学生は一般的な結論を下す必要があります。たとえば、非常に高価なハッキングの存在や予算の割合についてです。

結果

ゲームへの関与はほぼ100パーセントでした。 学生、そして実際に働く専門家(戦略を比較するために、私たちは彼らに遊びも与えました)は、大きな関心を持ってプレーし、選択された戦略を主張し、チームでプレーし、リーダーを決定しました。

多数のゲームの後、プレイヤーは、ゲームの勝利または「改善」への願望を保証する普遍的な戦略の結論について疑問を抱いています。

この瞬間は、ゲームからプロの専門分野でのトレーニングへの移行の鍵であり、ゲームによってモデル化された(実際の)状況を最良の方法で解決できます。

- リスク理論;

- ゲーム理論;

- データベース

- プログラミング

- モデリング;

- 状況モデリング

- 確率論;

- 情報収集および分析の理論。

- 統計

- 計測;

- ミクロ経済学;

- プロジェクトおよびプロセス管理。

複数の実験の結果によると、選択された問題解決技術は成功したと認識され、教員によって採用されました。

示されたアプリケーション(役割、モデル、動機、問題の記述、ISタスクの複雑さとボリュームの視覚的デモンストレーション)に加えて、この手法は、科学的および実践的な研究の分野のトピックを決定するときを含む、論文または論文の作業に使用できます。

課外活動におけるモデルの適用性

ゲームを使用した結果は、その使用のいくつかの可能な非トレーニング状況につながりました。

- 実際の組織とその合併症の特定の情報システム向けのゲームを開発する場合(使用される脆弱性と脅威の量を増やす)、情報セキュリティを確保しながら実際の状況を正確に説明するモデルを取得できます。これにより、保護システムのトレーニング(サイバートリック)とシミュレーションテストが可能になります情報、リスクを評価し、そのような評価を検証し、情報セキュリティ部門の予算を正当化します。

- 規制文書の包括的なテストを実施すること(たとえば、「脆弱性」と「攻撃オブジェクト」を「脅威」、「脅威」と「対策」、およびSISの規制要件による実装、およびこれらの要件に実際のSISを選択しようとする試みを組み合わせて、ボリュームを縮小し、結果として得られるシステムの複雑さを軽減する単純化と仮定なしにこのプロセスを完全に完了することは不可能であり、実際に使用される情報への不正アクセスの方法を省略します)。

ゲームモデル開発

そして、いつものように、説明したテクニックの開発と、「通常の」プログラミング言語でゲームを書くことを求めます。 将来的には、この手法は、情報システム、情報保護システム、および専門の「情報セキュリティ」の実務および実験室作業における情報の「抽出」システムの指定スキームの実装への移行に伴う問題設定として使用される予定です。

Gameを使用してZipアーカイブにリンクします。