実際、訪問したサイトにプロバイダーがスクリプトを埋め込んだ履歴は新しいものではありません。

少なくともこのhabrahabr.ru/post/142909を使用してください 。

今日、私はビーライン(「ホームインターネット」)で同様の挿入物を見つけました。 独自のルーターを介して直接。

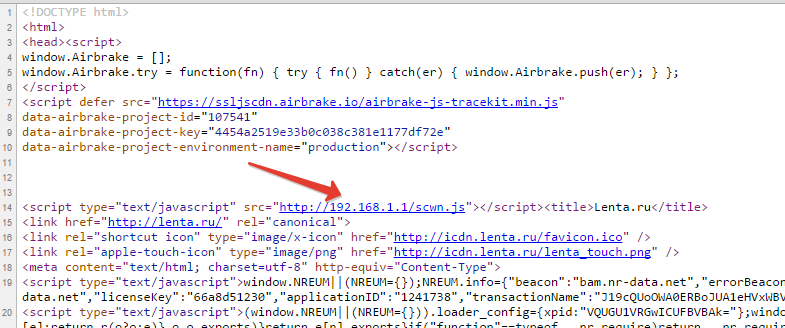

ブラウザ192.168.1.1/scwn.jsに入力してみてください。 何かありますか?

192.168.1.1がルーターのIPであることを思い出します。

ルーターについて

メーカーSercomm

スマートボックスモデル

ソフトウェアバージョンv2.0.26

復旧バージョンv2.0.19

ソフトウェアリリース日2015-04-16、04:33:58

ソフトウェアリリースタグSERCOMM.BEELINE

ハードウェアバージョンv2

ブートローダーバージョン1.05

スマートボックスモデル

ソフトウェアバージョンv2.0.26

復旧バージョンv2.0.19

ソフトウェアリリース日2015-04-16、04:33:58

ソフトウェアリリースタグSERCOMM.BEELINE

ハードウェアバージョンv2

ブートローダーバージョン1.05

任意のサイト(たとえば、lenta.ru)をロードすると、この奇跡が見られます。

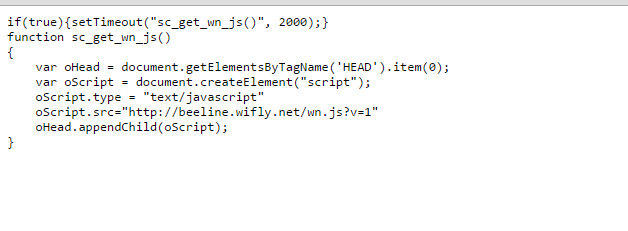

このファイルの内容:

はい、そうです-サードパーティのスクリプトが読み込まれています(ここに、指定されたリソースの信頼性とセキュリティがまったくわからないものがあります)。

これは安全ではなく、私の公民権を侵害していると説明する価値はないと思います(弁護士は私を修正しますが、そうでない場合は修正します)。

実際、プロバイダーは、訪問したサイトにコードブロックを埋め込み、理論的に(はい、実際に)訪問に関する情報を収集し、広告を表示します。

Beelineの代表者がいる場合、状況を明確にするとよいでしょう。 とにかく- これは正常ですか?

更新:スクリプトからのリンクは、無料のwifiゾーンでの広告サービスにつながります-wifly.net

更新:小規模な調査により、この脆弱性を実装するこのルーターの特別なファームウェアの可用性に関する興味深い情報が得られました-en.wiflyad.net/flyadbox.html(Google キャッシュ )

更新:コメントで、ビーラインの代表者から少し説明を受けました-habrahabr.ru/post/262631/#comment_8502213