ユーザーを支援するために、このリンクからダウンロードできるFixItがリリースされました。 この脆弱性を使用した典型的な攻撃シナリオでは、攻撃者は悪意のあるPowerPointプレゼンテーションファイルをユーザーのメールボックスに送信します。 次に、このエクスプロイトにより、リモートサーバーからマルウェアをダウンロードし、システムにインストールできます。 EMET 5.0ユーザーは、エクスプロイトアクションをブロックできる特別な設定を追加できます。 さらに、UACは、エクスプロイトの実行中に昇格した権限に関する対応する警告も表示します。

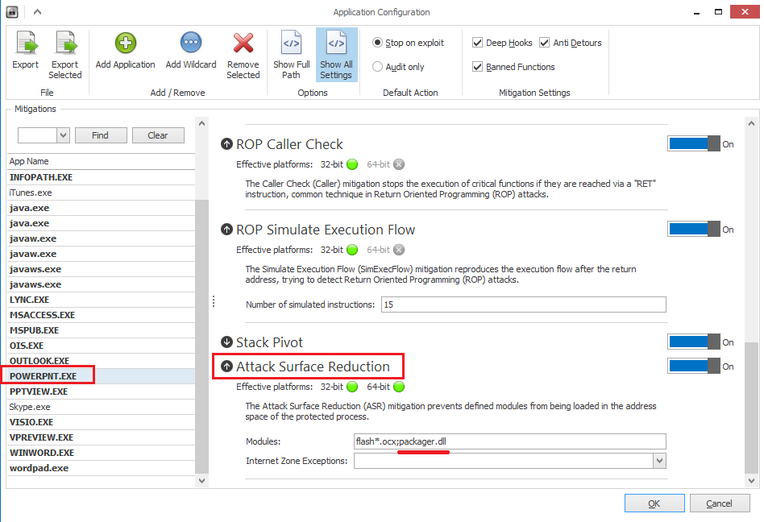

図 PowerPointプロセスコンテキストでPackager.dllの読み込みをブロックするようにEMETを構成します。 ASRの詳細については、 こちらをご覧ください 。

また、dllhost.exeプロセスのASRオプションをアクティブにすることをお勧めしますが、互換性の理由から、他のすべての不正利用設定をオフにする必要があります。 自動モードでは、これは特別な.xmlファイルを使用して実行できます。その内容は、このリンクの回避策セクションにあります。

安全である。