最近、REG.RUとDDoS GuardがDDoS攻撃に対する無料の自動保護を導入しました。 保護は自動的に機能し、100ギガビット/秒を超える速度での攻撃に耐えることができます。これにより、サーバーとサイトの切断が回避され、その結果、顧客と利益が失われます。

DDoS攻撃に対抗する問題は、例外なくすべてのホスティングプロバイダーに直面しています。 古典的な戦闘方法は、攻撃されたサイトに一時的にアクセスできないことを示唆していますが、REG.RUとDDoS Guardはこの問題を解決する方法を見つけることができました。 しかし、まず最初に。

DDoS攻撃に対処する方法

現在、DDoS攻撃から保護する方法はいくつかあります。

最初のアプローチは、ベンダーの機器(Arbor、Cisco、Juniperなど)の使用です。 原則として、このアプローチは、情報セキュリティのレベルが向上したために会社がこれらのタスクを外部委託する機会がない場合に使用されます。

この場合、トラフィックのフィルタリングに既製のハードウェアソリューションを使用することについて話します。 ネットワークの入り口には、着信トラフィックをフィルタリングするハードウェアファイアウォールがインストールされています。 一定数の基本ルールを使用して、トラフィックをさらに通過させるかどうかを決定します。

このアプローチの主な利点は、機器が公式に認証されており、特定の種類の攻撃に確実に対処できることです。 ハードウェアソリューションの仕様は、最大攻撃量を示しており、攻撃力が宣言された値を超えない場合、すべてのインターネットリソースが正常に機能します。

このアプローチの短所:

•存在するポイントは1つだけです。

•ストリップの保護天井は、機器のアップリンクから来るチャネルによって制限されます。

•リソース枯渇攻撃に対処する際の電力が比較的低いため、ルートを動的に構成して負荷を分散することが困難または不可能になります。

•プロフェッショナルソリューションの価格は5桁から始まります(10 Gb / sでの保護のため)。

2番目のアプローチは、分散フィルタリングネットワークの使用です。 このアプローチは業界のリーダーによって使用されており、最も有望です。

この方法の本質は、攻撃を生成された場所にできるだけ近づけることです。 これにより、ネットワークインフラストラクチャを最適に使用し、あるポイントから別のポイントに悪意のあるトラフィックを配信せずに、すぐにブロックできます。 分散型DDoS攻撃の場合、トラフィックが複数の国で生成されると、最適なルートに沿って最も近い存在点(POP)にリダイレクトされ、フィルタリングされ、正当で有用なトラフィックのみが宛先に到達します。

このような防衛組織の最も重要な利点は、信じられないほどの柔軟性です。 これにより、プレゼンスポイント間のトラフィックのバランスを取り、リアルタイムでフィルターを操作して、常に変更および最新化されている現在のDDoS攻撃手法から保護するようにフィルターを設定できます。 最近、攻撃者は非常に独創的になりました-多くの場合、正当なトラフィックは、保護の分野で特定の経験がある場合にのみ攻撃者と区別できます。

DDoS Guardの仕組み

現在、DDoS-Guardの総容量は200 Gbit / sの分散ネットワークであるため、着信トラフィックストリームを確実かつ迅速に確認できます。

メインネットワークノード:

-オランダ、アムステルダム;

-ドイツ、フランクフルト。

-ウクライナ、キエフ。

-モスクワ、ロシア。

既存のトポロジを使用すると、中間オペレータに過度の負荷をかけることなく大量のトラフィックを自信を持って受信し、ロシアとウクライナでローカルトラフィックを処理し、利用可能な着信帯域を拡大するための大きな準備ができます。 継続的な成長のコンセプトに従って、同社はすでに北米および東南アジアでのプレゼンスおよびトラフィッククリアランスノードの追加ポイントを設計しています。

ネットワークアーキテクチャは、3つの独立した冗長レイヤーでDDoS攻撃に関連する潜在的な脅威とリスクを考慮して設計されています。

-ルーティングレイヤー:

主なタスクは、大量のトラフィックを確実にルーティングし、最大数の外部ネットワークとの接続を確保することです。

このレベルでは、信頼性が高く生産的なルーターが使用されます。 各トラフィック処理ノードの最大設計容量は1400ギガビット/秒です。100ギガビットイーサネットポートに切り替えたり、外部ネットワークとの接続の既存のトポロジを変更せずに急速に拡張したりする可能性は440ギガビット/秒です。

-冗長バッチ処理クラスター(バッチ処理レイヤー):

主なタスクは、OSIモデルのレベル3〜4での分散トラフィックの検証で、各存在ポイントでの超高パケット負荷と100〜200ギガビット/秒の総着信フロー量の条件下で行われます。

この層は、DPI方式を使用してパケットトラフィックをチェックする相互に冗長な複数のデバイス(存在するポイントに応じて2〜5)で構成されます。 使用されるアルゴリズムは、DDoS Guardエンジニアによって直接開発されました。

トラフィックの検証と最終消費者へのルーティングは受信ポイントで直接行われるため、遅延を最小限に抑え、追加の予約機能を作成するという事実に特に注意を払う必要があります。

-冗長アプリケーションレベルのリクエスト処理クラスター(アプリケーションレイヤー):

主なタスクは、OSIモデルのレベル5+(HTTP、HTTP、DNS、SMTPなど)の要求をチェックするメソッドの実装です。 ここで、HTTPSトラフィックの復号化、検証、暗号化が行われます。

層はバッチ処理およびルーティングに関係なく予約され、すべてのノードが完全に故障するまで作業容量を失うことはありません。

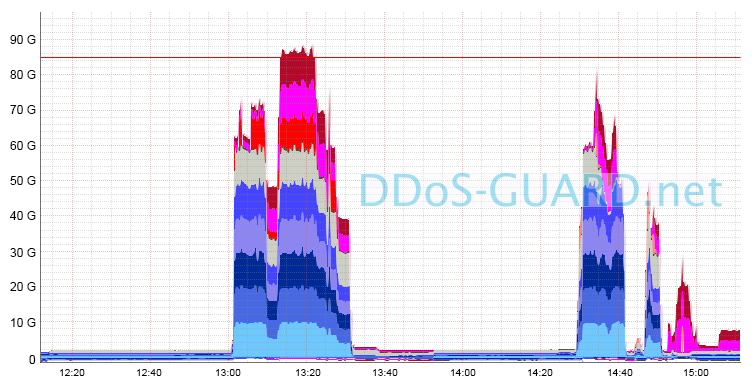

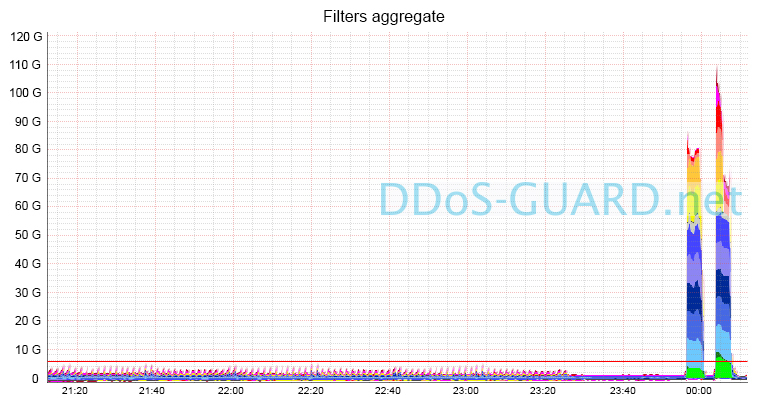

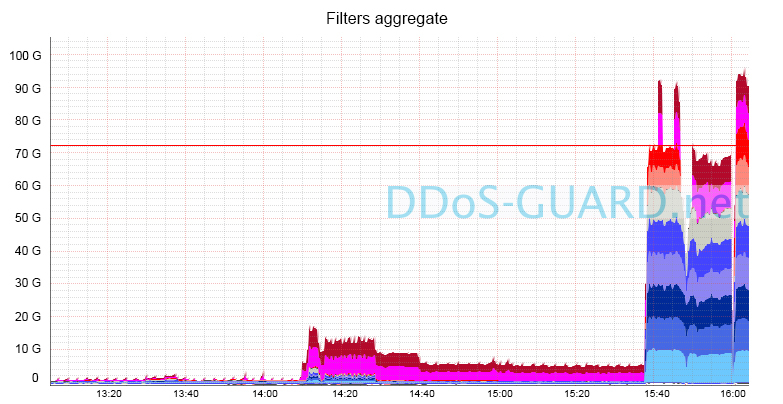

チャネルローディンググラフの形式で成功裏に撃退された攻撃の例:

REG.RUとDDoS GuardのBGP統合に関するいくつかの言葉

REG.RUは、無料で自動モードでDDoS保護サービスを提供するロシア初のホスティングプロバイダーです。

技術的な観点から、REG.RUの顧客の保護は次のとおりです。

•REG.RUは、リスクの高い顧客が蓄積するアドレススペースを割り当てます。

•REG.RUは、バックボーンオペレーターとの基本的なBGPセッションを備えており、さらにDDoSガードとのBGPセッションを確立し、攻撃が発生した場合、保護が必要なネットワークをアナウンスします。

•将来、REG.RUに向かうすべてのトラフィックはフィルターのカスケードを通過し、フィルターされた形式で配信されます。

•DDoS Guardの一部では、保護は常にリアルタイムで機能しますが、すべてのガベージトラフィックは完全自動モードでブロックされます。

•最適なルートでのトラフィック配信により、エンドユーザーの低遅延が保証されます。

現在、REG.RUとDDoS Guardのパートナーシップの枠組みの中で、

ICMPフラッド、TCP SYNフラッド、TCP不正形式、UDPフラッド、DNSクエリフラッド。 近い将来、HTTP / HTTPSフラッド攻撃に対する保護のサポートが計画されています。