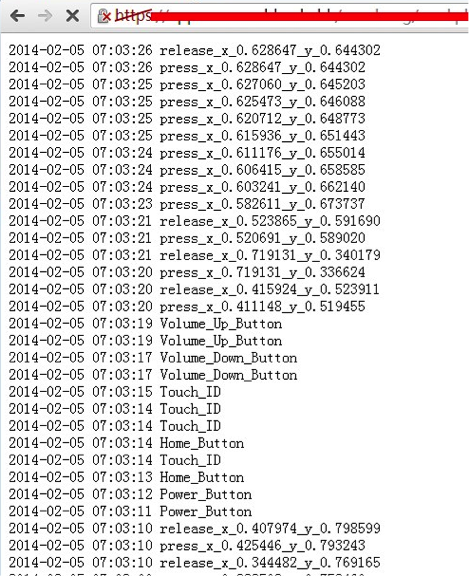

証拠は2月24日月曜日の夜にFireEyeによってブログで発表されました。 この脆弱性は、バージョン7.0.4、7.0.5、7.0.6および6.1.xに存在します。 このため、App Storeのアプリケーションレビューシステムをバイパスして、フィッシングまたはアプリケーションの脆弱性を利用してキーロガーを実装することが可能です。 この脆弱性は、すべてのタッチジェスチャを記録してバックグラウンドで送信し、「ホーム」、ボリュームロッカー、TouchIDが押されたというキーストロークを記録できます。 FireEyeはすでにこの問題についてAppleに報告しています。

ユーザーには、個人データの漏洩を防ぐ機会があります。 これを行うには、「設定」>「基本」>「コンテンツ更新」に進み、「...バックグラウンドで、位置情報サービスの使用またはプログラムによるコンテンツの更新...」を禁止します。 不要なアプリケーション情報のバックグラウンド更新を無効にすると、潜在的なバックグラウンド監視を防ぐことができます。 それにもかかわらず、キーロガーを捕まえる機会はまだあります。 たとえば、バックグラウンドでコンテンツの更新がオフになっている場合、アプリケーションはバックグラウンドで音楽を再生できます。 したがって、悪意のあるアプリケーションは、音楽キーロギングアプリケーションになりすますことができます。

Appleからパッチがリリースされる前に、FireEyeは次のことを推奨します。アプリケーションマネージャーを介してアクティブなアプリケーションを閉じます。

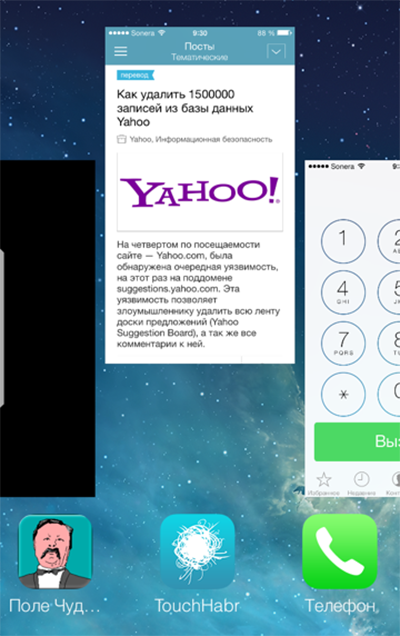

アクティブなアプリケーションを表示および操作するには、iOS7ユーザーはホームボタンをダブルクリックし、疑わしいアプリケーションや不要なアプリケーションをマルチタスク画面からドラッグする必要があります。

Appleは最近、機密情報を保護するために使用されるSSL暗号化の問題を修正するためにバージョン7.0.6をリリースしました。 この脆弱性が次のバージョンで修正されることを期待しましょう。