テレグラムについてもっと知りたいと思いました。

TwitterでTelegramハッシュタグを操作して 、会社の情報セキュリティのブログを見つけました...

アプリケーションを開発しない方法。

数日前、Pavel DurovはTelegram復号化プロトコルのバグ修正キャンペーンを発表しました 。 次に、「設計の失敗」による解読方法なしで、秘密チャットから個人データをキャプチャする方法を示します。

生地ツール

Virtual BoxのAndroid 4.3

ローカルマシンで実行されているWireshark。

Android 4.0.3を搭載したHTC One

Telegram 1.3.800(仮想ボックス内)

方法論

開始するには、Telegramをインストールします。たとえば、ユーザーはAliceとBobに電話します。 その後、Telegramアカウントを作成し、お互いを友達として追加します。

次に、秘密のチャットを作成します。

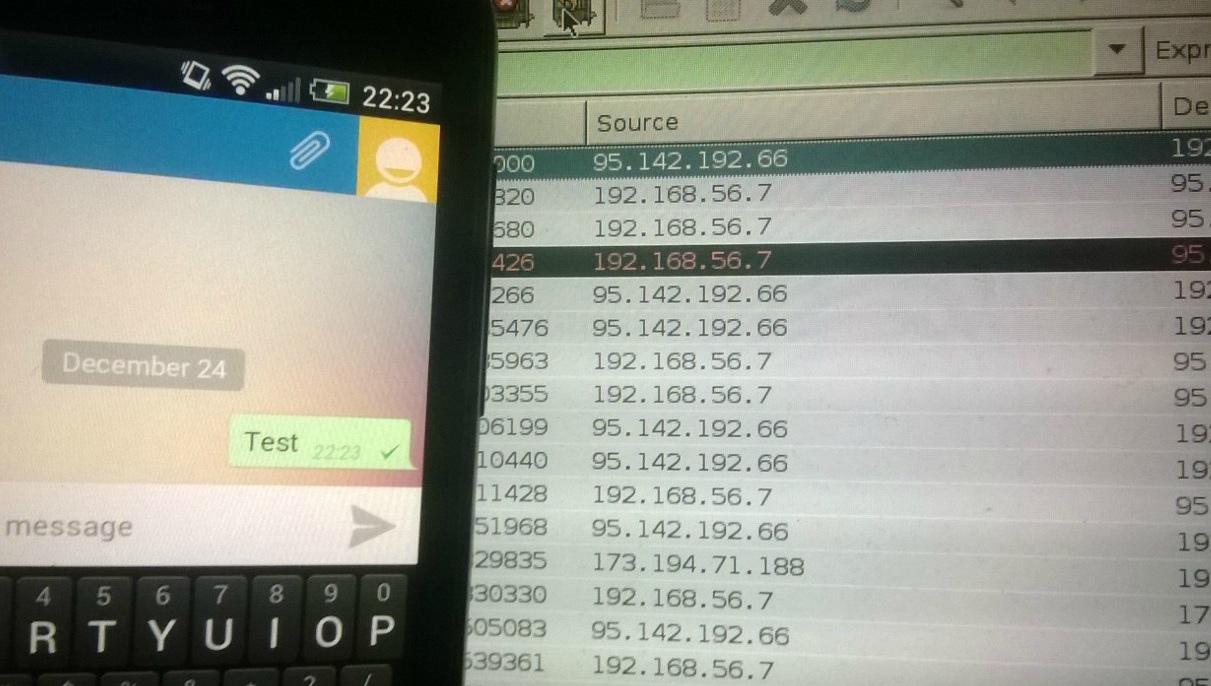

テストメッセージを送信します。

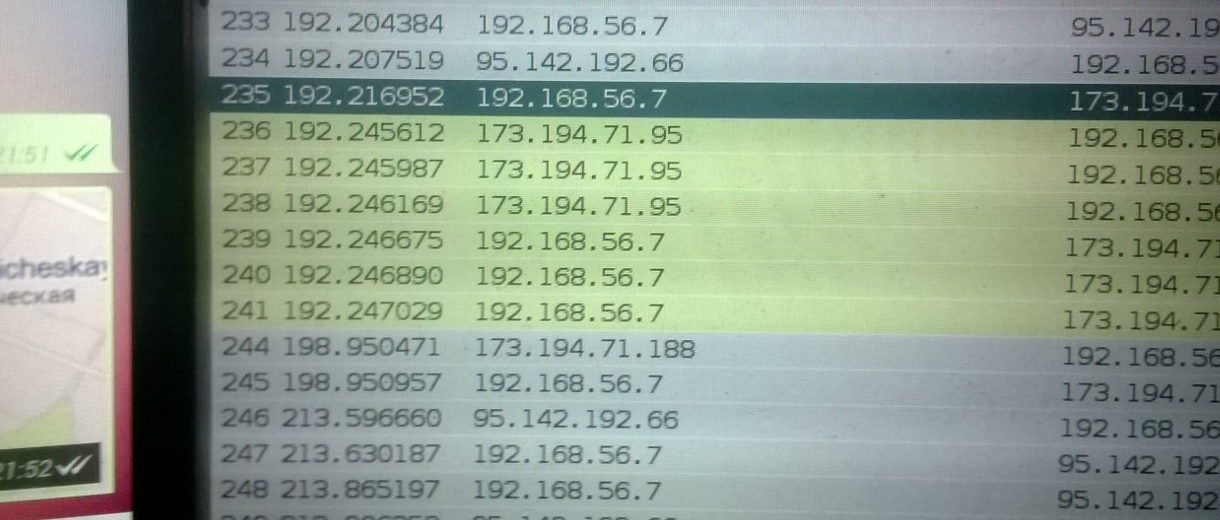

Wiresharkで確認できるように、すべてのデータはSSLを通過し、暗号化されているように見えます。

しかし...

添付ファイルを送信しようとするとどうなりますか? たとえば、ジオロケーション?

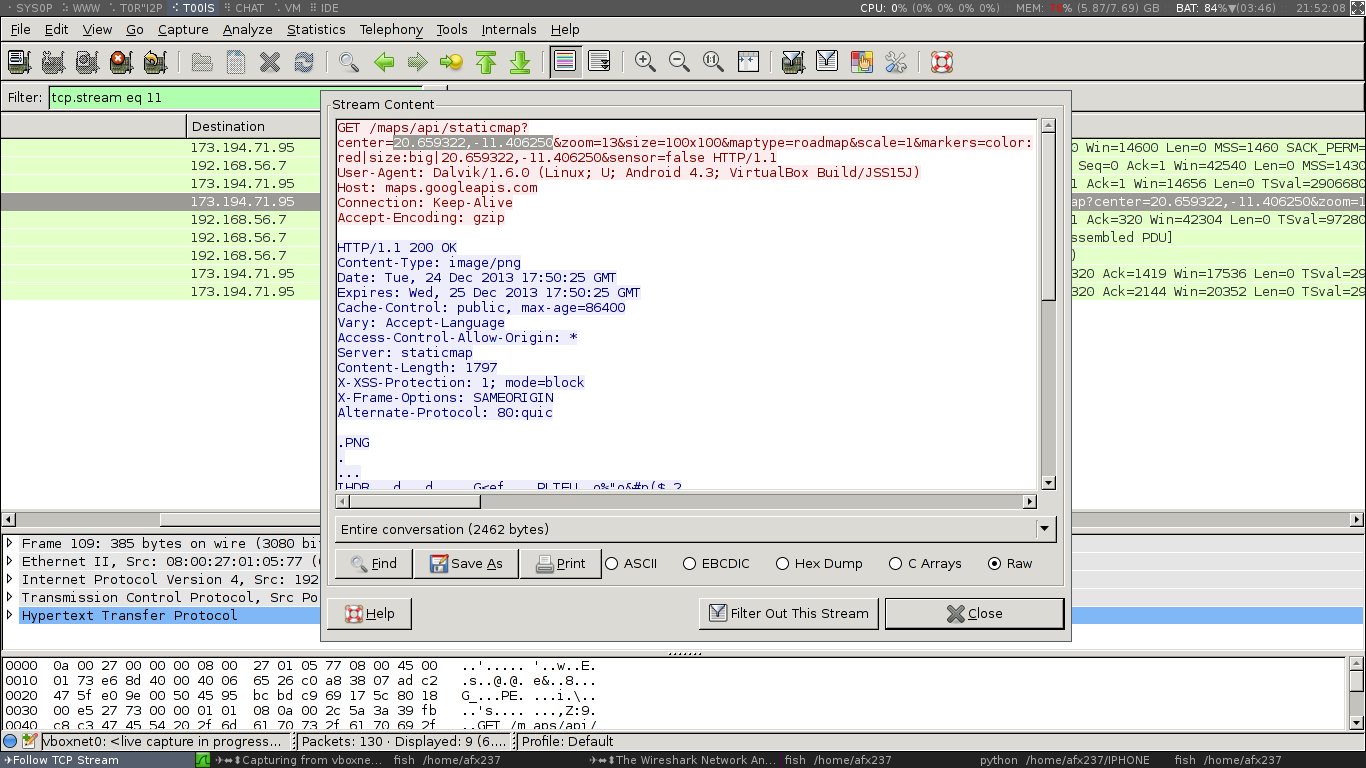

うん! 暗号化されていないTCPセッションが開いています。 よく見てみましょう:

デフォルトでは、マップのフラグメントをダウンロードするために、Telegramは暗号化されていない形式のGoogle-Maps APIを使用します。

セキュリティと匿名性の面では、これは完全な失敗です...

チャンネルを制御する人は、すべてのジオロケーション添付ファイルを傍受し、両側からの秘密チャットをバイパスできます。

実際には、SnowdenがNSAの下にいる誰かをTelegramを介して自分の地理的位置を盗聴した場合... tomahawkはAlexanderを満足させるのに十分です。

バグ修正。

安全保障理事会はこの事件に比較的迅速に反応し、有料で郵送で退会するように依頼しました。

間違っていなければ、修正は次のようになります 。

発見されたバグに対して著者がいくら支払うのか興味があります。

出所