2013年2月12日に、オバマ大統領は、重要なリソースの情報セキュリティ(このような翻訳は複雑な言葉のサイバーセキュリティよりも精神に近い)の改善に専念する大統領令13636(大統領令13636:インフラストラクチャサイバーセキュリティの改善)に署名しました。 この順序は、とりわけ、サイバーセキュリティフレームワークの開発の必要性を示しています。 オバマ氏が私たちに遺したものを見てみましょう。

次に、サイバーセキュリティフレームワークを簡単な言葉に短縮します。 このアメリカ主義は私たちの日常生活に非常にしっかりと入り込み、誰もが危機にwhatしていることを理解していると思います。

開発は、よく知られているNIST(国立標準技術研究所)によって行われました。 この組織は深刻であり、10か月もたたないうちに、一般の人々に見せることを恥じない文書をすでに作成しています。 このフレームワークの本質は、重要なリソースを担当する組織に、優先順位付け、柔軟性、再現性、生産性、経済効率に基づいた情報セキュリティリスクに対する統一されたアプローチを提供することです。

このフレームワークはまだ最終的なものではありません。 現在の第5版は2013年10月22日に公開されました。 1週間後、45日間の公開討論が開始され、それぞれ2013年12月13日まで続きます。

このフレームワークの予備バージョンの概要を共有したいと思います。

はじめに

フレームワークは、本質的に、外部と内部の両方の情報セキュリティの説明、理解、およびリスク管理のための共通言語でなければなりません。 ISリスク補償活動の特定と優先順位付けを促進するために使用できます。 作成者によると、部門から組織、さらには協会まで、さまざまな構造単位で使用できます。

一般に、フレームワーク全体は3つの主要な部分に分かれています。

1.コア(フレームワークコア)

2.プロファイル(フレームワークプロファイル)

3.実装層

さらに、次の問題が強調表示されます。

4.フレームワークの実装プロセスでの相互作用

5.アプリケーションの例

カーネル (フレームワークコア)

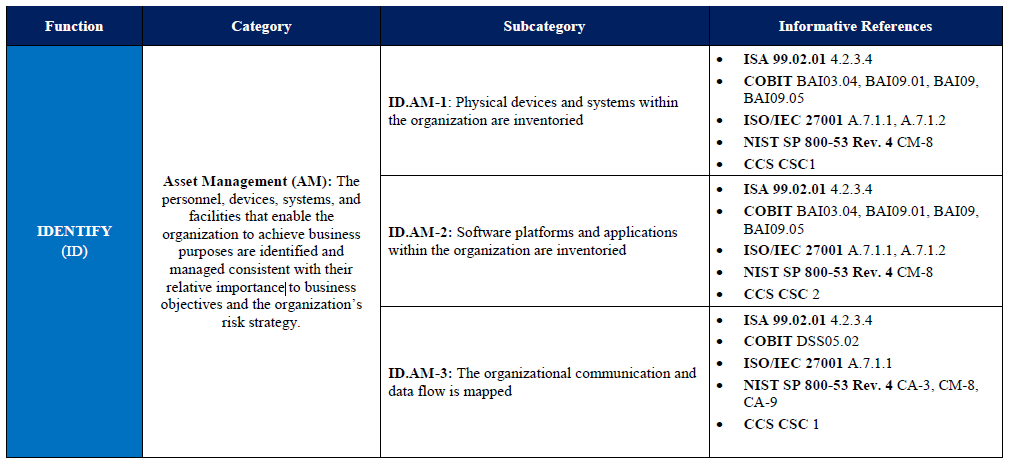

コアは、一連の重要なリソースに共通する情報セキュリティに関する一連のアクティビティと情報リンクです。 便利に表として表示されます:

フレームワークのコア要素は次のように相互作用します。

機能 (左側の列は色で強調表示)は、情報セキュリティの基本的なアクティビティを最高レベルの抽象化で体系化します。 たとえば、図に示されているように、識別、保護、検出、応答、および回復。 現時点では、これらの基本機能のみが定義されています。 他の重要な機能を含めることは、フレームワーク開発計画に含まれています。

カテゴリは、実用的なニーズと実際のイベントに密接に関連する機能のサブセクションです。 例:資産管理、アクセス制御、侵入検知。

サブカテゴリはカテゴリのさらなる区分ですが、このカテゴリの包括的なアクティビティセットではありません。 たとえば、「組織の物理的資産はインベントリの対象です」、「すべてのシステムからのアラートの収集は単一のシステムで集中的に実行されます。」

有益なリンクは、特定のアクティビティを実行する方法を説明するマニュアル、プラクティス、および標準の特定のセクションを指します 。 たとえば、NIST SP 800-53 rev 4またはISO / IEC 27001:2013の安全制御への参照。

プロファイル (フレームワークプロファイル)

プロファイルは、法律、規制当局、およびベストプラクティスの要件を考慮し、リスク管理プロセスの優先順位を反映しながら、組織が組織全体およびその個々の構造単位のタスクに従って情報セキュリティリスクを排除する順序を決定できるようにするツールです。 プロファイルを使用して、情報セキュリティの現在のステータスとターゲットステータスの両方を記述することができます。これにより、情報セキュリティリスクをさらに排除するための欠陥を検出できます。 ターゲットプロファイルは、ビジネスのIS要件を反映するために作成され、ISの問題に関する組織間のやり取りで使用できます。

プロファイルの比較と欠陥の特定の例を図に示します。

実装層

フレームワークの実装レベルは、組織が情報セキュリティのリスクをどのように管理するかを示しています。 レベルは部分(レベル1)で始まり、適応(レベル4)で終わり、適用されるISリスク管理慣行の厳密さと複雑さ、およびISリスク管理が全体的なリスク管理プロセスに統合される程度を説明します。

レベル1: 部分的

リスク管理プロセスは形式化されておらず、ISインシデントへの対応方法など、状況に応じて実行されます。 情報セキュリティリスク管理に対する組織全体のアプローチはありません。 組織は、情報セキュリティの問題に関する他のエンティティとの調整または相互作用に関与していない可能性があります。

レベル2: リスク認識

リスク管理は承認されていますが、組織全体に実装されていない場合があります。 ISリスク管理に注意が払われますが、組織全体に単一のアプローチはありません。 組織は、共通のエコシステムにおけるその役割を認識していますが、情報セキュリティの問題に関する他の関係者との相互作用のプロセスを形式化していません。

レベル3: リスクに関する十分な情報と再現性

リスク管理は承認され、ポリシーの形式でフレーム化され、適用されるプラクティスの定期的な分析と修正が実行されます。 組織全体でISリスクを管理するための統一されたアプローチが適用されます。 組織は他のエンティティと情報を交換します。

レベル4: レスポンシブ

組織は、情報セキュリティの以前の活動の経験に基づいて情報セキュリティの実践を更新し、情報セキュリティリスクの管理プロセスを継続的に改善し、情報セキュリティの分野の状況の変化に適応します。 ISリスク管理への統一されたアプローチが組織全体に適用され、このプロセスを企業文化の一部に変えています。 組織は、インシデントが発生する前に情報セキュリティを向上させるために、他のエンティティと積極的に情報を交換します。

フレームワークの実装における相互作用

次の図は、リーダーシップ、ビジネスプロセス、および実装のレベル間での組織内の情報および意思決定の移動に必要な方向を示しています。 リーダーシップレベルは、優先タスク、利用可能なリソース、およびリスク受容性の一般的なレベルを決定し、ビジネスプロセスのレベルに導きます。 ビジネスプロセスのレベルでは、この情報を使用してリスク管理プロセスを決定し、実装のレベルとともにプロファイルを作成します。 実装レベルは、プロファイルの要件の充足に関するビジネスプロセスのレベルを通知します。 この情報は、ビジネスプロセスのレベルが発生する可能性のある損害を評価し、組織全体のリスク管理プロセスに関する管理レベルにさらに報告するために必要です。

応用例

1. 適用される情報セキュリティ慣行の基本的な概要

組織は、Frameworkコアで定義されている5つのコア機能のどの尺度が実装されているかを評価できます。 組織には、これらの各領域で少なくとも基本的な対策が必要です。

2. ISセキュリティプログラムの作成または改善

以下の推奨される再帰的な手順は、組織がフレームワークを使用して新しいセキュリティプログラムを作成する方法、または既存のセキュリティプログラムを改善する方法を示しています。

ステップ1.識別

ステップ2.現在のプロファイルを作成する

ステップ3.リスク評価の実施

ステップ4.ターゲットプロファイルを作成する

ステップ5.欠陥の特定、分析、優先順位付け

ステップ6.アクションプランの実装

3. 情報セキュリティ問題に関する利害関係者とのコミュニケーション

このフレームワークは、重要なリソースの提供を担当する相互依存パートナー間でIS要件を交換するための共通言語を提供します。

4. 新しい有益なリンクを修正または作成する機会の特定

このフレームワークは、新たな脅威に対処するために追加の有益なリンクが組織にとって役立つ場合がある標準、ガイドライン、または慣行を作成または改訂する機会を識別するために使用できます。

用途

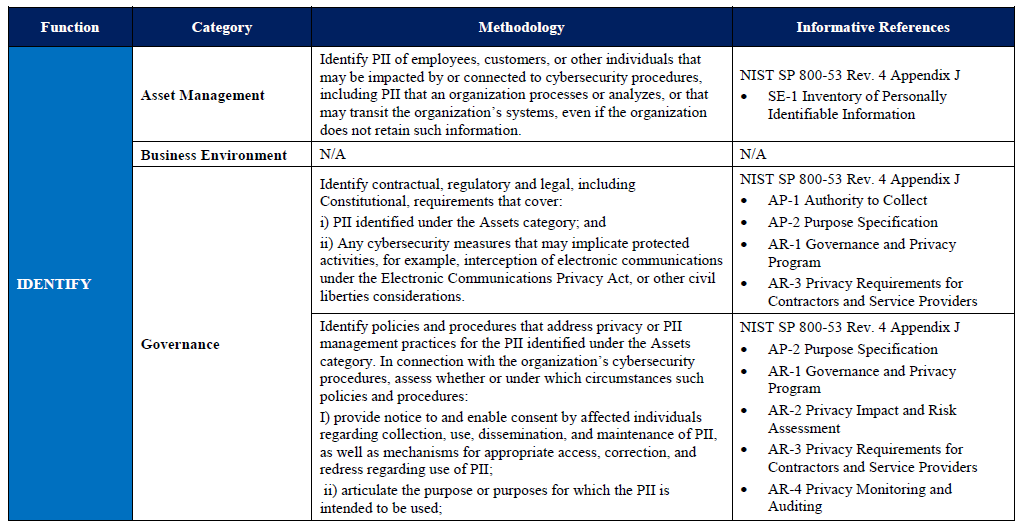

1.最も詳細な形式のフレームワーク自体の中核。 図の例。

2. IB活動を実施する過程で市民のプライバシーと自由を確保する方法。 FIPP(公正情報業務原則)に基づき、フレームワークのフレームワーク構造に従って実装されています。

3.フレームワークをさらに改善するための領域。 すでに説明した5に加えて、最も重要な高レベル関数が説明されています。5は、フレームワークでの実装を最初に行う必要があります。 含まれるトピックには、認証、チェーンリスク管理、データ分析などが含まれます。

結論

NISTのすべての成果と同様に、この標準は主に、情報セキュリティが米国のセキュリティにとって重要である州または特に重要な組織を対象としています。 したがって、エネルギー供給インフラストラクチャ、国家機関のインフラストラクチャ、通信インフラストラクチャなどを意味する、重要なリソースへの頻繁な参照。 これらの分野は一方では非常に差別化されていますが、他方では同じIB言語を話さなければなりません。 これは、単一のフレームワークが必要であることを意味します。

米国では典型的な市民のプライバシーと個人の自由にも多くの注意が払われています。 専門家は、一般市民の自由の保護に注意を払って、自分自身のためではなく、全員のために文書を書いていることがわかります。 高レベルの抽象化では、このようなIB活動は非常に実現可能ですが、具体化されると、現地の法律に陥る可能性が高くなります。

どうやら将来的にはフレームワークが積極的に拡張され、より多くの高レベルのIB機能が含まれるようになりますが、NIST SP 800-53 rev 4で提示されているセキュリティ制御の全リストではありません。

一般に、ISリスク管理のプロセスでもう1つの興味深いブリックが得られます。その有効な使用は、最終的に採用される形式にも依存します。 開かれた議論の存在と権威ある組織の参加は、実用的な用語で完全で有用な文書への希望を刺激します。

興味がある人のために

ISリスク管理プロセスは、次のドキュメントでも説明されています。

-ISO 31000:2009

-ISO / IEC 27005:2008

-NISTスペシャルパブリケーション800-39

-電力部門のサイバーセキュリティリスク管理プロセス(RMP)ガイドラインOctave