インターネットへの攻撃もこの時期によく発達しました:)

しかし、DDoS保護市場と、オペレーターが攻撃から保護するために使用するテクノロジーは、まだ完全に閉鎖されています。

彼について私が学んだことをお話しします。過去数年間継続的な攻撃を受けてきたWebサイトやインターネットサービスをサポートします。

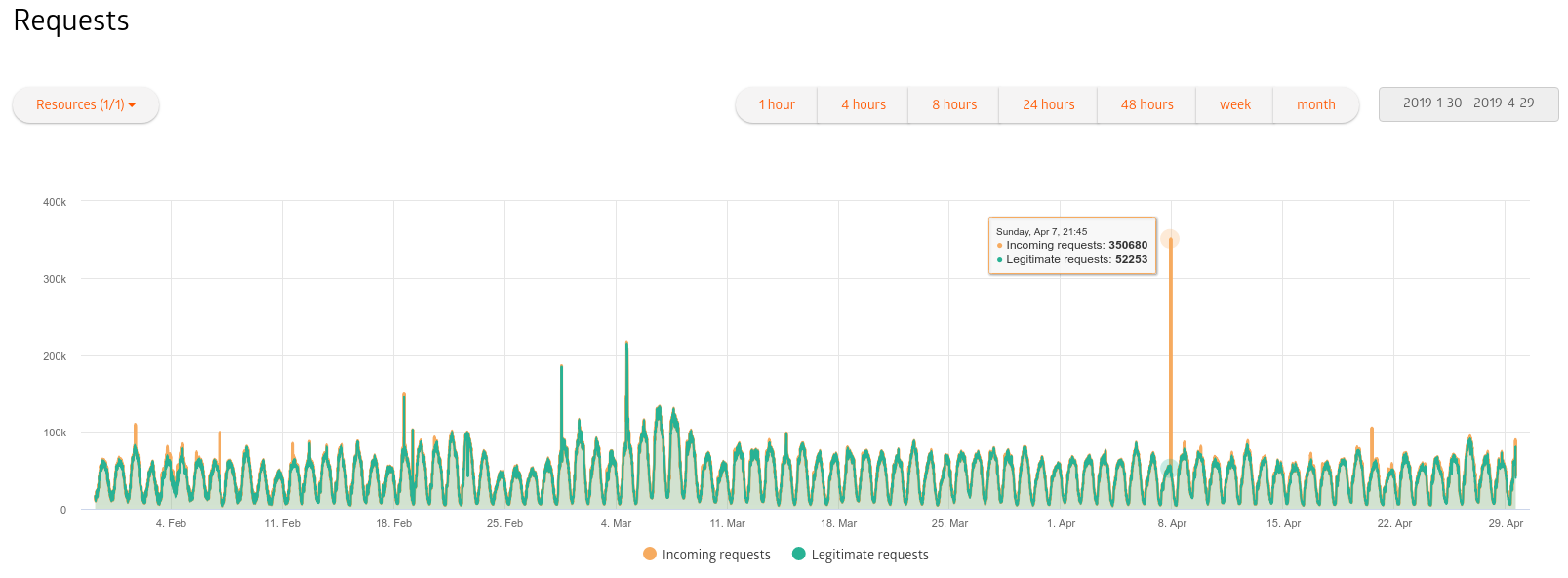

定期的な攻撃。 合計35万件、正当な52万件

最初の攻撃は、インターネットとほぼ同時に発生しました。 現象としてのDDoSは、2000年代後半から広まっています ( www.cloudflare.com/learning/ddos/famous-ddos-attacksを参照 )。

2015年から2016年頃にかけて、競争地域の最も有名なサイトのように、ほとんどすべてのホスティングプロバイダーがDDoS攻撃から保護されました(IPサイトeldorado.ru、leroymerlin.ru、tilda.wsのdo whois、保護事業者のネットワークを参照)。

10〜20年前にほとんどの攻撃がサーバー自体で撃退された場合( 90年代のLenta.ruシステム管理者のマキシムモシュコフの推奨事項を評価してください)、すべてがより複雑になりました。

まず、攻撃の種類について簡単に説明します。

保護オペレーターの選択に関するDDoS攻撃の種類

L3 / L4攻撃(OSIモデル)

- ボットネットからのUDPフラッド(多くの要求が感染したデバイスから攻撃されたサービスに直接送信され、チャネルはサーバーによってブロックされます)。

- DNS / NTP /などの増幅(脆弱なDNS / NTP /などに対する多くのリクエストが感染したデバイスから送信され、送信者のアドレスがスプーフィングされ、リクエストに応答するパケットのクラウドが攻撃者のチャンネルにあふれます。これが現代のインターネットに対する最も大規模な攻撃の実行方法です);

- SYN / ACKフラッド(多くの接続要求が攻撃されたサーバーに送信され、接続キューがオーバーフローします);

- パケットの断片化、Ping of Death、Ping Flood(google plz)による攻撃。

- など

これらの攻撃の目的は、チャネルをサーバーで「一杯にする」か、新しいトラフィックを受信する能力を「殺す」ことです。

SYN / ACKフラッドと増幅は非常に異なりますが、多くの企業はそれらを同様にうまく処理します。 次のグループからの攻撃で問題が発生します。

L7への攻撃(アプリケーションレベル)

- HTTPフラッド(WebサイトまたはHTTP APIが攻撃されている場合);

- サイトの脆弱な部分への攻撃(キャッシュなし、サイトへの非常に高い負荷など)。

目標は、サーバーを「一生懸命に」動作させ、多くの「まるで実際の要求」を処理し、実際の要求のためのリソースを残しておくことです。

他の攻撃もありますが、これらは最も一般的な攻撃です。

L7レベルでの深刻な攻撃は、攻撃されたプロジェクトごとに独自の方法で作成されます。

なぜ2つのグループなのか?

L3 / L4レベルで攻撃を撃退する方法を十分に知っているが、アプリケーションレベル(L7)で保護をまったく講じないか、またはそれらに対処している間は他の方法よりも弱いためです。

DDoS保護市場で誰が誰なのか

(私の個人的な外観)

L3 / L4保護

攻撃を増幅(サーバーのチャネルの「ブロック」)で防ぐには、十分な幅のチャネルがあります(多くの保護サービスはロシアのほとんどの主要なバックボーンプロバイダーに接続し、1 Tbitを超える理論容量のチャネルを備えています)。 増幅を伴う非常にまれな攻撃が1時間以上続くことを忘れないでください。 あなたがSpamhausであり、誰もがあなたを好きではない場合-はい、使用されたグローバルボットネットがさらに生存するリスクがある場合でも、数日間チャネルを停止しようとすることができます。 あなたがオンラインストアを持っている場合、それがmvideo.ru-数日間1 Tbitであっても、すぐに表示されます(私は願っています)。

SYN / ACKフラッド、パケットフラグメンテーションを使用して攻撃を撃退するには、そのような攻撃を検出してブロックする機器またはソフトウェアシステムが必要です。

このような機器は多くのメーカー(Arbor、Cisco、Huaweiにソフトウェアソリューション、Wanguardソフトウェアの実装など)によって製造されており、多くのバックボーンオペレーターが既にインストールし、DDoS保護サービスを販売しています(Rostelecom、Megafon、TTK、MTSでのインストールについて知っています)実際、すべての大規模プロバイダーについて、ホスティング事業者はah-la保護OVH.com、Hetzner.deで同じことを行います。 一部の企業はソフトウェアソリューションを開発しています(DPDKのような技術により、1台の物理x86マシンで数十ギガビットのトラフィックを処理できます)。

有名なプレイヤーの中で、L3 / L4 DDoSはだれでも撃退するのに多かれ少なかれ効果的です。 誰が最大のチャネル容量を持っているか(これはインサイダー情報)を言うつもりはありませんが、通常はそれほど重要ではなく、唯一の違いは保護がどのくらい迅速に機能するかです(ヘッツナーなど、プロジェクトのダウンタイムの数分後)。

問題は、これがどのように定性的に行われるかということです。増幅を伴う攻撃は、最も有害なトラフィックを持つ国からのトラフィックをブロックすることによって撃退されるか、本当に不要なトラフィックのみを破棄できます。

しかし同時に、私の経験に基づいて、ロシア市場のすべての真剣なプレイヤーは問題なくこれに対処できます:Qrator、DDoS-Guard、Kaspersky、G-Core Labs(以前のSkyParkCDN)、ServicePipe、Stormwall、Voxilityなど

ロシアの企業は、Cloudflareを除き、外国のセキュリティオペレーターと提携することはめったにありません。 Cloudflareについては別に書きます。

同僚によると、ロステレコム、メガフォン、TTK、ビーラインなどのオペレーターからの保護はありませんでしたが、同僚はこれらのサービスを十分な品質で提供していますが、今のところ、経験不足は定期的に影響します:保護オペレーターのサポートを通じて何かを強化する必要がある場合があります

一部の事業者は、「L3 / L4レベルでの攻撃に対する保護」または「チャネルの保護」という別のサービスを提供しています。すべてのレベルでの保護よりもはるかに安価です。

バックボーンプロバイダーが数百Gbpsの攻撃を撃退しない場合、独自のチャネルはありませんか?

保護オペレーターは、主要プロバイダーのいずれかに接続し、「費用をかけて」攻撃を撃退できます。 チャネルの料金を支払う必要がありますが、これらの数百Gbpsのすべてが常に使用されるわけではありません。この場合、チャネルのコストを大幅に削減するオプションがあるため、スキームは引き続き機能します。

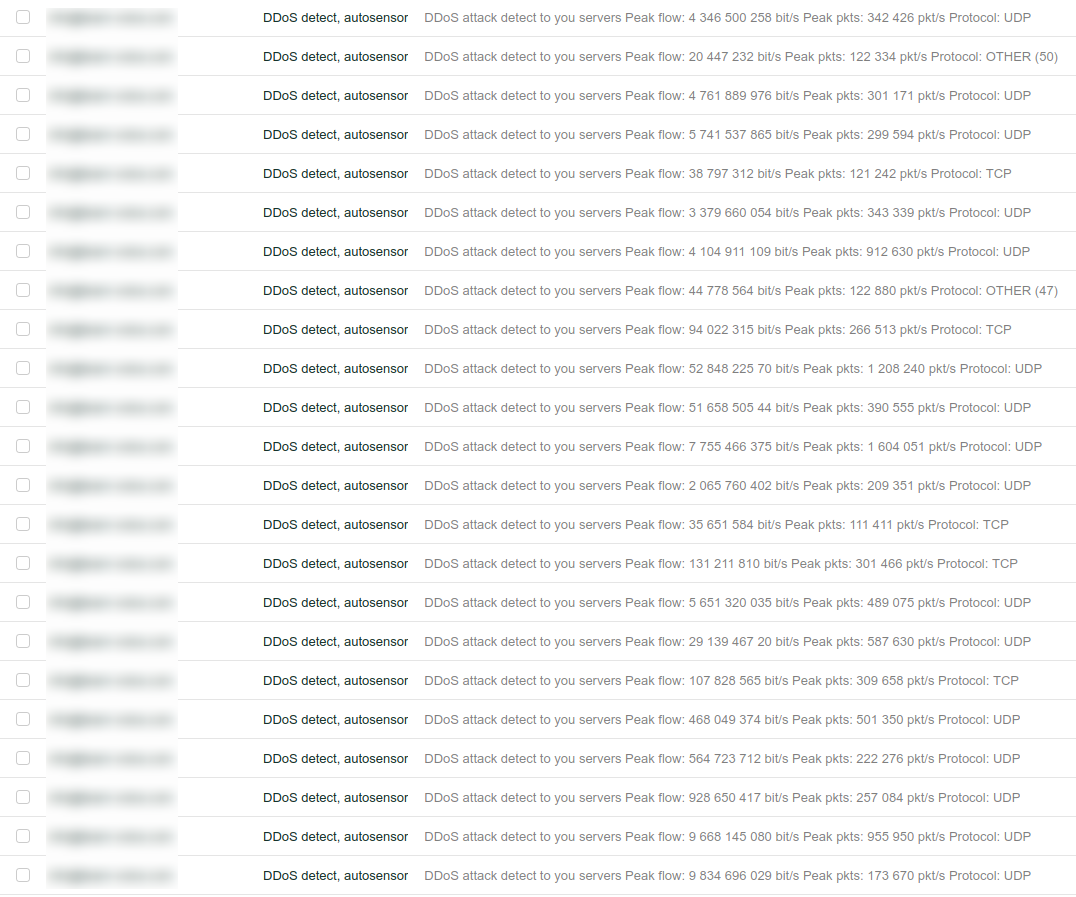

これらは、ホスティングプロバイダーシステムをサポートする、私が定期的に受け取った優れたL3 / L4保護からのレポートです。

L7保護(アプリケーションレベル)

L7レベル(アプリケーションレベル)での攻撃は、ユニットを着実かつ効率的に打ち負かすことができます。

私は本当に大きな経験をしました

- Qrator.net;

- DDoS-Guard;

- G-Core Labs;

- カスペルスキー

彼らは純粋なトラフィックのメガビットごとに料金を請求します。メガビットは数千ルーブルかかります。 純粋なトラフィックが少なくとも100 Mbpsある場合-ああ。 保護は非常に高価になります。 次の記事では、保護チャネルの容量を大幅に節約するためのアプリケーションの設計方法を説明できます。

本当の「丘の王」はQrator.netであり、残りはやや遅れています。 Qratorは、誤診のゼロに近い割合を与える私の練習で唯一のものですが、同時に他の市場のプレーヤーよりも数倍高価です。

他の事業者は、高品質で安定した保護を受けています。 私たちがサポートするサービスの多く(この国で非常に有名なものを含む!)は、DDoS-Guard、G-Core Labsによって保護されており、その結果に非常に満足しています。

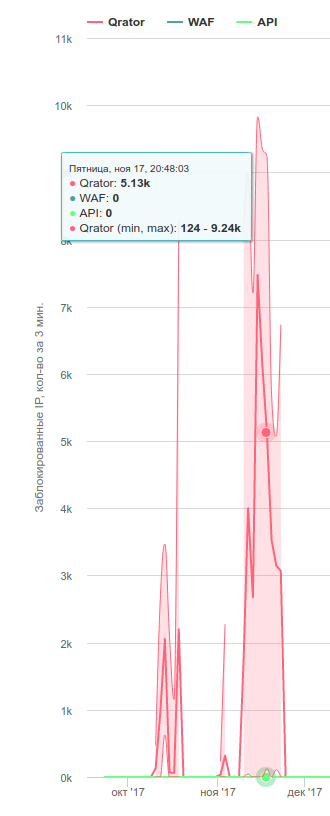

Qratorによって撃退された攻撃

cloud-shield.ru、ddosa.netなどの小規模な保護オペレーターの経験がまだあります。 お勧めできません 経験はそれほど大きくありませんが、彼らの仕事の原則についてお話します。 多くの場合、保護のコストは、大規模なプレーヤーよりも1〜2桁低くなります。 原則として、大規模なプレイヤーの1人から部分的な防御サービス(L3 / L4)を購入し、より高いレベルでの攻撃に対して独自の防御を行います。 それは非常に効果的である可能性があります+より少ないお金で良いサービスを得ることができますが、これらはまだ小さなスタッフと小さな会社です、考慮してください。

クラウドフレア

CloudFlareは別の現象です。 これはすでに数十億ドルの巨大企業であり、顧客は世界のトラフィックジェネレーターの半分であり、DDoS保護サービスはサービスの中で最も有名です。 また、トラフィックプロキシサービスとして、DNSホスティング、CDNにも常に使用しています。

複雑な攻撃のないサイト/サービスの場合、Cloudflareは大丈夫ですが、深刻な攻撃の場合(チャネルを単に「埋め尽くす」だけでなく、多くの種類の攻撃を組み合わせる場合)、200ドルのビジネスプランは私たちを救うことはありませんが、それらについて話しますロシアの企業保護は意味がありません。他のプレーヤーに頼る方が安くて効果的です。

なぜそう 大規模なほぼ無料のサービスを非常に高品質にすることは難しいと思います。

ところで、ロシア語を話すエンジニアの多くはCFで働いています:)

外国のセキュリティオペレーター

私はかつてDragonara.net(かつて世界最大のセキュリティオペレーター)で実際の経験がありましたが、現在は存在しません。

Habréには最新のオペレーターに関する記事が既に多数あります。 最新のレビューへのリンクをご紹介します: habr.com/en/post/350384

プロジェクトがロシア市場を対象にしていない場合、それらの多くは確かに非常に優れていますが、ロシアではそれらに問題があります。

1つ目は、効果的な保護は防御者に可能な限り近く、現地の特性を考慮する必要があることです(ロシアのみ、2つ目は中国、2つ目は南アメリカ)。

2番目の理由:本当に困難で高価なタスクは、L7レベルでの保護です。 もちろん、誰にとっても高価です。原則として、世界中の多くの企業が優れたL7保護を行っておらず、ロシアのサービスが競争に勝つことが多いのです。

L7レベルでの攻撃を撃退する難しさは何ですか?

すべてのアプリケーションは一意であり、それらに役立つトラフィックを許可し、有害なトラフィックをブロックする必要があります。 ボットを明確に除去することは常に可能とは限らないため、多くの非常に多くのトラフィック浄化を使用する必要があります。

nginx-testcookieモジュールで十分だったら、今では大量の攻撃を撃退するのに十分です。 私がホスティング業界で働いていたとき、私のL7保護はnginx-testcookieだけで構築されました。 ところで、Beget.ru、Netangels.ru、FastVPS.ruにも同様のシステムがありました。

残念ながら、攻撃はさらに難しくなっています。 testcookieはJSに基づくボットのチェックを使用し、多くの最新のボットはそれらを正常に渡すことができます。

攻撃ボットネットも独特であり、各大規模ボットネットの特性を考慮する必要があります。

増幅、ボットネットからの直接的なフラッド、さまざまな国からのトラフィックのフィルタリング(さまざまな国ごとに異なるフィルタリング)、SYN / ACKフラッド、パケットフラグメンテーション、ICMP、httpフラッド、アプリケーション/ httpレベルでは、無制限の数のさまざまな攻撃を思いつくことができます。

合計で、チャネルの保護レベル、トラフィックをクリーニングするための特別な機器、特別なソフトウェア、各クライアントの追加のフィルタリング設定では、数十から数百のフィルタリングレベルがあります。

これを適切に管理し、さまざまなユーザーのフィルタリング設定を正しく調整するには、多くの経験と有資格者が必要です。 保護サービスを提供することを決定した主要な事業者でさえ、「お金で問題を愚かに投げる」ことはできません。

保護オペレーターには、「ビートDDoS」ボタンはなく、多数のツールがあり、それらを使用できる必要があります。

そしてもう一つのボーナスの例。

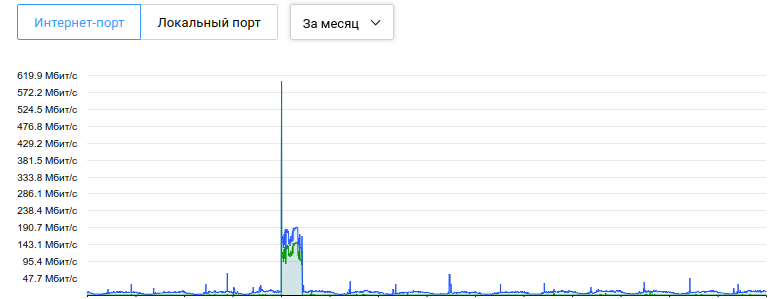

保護されていないサーバーは、600 Mbpsの容量の攻撃中にホストによってブロックされました

(攻撃されたサイトは1つだけで、しばらくの間サーバーから削除され、1時間以内にロックが解除されたため、トラフィックの「損失」は目立ちません)。

同じサーバーが保護されています。 攻撃者は、攻撃を撃退した1日後に「降伏」しました。 攻撃自体は最強ではありませんでした。

L3 / L4攻撃とそれらに対する保護はより単純で、主にチャネルの厚さ、攻撃を検出およびフィルタリングするアルゴリズムに依存します。

L7攻撃はより複雑で独創的であり、攻撃されたアプリケーション、攻撃者の能力と想像力に依存します。 それらからの保護には優れた知識と経験が必要であり、その結果はすぐにではなく、100パーセントではない場合があります。 Googleが保護のために別のニューラルネットワークを考案するまで。