サイバー攻撃の継続的な開発には、絶え間ない検出と反作用が必要であり、最終的には攻撃者と防御者の間の無限の軍拡競争の考えにつながります。 従来の保護システムは、特定のインフラストラクチャに合わせて最終決定することなく、リスクレベルが企業の主要業績評価指標(経済的、政治的、評判)に影響を及ぼさない許容レベルのセキュリティを提供できなくなりましたが、一般的にはいくつかのリスクをカバーします。 すでに実装と構成のプロセスで、現代の保護システムは追いつき、現代の課題に対応する必要があります。

出所

情報セキュリティスペシャリストの時代の課題に対する答えの1つは、Threat Huntingテクノロジーかもしれません。 脅威ハンティング(以下、THと呼ぶ)という用語は数年前に登場しました。 テクノロジー自体は非常に興味深いものですが、一般に受け入れられている標準やルールはまだありません。 情報源の不均一性と、このトピックに関する少数のロシア語情報源も問題を複雑にしている。 この点で、LANIT-Integrationでは、この技術のレビューを書くことにしました。

関連性

THテクノロジーは、インフラストラクチャ監視プロセスに依存しています。 内部監視には、アラートとハンティングの2つの主なシナリオがあります 。 (MSSPサービスの種類別の)アラートは、以前に開発されたシグネチャと攻撃の兆候を検索し、それらに反応する従来の方法です。 従来の署名セキュリティ機能は、このシナリオを正常に完了します。 ハンティング(MDRタイプのサービス)は、「署名とルールはどこから来ますか?」という質問に答える監視方法です。 これは、攻撃の隠れたまたは未知の指標と兆候を分析することにより、相関ルールを作成するプロセスです。 Threat Huntingが属するのは、このタイプの監視です。

両方のタイプの監視を組み合わせることによってのみ、理想に近い保護が得られますが、ある程度の残存リスクが常に残ります。

2種類の監視を使用した保護

そして、TH(および全体の狩り!)がますます重要になる理由は次のとおりです。

脅威、救済策、リスク。 出所

すべての脅威の95%はすでに十分に理解されています。 これらには、スパム、DDoS、ウイルス、ルートキット、その他のマルウェアなどの種が含まれます。 同じ古典的な防御策で、これらの脅威から身を守ることができます。

プロジェクトの実行中、 作業の80%が時間の20%を占め 、残りの20%が時間の80%を占めます。 同様に、脅威全体の中で、新しいタイプの脅威の5%が企業にとってのリスクの70%を占めます。 情報セキュリティ管理プロセスが組織されている会社では、これを回避する(原則としてワイヤレスネットワークを放棄する)、受け入れる(必要なセキュリティ対策を導入する)、または(たとえば、インテグレーターの肩に)移動することにより、既知の脅威のリスクの30%を何らかの方法で管理できますリスク。 ゼロデイ脆弱性 、APT攻撃、フィッシング、 サプライチェーンを介した攻撃 、サイバースパイウェア、および国内業務から、また他の多数の攻撃から身を守ることは、すでにはるかに困難です。 これらの5%の脅威の結果は、ウイルス対策ソフトウェアがレスキューするスパムやウイルスの結果よりもはるかに深刻です( buhtrapグループからの銀行の損失の平均額は1億4300万件 )。

ほぼ全員が脅威の5%に対処する必要があります。 最近、PEAR(PHP拡張およびアプリケーションリポジトリ)リポジトリのアプリケーションを使用する1つのオープンソースソリューションをインストールする必要がありました。 Pearインストールを介してこのアプリケーションをインストールしようとして失敗しました。 サイトが利用できなかったため(現在スタブがあります)、GitHubからインストールする必要がありました。 そしてつい最近、PEARがサプライチェーンを介した攻撃の犠牲者であることが明らかになりました。

税レポートプログラムMEDocの更新モジュールを介して、NePetyaランサムウェアの流行であるCCleanerを使用して攻撃を思い出すことができます。 脅威はより洗練されてきており、「これらの5%の脅威にどのように耐えますか?」という論理的な疑問が生じます。

脅威ハンティングの定義

そのため、Threat Huntingは、従来の保護手段では検出できない高度な脅威の予防的かつ反復的な検索と検出のプロセスです。 高度な脅威には、たとえば、APTなどの攻撃、0日間の脆弱性への攻撃、Living off the Landなどが含まれます。

THは仮説検定プロセスであると言い換えることもできます。 これは主に自動化要素を使用した手動プロセスであり、アナリストは知識と資格に頼って、特定の脅威の存在に関する最初に定義された仮説に対応する侵害の兆候を探して大量の情報を選別します。 その特徴は、さまざまな情報源です。

Threat Huntingは何らかのソフトウェアまたはハードウェア製品ではないことに注意してください。 これらは、ソリューションで見られるアラートではありません。 これは、IOC(妥協識別子)を見つけるためのプロセスではありません。 そして、これは情報セキュリティアナリストの参加なしで行われる受動的な活動ではありません。 脅威ハンティングは、何よりもプロセスです。

脅威探索コンポーネント

Threat Huntingの3つの主要コンポーネント:データ、テクノロジー、人。

データ(何?) 、ビッグデータを含む。 あらゆる種類のトラフィックフロー、以前に実施されたAPTに関する情報、分析、ユーザーアクティビティデータ、ネットワークデータ、従業員からの情報、ダークネット上の情報など。

テクノロジー(方法?)このデータを処理するためのすべての可能な方法は、機械学習を含むこのデータの処理です。

人々(誰?)は 、さまざまな攻撃の分析に豊富な経験があり、直感を開発し、攻撃を検出する能力を持っている人です。 通常、これらは情報セキュリティアナリストであり、仮説を生成し、それらの証拠を見つける能力が必要です。 これらはプロセスの主要なリンクです。

モデルPARIS

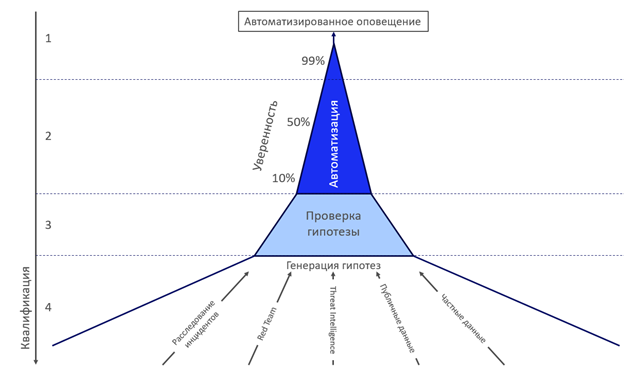

Adam Bateman は 、理想的なTHプロセスのPARISモデルについて説明しています。 フランスの有名なランドマークを暗示しているかのような名前。 このモデルは、上下の2つの方向で考えることができます。

脅威を探してモデルを下に移動する過程で、悪意のある活動の多くの証拠に対処します。 すべての証拠には信頼性の尺度があります。これは、その証拠の重みを反映する特性です。 悪意のある活動の直接的な証拠である「鉄」があり、それによってすぐにピラミッドの頂点に到達し、既知の感染の実際の通知を作成できます。 そして、間接的な証拠があり、その合計はピラミッドの頂点に私たちを導くことができます。 いつものように、直接的な証拠よりもはるかに多くの間接的な証拠があります。つまり、それらを分類して分析する必要があり、追加の調査を実施する必要があり、これを自動化することをお勧めします。

モデルPARIS。 出所

モデルの上部(1と2)は自動化技術と多様な分析に基づいており、下部(3と4)はプロセスを制御する特定の資格を持つ人々に基づいています。 モデルを上から下に移動すると、青の上部に従来の保護ツール(ウイルス対策、EDR、ファイアウォール、署名)からの通知があり、高度な信頼性と信頼性があります。以下はインジケーター(IOC、URL、MD5など)です。自信がなく、さらに調査する必要があります。 そして、最も低くて最も厚いレベル(4)は、仮説の生成、伝統的な治療法の仕事の新しいシナリオの作成です。 このレベルは、示された仮説のソースに限定されません。 レベルが低いほど、アナリストの資格に関する要件が多くなります。

アナリストが事前に定義された仮説の有限セットをチェックするだけでなく、新しい仮説とそれらをテストするためのオプションを常に生成することが非常に重要です。

TH成熟度モデルを使用

理想的な世界では、THは継続的なプロセスです。 しかし、理想的な世界はないため、使用する人、プロセス、およびテクノロジーのコンテキストで成熟度モデルと手法を分析します。 理想的な球面THのモデルを考えます。 このテクノロジーの使用には5つのレベルがあります。 アナリストの単一チームの進化の例でそれらを考慮してください。

| 成熟度レベル | 人 | プロセス | テクノロジー |

| レベル0 | SOCアナリスト | 年中無休 | 従来の楽器: |

| トラディショナル | アラートセット | パッシブモニタリング | IDS、AV、サンドボックス、 |

| THなし | アラートを操作する | 署名分析ツール、脅威インテリジェンスデータ。 | |

| レベル1 | SOCアナリスト | ワンタイムTH | EDR |

| 実験的 | 法医学の基礎知識 | IOC検索 | ネットワークデバイスからのデータの部分的なカバレッジ |

| THの実験 | ネットワークとアプリケーションに関する十分な知識 | 部分適用 | |

| レベル2 | 一時的な職業 | スプリント | EDR |

| 定期的 | 法医学の平均的な知識 | 月あたりの週 | 完全なアプリケーション |

| 一時的なTH | ネットワークとアプリケーションの優れた知識 | レギュラーth | EDRデータ使用の完全自動化 |

| 高度なEDR機能の部分的な使用 | |||

| レベル3 | 専用のTHチーム | 年中無休 | 仮説THをテストする部分的な能力 |

| 積極的 | フォレンジックとマルウェアに関する優れた知識 | プロアクティブTH | 高度なEDR機能の完全な使用 |

| 特別なケースTH | 攻撃者の優れた知識 | 特別なケースTH | ネットワークデバイスからのデータの完全なカバレッジ |

| カスタム構成 | |||

| レベル4 | 専用のTHチーム | 年中無休 | TH仮説をテストする完全な能力 |

| 一流 | フォレンジックとマルウェアに関する優れた知識 | プロアクティブTH | レベル3、および: |

| THを使用する | 攻撃者の優れた知識 | TH仮説のテスト、自動化、検証 | データソースの緊密な統合。 |

| 研究能力 | カスタム開発およびカスタムAPIの使用。 |

レベル0:従来、THを使用しない。 従来のアナリストは、IDS、AV、サンドボックス、署名分析ツールなどの標準ツールとテクノロジーを使用して、パッシブモニタリングモードでアラートの標準セットを処理します。

レベル1: THを使用した実験的。 フォレンジックの基本知識とネットワークおよびアプリケーションの十分な知識を持つ同じアナリストは、侵害の兆候を検索することにより、1回限りの脅威ハンティングを実装できます。 ネットワークデバイスからのデータを部分的にカバーするEDRがツールに追加されます。 ツールは部分的に適用されます。

レベル2:断続的、一時的なTH。 フォレンジック、ネットワーク、およびアプリケーション部分の知識をすでに活用しているアナリストは、たとえば月に1週間、定期的に脅威ハンティングに従事する義務を負っています。 ツールには、ネットワークデバイスからのデータの完全な調査、EDRからのデータ分析の自動化、および高度なEDR機能の部分的な使用が追加されています。

レベル3: THの予防的で頻繁なケース。 私たちのアナリストは専任のチームに編成され、フォレンジックとマルウェアの優れた知識と、攻撃側の方法と戦術の知識を持ち始めました。 このプロセスは既に24時間年中無休で進行中です。 チームは、TH仮説を部分的にテストし、ネットワークデバイスからのデータを完全にカバーする高度なEDR機能を最大限に活用できます。 また、アナリストはニーズに合わせてツールを構成できます。

レベル4: THを使用したハイエンド。 同じチームは、調査する能力、仮説THをテストするプロセスを生成および自動化する能力を獲得しました。 現在、データソースの緊密な統合、ニーズに合わせたソフトウェア開発、APIの非標準的な使用がツールに追加されています。

脅威狩りのテクニック

基本的な脅威探索テクニック

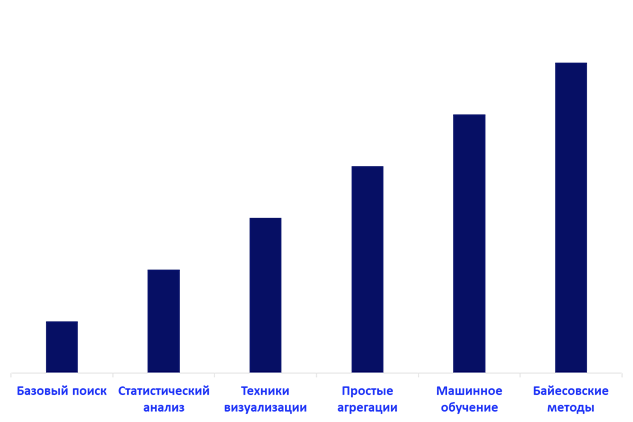

使用されるテクノロジーの成熟度の順でのTH テクニックには、基本検索、統計分析、視覚化テクニック、単純な集約、機械学習、およびベイジアン手法が含まれます。

最も単純な方法は基本的な検索で、特定のクエリを使用して調査範囲を絞り込むために使用されます。 統計分析は、たとえば、統計モデルの形式で典型的なユーザーまたはネットワークアクティビティを構築するために使用されます。 視覚化技術を使用して、グラフやチャートの形でデータ分析を視覚化し、簡素化します。これにより、サンプルのパターンを簡単にキャッチできます。 キーフィールドの単純な集計手法を使用して、検索と分析を最適化します。 THプロセスの組織の成熟度が高いほど、機械学習アルゴリズムの使用はより関連性があります。 また、スパムのフィルタリング、悪意のあるトラフィックの検出、不正行為の検出など、広く使用されています。 機械学習アルゴリズムのより高度なタイプは、分類、サンプルサイズの縮小、および主題モデリングを可能にするベイズ法です。

ダイヤモンドモデルとTH戦略

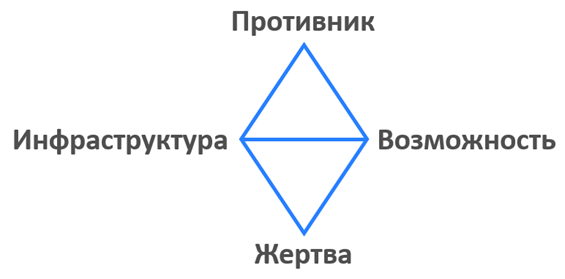

Sergio Kaltagiron、Andrew Pendegast、およびChristopher Betzの研究 「 侵入分析のダイヤモンドモデル 」は、悪意のある活動の主要な主要コンポーネントと、それらの間の基本的なつながりを示しました。

悪意のある活動のダイヤモンドモデル

このモデルに従って、関連する重要なコンポーネントに依存する4つの脅威探索戦略があります。

1.被害者中心の戦略。 被害者には敵がおり、メールで「機会」を提供すると想定しています。 メールで敵のデータを探しています。 リンク、添付ファイルなどを検索します 特定の期間(月、2週間)、この仮説の確認を探しています。見つからない場合、仮説は再生されませんでした。

2.インフラストラクチャ指向の戦略。 この戦略を使用する方法はいくつかあります。 アクセスと可視性に応じて、いくつかは他のものより簡単です。 たとえば、悪意のあるドメインをホストしていることがわかっているドメインネームサーバーを監視します。 または、攻撃者が使用する既知のパターンのすべての新しいドメイン名登録を追跡するプロセスを実施しています。

3.機会重視の戦略。 ほとんどのネットワーク支持者が使用する被害者指向の戦略に加えて、機会指向の戦略があります。 2番目に人気があり、攻撃者の機能、つまり「マルウェア」と、psexec、powershell、certutilなどの正当なツールを使用する攻撃者の能力を検出することに焦点を当てています。

4.反対者指向の戦略。 反対者指向のアプローチは、敵自身に焦点を合わせています。 これには、公開されているソース(OSINT)からのオープン情報の使用、敵に関するデータの収集、彼の手法と手法(TTP)、過去のインシデントの分析、脅威情報データなどが含まれます。

THの情報源と仮説

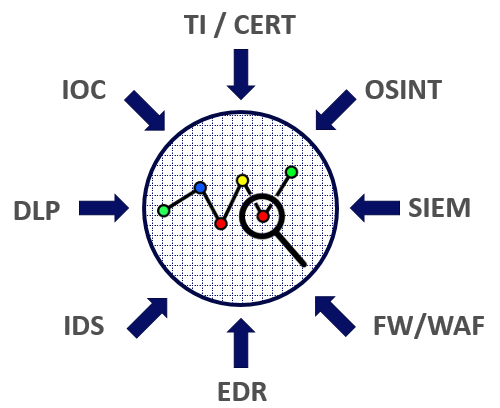

脅威ハンティングの情報源

多くの情報源があります。 理想的なアナリストは、周囲のあらゆるものから情報を抽出できるはずです。 ほとんどすべてのインフラストラクチャの一般的なソースは、セキュリティ機能からのデータです:DLP、SIEM、IDS / IPS、WAF / FW、EDR。 また、情報の典型的な指標は、あらゆる種類の侵害の指標、脅威情報サービス、CERTおよびOSINTデータになります。 さらに、ダークネットからの情報を使用できます(たとえば、突然、組織のヘッドのメールボックスをハッキングする命令がある、またはネットワークエンジニアの地位の候補が彼の活動に現れた)、HRから受け取った情報(前の仕事からの候補者に関するフィードバック)、セキュリティサービスからの情報(例:取引相手の検証結果)。

ただし、使用可能なすべてのソースを使用する前に、少なくとも1つの仮説が必要です。

出所

仮説を検証するには、まず仮説を提示する必要があります。 そして、多くの定性的仮説を提示するために、体系的なアプローチを適用する必要があります。 仮説を生成するプロセスは、 記事でより詳細に説明されています ;仮説を立てるプロセスの基礎としてこのスキームを採用することは非常に便利です。

仮説の主な情報源は、 ATT&CK (敵の戦術、テクニック、および常識) マトリックスです。 本質的に、これは知識ベースであり、攻撃の最終段階での活動を実現する攻撃者の行動を評価するためのモデルであり、通常はキルチェーンの概念を使用して記述されます。 つまり、侵入者が企業の内部ネットワークまたはモバイルデバイスに侵入した後の段階です。 当初、知識ベースには攻撃で使用された121の戦術とテクニックの説明が含まれていました。それぞれの方法はWiki形式で詳細に説明されています。 さまざまな脅威インテリジェンス分析は、仮説を生成するための優れたソースです。 特に注目すべきは、インフラストラクチャ分析と侵入テストの結果です。これらは、鉄の仮説が特定の欠点を持つ特定のインフラストラクチャに依存しているため、鉄の仮説から得られる最も価値のあるデータです。

仮説検定プロセス

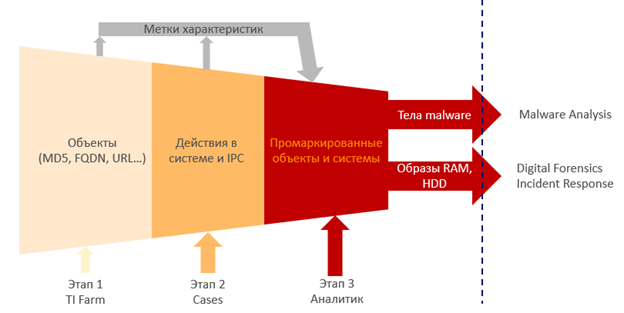

セルゲイ・ソルダトフは、プロセスの詳細な説明を含む良い図を提供しました;それは、単一のシステムでTH仮説をテストするプロセスを示しています。 主な段階を簡単な説明で示します。

出所

ステージ1:TIファーム

この段階では、 オブジェクトを特性のラベルを割り当てて(脅威に関するすべてのデータと一緒に分析することにより) オブジェクトを区別する必要があります。 これは、ファイル、URL、MD5、プロセス、ユーティリティ、イベントです。 それらをThreat Intelligenceシステムに渡すには、タグを付ける必要があります。 つまり、このサイトはそのような年にCNCで発見され、このMD5はマルウェアに関連付けられていました。このMD5は、マルバールを配布したWebサイトからダウンロードされました。

ステージ2:ケース

第2段階では、これらのオブジェクト間の相互作用を調べ、これらすべてのオブジェクト間の関係を特定します。 何か悪いことをするラベル付きのシステムを取得します。

ステージ3:アナリスト

3番目の段階で、ケースは分析の豊富な経験を持つ経験豊富なアナリストに転送され、彼は評決を下します。 このコードが何を、どこで、どのように、なぜ、なぜバイト単位で解析します。 この本体はマルウェアであり、このコンピューターは感染していました。 オブジェクト間の接続を開示し、サンドボックスの実行結果を確認します。

アナリストの仕事の結果は伝えられます。 デジタルフォレンジックは画像を検査し、マルウェア分析は見つかった「ボディ」を検査します。インシデントレスポンスチームはサイトにアクセスして、既にあるものを調べることができます。 作業の結果は、確認された仮説、特定された攻撃、およびそれに対処する方法になります。

出所

まとめ

Threat Huntingは、カスタマイズされた新しい非標準の脅威に効果的に抵抗することができるかなり若いテクノロジーです。こうした脅威の増加と企業インフラストラクチャの複雑さを考えると、大きな可能性があります。 データ、ツール、分析という3つのコンポーネントが必要です。 Threat Huntingの利点は、脅威を積極的に実装することに限定されません。 検索プロセスでは、セキュリティアナリストの目を通してインフラストラクチャとその弱点に突入し、これらの場所をさらに強化できることを忘れないでください。

私たちの意見では、組織でTHプロセスを開始するために実行する必要がある最初のステップ。

- エンドポイントの保護とネットワークインフラストラクチャに注意してください。 ネットワーク内のすべてのプロセスの可視性(NetFlow)と制御(ファイアウォール、IDS、IPS、DLP)に注意してください。 エッジルーターから最後のホストまでのネットワークを把握します。

- MITER ATT&CKをご覧ください 。

- 少なくとも主要な外部リソースの定期的なペンテストを実施し、その結果を分析し、攻撃の主な目的を特定し、脆弱性を閉じます。

- オープンソースの脅威インテリジェンスシステム(MISP、Yetiなど)を実装し、それを使用してログを分析します。

- インシデント対応プラットフォーム(IRP)の実装:R-Vision IRP、The Hive、不審なファイルを分析するためのサンドボックス(FortiSandbox、Cuckoo)。

- 定期的なプロセスを自動化します。 ログ分析、インシデント管理、スタッフの認識は、自動化の大きな分野です。

- インシデントで協力するために、エンジニア、開発者、技術サポートと効果的に対話する方法を学びます。

- プロセス全体、重要なポイント、達成された結果を文書化し、後でそれらに戻ったり、このデータを同僚と共有したりします。

- 社会的な側面を忘れないでください。従業員、あなたが雇っている人、組織の情報リソースへのアクセスを許可している人に何が起こっているかを認識してください。

- 新しい脅威と保護方法の分野の動向を常に把握し、技術リテラシーのレベル(ITサービスとサブシステムの作業を含む)を高め、会議に出席し、同僚とコミュニケーションを取ります。

コメントでTHプロセスの構成を議論する準備ができました。

または、仕事に来てください!