ネットワークルーターの脆弱性の問題に対処したのはこれが初めてではありませんが、Bad PacketsグループとIxiaの研究( ニュース 、Bad Packets レポート、 Ixia レポート )は、ルーターがどのように壊れ、どのような設定が変更され、どのようなものかを提供するという点で興味深いですその後起こります。

ネットワークルーターの脆弱性の問題に対処したのはこれが初めてではありませんが、Bad PacketsグループとIxiaの研究( ニュース 、Bad Packets レポート、 Ixia レポート )は、ルーターがどのように壊れ、どのような設定が変更され、どのようなものかを提供するという点で興味深いですその後起こります。

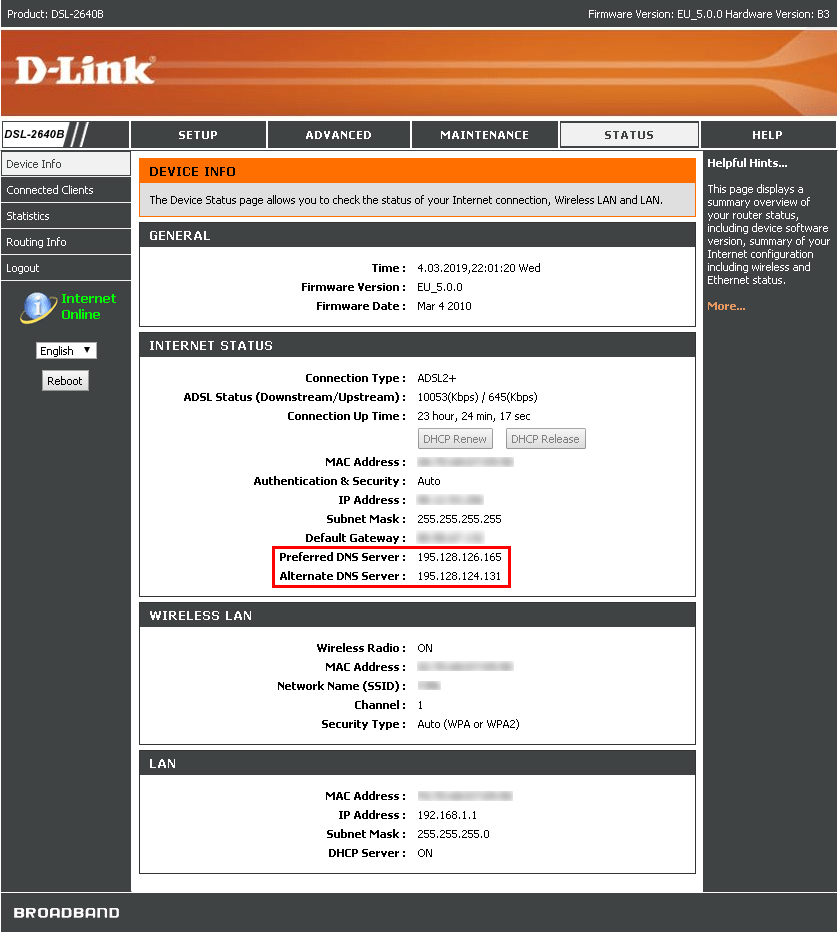

このような攻撃には技術的に複雑な要素はなく、攻撃者の目標は単純です。広告からお金を稼ぎ、可能であれば銀行システムや有料インターネットサービスにアクセスするためのパスワードを盗むことです。 つまり、攻撃者はネットワークをスキャンして、脆弱なルーター(主に新しいD-Linkモデル)を探しました。 このようなルーターを発見したため、彼らはそのルーターのDNSレコードを変更し、トラフィックを独自のサーバーにリダイレクトしました。 この場合、ささいな脆弱性が使用され、パッチ未適用デバイスの設定へのアクセスは許可なしに発生しました。 ターゲットリストの最も古いデバイスは10年以上前のものですが、これにもかかわらず、理論的には、サイバー犯罪者は15,000人以上の犠牲者を攻撃する可能性があります。

Bad Packetsの専門家は、昨年12月末と2019年2月と3月末に共通の兆候を伴う3つの攻撃を記録しました。 いずれの場合も、攻撃の最初の段階でGoogle Cloud Platformサービスが使用されました。ネットワークデバイスの「呼び出し音」を作成する仮想サーバーが作成されました。

スキャンは、既知の脆弱性を持つデバイスの検索を目的としており、主にこれらはD-Linkが製造した最新のルーターではありませんでした。 後に、ネットワークデバイスのパラメーターに関する情報を収集するBinaryEdgeサービスを使用して、原則としてそのような攻撃に対して脆弱なデバイスの数を推定することができました。 このキャンペーンで正確に攻撃された数十のモデルのうち、数千の「ヒット」を記録したモデルは1つだけでした。

これはD-Link DSL-2640B ADSLルーターです。 1メガビットイーサネット、WiFi 802.11gのサポート-2007年以降利用可能なモデルでは一般的に悪くありません。 他のモデル(たとえば、D-Link 2740R、526Bなど、わずか数十のバージョン)、それらが攻撃者にとって有益である場合、小規模では、そのようなデバイスはネットワーク上に数百個しかありません。

2012年に、ネットワークデバイスに伝統的なモデル2640Bの脆弱性が発見されました。ルーターのWebインターフェースにログインしたユーザーに準備済みのリンクをクリックさせると、デバイスを制御できるようになります。 そして2017年に、同じルーターでより深刻な問題が発見されました。 許可なしに DNSサーバーレコードを置き換えることが可能であることが判明しました。 当然のことながら、ルーターのWebインターフェースが外部からアクセス可能な場合、通常の状態では発生しません。

DNSサーバーのなりすましの結果は明らかです。攻撃者はバナー広告を自分のものに置き換え、「正しい」アドレスでユーザーに偽サイトを見せ、マルウェアを使用してルーターに接続されたコンピューターを直接攻撃できます。

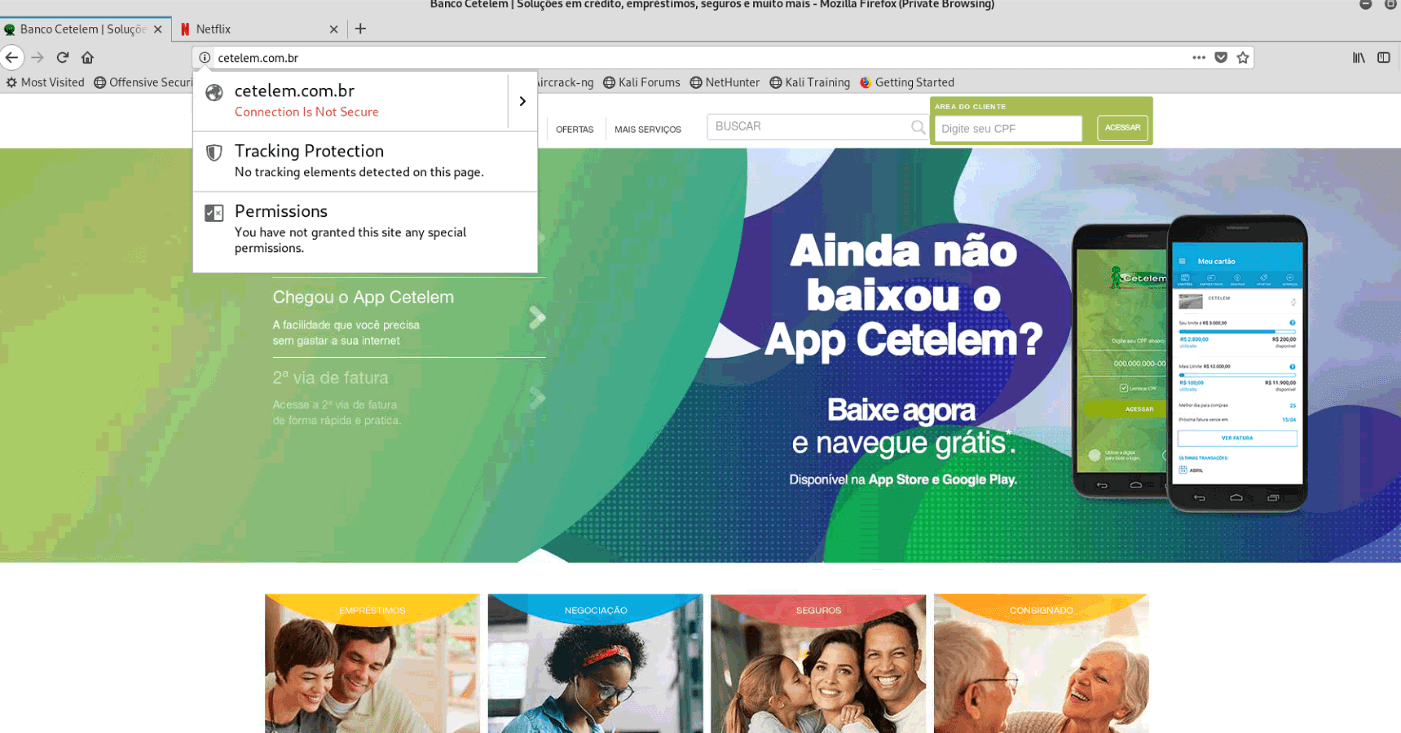

攻撃されたルーターで正確に何が起こるか、Ixiaは発見しました。 これは次のように行われました。テストシステムでは、悪意のあるサーバーがDNSサーバーとしてインストールされ、最も人気のあるサイトの1万個のドメイン名のリストが実行されました(Alexaサービスのバージョンによる)。 偽のDNSサーバーが被害者をサイトの独自のバージョンに誘導しようとしていたドメインを見つける必要がありました。 サイトのなりすましは、Paypal、GMail、Uber、Netflixの4つのグローバルサービスについて記録されました。 他のドメイン(合計で10以上)は、ブラジルの銀行およびネットワークプロバイダーのローカルサービスでした。

銀行サービスのコピーは信頼できるように見えますが、HTTPS接続の欠如のみが偽物であることを示しています。 どうやら、攻撃者はリダイレクトの一部を適切に準備できなかったようです。たとえば、 cetelem.comサイトの代わりに、標準のApache Webサーバースタブが表示されました。 今年3月の特定の攻撃の場合、偽のWebサイトとDNSサーバー自体の両方がGoogleクラウドプラットフォームでもホストされていました。 Arstechnicaの Webサイトからのリクエストに応えて、Googleは悪意のあるサービスがブロックされ、今後そのような操作を自動的にブロックする手段が講じられたと述べました。 ただし、これはGoogleに関するものではありません。他の攻撃の波はカナダとロシアでサーバーを使用しました。

一般に、この特定のケースでは、大規模な攻撃については話していません。 古くから知られている脆弱性を持ち、何らかの理由(誤った構成、安全でないデフォルト設定)で、基本的にローカルネットワークからだけでなくインターネットからアクセスするときにWebインターフェースを開くことができるデバイスを破ります。 この場合、古いファームウェアのパッチを期待する価値はほとんどなく、アップグレードが簡単です。 なぜ攻撃者はこのような比較的少数の種類のデバイスを攻撃するのですか? それは非常にシンプルで有益です。

DNSスプーフィングによる大規模な攻撃は過去10年間記録されており、Wi-Fiに接続した後、悪意のあるアプリケーションを使用してルーターを攻撃するなど、より創造的な方法がありました。 さらに、不正な金銭の取り方には多くの方法があります:ブラックマーケットでのフィッシングとそれに続くパスワードの転売(音楽やビデオのストリーミング用に最近支払われたサービスアカウントが注目を集めています)、銀行や支払いサービスを介した資金の直接盗難、マルウェアの拡散。 ブラジルでは、このような攻撃は流行の特徴を帯びており、数十万の攻撃されたデバイスが数えられています。 そのため、今日、サイバー犯罪者の活気に満ちた活動に関する、かなりよく文書化された、しかし小さなエピソードに直面しています。

免責事項:このダイジェストに記載されている意見は、カスペルスキーの公式見解と必ずしも一致しない場合があります。 親愛なる編集者は一般に、意見を健全な懐疑心を持って扱うことを推奨しています。