2016年に初めて発見されたMiraiボットネットは、前例のない数のデバイスを捕捉し、インターネットに大きな損害をもたらしました。 今、彼は戻ってきて、これまで以上に危険です。

新しく改善されたMiraiはより多くのデバイスに感染します

2019年3月18日に、 Palo Alto Networksのセキュリティ研究者は、Miraiが再設計および更新され、同じ目標を大規模に達成することを明らかにしました。 研究者は、Miraiが11の新しいタイプのエクスポートを使用し、合計が27になり、サンプルのデフォルトの管理者認証情報の新しいリストが使用されることを発見しました。 LG Supersign TVやWipg-1000ワイヤレスプレゼンテーションシステムなど、一部の変更はビジネス機器に焦点を当てています。

Miraiは、ビジネス機器を取り、ビジネスネットワークを指揮することができれば、さらに強力になります。 パロアルトネットワークの上級脅威研究者であるRuhna Nigam氏によると :

これらの新機能は、ボットネットに大きな攻撃対象領域を提供します。 特に、産業用リンクをターゲットにすると、より多くの帯域幅にアクセスできるようになり、最終的にDDoS攻撃に対するボットネットの能力が高まります。

このバージョンのMiraiは、ネットワークに接続されたクライアントルーター、カメラ、およびその他のデバイスを攻撃し続けます。 破壊的な目的のために、より多くのデバイスが感染しているほど良いです。 皮肉なことに、悪意のあるウイルスは、「電子セキュリティ、アラームの実装および監視」を扱うビジネスを宣伝するWebサイトに投稿されました。

MiraiはIOTデバイスを攻撃するボットネットです

覚えていない場合、2016年にはMiraiボットネットがいたるところにあるように見えました。 彼はルーター、DVRシステム、IPカメラなどを目指しました。 これらは、モノのインターネット(IoT)デバイスと呼ばれ、インターネットに接続するサーモスタットなどの単純なデバイスが含まれます 。 ボットネットは、インターネットに接続されたコンピューターやその他のデバイスのグループに感染することで機能し 、これらの感染したマシンがシステムを攻撃したり、他の標的に協調的に働きかけたりします。

Miraiは、誰も変更していないか、メーカーがそれらをハードコーディングしたため、デフォルトの管理者資格情報を持つデバイスを探しました。 ボットネットは膨大な数のデバイスをキャプチャしました。 ほとんどのシステムがそれほど強力ではない場合でも、多数のプロセッサーが連携して、強力なゾンビコンピューターが単独で実行できる以上のことを達成できます。

Miraiは約50万台のデバイスをキャプチャしました。 このグループのIoTデバイスのボットネットを使用して、Miraiは、 Xbox LiveやSpotifyなどのサービスや、 BBCやGithubなどのWebサイトに損害を与え、 DNSプロバイダーを直接ターゲットにしました。 感染したマシンが非常に多いため、Dyn(DNSプロバイダー)は1.1テラバイトのトラフィックからのDDOS攻撃によって停止されました。 DDOS攻撃は、ターゲットが処理できる以上の大量のインターネットトラフィックでターゲットをフラッディングすることにより機能します。 これにより、被害者のWebサイトまたはサービスの速度が低下するか、インターネットから完全に切断されます。

Maraiボットネットソフトウェアの最初の作成者は逮捕され、有罪を認め、執行猶予を受けました 。 しばらくの間、ミライはオフになりました。 しかし、Miraiを乗っ取り、ニーズに合わせて変更した他の犯罪者にとっては、十分なコードが残っていました。 現在、Miraiの別のバージョンがあります。

みらいから身を守る方法

Miraiは、他のボットネットと同様に、よく知られているエクスプロイトを使用してデバイスを攻撃し、それらを侵害します。 彼はまた、既知のデフォルトの資格情報を使用して、デバイスで作業し、自分でそれを取得しようとしています。 したがって、3つの防御ラインは簡単です。

自宅や職場にあり、インターネットに接続できるすべてのもののファームウェアとソフトウェアを常に更新します 。 ハッキングは猫とマウスのゲームであり、研究者が新しい悪用を発見するとすぐに、問題を修正するためのパッチが続きます。 このようなボットネットは、パッチが適用されていないデバイスで成功し、このバージョンのMiraiも同様です。 ビジネス機器を狙ったエクスプロイトは、昨年9月と2017年に特定されました。

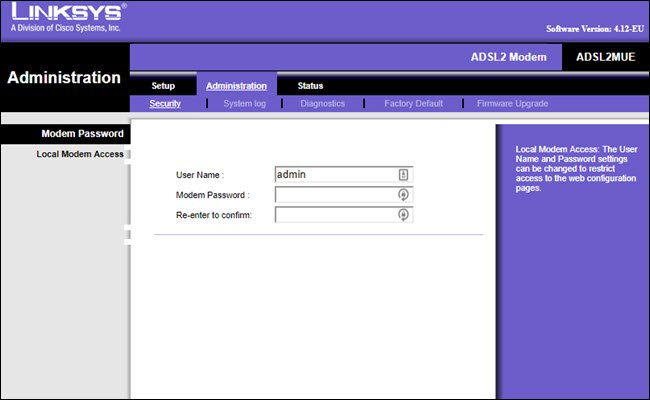

図 1.ルーターのファームウェアを更新します。

デバイスの管理者資格情報、ユーザー名、パスワードをできるだけ早く変更します。 ルーターの場合、これはルーターのWebインターフェイスまたはモバイルアプリケーション(存在する場合)で実行できます。 デフォルトのユーザー名またはパスワードでログインする他のデバイスについては、デバイスのマニュアルを参照してください。

admin 、 password、または空のフィールドを使用してログインできる場合、これを変更する必要があります。 新しいデバイスをセットアップするときは、必ずデフォルトの資格情報を変更してください。 既にデバイスをセットアップし、パスワードを変更するのを忘れた場合は、今すぐ実行してください。 この新しいMirai Varsiaは、デフォルトのユーザー名とパスワードの新しい組み合わせを対象としています。

図 2.悪いユーザー名の例。

デバイスの製造元が新しいファームウェアの更新のリリースを停止したか、管理者の資格情報をハードコードしており、それらを変更できない場合は、デバイスの交換を検討してください。

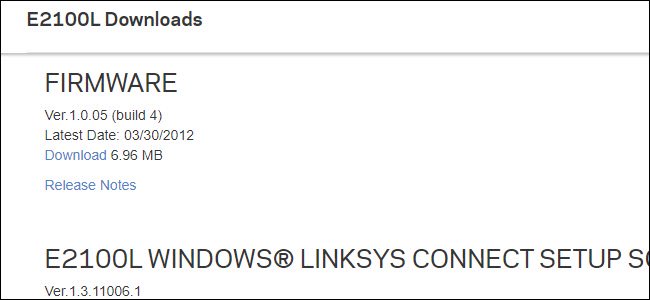

確認する最善の方法は、メーカーのウェブサイトから始めることです。 デバイスのサポートページを検索し、ファームウェアの更新の通知を見つけます。 最後のものがいつリリースされたかを確認してください。 ファームウェアの更新から長年が経過した場合、製造元はおそらくデバイスをサポートしていません。

管理者の資格情報を変更する手順は、デバイスの製造元のサポートWebサイトにも記載されています。 最新のファームウェアアップデートやデバイスのパスワードを変更する方法が見つからない場合は、おそらくデバイス自体を交換する時期です。 脆弱なものを残したまま、ネットワークに常時接続しないでください。

図 3.最新のファームウェアが2012年のものである場合、デバイスを交換する必要があります。

デバイスの交換は根本的な対策のように思えるかもしれませんが、脆弱な場合、これが最善の選択肢です。 みらいのようなボットネットはどこにも行きません。 デバイスを保護する必要があります。 そして、自分のデバイスを保護することにより、インターネットの残りの部分を保護します。