ビデオカードのドライバーの問題が情報セキュリティコミュニティを驚かせたようです。実際、製造元からの情報のみを扱っているため、これらの脆弱性が実際の攻撃にどのように適用されるかは明確ではありません。 とにかく、ドライバーを最新バージョンに更新することをお勧めします-これは、GeForceビデオカードの場合は419.17です。 別に、ドライバーの更新はUnixライクなシステムで利用可能です-サイドチャネルの脆弱性のみがそこで閉じられています。

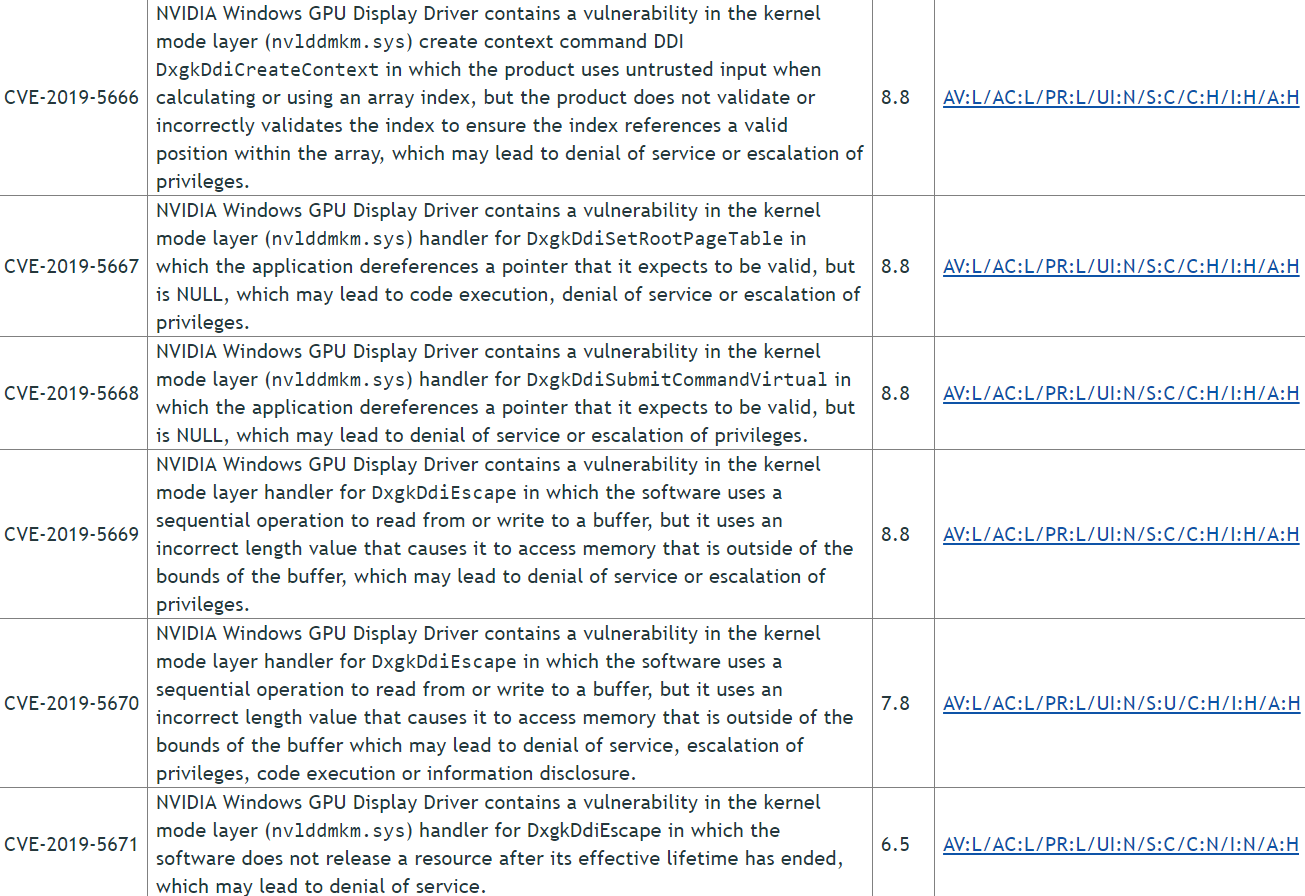

数百メガバイトのドライバーパッケージが長い間誰も驚かなかった。 NVIDIAの場合、ビデオカードを操作し、ゲームの互換性を確保し、仮想現実デバイス、ストリーミング機能などをサポートするための完全なプログラムセットです。 最新のドライバーバージョン(パッチ付き)は、500メガバイト強です。 ただし、NVIDIAサービスと追加のソフトウェアは、8つの脆弱性のうち1つだけに責任があり、残りはすべてシステム部分にあります。

唯一の例外は、3次元ビデオを処理するソフトウェアです。このため、「準備済み」ファイルを開くときに、任意のコードを実行したり、権限を増やしたり、サービスを拒否したりすることが理論的に可能です。

何らかの方法でさらに6つの脆弱性があると、DoS、特権昇格、そして2つのケースで任意のコードの実行につながります。 このような攻撃が実際にどのように実装されるかについてのデータはありませんが、最悪のシナリオは、ビデオドライバーの脆弱性が、たとえばビデオアクセラレーターを使用するブラウザーを介して引き起こされる場合であると想定できます。

最後に、理論的には別の欠陥により、サードパーティのチャネルへの攻撃が可能になります。 CVSS V3評価方法によると、危険レベルは非常に低く、攻撃はローカルで実行する必要があり、バグがリモートで悪用される可能性はありません。 この脆弱性とその悪用シナリオは、2018年11月にカリフォルニア大学リバーサイド校の専門家によって説明されました。

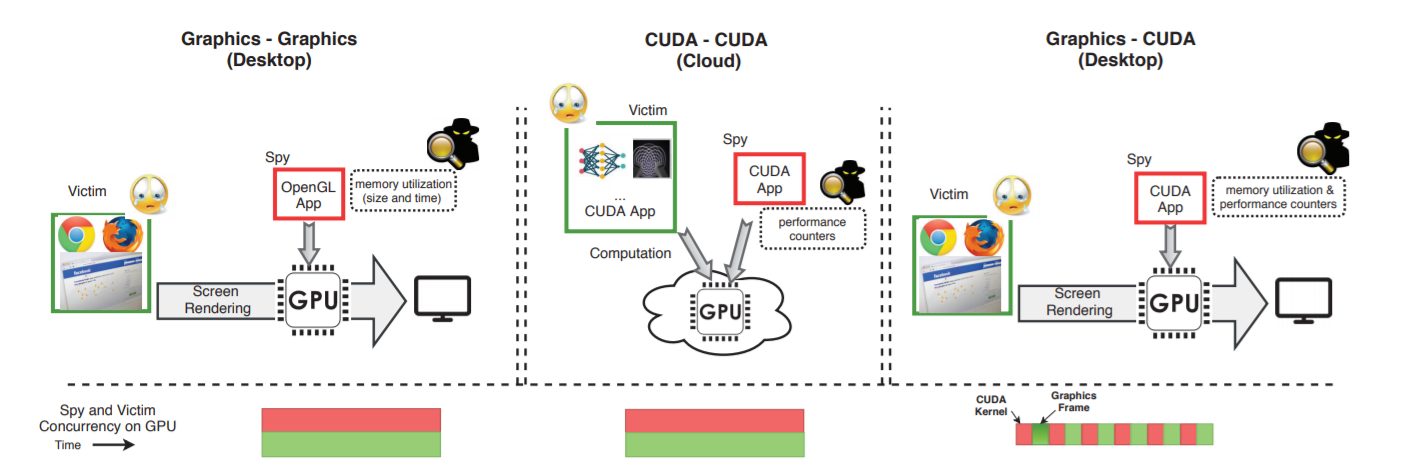

調査論文では、サードパーティのチャネルを介した実際の攻撃の例をいくつか示しています。それぞれの場合、攻撃者はビデオカードのリソースを使用して実行されるプロセスの情報にアクセスできます。 しかしその前に、専門家はビデオカードの範囲に応じて、攻撃の3つの一般的なカテゴリを決定します。

最も明らかなオプションは、OpenGLアプリケーションを使用して、同じソフトウェアインターフェイスを使用してビデオカードにアクセスする別のアプリケーションを攻撃することです。 この方法は、デスクトップコンピューターでのみ使用されます。 しかし、理論的には、コンピューティングにグラフィックカードを使用するアプリケーションを攻撃することもできます。 この領域は、サーバーインフラストラクチャにも影響を与えるため、全体としてより「興味深い」領域です。

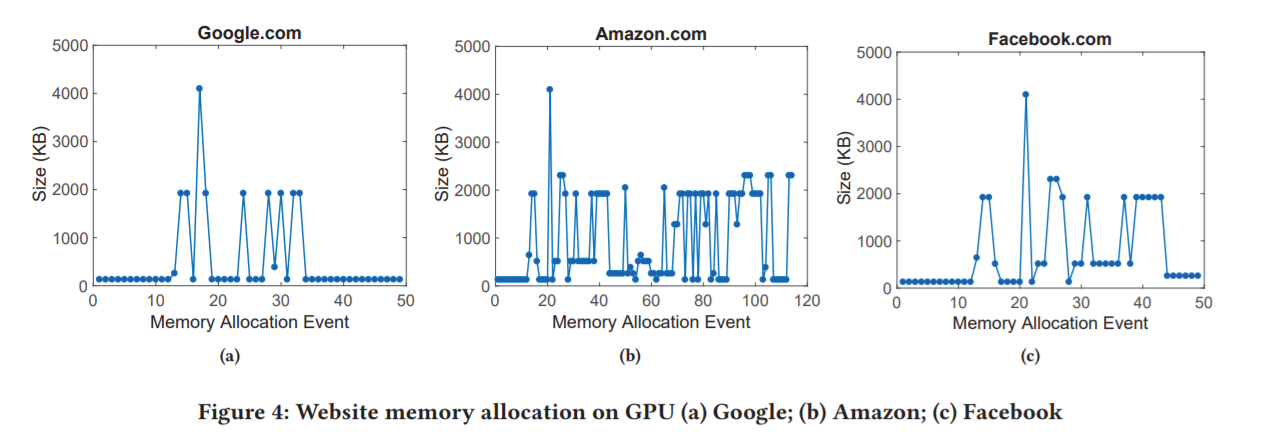

実際の攻撃の例:サードパーティのアプリケーションは、ビデオカードにアクセスする際の遅延を測定し、攻撃されたアプリケーション(この場合はブラウザー)に割り当てられたメモリの量に関する情報を受け取ります。 Webサイトはさまざまな方法でビデオメモリを使用するため、この情報をダイナミクスで分析すると、ユーザーがアクセスしているWebサイトを特定する可能性が高くなります。 次の例では、このアイデアは、ユーザーが特定のWebサイトでパスワードを入力する瞬間が決まるまで開発されます。 パスワード自体を傍受することはできませんが、そのような操作の実施に関する情報は理論的には攻撃者にとって価値があります。

CUDA SDKを使用したアプリケーションに対する攻撃により、研究者はニューラルネットワークのパラメーターを復元することができました。これは、通常、ニューラルネットワークの開発者が秘密にしようとするものです。 研究者は、Windows、Linux、およびBSDシステム用のドライバーの更新で明らかに行われたAPIを変更することにより、情報「リーク」の情報内容を減らすことができると指摘しました。

ユーザーデータを盗み出し、システムの制御を取得するはるかに簡単な方法があれば、システムソフトウェアおよびデバイスユーティリティへの攻撃が深刻な危険をもたらすことはほとんどありません。 サードパーティのチャネルを介した攻撃の可能性はさらに低くなりますが、理論的には、たとえば暗号化にビデオカードリソースを使用する場合など、プライベートデータにアクセスする機能に関心があります。 NVIDIAドライバーのコンテキストでは、古いデバイスのサポートに注意を払う価値があります。 開発者によって廃止されたと認識されているNVIDIAビデオカードのリストはこちらですが、最新の脆弱性をカバーする最新のドライバーバージョンが利用可能なビデオカードを簡単に確認できます。 GeForce 6XX以降のすべてのビデオカードがサポートされていることがわかりました。 このシリーズは2012年にリリースされ、メーカーの情報から判断すると、彼女にとっては最後のパッチでした。 最も予期しないニュースではありませんが、ソフトウェアレベルでメーカーによってサポートされなくなった古いハードウェアは、最新のソフトウェアでもシステムに脆弱性を追加する可能性があります。

免責事項:このダイジェストに記載されている意見は、カスペルスキーの公式見解と必ずしも一致しない場合があります。 親愛なる編集者は一般に、意見を健全な懐疑心を持って扱うことを推奨しています。