この投稿では、CMSとCUCMが既に仮想マシンに展開されていることを前提としています。

設定する前に、次のことを行うことをお勧めします。

DNSでは、エイリアスを使用してCMSサーバーのIPアドレスのエントリを作成する必要があります。これは、たとえば、エンドユーザーに使用させます。

meetingserver.example.com

XMPPドメイン名。 これは、ユーザーがCisco Meeting Appへのログインに使用するドメイン名です。 この場合、Active Directoryからインポートした後、これはユーザーのsAMAccountNameになります 。

Cisco Meeting Appユーザーをサポートするには、XMPPドメイン名のDNS SRVレコードをDNSサーバーに追加する必要があります。 _xmpp-client._tcpのSRVエントリ。 <Xmppドメイン>

TCPにはポート5222が必要です。

注:デスクトップアプリケーションのみを使用している場合は、これを行う必要はありません。

会議サーバーのSIPドメイン。

たとえば、meet.example.comなどのサブドメインを使用することをお勧めします。

IPアドレス、マスク、ゲートウェイ、DNS、NTP、新規ユーザー

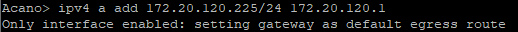

最初に行うことは、必要なサービスのIPアドレスを設定することです

(CMSサーバーには複数のインターフェースがあり、最初のインターフェースを選択します-「a」)

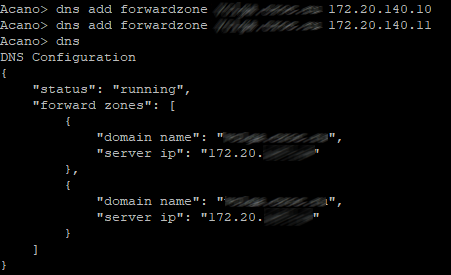

ドメインのゾーンのDNSサーバーを設定し(必要な場合)、dnsコマンドを使用します

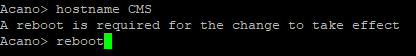

CMSのホスト名と再起動。

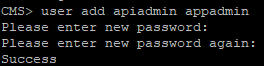

セキュリティ上の理由から、ユーザー名として独自の管理者アカウントを作成することをお勧めします。

「管理者」はあまり安全ではありません。 また、1つのアカウントのパスワードを紛失した場合に備えて、2つの管理者アカウントを使用することをお勧めします。 これを行うと、別のアカウントでログインできます

紛失したパスワードをリセットします。

これが「root」ユーザー名、「admin」ロールです。

少し先を見て、「 appadmin 」の役割を持つ別のユーザーを作成します。CUCMがWeb Adminインターフェースを介してアプリケーションレベルでCMSを構成するために、彼が必要になります。 簡単に言えば、Conference Bridgeを登録するためです。

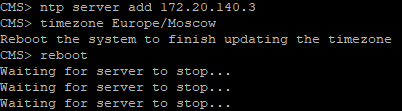

次に、NTPサーバーとタイムゾーン(この場合はヨーロッパ/モスクワ)を設定し、再起動します

CMSの証明書とライセンス

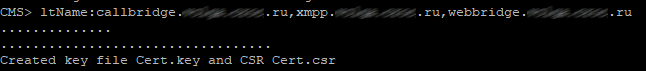

次に、CMSサーバーの証明書発行要求を生成する必要があります。

Cisco Meeting Serverは、x.509証明書を使用して、サービスおよび一部の認証タスクでセキュア(TLS)接続を構成します。 この場合、Call Bridge、XMPP、Web Bridge、およびWeb Adminサービスには証明書が必要です。 証明書は自己署名することも、内部または外部の認証機関によって署名することもできます。

自己署名証明書の使用は可能ですが、推奨されません。これにより、Webページでエラーが発生し、CUCM'e(Cisco Unified Communications Manager)上のCMSサーバーのいわゆる会議ブリッジの登録が妨げられます。

そこで、リクエストを作成します。

pki csr Cert CN:example.com subjectAltName:callbridge.example.com,xmpp.example.com,webbridge.example.com

なぜなら この場合、これらのサービスの「名前」を記述するAltNameのすべてのサービスに同じ証明書を使用します。

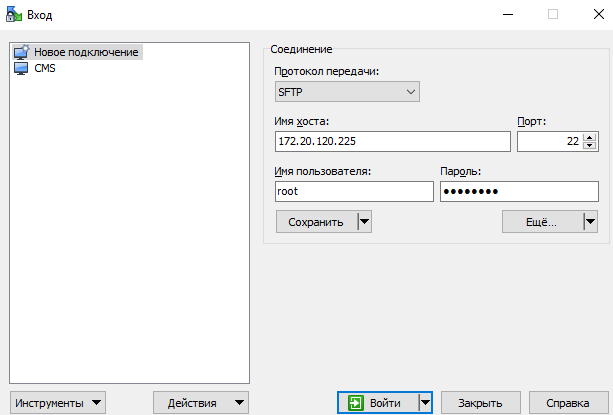

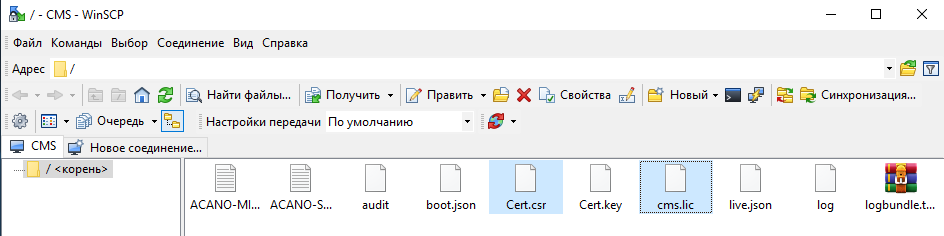

要求ファイルを受信するためにWinSCPをダウンロード、インストール、実行すると同時に、CMSサーバーにライセンスファイルをアップロードします。これがないと、何も機能しません。

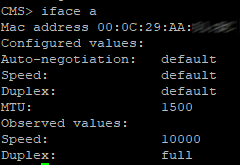

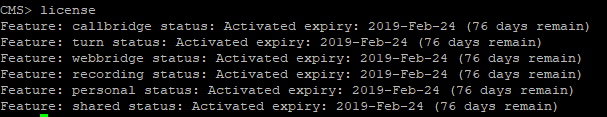

このライセンス(たとえば90日間のデモライセンス)を取得するには、シスコパートナー(たとえば、私が働いているインテグレーター)に連絡し、トレーニングのためにデモライセンスを涙を流して要求するか、後で販売するためにデモを行う必要があります。まあ、完全なライセンスを購入し、インターフェイスのMACアドレスを涙ぐんだ手紙に添付してください。

MACアドレスを表示するには、コマンド「 iface a 」を入力します

それで、私たちが幸運だったと想像してみましょう、彼らは拡張子が.licのこのまさにライセンスのファイルを私たちに送ってくれました。 このファイルの名前を「 cms.lic 」に変更します

そこで、WinSCPを立ち上げました。 CMSへの接続を作成します。

行く:

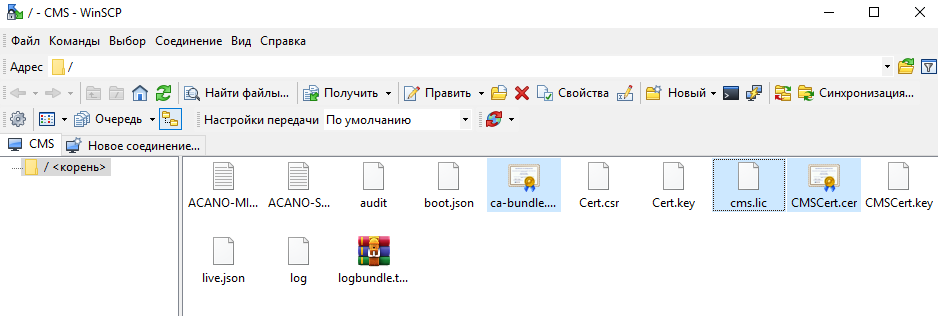

Cert.csrファイルを自分自身にコピーし、CMSでcms.licファイルと受け取った証明書をコピーします。

なぜなら 私の場合、CMSサーバーが受け入れる証明書チェーンファイルを作成するには(拡張子がp7bのファイルは受け入れません)、次のようにします。

コマンドラインを使用する:

a。 UNIXファミリオペレーティングシステムの場合:cat“ broker certificate 1”“ broker certificate 2”“ broker certificate 3”“ root certificate”> ca-bundle

b。 Windows / DOSの場合:「ブローカー証明書1」+「ブローカー証明書2」+「ブローカー証明書3」+「ルート証明書」ca-bundleをコピーします

そして、それとCMSサーバーの証明書を、認証局からWinSCPを介してCMSサーバーにアップロードします。

再起動、ライセンスの確認

Call Bridge、Web管理、XMPP、Web Bridge

コールブリッジ

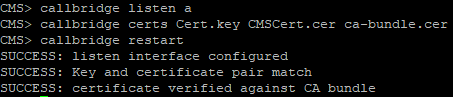

次のコマンドを使用して、インターフェイスでCall Bridgeを構成します

callbridge listen a

次の形式のコマンドで証明書、キー、証明書チェーンを使用するようにCall Bridgeを設定します。

callbridge certs <keyfile> <certificatefile> <ca bundle>

Callbridgeを再起動します。

callbridge restart

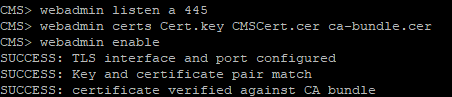

ウェブ管理者

Web管理サービスを有効にします。

webadmin listen a 445

ポート443はWebクライアントへのユーザーアクセスに使用されるため、ポート445が選択されます

次の形式のコマンドを使用して、証明書ファイルでWeb管理サービスを構成します。

webadmin certs <keyfile> <certificatefile> <ca bundle>

そして、Web Adminコマンドを有効にします。

webadmin enable

すべてうまくいけば、Web Adminがネットワークと証明書用に正しく構成されていることを示すSUCCESS行が表示されます。 ウェブブラウザを使用してサービスの状態を確認し、ウェブ管理者のアドレスを入力します。例: cms.example.com :445

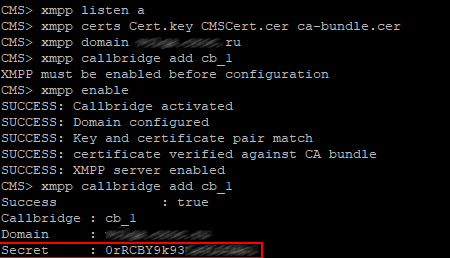

Xmpp

XMPPサービスを有効にする

xmpp listen a

次の形式のコマンドを使用して、証明書ファイルでXMPPサービスを構成します。

xmpp certs <keyfile> <certificatefile> <ca bundle>

次の形式のコマンドを使用して、展開用のXMPPドメインを定義します。

xmpp domain <domain name>

サービスを有効にする

xmpp enable

CMSおよびCUCMの確認

次の形式のコマンドを使用して、Call BridgeをXMPPサーバーに追加します。

xmpp callbridge add

シークレットをコピーしてここに貼り付け、残りも入力します(下図を参照)

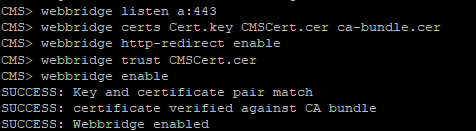

Webブリッジ

Web Bridgeサービスを有効にする

webbridge listen a:443

次の形式のコマンドを使用して、証明書ファイルでWeb Bridgeサービスを構成します。

webbridge certs <keyfile> <certificatefile> <ca bundle>

Web BridgeはHTTPSをサポートしています。 「httpredirect」を使用するように構成されている場合、HTTPをHTTPSにリダイレクトします。

HTTPリダイレクトを有効にするには、次のコマンドを使用します。

webbridge http-redirect enable

Web BridgeがCall Bridgeからの接続を信頼できることをCall Bridgeに理解させるには、次のコマンドを使用します。

証明機関によって以前に発行された証明書を使用するwebbridge trust <certfile>

基本的な通話設定を構成する

[設定]> [コール設定]に移動し、以下に示すように値を設定します

着信通話ルールを構成する

[構成]> [着信呼び出し]に移動し、以下に示すように値を設定します

CMSが着信SIPコールを処理する方法を定義します。 CMSサーバーにルーティングされるコールには検証済みのエイリアスがあり、コールマッピングテーブルのルールにより、CMSが一致する可能性のある場所を探す必要があります。 各ルールは、IVRまたはMicrosoftSkype / Lyncのユーザーの任意の組み合わせに一致するように設定できます。 Cisco Meeting Serverは、「@」記号の後の値をドメイン列の値と照合することにより、着信コールを照合します。

発信通話ルールの設定

[設定]> [アウトバウンドコール]に移動します。

ドメイン名 :空白のままにします。 これにより、すべてのドメインをマップできることに注意してください。

使用するSIPプロキシ :CUCM'aの完全修飾ドメイン名を入力します(IPアドレスを使用できますが、完全修飾ドメイン名を推奨します)

ローカル連絡先ドメイン :空のままにします。ここでは、Skype for BusinessのSIPトランクが構成されている場合にのみ構成が必要です

ドメインからのローカル :Cisco Meeting Server SIPドメインを入力します(例:cms.example.com)

トランクタイプ :標準SIP

動作 :続行

優先度 :1

暗号化 :自動または暗号化されていない

[新規追加]をクリックして、変更を保存します。

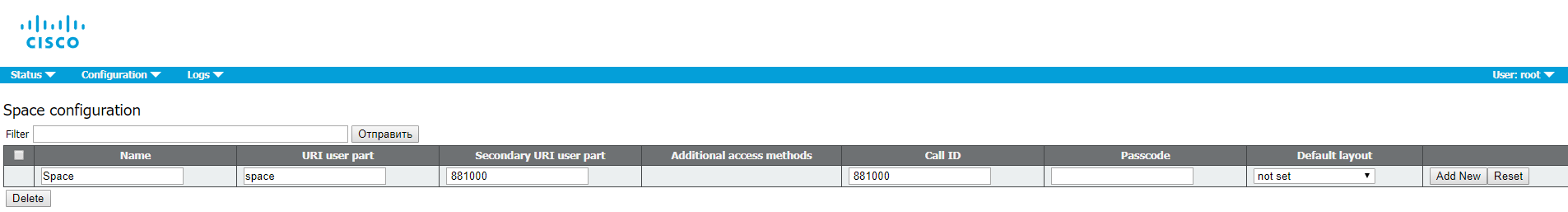

スペースを作成

スペースは、ユーザーが保管されるスペースです。

[設定]> [スペース]に移動します

セカンダリURIには、E.164値を使用します。これは、CMSサーバーにルーティングされるダイヤルプランと互換性があります。 CallIDの場合、値はまだ使用されていない任意の番号にすることができます;この例では、簡単にするために、セカンダリURIと同じ値が設定されています。

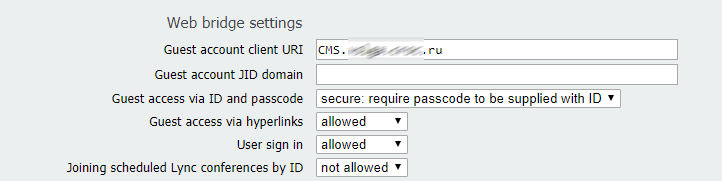

Call Bridge用のWeb Bridgeを構成する

ゲストがWeb Bridgeにアクセスできるようにするには、Call Bridgeを設定してWeb Bridgeアドレスを決定する必要があります。

構成に移動>一般

ゲストアカウントのHTTPS CMSサーバーURLを設定します。 例:

meetingserver.example.com

Cisco Expressway Webプロキシを追加する場合は、External Accessフィールドが使用されます。 これは、外部ユーザーの招待状で使用されるアドレスです。

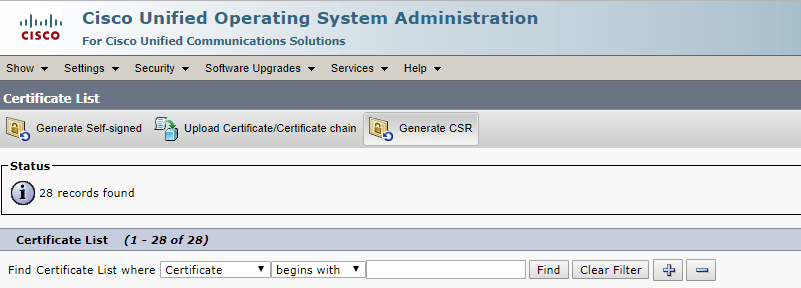

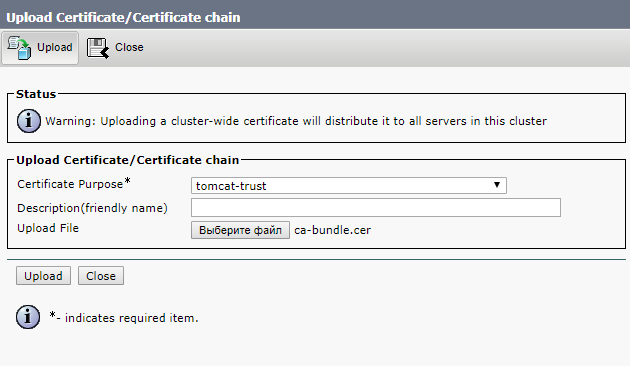

CUCMの証明書

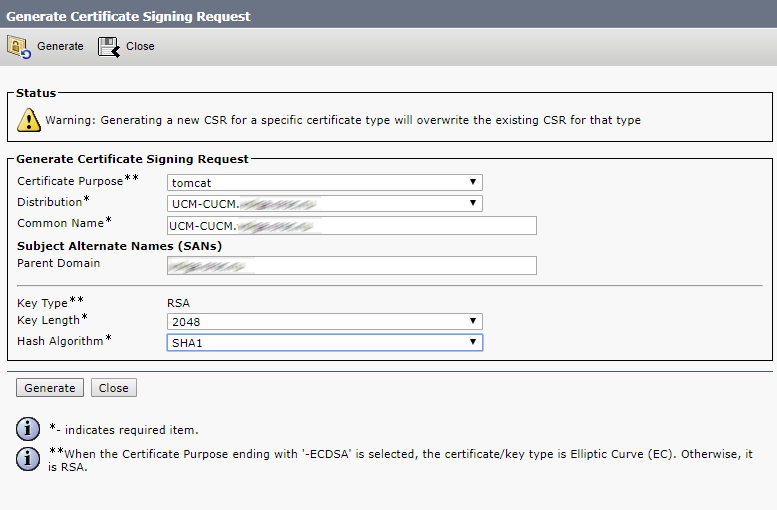

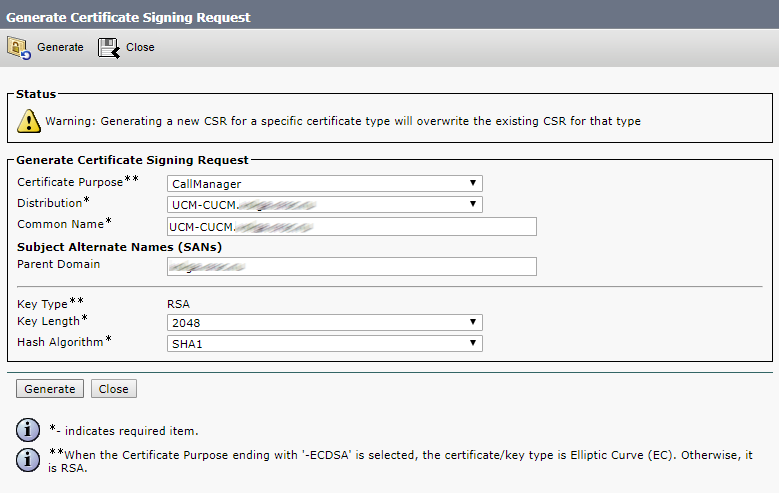

また、Tomcatサービス(これはCUCM Webサーバーです)およびCallManagerのCUCMからの要求も実行します

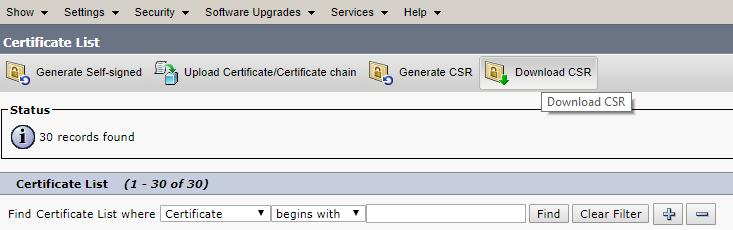

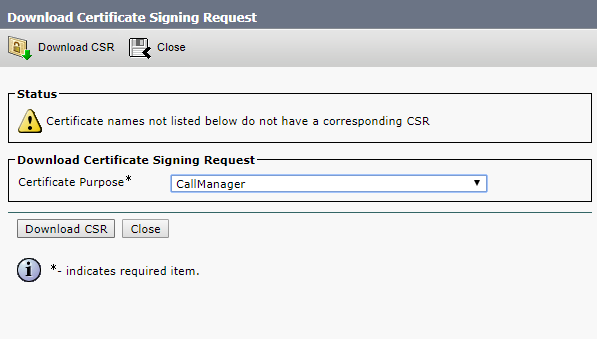

[Cisco Unified OS Administration-Security-Certificate Management]に移動し、[Generate CSR]をクリックします

最初に、WebサーバーにTomcatを選択します。 これは、ブラウザでエラーが発生しないようにするためです。

生成をクリックします

それからCallManager、これは会議ブリッジを登録するためのCMSおよびCUCMが互いの認証をチェックするためです。

生成をクリックします

次に、証明機関の要求ファイルをダウンロードします。

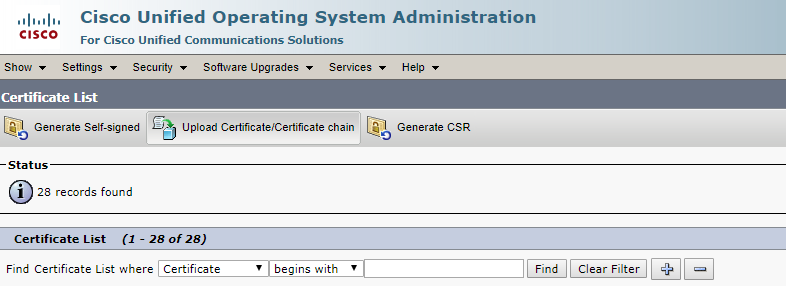

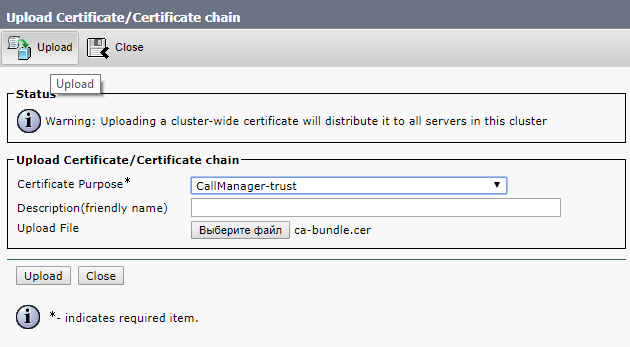

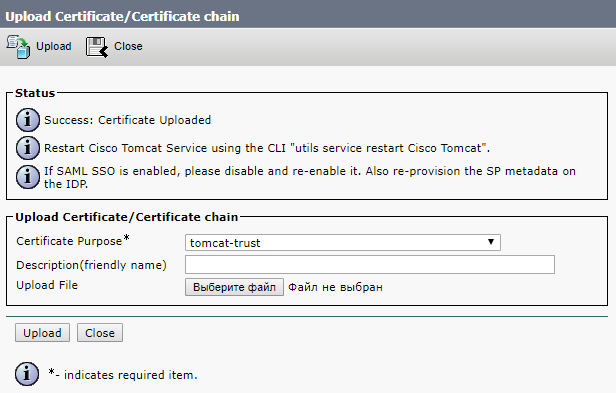

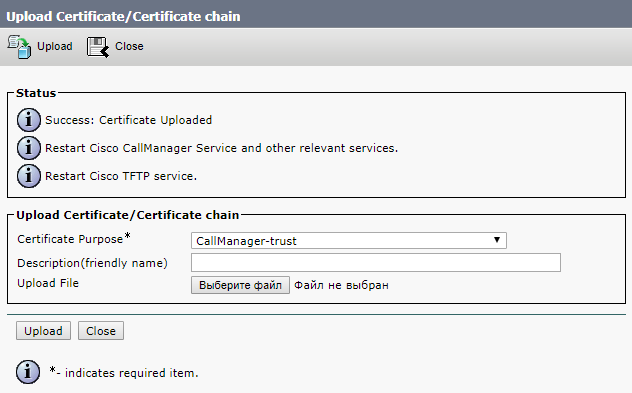

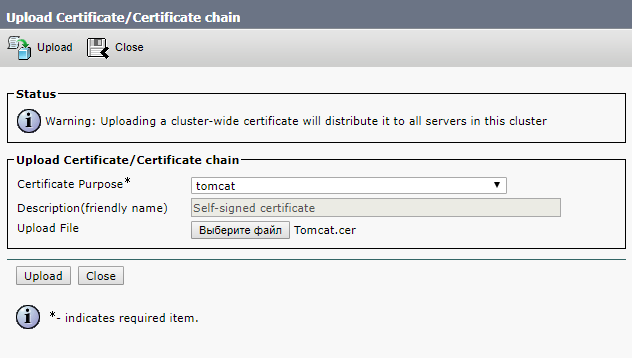

次に、ルート証明書と中間証明書をTomcatの信頼とCallManagerの信頼にアップロードします。上記のように、単一のファイルで、または最初にルート、次に中間の

[アップロード]をクリックします

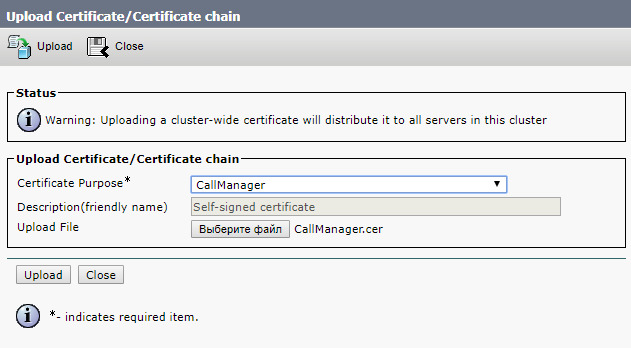

また、私たちの要求に基づいて生成した認証局から受け取った証明書をダウンロードします

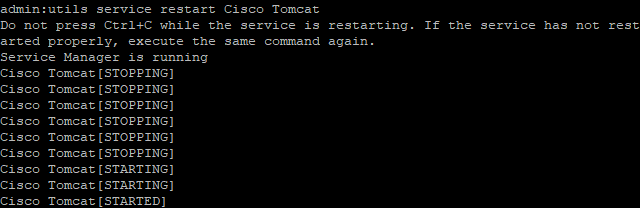

次に、Cisco Tomcat、Cisco CallManager、およびCisco TFTPサービスを再起動します。

Cisco Tomcatサービスはコンソールから再起動します。

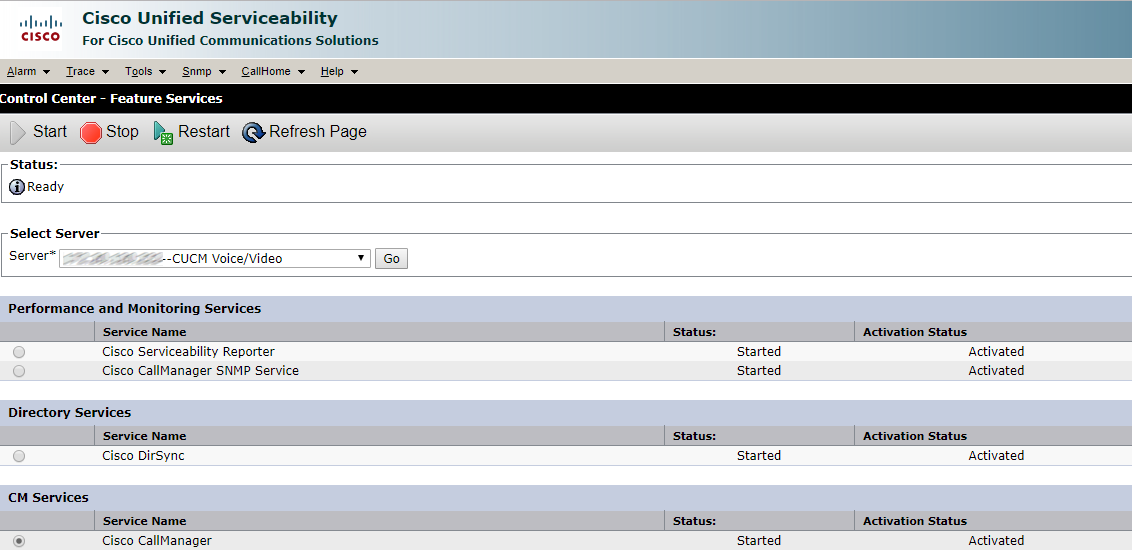

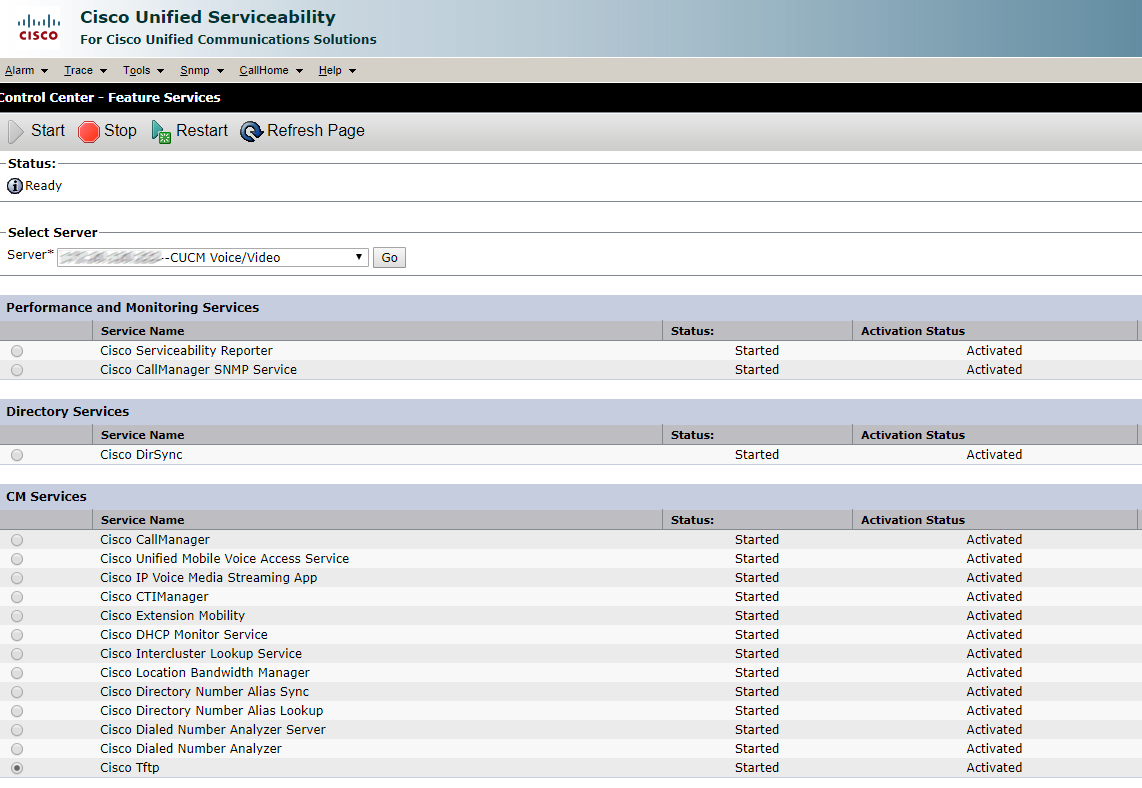

残りはWebインターフェイスを介して実行できます。

[再起動]をクリックして待機します。

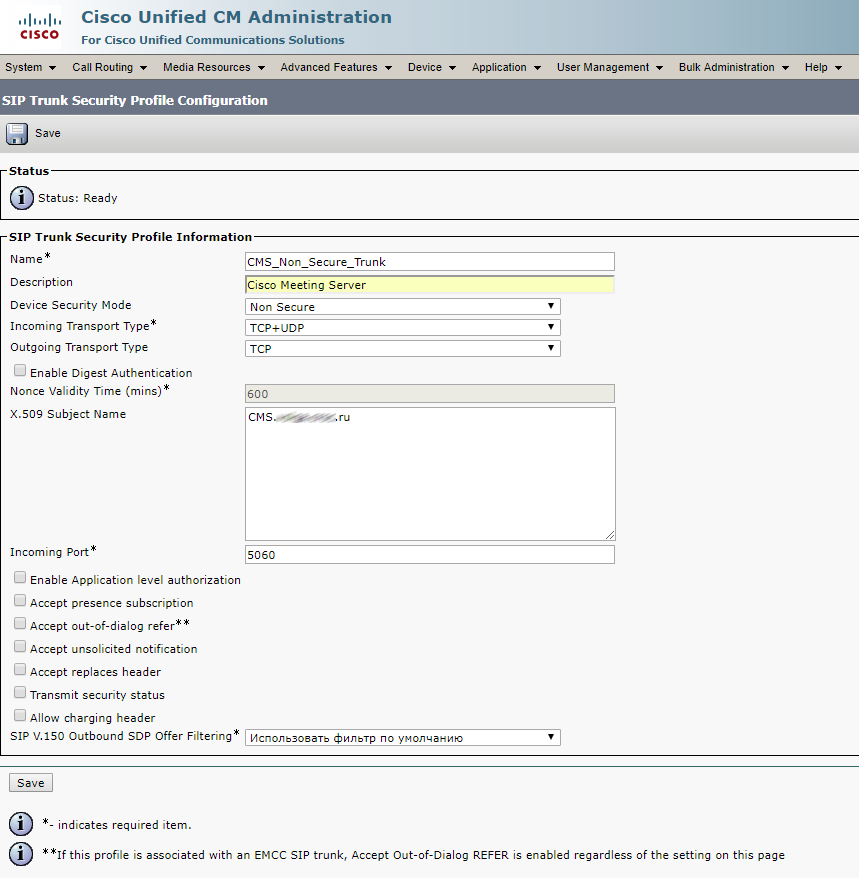

SIPトランクセキュリティプロファイル

次に、SIPトランクセキュリティプロファイルを作成します

この場合、コールは暗号化されないため、以下に示す値を選択して、Call Bridge証明書のCNを入力します。 これは、CMSサーバーの完全修飾ドメイン名である必要があります。

Accept Replaces Headerの反対側で、グループコールブリッジを使用する場合はチェックボックスをオンにします。

会議ブリッジ

以下に説明するように、会議ブリッジを作成します。ユーザー名とパスワードは、最初に作成したappadminロールを持つユーザーによって強制終了されます。

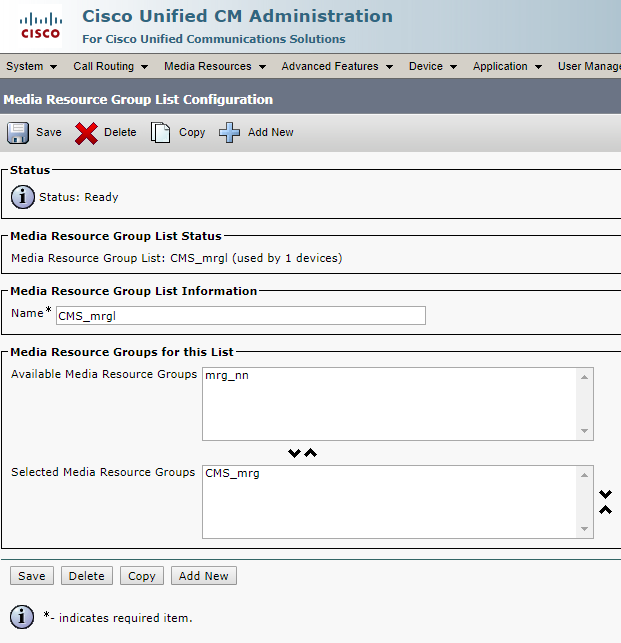

メディアリソースグループを作成し、会議ブリッジを追加します。

メディアリソースグループリストを作成し、それにメディアリソースグループを追加します。

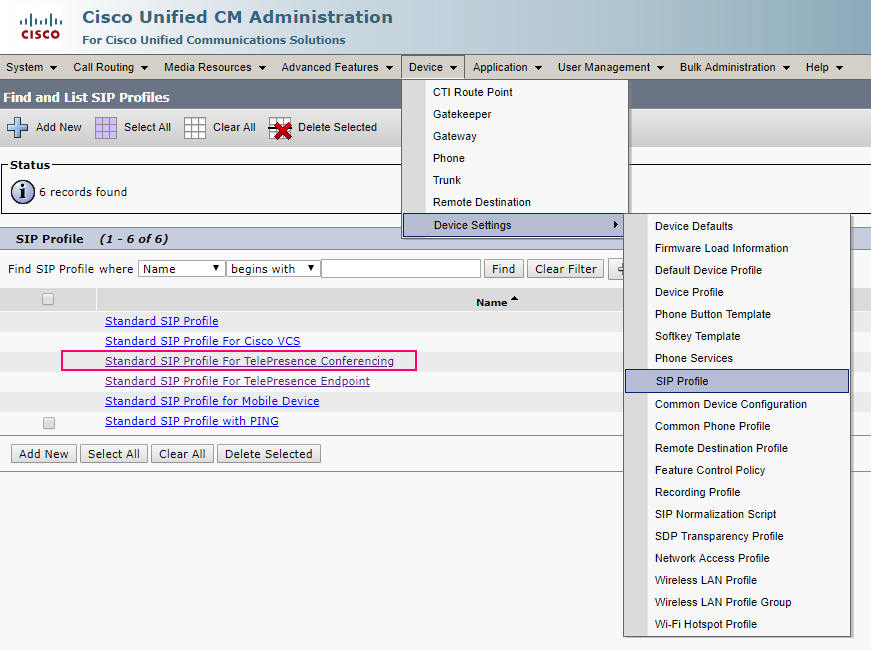

TelePresence Conferencingの標準SIPプロファイルに移動し、チェックボックスが反対かどうかを確認します: iXアプリケーションメディアを許可 する、SIP要求で完全修飾ドメイン名を使用する 、 プレゼンテーション共有を許可するBFCPを使用します 。

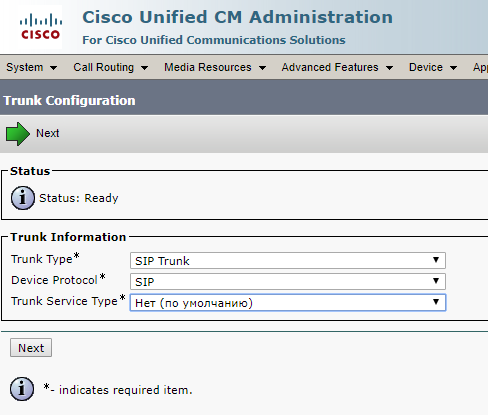

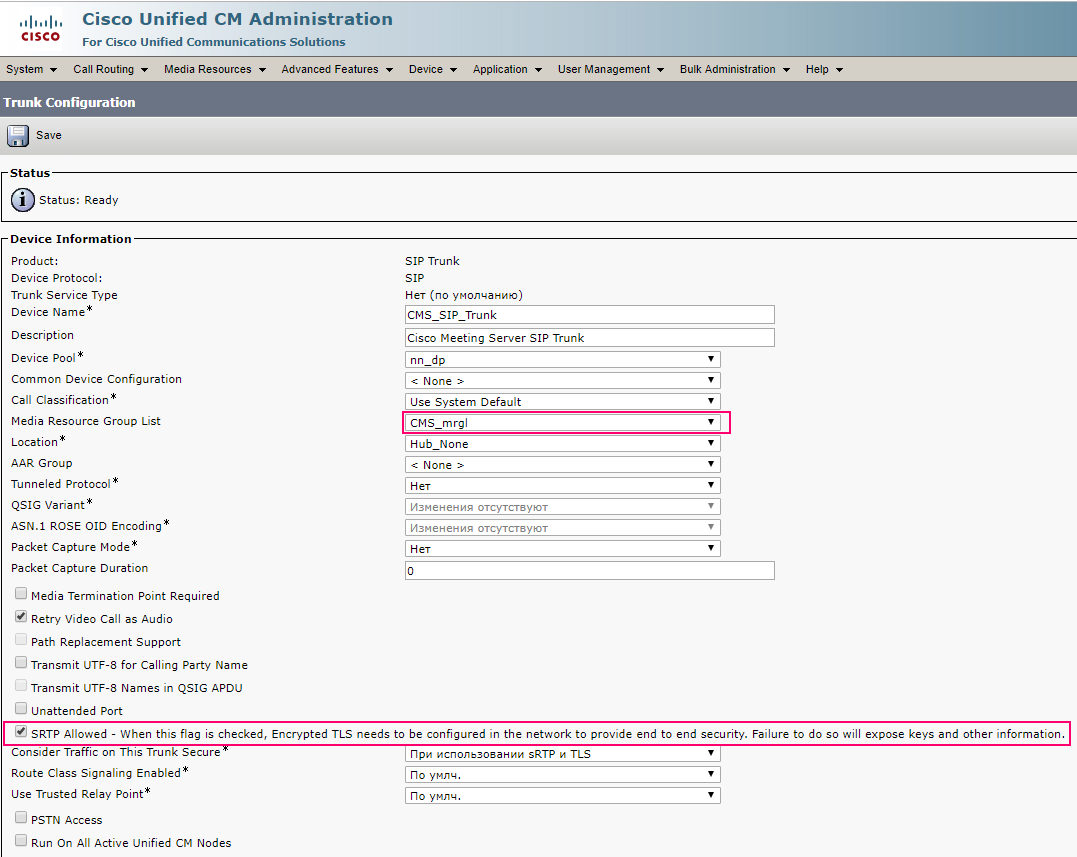

一口トランク

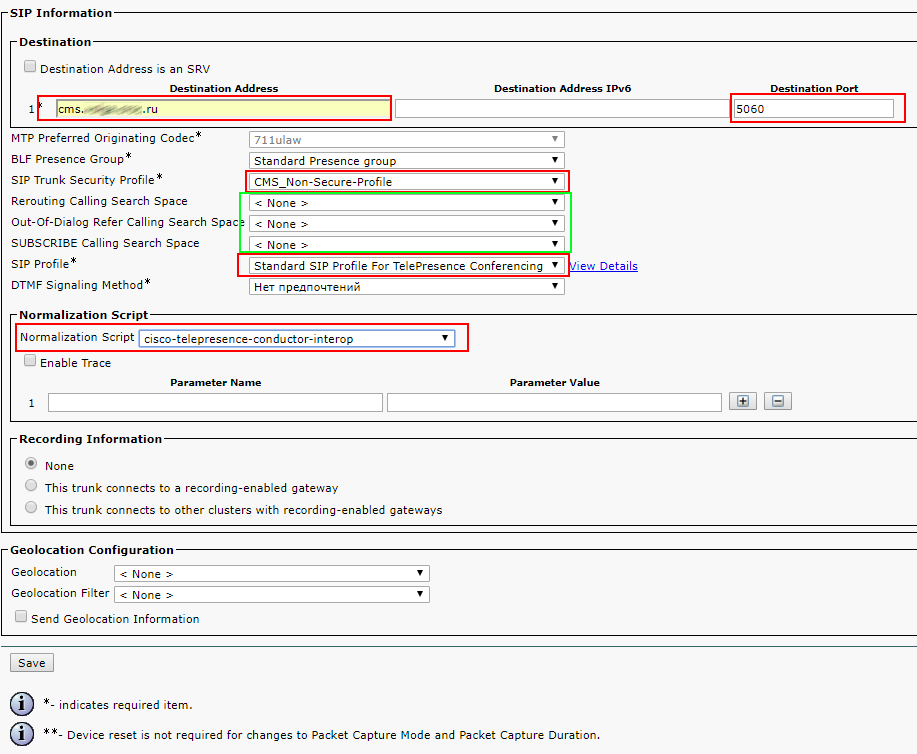

次に、CMSサーバーでSIPトランクを作成します

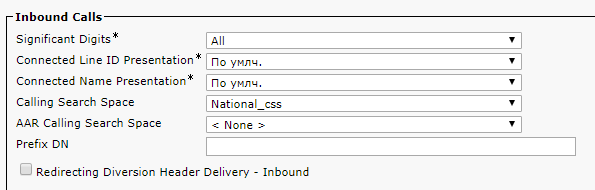

アプリケーションまたはCMSサーバーのWebインターフェースからの通話が通過するには、必要なコーリングサーチスペースを設定する必要があります。そうしないと、CMSはログでそのような番号を見つけられなかったと言います。電話番号と電話機はこれらのコーリングサーチスペースになければなりません。

メディアリソースグループリスト-先ほど作成したものを選択します。

チェックボックスSRTPを許可すると、暗号化された通話が許可され、原則として設定できません。

[SIP情報]> [宛先アドレス] -CMSサーバーのFQDNまたはIPアドレスを指定します。

SIP情報>宛先ポート -標準SIPポート5060、5061-暗号化されたコール用

SIPトランクセキュリティプロファイル -前に作成したプロファイルを選択します。

SIPプロファイル -TelePresence会議用の標準SIPプロファイルの選択

正規化スクリプト -何も選択しないでください。 スクリプトは、暗号化されていない呼び出しでは必要ありません。 暗号化の場合にのみ、 cisco-telepresence-conductor-interopを選択します。

緑色で強調表示されている設定も賢明に選択する必要があります。完全に理解するには、 コーリングサーチスペースとは何かを理解します。

残りはデフォルトのままにします。

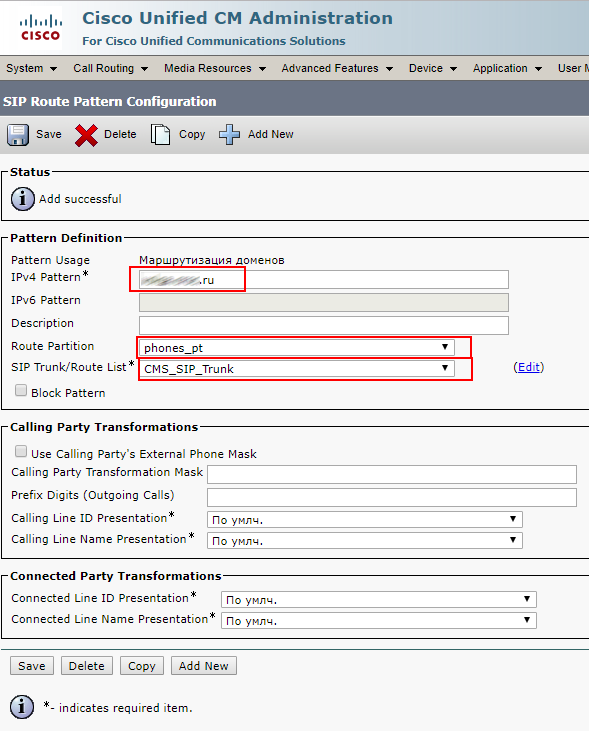

SIPルートパターン

SIPルートパターンを作成して、zhopin.n @ example.comの形式のSIPアドレスへの呼び出しを有効にします

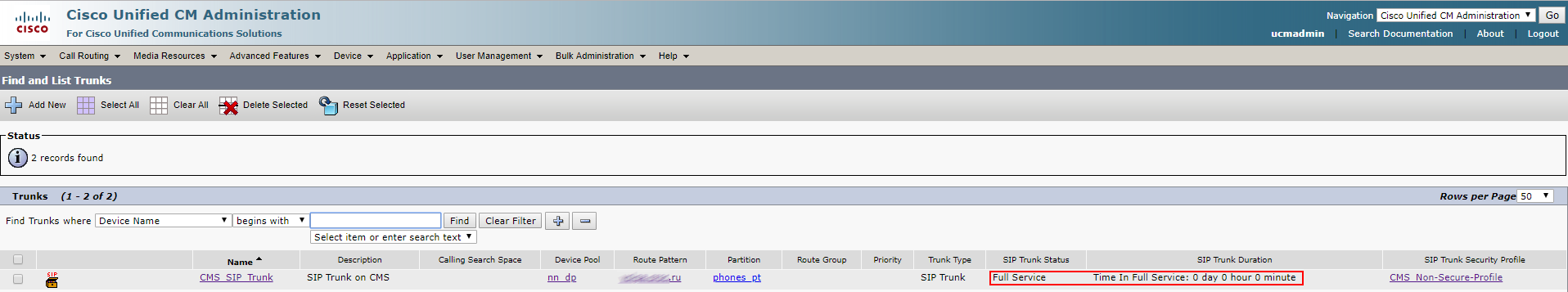

CMSおよびCUCMの確認

トランクローズ

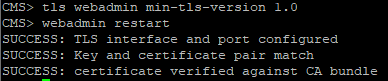

しかし、カンファレンスブリッジは上昇しませんでした。 これは、CUCMとCMSのTLSバージョンが一致しないためです。 この問題は、次のコマンドを使用してCMSサーバーでTLS 1.0の最小バージョンを設定することで解決されます。

tls webadmin min-tls-version 1.0 webadmin restart

会議ブリッジの確認

セットアップは、Media Termination Point(MTP)のないトランクで行われました。

これがサービスの動作に悪影響を与えない場合は、MTPを無効にします。

SCCPプロトコルで動作する電話を使用し、DTMFをCMSサーバーに送信する必要がある場合、MTPを無効にするとマイナスの影響が生じる可能性があります。

上記がサービスに関連する場合、同時コールの数に応じて、Cisco Unified Communications ManagerのMTPキャパシティを増やす必要があります。

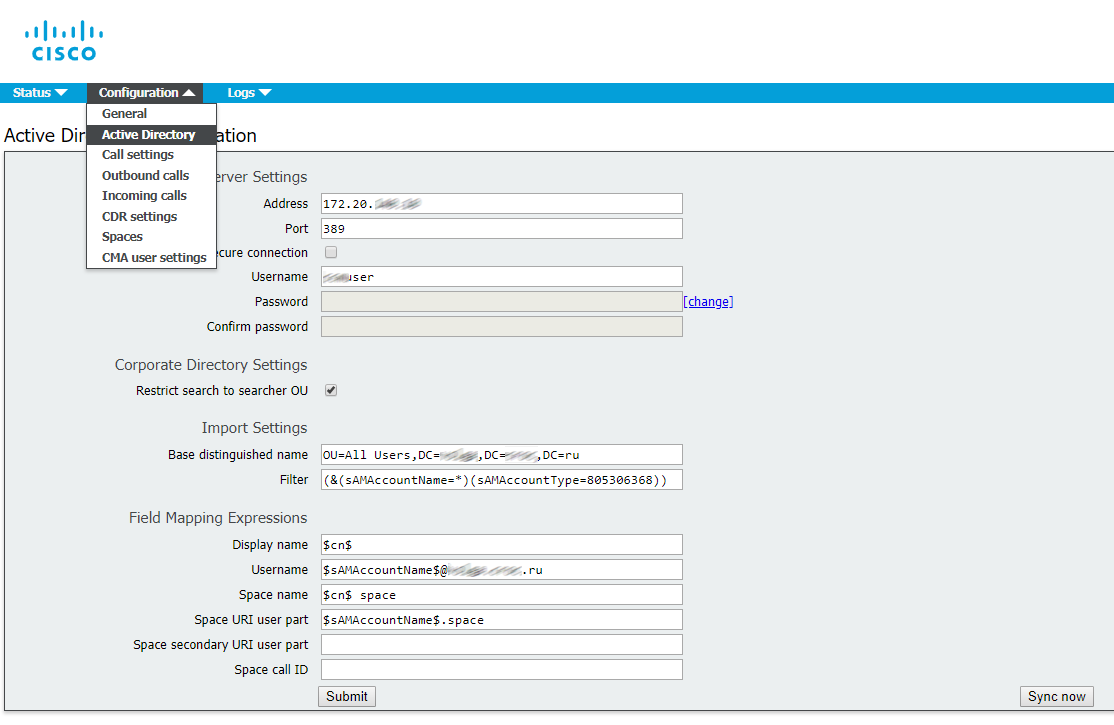

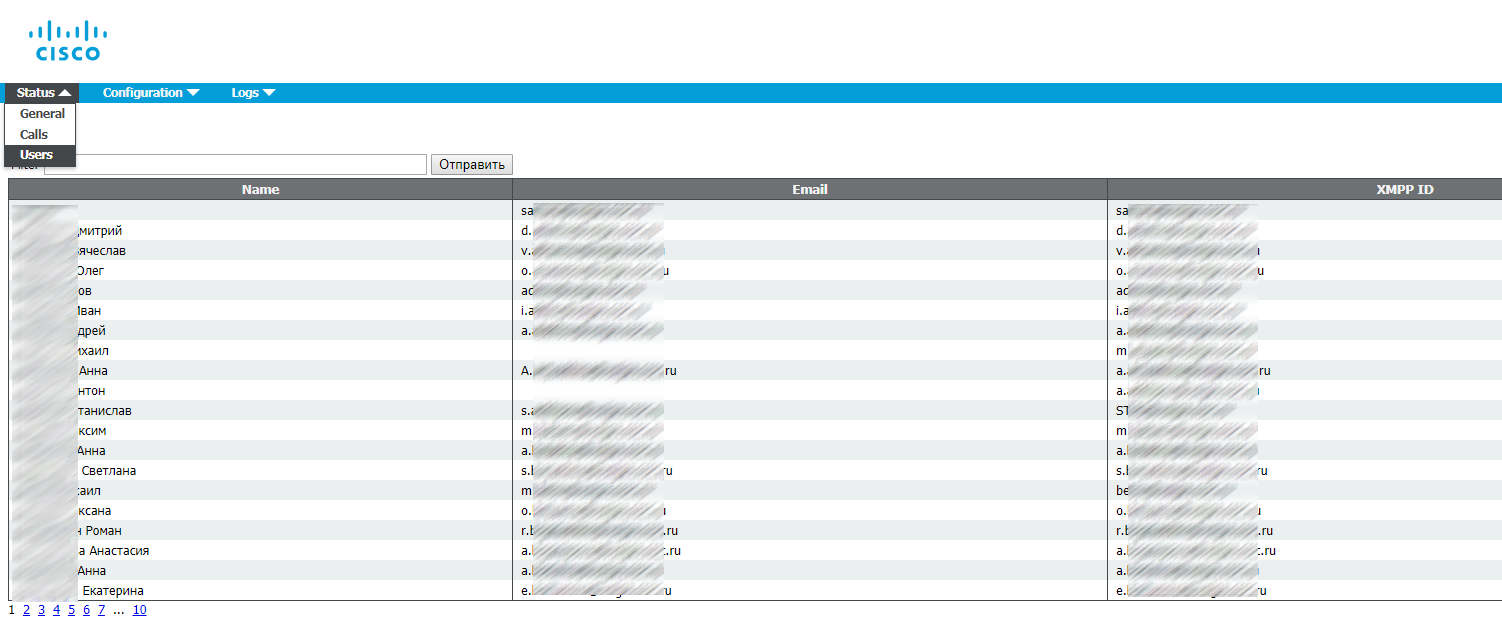

Active Directoryからユーザーをインポートする

次に、Active Directoryからユーザーをインポートします。

下の図のように、値を打ち込みます。

フィルターは非常に重要です。私のものと同じか、あなたの魂を喜ばせるものを尋ねてください。

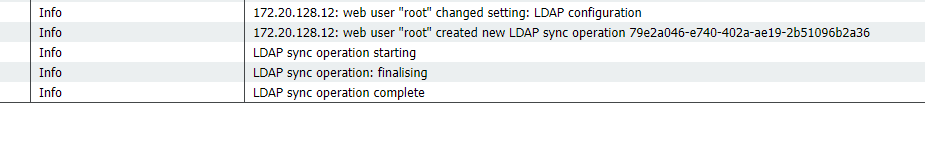

ログを確認する

すべてが順調です。

ユーザーで行く

すべてが著しくインポートされました。

ヘルスチェック

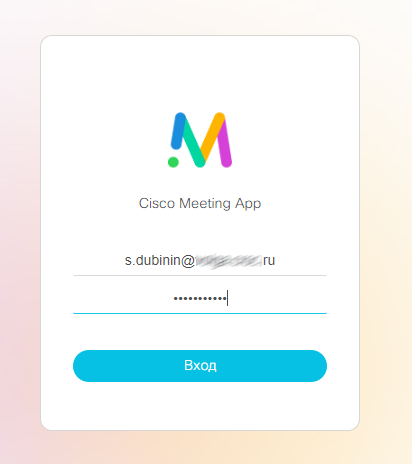

今最も甘いもの。 私たちはcms.example.comを呼び出すためにウェブインターフェースに入ります

Active Directoryからユーザー名/パスワードを入力してください

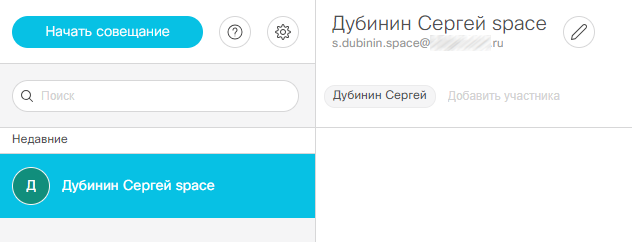

行ってきました

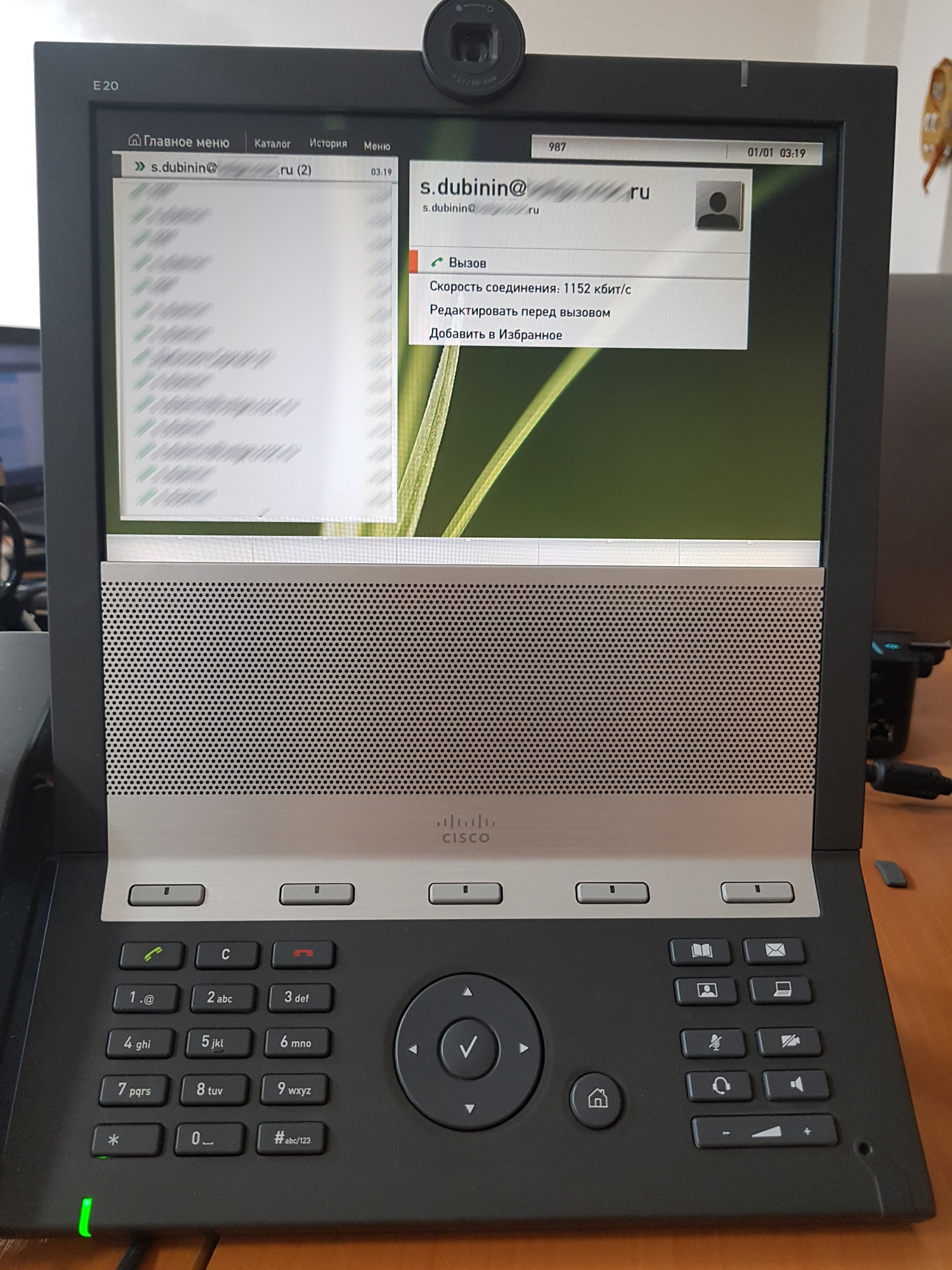

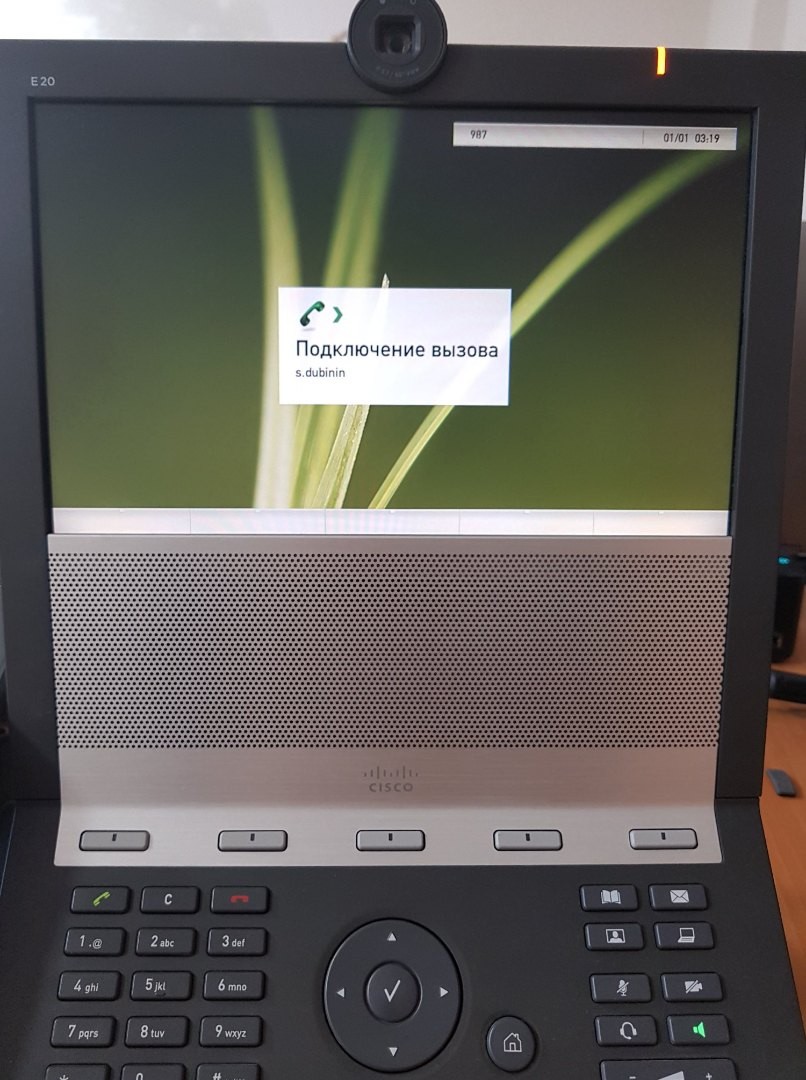

IPバックグラウンド(Cisco E20を持っています)からアカウントへのビデオコールを確認しましょう。

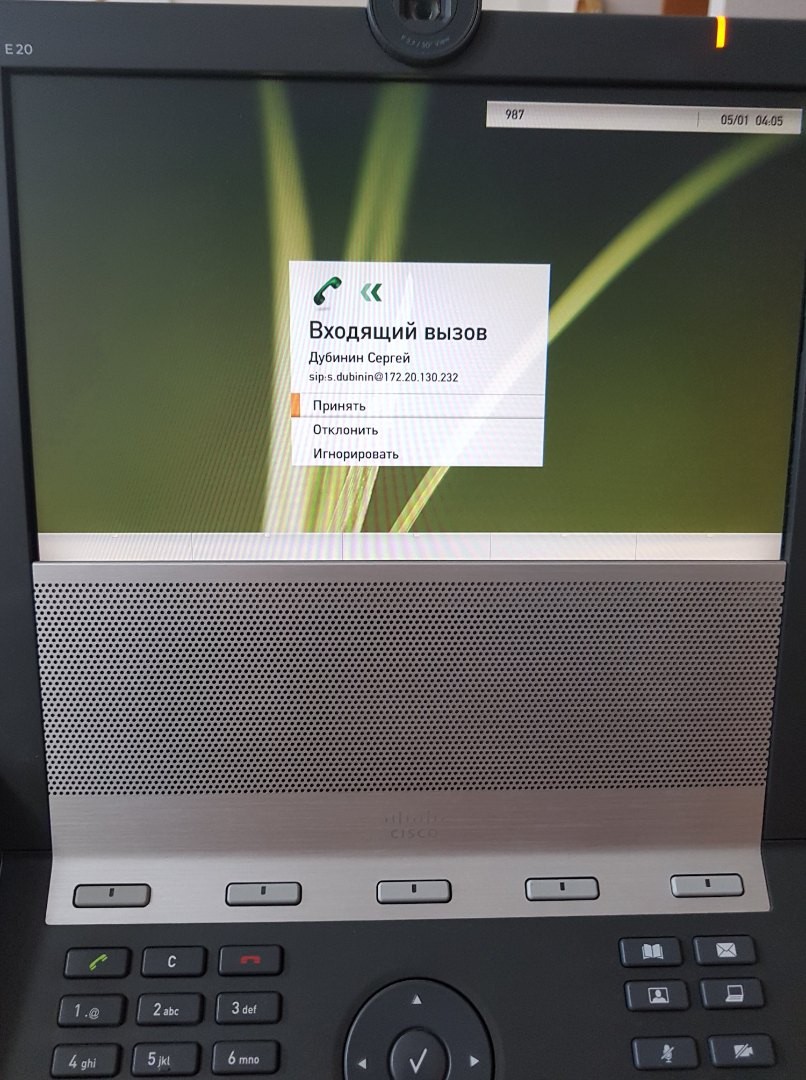

Cisco Meeting ClientのWebバージョンとデスクトップバージョンの両方を実行していますが、両方とも呼び出しています

アカウントからIPバックグラウンドへのビデオ通話を確認してください。

すべてが素晴らしく、ビデオ通話は双方向に行われました。

暗号化された呼び出しはもう少し複雑ですが、それについては別の機会に。

資料へのリンク:

- www.cisco.com/c/dam/en/us/td/docs/conferencing/ciscoMeetingServer/Deployment_Guide/Version-2-3/Cisco-Meeting-Server-Single-Server-Simplified-Setup-Guide.pdf

- www.cisco.com/c/dam/en/us/td/docs/conferencing/ciscoMeetingServer/Deployment_Guide/Version-2-4/Cisco-Meeting-Server-2-4-Deployments-with-CUCM.pdf

- www.cisco.com/c/dam/en/us/td/docs/conferencing/ciscoMeetingServer/Reference_Guides/Version-2-3/Cisco-Meeting-Server-MMP-Command-Reference-2-3.pdf