マサチューセッツ工科大学。 講義コース6.858。 「コンピューターシステムのセキュリティ。」 ニコライ・ゼルドヴィッチ、ジェームズ・ミケンズ。 2014年

コンピューターシステムセキュリティは、安全なコンピューターシステムの開発と実装に関するコースです。 講義では、脅威モデル、セキュリティを危険にさらす攻撃、および最近の科学的研究に基づいたセキュリティ技術を扱います。 トピックには、オペレーティングシステム(OS)セキュリティ、機能、情報フロー管理、言語セキュリティ、ネットワークプロトコル、ハードウェアセキュリティ、およびWebアプリケーションセキュリティが含まれます。

講義1:「はじめに:脅威モデル」 パート1 / パート2 / パート3

講義2:「ハッカー攻撃の制御」 パート1 / パート2 / パート3

講義3:「バッファオーバーフロー:エクスプロイトと保護」 パート1 / パート2 / パート3

講義4:「特権の共有」 パート1 / パート2 / パート3

講義5:「セキュリティシステムはどこから来たのか?」 パート1 / パート2

講義6:「機会」 パート1 / パート2 / パート3

講義7:「ネイティブクライアントサンドボックス」 パート1 / パート2 / パート3

講義8:「ネットワークセキュリティモデル」 パート1 / パート2 / パート3

講義9:「Webアプリケーションのセキュリティ」 パート1 / パート2 / パート3

講義10:「シンボリック実行」 パート1 / パート2 / パート3

講義11:「Ur / Webプログラミング言語」 パート1 / パート2 / パート3

講義12:ネットワークセキュリティパート1 / パート2 / パート3

講義13:「ネットワークプロトコル」 パート1 / パート2 / パート3

講義14:「SSLおよびHTTPS」 パート1 / パート2 / パート3

講義15:「医療ソフトウェア」 パート1 / パート2 / パート3

講義16:「サイドチャネル攻撃」 パート1 / パート2 / パート3

講義17:「ユーザー認証」 パート1 / パート2 / パート3

講義18:「インターネットのプライベートブラウジング」 パート1 / パート2 / パート3

講義19:「匿名ネットワーク」 パート1 / パート2 / パート3

講義20:「携帯電話のセキュリティ」 パート1 / パート2 / パート3

講義21:「追跡データ」 パート1 / パート2 / パート3

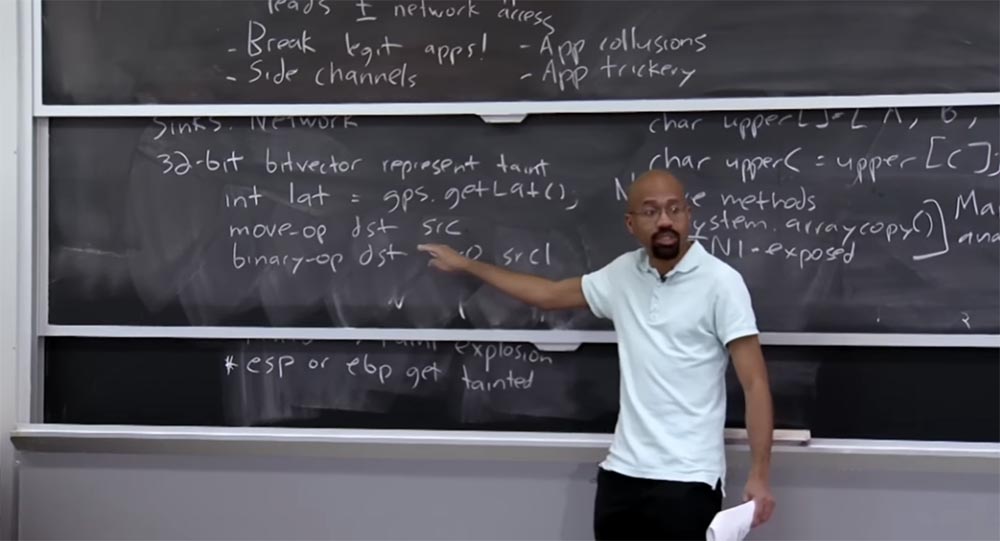

学生:それでは、アーキテクチャサポートが理想的なソリューションですか?

教授:はい、これにも方法があります。 ただし、ご覧のとおり、変数自体の横にある汚染状態を強調表示しているため、これは少し複雑です。 したがって、機器自体が提供するサポートについて考えている場合、ハードウェアのレイアウトを変更することは非常に困難です。これは、すべてがここでシリコンに焼き付けられているためです。 しかし、Dalvic仮想マシンで高レベルで可能であれば、ハードウェアレベルで変数とその感染を並べて配置できることが想像できます。 したがって、シリコンのレイアウトを変更すれば、おそらく仕事をすることができます。

学生: TaintDroidはgitブランチのアクセス許可、ブランチのアクセス許可に基づいて何をしますか?

教授:すぐにこれに戻りますので、着くまでこの考えを保持してください。

学生:バッファオーバーフローがここで発生する可能性があるのは、これらのこと(変数とそれらの感染)が一緒にスタックするためだろうか?

教授:これはいい質問です。 Javaなどの言語では、バッファオーバーフローがないことが望まれます。 しかし、C言語の場合、何らかの壊滅的な事態が発生する可能性があります。何らかの理由でバッファオーバーフローを発生させ、変数の汚染タグを書き換えると、スタックにゼロ値が設定され、データがネットワークに自由に「リーク」するためです。

学生:これはすべて予測できると思いますか?

教授:絶対に正しい。 バッファオーバーフローの問題は、「カナリア」-スタックインジケータの助けを借りて解決できます。スタックにこのデータがある場合、上書きしないようにしたくない、または既に上書きされた値を何らかの方法でクラックしたくないためです。 だからあなたは絶対に正しい-あなたは単にバッファオーバーフローを防ぐことができます。

要するに、この低いx86 / ARMレベルで汚染追跡を提供できますが、これは少し高価で、正しい方法で実装するのが少し難しい場合があります。 プログラムがネットワーク上で何かを送信しようとする方法を監視するのではなく、感染の監視の問題を最初に解決する理由を尋ねるかもしれません。 プログラムが実行するすべてを動的に監視する必要がないため、これはかなり簡単に思えます。

問題は、これがヒューリスティックレベルでのみ機能することです。 実際、攻撃者があなたがまさにそれをしていることを知っている場合、彼はあなたを簡単に破ることができます。 そこに座って社会保障番号のgrepを作成しようとすると、攻撃者はbase 64エンコーディングを使用したり、圧縮など他の愚かなことをしたりする可能性があります。 このタイプのフィルターをバイパスすることは非常に簡単なので、実際にはこれは安全性を確保するには完全に不十分です。

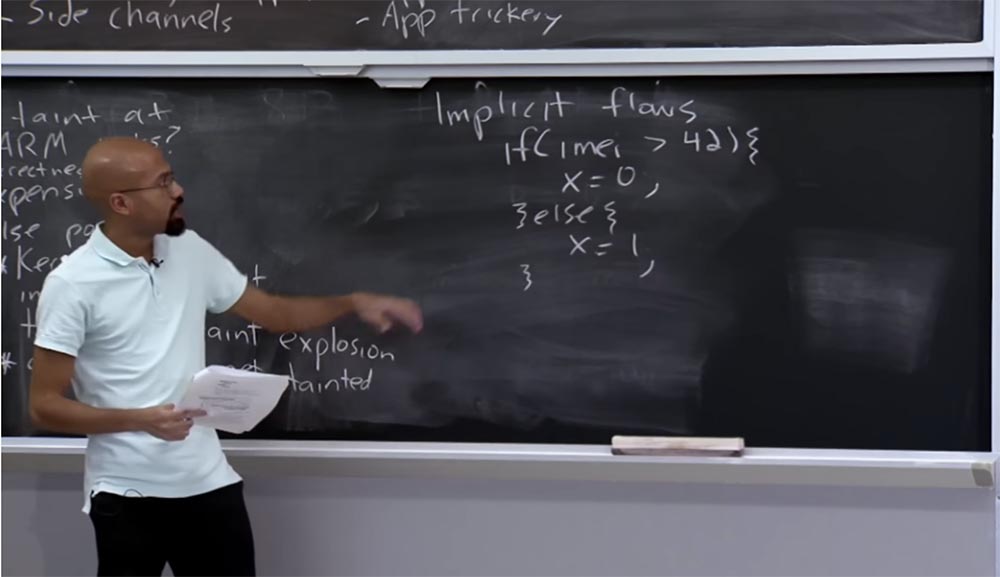

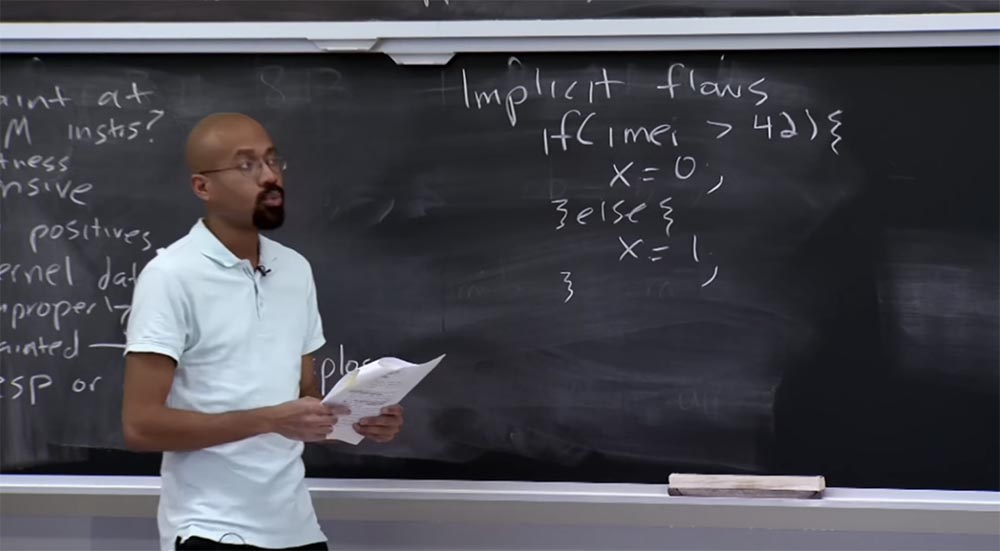

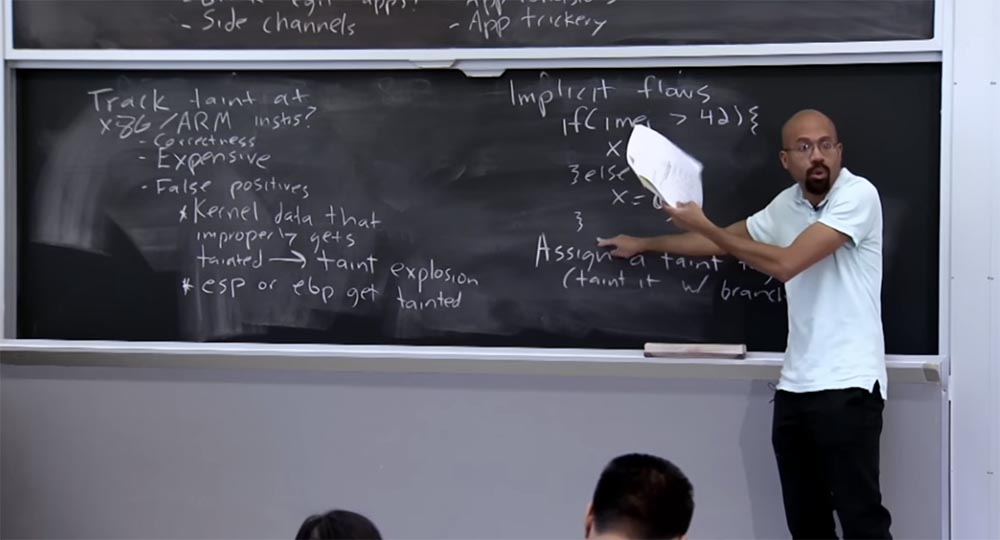

では、ブランチブランチを流れるフローをどのように追跡できるかという質問に戻りましょう。 これにより、暗黙フロー、または暗黙フローと呼ばれるトピックに導かれます。 通常、暗黙的なストリームは、その暗黙的なストリーム変数が変数を直接割り当てない場合でも、別の変数の割り当て方法に影響する感染値がある場合に発生します。 具体例を挙げましょう。

IMEIを見て、「42より大きい場合はx = 0を割り当て、そうでない場合はx = 1を割り当てる」というifステートメントがあるとします。

興味深いことに、最初に機密IMEIデータを調べて特定の番号と比較しますが、xを割り当てると、この機密データから直接取得されるものは割り当てません。

これは、暗黙的なスレッドの1つの例です。 xの値は実際に上記の比較に依存しますが、敵が賢い場合、直接接続を追跡できないような方法でコードを構築できます。

ここでも、x = 0、x = 1を割り当てる代わりに、ネットワーク上で何かを送信するコマンドを入力するだけでよいことに注意してください。つまり、ネットワーク上でx = 0またはx = 1と言うことができますまたはそのようなもの。 これは、TaintDroidのようなシステムが制御できないこれらの暗黙的なスレッドの1つの例です。 したがって、これは、明示的なストリーム、たとえば代入演算子とは対照的に、暗黙的なストリームと呼ばれます。 そのため、開発者はこの問題を認識しています。

正しく理解できた場合、上記の例に似た何らかの機械機能があるとどうなるかを尋ねられました。したがって、TaintDroidはこの機械コードを調べて物事を見ることができないため、TaintDroidシステムはこれを知る必要はありません。その種。 ところで、開発者は、仮想マシン自体によって決定されるマシン指向のメソッドを使用してこれを管理すると主張し、このメソッドの実装方法を検討します。 たとえば、これら2つの数値を取得し、それらの平均値を返します。 この場合、TaintDroidシステムはマシンの機能を信頼するため、適切な汚染感染ポリシーを特定する必要があります。

ただし、このようなものがマシンコード内に隠されていて、何らかの理由でオープンリビジョンの対象にならなかった場合、TaintDroidの作成者が考案した手動ポリシーはこの暗黙のストリームをキャッチしない可能性があります。 実際、これにより情報が何らかの形で漏洩する可能性があります。 さらに、TaintDroidの作成者が気付かなかった直接的なストリームもあり、さらに直接的なリークが発生する可能性があります。

学生:つまり、実際には非常に危険なようですね。 なぜなら、最後の3行を見るだけで、感染したすべての値を文字通り消去できるからです。

教授:暗黙のフローがそのようなことをどのように行うかを調べるクラスがいくつかありました。 これを修正するにはいくつかの方法があります。 これを防ぐ1つの方法は、汚染タグをPCに割り当て、基本的にブランチテストで感染させることです。 この考え方は、人間の観点から、このコードを検討して、この暗黙的なストリームがここに存在すると言うことができるということです。

実装レベルでこれはどういう意味ですか? これは、ここに到達するために、PCが機密データに感染したものを持っている必要があることを意味します。 つまり、PCがここにインストールされたためにこのデータを受け取ったと言えます-x = 0-またはここ-x = 1。

一般に、システムが何らかの分析を実行し、Implicit flow PCがこの場所で感染していないことを確認し、IMEIから感染を検出すると想像できます。この時点でx = 0の場合、PCはすでに感染しています。 最終的に、xが最初に汚染なしで表示される変数である場合、「OK、この時点でx = 0で、IMEIで実際に感染したPCから感染します」と言います。 ここにはいくつかの微妙な点がありますが、一般的には、PCのインストール方法をトレースしてから、ターゲットオペレーターに感染を広めようとします。

それは明らかですか? さらに詳しく知りたい場合は、この種の研究をたくさん行っているので、このトピックについて話すことができます。 ただし、ここで説明したシステムはやはり保守的すぎる可能性があります。 上記のように、x = 1の代わりに、x = 0があることを想像してください。この場合、xにIMEIに関連する何かを感染させることは意味がありません。

しかし、コンピューター化されたPC感染スキームを使用する場合、破損したx変数の数を過大評価できます。 これらの問題のいくつかを回避するためにできることはいくつかありますが、少し難しいでしょう。

学生: ifステートメントを終了するとき、Branchも終了し、自分自身で感染をクリアしますか?

教授:原則として、はい、変数のセットが終了するとすぐに、PCの感染が駆除されます。 感染は、xからxまでのこれらのブランチ内でのみ確立されます。 理由は、IMEIが何であったとしても、ここに降りるときにそれを行うからです。

この非常に低いレベルでの感染追跡は、データの有効期間を実際に確認できるため、非常に高価ですが、どのように役立つかについて話しました。 数回前の講義で、私たちはあなたが思っているよりもずっと多くの場合、重要なデータがメモリ内に存在するという事実について話しました。

x86またはARMの感染の追跡は非常に高価ですが、これを使用してシステムを監査できることを想像できます。 たとえば、ユーザーが入力したシークレットキーに感染し、システム全体のどこでどのように移動するかを確認できます。 これはオフライン分析であり、ユーザーには影響しません。したがって、通常は遅くなります。 このような分析は、たとえば、このデータがキーボードバッファーに、これが外部サーバーに、これがどこかにあることを見つけるのに役立ちます。 そのため、たとえそれが遅いプロセスであっても、非常に便利です。

前述したように、TaintDroidの便利な機能は、感染源の「宇宙」と感染情報の吸収者を制限することです。 しかし、開発者としては、おそらくプログラムが対話する感染マークをより正確に制御したいと思うでしょう。 したがって、プログラマーとしては、次のことを行う必要があります。

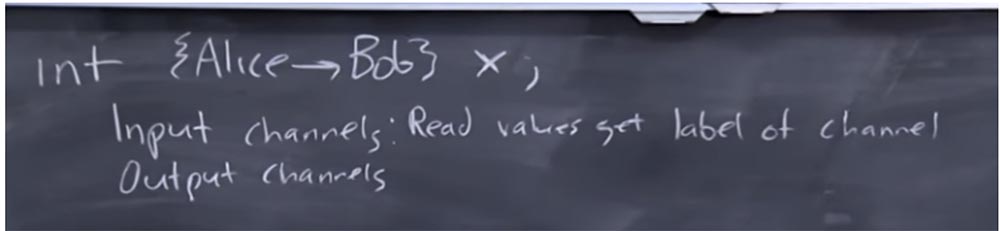

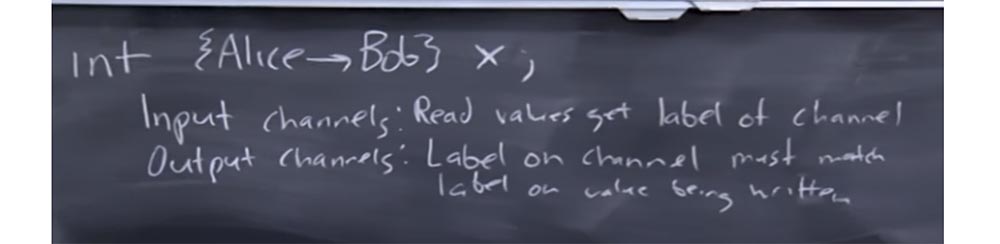

したがって、この種のintを宣言してXと呼び、ラベルをバインドします。 このラベルの意味は、アリスがボブに閲覧を許可する情報の所有者であること、またはこの情報がボブによる閲覧用にマークされていることです。 TaintDroidでは、ラベルのこのユニバースを本質的に制御するため、これを行うことはできませんが、プログラマーとしては、これを行うことができます。

プログラムに入力チャネルと出力チャネルがあり、それらにもラベルが付けられているとします。 これらは、システム自体とは異なり、プログラマーとして選択したラベルであり、そのようなことは事前に事前に決められていると言います。 チャンネルラベルを取得する読み取り値を設定した入力チャンネルについて言います。

これはTaintDroidの動作に非常に似ています-GPSセンサー値が読み取られると、GPSチャネルの汚染タグでマークされますが、プログラマーはこれらのラベルを自分で選択します。 この場合、出力チャネルのラベルは、記録したラベル値と一致する必要があります。

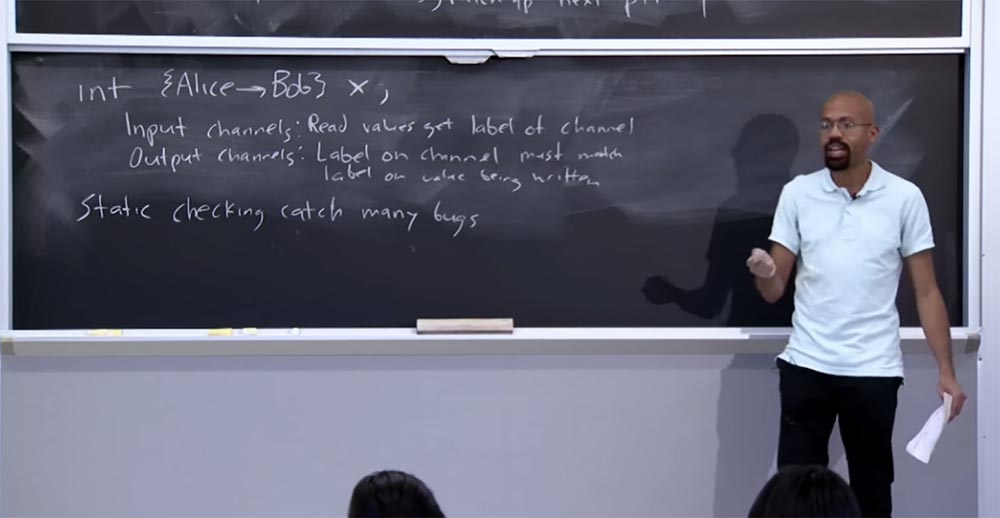

ここでは他の政治家を代表することができますが、主なアイデアは、開発者がラベルとそのセマンティクスを選択できるようにするプログラムマネージャーがいるということです。 これにはプログラマーからの多くの作業が必要になり、その結果、静的チェックを行うことができます。 静的とは、コンパイル時に実行され、多くのタイプの情報フローエラーを「キャッチ」できるチェックを意味します。

したがって、すべてのネットワークチャネルとスクリーンチャネルに適切な権限を持つラベルを慎重にラベル付けし、ボード上に例として示されているデータを慎重に配置すると、コンパイル中にコンパイラが次のことを通知できます。データの一部が信頼されていないチャネルを通過するため、情報漏洩が発生する可能性があります。」

高レベルでは、このようなint {AliceBob} xコメントは型に少し似ているため、静的チェックはこれらのエラーの多くをキャッチできます。 コンパイラが型言語で型関連のエラーをキャッチできるように、上記の言語で書かれたコードでも同様に機能し、このプログラムを実行すると問題になる可能性があると言います。 そのため、ラベルの動作方法を修正する必要があり、何かを機密解除する必要があるかもしれません。

したがって、言語に応じて、これらのラベルは人、I / Oポート、および同様のものに関連付けることができます。 TaintDroidを使用すると、情報フローと情報漏えいの操作の原則に慣れることができますが、これらのプロセスを管理するより明確なセマンティクスを持つより複雑なシステムがあります。

静的検証について話すときは、動的検証よりも統計検証の助けを借りて、できるだけ多くの障害とエラーをキャッチすることが望ましいことを覚えておいてください。 これには非常に微妙な理由があります。 プログラムの実行中にすべての静的チェックを延期するとします。これは間違いなく実行できます。

問題は、これらのチェックの失敗または成功が暗黙的なチャネルであることです。 したがって、攻撃者はプログラムに何らかの情報を提供し、これがプログラムのクラッシュを引き起こしたかどうかを確認できます。 障害が発生した場合、ハッカーは「ええ、情報フローの動的検証を行ったので、計算プロセスに影響する値に関する秘密がここにあります。」と言うかもしれません。 したがって、これらのチェックを可能な限り静的にすることをお勧めします。

これらのことについてさらに情報が必要な場合は、Jifをチェックしてください。 これは、ラベル計算方法のラベルを作成した非常に強力なシステムです。 それから始めて、その方向にさらに進むことができます。 私の同僚であるZeldovich教授は、この分野で多くの成果を上げているので、このトピックについて話すことができます。

興味深いことに、TaintDroidはタグを表示および説明する機能が非常に限られています。 より強力なことを実行できるシステムがあります。

最後に、従来のプログラムを使用して、またはコード実行のプロセスでこれらすべてをサポートしないCまたはC ++で記述されたプログラムを使用して情報フローを追跡する場合にできることについてお話したいと思います。 非常に合理的なTightLipシステムがあり、同じ記事の著者の何人かは、アプリケーション自体で何も変更したくないシステムで情報漏洩を追跡する方法を検討しています。

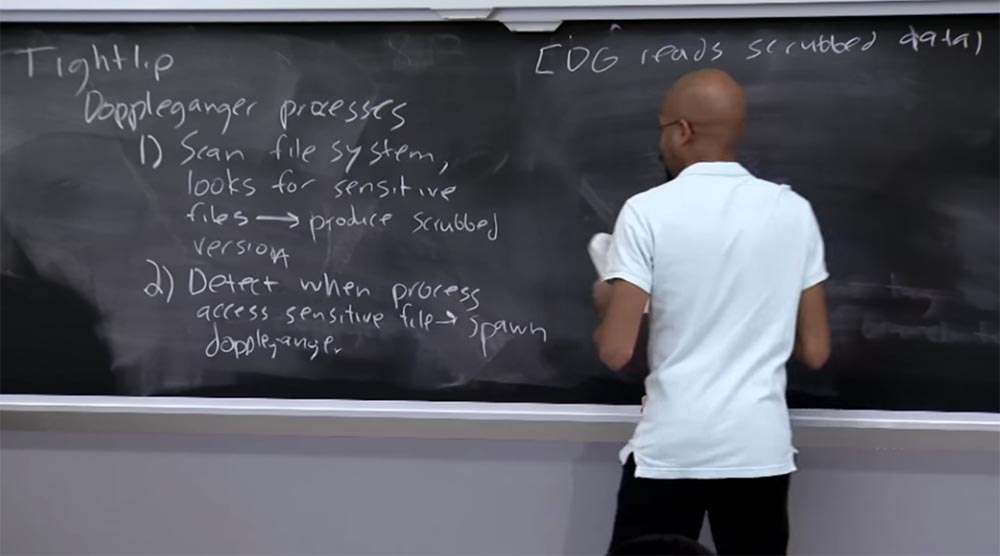

基本的な考え方は、ドッペルゲンガープロセスの概念、または「プロセスの対応物」がここで使用されるということです。 TightLipは、デフォルトでプロセスdoubleを使用します。 彼女が最初に行うことは、ユーザーのファイルシステムを定期的にスキャンし、機密ファイルの種類を探すことです。 電子メールファイル、テキストドキュメントなどのようになります。 これらのファイルごとに、システムは「クリーン」バージョンを作成します。 つまり、電子メールメッセージファイルでは、情報「to」または「from」を、ダミーデータ(スペースなど)を含む同じ長さの文字列に置き換えます。 これはバックグラウンドプロセスとして実行されます。

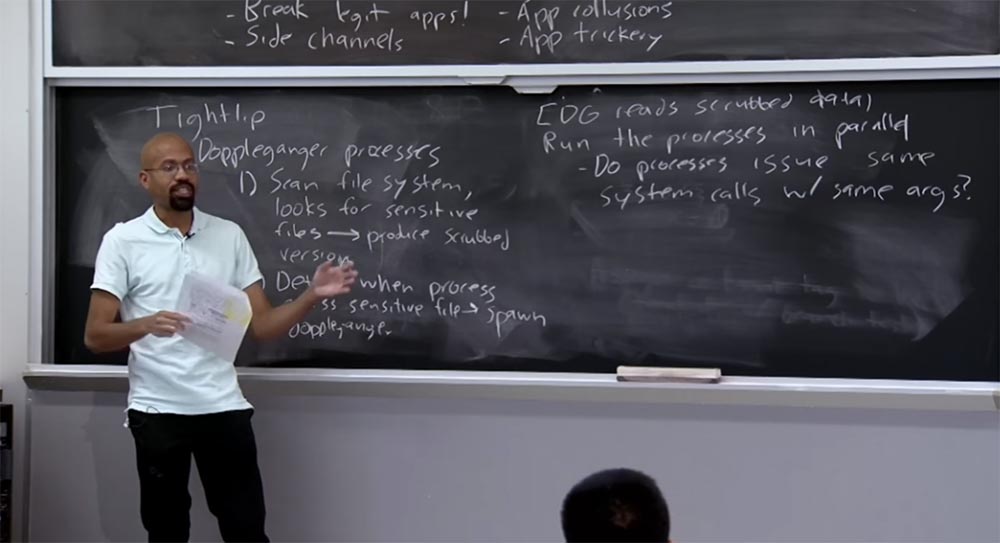

TightLipがプロセスの開始時に行う2番目のことは、プロセスが機密ファイルにアクセスしようとしているかどうかを判断することです。 このようなアクセスが発生した場合、TightLipはこのプロセスの2倍を作成します。 この見た目は元のプロセスとまったく同じように見え、機密データに影響を与えようとしますが、根本的な違いは見た目、DGと指定し、クリアされたデータを読み取ることです。

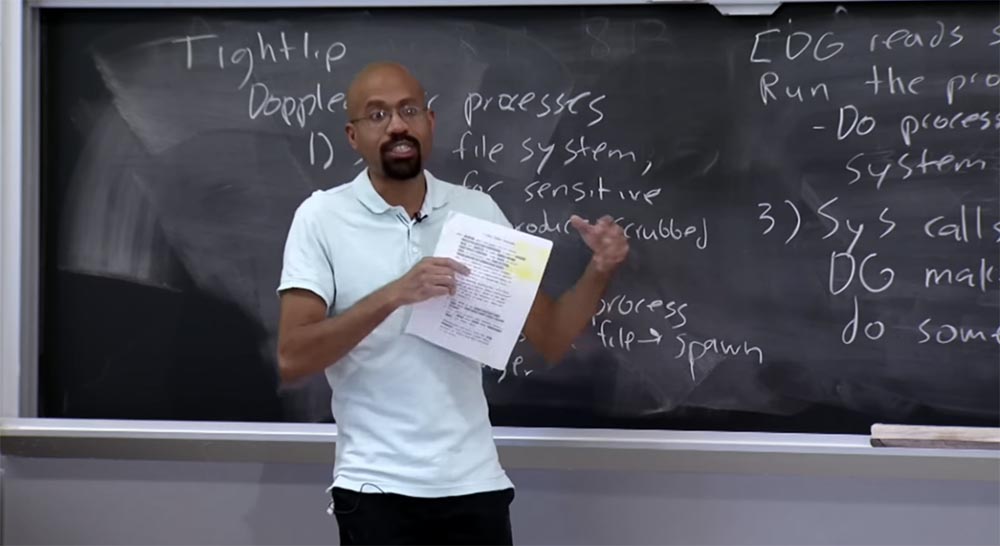

メールファイルにアクセスしようとしているところを想像してください。 システムは、元のプロセスとまったく同じこの新しいプロセスdoppelgangerを生成しますが、実際の機密データではなく、クリーンアップされたデータを読み取ります。 基本的に、TightLipはこれらの両方のプロセスを並行して実行し、それらが何をしているかを監視します。 両方のプロセスが同じ引数を使用して同じシステムコールを行う場合、これらのシステムコールは機密データから独立していると見なされます。 つまり、ある種の機密ファイルを開こうとするプロセスを実行する場合、ファイルのクリーンアップバージョンを提供し、ジョブを実行する機会を与えます。また、ダブルプロセスが通常のプロセスと同じことを行う場合機密データはまったく効果がありません。

したがって、本質的に、TightLipはこれらのプロセスの実行を許可し、システムコールをチェックします。 , . , , , , . , TaintDroid, , : «, , , , - ».

, , , - . TaintDroid, , - , . — , — . , , , , , .

: , - Word, , - .

: , . , . . Word. - , - , . .

: , , ? - .

: , . , , , - , . , . «» , , , .

, , , , , , , .

– , TightLip TCB, , -, . , . . , , . TightLip.

, . taint .

: , ? , ?

: ! - DG , , . , , , -, , .

, .

コースの完全版はこちらから入手できます 。

ご滞在いただきありがとうございます。 私たちの記事が好きですか? より興味深い資料を見たいですか? 注文するか、友人に推薦することで、私たちをサポートします。私たちがあなたのために発明したエントリーレベルのサーバーのユニークなアナログのHabrユーザーのために30%の割引: VPS(KVM)E5-2650 v4(6コア)についての真実20ドルまたはサーバーを分割する方法? (オプションはRAID1およびRAID10、最大24コア、最大40GB DDR4で利用可能です)。

VPS (KVM) E5-2650 v4 (6 Cores) 10GB DDR4 240GB SSD 1Gbps , .

Dell R730xdは2倍安いですか? オランダと米国で249ドルからIntel Dodeca-Core Xeon E5-2650v4 128GB DDR4 6x480GB SSD 1Gbps 100 TVを2台持っているだけです! インフラストラクチャビルの構築方法について読んでください。 クラスRは、1米ドルで9,000ユーロのDell R730xd E5-2650 v4サーバーを使用していますか?