マサチューセッツ工科大学。 講義コース6.858。 「コンピューターシステムのセキュリティ。」 ニコライ・ゼルドヴィッチ、ジェームズ・ミケンズ。 2014年

コンピューターシステムセキュリティは、安全なコンピューターシステムの開発と実装に関するコースです。 講義では、脅威モデル、セキュリティを危険にさらす攻撃、および最近の科学的研究に基づいたセキュリティ技術を扱います。 トピックには、オペレーティングシステム(OS)セキュリティ、機能、情報フロー管理、言語セキュリティ、ネットワークプロトコル、ハードウェアセキュリティ、およびWebアプリケーションセキュリティが含まれます。

講義1:「はじめに:脅威モデル」 パート1 / パート2 / パート3

講義2:「ハッカー攻撃の制御」 パート1 / パート2 / パート3

講義3:「バッファオーバーフロー:エクスプロイトと保護」 パート1 / パート2 / パート3

講義4:「特権の共有」 パート1 / パート2 / パート3

講義5:「セキュリティシステムはどこから来たのか?」 パート1 / パート2

講義6:「機会」 パート1 / パート2 / パート3

講義7:「ネイティブクライアントサンドボックス」 パート1 / パート2 / パート3

講義8:「ネットワークセキュリティモデル」 パート1 / パート2 / パート3

講義9:「Webアプリケーションのセキュリティ」 パート1 / パート2 / パート3

講義10:「シンボリック実行」 パート1 / パート2 / パート3

講義11:「Ur / Webプログラミング言語」 パート1 / パート2 / パート3

講義12:ネットワークセキュリティパート1 / パート2 / パート3

講義13:「ネットワークプロトコル」 パート1 / パート2 / パート3

講義14:「SSLおよびHTTPS」 パート1 / パート2 / パート3

講義15:「医療ソフトウェア」 パート1 / パート2 / パート3

講義16:「サイドチャネル攻撃」 パート1 / パート2 / パート3

講義17:「ユーザー認証」 パート1 / パート2 / パート3

講義18:「インターネットのプライベートブラウジング」 パート1 / パート2 / パート3

講義19:「匿名ネットワーク」 パート1 / パート2 / パート3

講義20:「携帯電話のセキュリティ」 パート1 / パート2 / パート3

講義21:「追跡データ」 パート1 / パート2 / パート3

ジェームズ・ミケンズ:さあ、始めましょう。 感謝祭の前のこの特別な日に講義に来てくれてありがとう。 皆さん、コンピューターのセキュリティに専念していることをうれしく思います。また、労働市場で需要があると確信しています。 推奨事項のソースとして私を参照してください。 今日は、Taint-trackingの感染追跡、特にAndroidスマートフォンのコンテキストでこのタイプの情報フローの分析を提供するTaintDroidと呼ばれるシステムについて説明します。

講義で提起された主な問題は、アプリケーションがデータを取得できるという事実です。 アイデアは、連絡先リスト、電話番号、電子メールアドレスなど、多くの機密情報が電話に含まれているということです。 オペレーティングシステムと電話自体が注意を払っていない場合、悪意のあるアプリケーションはこの情報の一部を抽出してホームサーバーに送り返すことができ、サーバーはこの情報をあらゆる種類の不幸なことに使用できるようになります。これについては後で説明します。

グローバルな意味で、TaintDroidの記事はこのようなソリューションを提供します。システムを通過する機密データを監視し、ネットワークを介して送信される前に本質的に停止します。 つまり、ネットワークシステムコールの引数としてデータ転送の可能性を防止する必要があります。 どうやら、これを行うことができれば、リークが発生し始めた瞬間に本質的にリークを止めることができます。

従来のAndroidのアクセス許可では、このタイプのデータの抽出を防ぐのに十分ではないのではないかと思われるかもしれません。 その理由は、これらの権限には、防止しようとしている攻撃の種類を説明する正しい文法がないためです。 通常、Androidのアクセス許可は、特定のデバイスから何かを読み書きするアプリケーションのアクセス許可を扱います。 しかし今、私たちは異なる意味レベルにあるものについて話している。 アプリケーションが情報を読み取ったり、ネットワークなどのデバイスにデータを書き込んだりする権利を与えられた場合でも、アプリケーションが特定の機密データの読み取りまたは書き込みを許可するデバイスとのやり取りを許可することは危険です。

つまり、従来のAndroidセキュリティポリシーを使用すると、特定のデータタイプについて話すのは困難です。 アプリケーションがデバイスにアクセスしているかどうかについて話す方がはるかに簡単です。 おそらく、別の解決策を使用してこの問題を解決できる可能性があるため、アスタリスクで指定します。

この代替ソリューションは、機密データの読み取りやネットワークへのアクセスが可能なアプリケーションをインストールしないことです。 一見、問題は修正されているようです。 アプリケーションがこれらの両方を同時に実行できない場合、機密データにアクセスできないか、それらを読み取ることができますが、ネットワークを介して送信することはできません。 キャッチは何だと思いますか?

お祝いの七面鳥について誰もがすでに考えている、あなたの目にそれを見ます。 さて、これが悪い考えである主な理由は、この手段が多くの正当なアプリケーションの仕事を壊すことができるということです。 結局のところ、たとえば電子メールクライアントなど、多くのプログラムが存在します。これらのプログラムは、実際には機密データを読み取ってネットワーク経由で送信できる必要があります。

この種の活動を防止するだけだと言えば、実際には電話での多くのアプリケーションの作業を禁止することになりますが、これはおそらくユーザーは気に入らないでしょう。

ここには別の問題があります-このソリューションを実装しても、サードパーティチャネルのさまざまなメカニズムを介したデータ漏洩を防ぐことはできません。 たとえば、過去の講義では、たとえばブラウザキャッシュが特定のサイトにアクセスしたユーザーに関する情報の漏洩に寄与する可能性があると考えました。 そのため、このようなセキュリティポリシーを実装しても、すべてのサードパーティチャネルを制御することはできません。 少し後で、サードパーティのチャネルについて説明します。

提案されたソリューションは、2つのアプリケーションが連携してセキュリティシステムを破壊できる場合、アプリケーションの共謀を停止しません。 たとえば、あるアプリケーションがネットワークにアクセスできないが、それを持っている別のアプリケーションと通信できる場合はどうでしょうか? 結局のところ、最初のアプリケーションがIPC Androidメカニズムを使用して機密データをネットワーク権限を持つアプリケーションに転送し、この2番目のアプリケーションがこの情報をサーバーにアップロードできる可能性があります。 しかし、アプリケーションが共謀していない場合でも、あるアプリケーションが他のアプリケーションに機密データを誤って提供することを強制できる場合、何らかのトリックがあります。

電子メールプログラムに何らかの欠陥がある可能性があります。これは、システムの他のコンポーネントからランダムなメッセージを受け取りすぎるためです。 次に、Intentが電子メールプログラムをだますための特別なインテントを作成できます。これにより、Gmailアプリケーションは電話の外で電子メールで重要なものを送信します。 したがって、この代替ソリューションは十分に機能しません。

そのため、機密データが電話を離れることを非常に心配しています。 実際には、Android用の悪意のあるアプリケーションが何をするかを検討してください。 汚染追跡感染を追跡することで防止できる攻撃は現実の世界にありますか? 答えはイエスです。 悪意のあるプログラムは、携帯電話でますます問題になっています。 悪意のあるアプリケーションで最初にできることは、現在地またはIMEIを使用してサービスを宣伝または課すことです。

悪意のあるソフトウェアが物理的な位置を特定する可能性があります。 たとえば、あなたはMITキャンパスから遠くないので、あなたは空腹の学生です。だから、私の近くにある車輪付きのダイナーを訪れてみませんか?

IMEIは、電話の一意の識別子を表す整数です。 さまざまな場所、特に「点灯」したくない場所での追跡に使用できます。 したがって、実際には、そのようなことを実行できる悪意のあるプログラムがあります。

マルウェアが行う2番目のことは、個人データを盗むことです。 彼らはあなたの電話番号や連絡先リストを盗み、これらのものをリモートサーバーにアップロードしようとするかもしれません。 これは、たとえば、後でスパムを送信するために使用されるメッセージで、あなたになりすますために必要な場合があります。

少なくとも私にとってマルウェアができる最悪のことは、お使いの携帯電話をボットに変えることでしょう。

もちろん、これは両親が直面する必要のない問題です。 現代の携帯電話は非常に強力であるため、スパムの送信に使用できます。 まさにそれを行う特定の企業環境を狙った悪意のあるプログラムが数多くあります。 携帯電話に接続すると、彼らはそれをスパムネットワークの一部として使用し始めます。

学生: Android OSをハッキングすることを特に目的としたマルウェアですか、それとも単なる典型的なアプリケーションですか? これが典型的なアプリケーションである場合、おそらくアクセス許可で保護できますか?

教授:これは非常に良い質問です。 マルウェアには両方のタイプがあります。 結局のところ、ユーザーにさまざまなボタンをクリックさせるのは非常に簡単です。 マルウェアではなく、人々の不注意な振る舞いに関係する例を挙げます。

人気のあるゲーム、Angry Birdsがあります。AppStoreにアクセスして、アプリケーション検索バーで探してください。 検索結果の最初の行には、元のAngry Birdsゲームが表示され、2行目にはAngry Birdssアプリケーションが含まれ、最後に2が表示されます。 また、多くの人がこの2つ目のアプリケーションをダウンロードすることを好みます。これは、元のバージョンよりもコストが低い可能性があるためです。 さらに、インストール中に、このアプリケーションは、インストール後にあちこちでやることを許可することを記述し、「もちろん、問題ありません!」と言うでしょう。あなたは単なるペニーで望みのAngry Birdsを受け取ったからです。 この「ブーム」の後-そして、あなたはハッカーのhookにかかっています!

ただし、Androidセキュリティモデルが正しい場合、マルウェアのインストールは、ネットワーク「Tic Tac Toe」にアクセスできないようにするなど、ネットワークへのアクセスを提供するユーザーの愚かさや純真さに完全に依存すると仮定すると、まったく正しいです。ネットワーク。

したがって、携帯電話をボットに変えることができます。 これは、電話機がスパムを送信するだけでなく、電話機から送信されたすべての手紙のデータの代金を支払うため、多くの理由でひどいです。 さらに、お使いの携帯電話は常にスパムの送信で忙しいため、バッテリーがすぐになくなります。

あなたの個人情報を使用して損害を与えるアプリケーションがあります。 このボットの特に悪い点は、あなたの連絡先リストを実際に見て、あなたに代わってあなたを知っている人にスパムを送信できることです。 さらに、この手紙の中で悪意のあるものをクリックする可能性が何度も高まります。

したがって、情報の抽出を防ぐことは良いことですが、ハッキングの可能性を完全に防ぐことはできません。 最初に注意する必要があるメカニズムがあります。これは、ユーザーがクリックできるものをユーザーに教育することで、攻撃者がスマートフォンをキャプチャするのを防ぐためです。

したがって、汚染追跡だけでは、携帯電話を奪う恐れのある状況を防ぐのに十分なソリューションではありません。

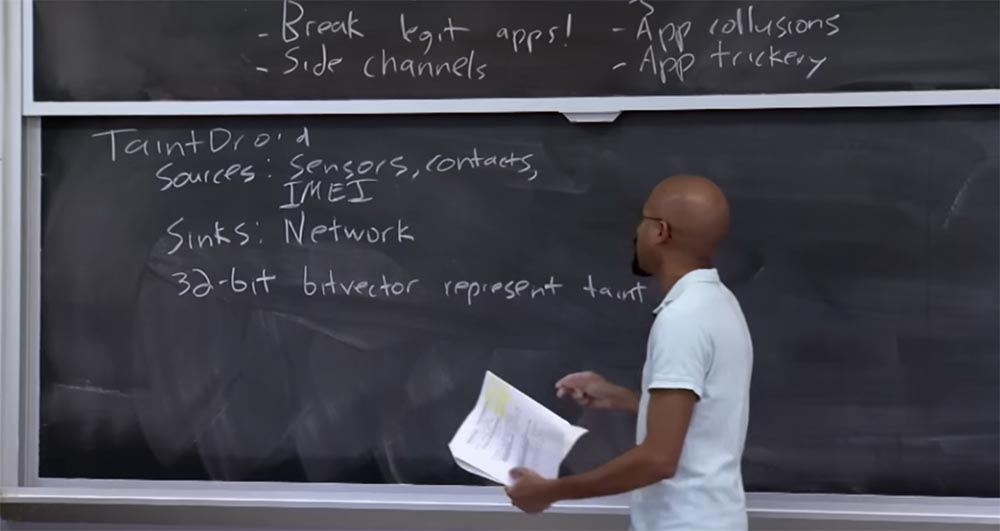

TaintDroidの動作を見てみましょう。 前述したように、TaintDroidはシステムを介して拡散するすべての機密情報を追跡します。 そのため、TaintDroidは、いわゆる「情報ソース」情報ソースと「情報シンク」情報シンクを区別します。 情報のソースは機密データを生成します。 通常、これらはセンサーです-GPS、加速度計など。 連絡先リスト、IMEI、特定のユーザーを実際の電話に接続できるすべてのものです。 これらは、感染データのソースと呼ばれる感染情報を生成するデバイスです-汚染源。

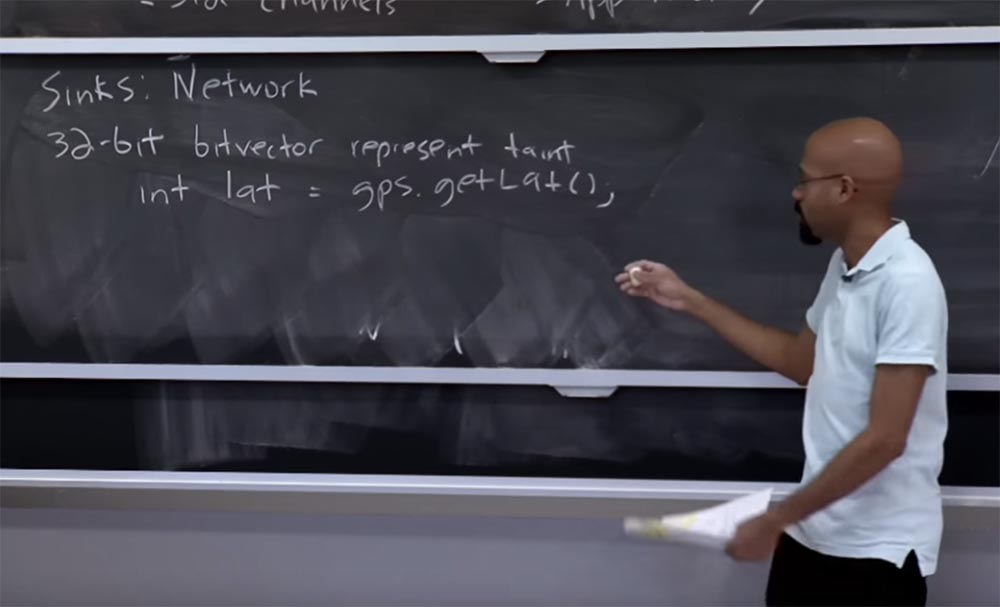

この場合、情報シンクは、感染したデータが漏洩しない場所です。 TaintDroidの場合、主な吸収体はネットワークです。 後で、情報が漏洩する場所を想像できるが、ネットワークはTaintDroidの特別な場所を占めるという事実について説明します。 電話よりも汎用的なシステムには他の情報シンクがあるかもしれませんが、TaintDroidはネットワークへの漏洩を防ぐように設計されています。

TaintDroidは、32ビットのビットベクトルを使用して、Taint感染を表します。 これは、32を超える別々の感染源を持つことができないことを意味します。

したがって、特定の感染源に感染した場合、各機密情報には特定の位置にユニットが配置されます。 たとえば、GPSデータ、連絡先リストなどから取得されました。

興味深いことに、32の感染源は実際にはそれほど多くありません。 問題は、この数がこの特定のシステムに十分な大きさであるかどうか、および情報漏洩を被る一般的なシステムに十分な大きさであるかどうかです。 TaintDroidの特別な場合、この問題は情報の限られた流れに関係するため、32の感染源は妥当な量です。

お使いの携帯電話に存在するすべてのセンサー、機密データベースなどを考慮すると、これらの感染フラグの保存に関しては32が適切な量のようです。 このシステムの実装からわかるように、32は実際には非常に便利な数値です。32ビットに対応しているため、これらのフラグを効果的に構成できる整数です。

ただし、後で説明するように、プログラマーに情報漏えいを制御する能力を与えたい場合、つまり、感染源と漏出の種類を指定したい場合、32ビットでは不十分な場合があります。 この場合、より高度なランタイムサポートを追加して、より多くのスペースを示すことを検討してください。

大まかに言えば、感染がシステムをどのように流れるかを見ると、一般的な意味では右から左に発生します。 簡単な例を挙げます。 たとえば、ある種の演算子がある場合、あなたの場所の緯度値に等しい整数変数を宣言します:Int lat = gps.getLat()、本質的に等号の右側にあるものは、ある種の境界を持つ値を生成します彼女の感染症。

そのため、特定のフラグが設定され、「ねえ、私が返すこの値は機密ソースから来ています」ということです! したがって、感染はここから右側に、ここから左側に移動して、latのこの部分に感染します。 これは、ソースコードを記述する開発者の目にはどのように見えるかです。 ただし、Dalvik仮想マシンはこの小文字のレジスタ形式を使用してプログラムを作成しますが、実際にはこれが汚染セマンティクスの実装方法です。

講義記事の1つの表には、これらのタイプのコマンドに感染がどのように影響するかを説明したコマンドの大きなリストがあります。 たとえば、宛先dstとソースsrsを指すmove-op操作があると想像できます。 抽象コンピューティングエンジン上のDalvik仮想マシンでは、これはレジスタと見なすことができます。 先ほど述べたように、感染は右側から左側へと進むため、この場合、Dalvikインタープリターが右側から命令を実行すると、sourseパラメーターの汚染ラベルが考慮され、dstパラメーターに割り当てられます。

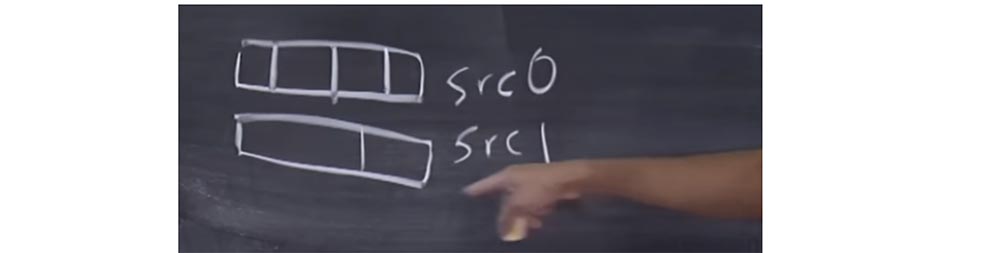

加算などの処理を行うバイナリバイナリ演算の形式の別の命令があるとします。 1つの宛先dstと2つのソース:srs0およびsrs1があります。 この場合、Dalvikインタープリターがこの命令を処理するとき、両方のソースから汚染を取得し、それらを結合してから、この共用体を宛先dstに割り当てます。

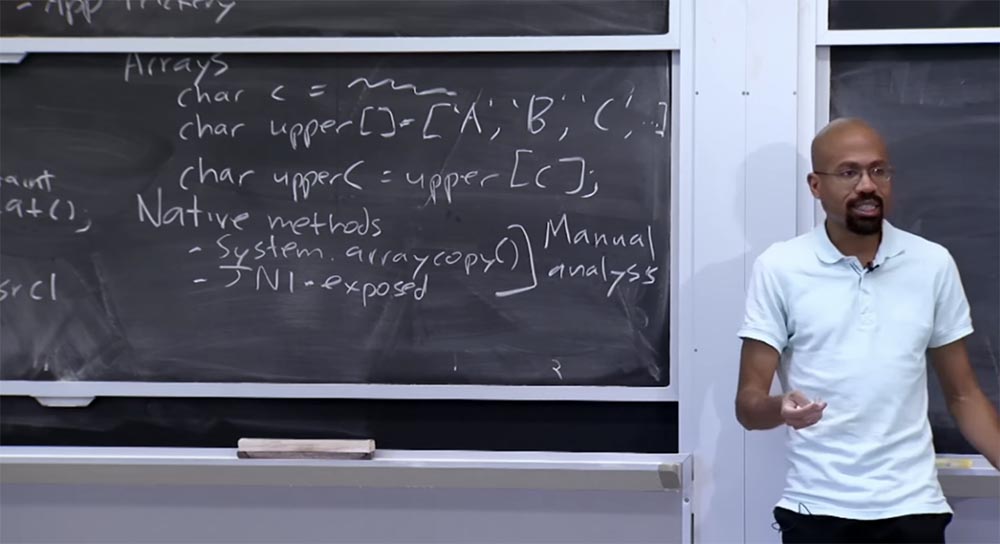

とても簡単です。 この表には、表示されるさまざまな種類の指示が示されていますが、最初の概算では、これらはシステムで感染を広める最も一般的な方法です。 記事で言及されているいくつかの特に興味深いケースを見てみましょう。 そのような特殊なケースの1つが配列です。

特定の値Cを割り当てるchar cコマンドがあるとします。同時に、プログラムは大文字の「A」、「B」、「C」を含むchar upper []配列を宣言します。charupper [] = ["A "、" B "、" C "]

コードで非常に一般的なことは、Cを直接使用してこのような配列にインデックスを付けることです。これは、KerniganとRitchieがほとんどの文字が整数であることを知っているからです。 したがって、これらの文字「A」、「B」、「C」の大文字バージョンがこの表の特定のインデックスに対応することを示すchar upperCコードがあることを想像できます。char upperC = upper [C]

この場合、どの感染がupperCを取得するのかという疑問が生じます。 以前のケースではすべてが簡単だったようですが、このケースでは多くのことが行われています。 配列["A"、 "B"、 "C"]があり、感染のタイプを持つことができます。また、このシンボルCがあり、独自の感染のタイプを持つこともできます。 ここで、Dalvik仮想マシンは、バイナリ操作の場合に行ったことを実行します。 [C]と配列感染の組み合わせをupperCシンボルに割り当てます。

直観は、upperCを作成するには配列upper []について何かを知る必要があることを示しています。 この[C]インデックスについて何か知る必要があります。 したがって、このこと、upperCは、これら2つの結合されたものと同じくらい機密である必要があると思います。

学生:汚染物質の結合がopとバイナリopを移動する操作にとって正確に何を意味するのか、もう一度説明できますか?

: move op. , srs… -, . , , , , , taint. , , .

, srs , , . srs : « , 2 , srs». .

– , taint. , srs0 srs1, taint, :

\

\

dst :

\

\

, , 32- , , . , . taints, , .

, , , binary-op. upperC [C] [«», «», «»]. TaintDroid , taint . , . , 32- , «» , .

, taint. — , , ? , taint , , . , , , , . - , .

, . , , - , , . , , – , , . .

, – , , Native methods, - . Native- . , Dalvik , system.arraycopy(), - , C C++. Native method, .

- JNI. JNI, Java Native Interface — C C++ Java. , Java , Java. x86, ARM , .

- taint , Dalvik. Java-, C C++ . , Native-, TaintDroid , Java.

\

\

, « », , taint. , – . - , . , Dalvik , system.arraycopy(), , taint. arraycopy() : « , , , , ».

? , , . , , Dalvik , , , .

- JNI , . , , , C C++, .

, , . , - , , , . .

26:25

MIT « ». 講義21:データ追跡、パート2

コースの完全版はこちらから入手できます 。

ご滞在いただきありがとうございます。 私たちの記事が好きですか? より興味深い資料を見たいですか? 注文するか、友人に推薦することで、私たちをサポートします。私たちがあなたのために発明したエントリーレベルのサーバーのユニークなアナログのHabrユーザーのために30%の割引: VPS(KVM)E5-2650 v4(6コア)についての真実20ドルまたはサーバーを分割する方法? (オプションはRAID1およびRAID10、最大24コア、最大40GB DDR4で利用可能です)。

VPS (KVM) E5-2650 v4 (6 Cores) 10GB DDR4 240GB SSD 1Gbps , .

Dell R730xdは2倍安いですか? オランダと米国で249ドルからIntel Dodeca-Core Xeon E5-2650v4 128GB DDR4 6x480GB SSD 1Gbps 100 TVを2台持っているだけです! インフラストラクチャビルの構築方法について読んでください。 クラスRは、1米ドルで9,000ユーロのDell R730xd E5-2650 v4サーバーを使用していますか?