遅かれ早かれこれが起こります:あなたはあなたの携帯電話でYouTubeを開きますが、たくさんのビデオの代わりに、あなたは緊急に更新するオファーを受けます。 または、最後にPlaystationで遊ぶのに時間をかけますが、アップデートが到着したので、それらを30分ダウンロードしてインストールし、コンソールをオフにします。 または、WordPress管理エリアにアクセスしてすばらしい投稿を作成しますが、今度はWordPress自体とプラグインの両方を更新します。

遅かれ早かれこれが起こります:あなたはあなたの携帯電話でYouTubeを開きますが、たくさんのビデオの代わりに、あなたは緊急に更新するオファーを受けます。 または、最後にPlaystationで遊ぶのに時間をかけますが、アップデートが到着したので、それらを30分ダウンロードしてインストールし、コンソールをオフにします。 または、WordPress管理エリアにアクセスしてすばらしい投稿を作成しますが、今度はWordPress自体とプラグインの両方を更新します。

今日の問題は、Androidオペレーティングシステムの更新、WordPressの2つのプラグインのパッチ、つまり、スマートフォンまたはWebサイトを持っている場合に何をする必要があるかについてです。 Wordpressプラグインの更新は、コードの更新に時間を費やさない場合に何が起こるかを示すという点で興味深いものです。

GDPRコンプライアンスのためのWordPressプラグインの脆弱性

ニュース 。 研究

今年のGDPRについては、 別の問題がありました 。 EU市民の個人データを保護するための厳格な基準は、他国のユーザーにとっても有用ですが、サイト所有者やネットワークサービスにとっては依然として頭痛の種です。 WordPressサイトの所有者の多くは、プラグインをインストールすることにより、通常の方法で法律への準拠の問題を解決します。 これらのプラグインの1つであるWP GDPR Complianceは 、判明したとおり 、1つの問題を解決し、別の問題を追加します。

プラグインは非常に簡単です-コメントまたは個人情報(何かを購入する場合)のフォームに機密保持契約へのリンクを追加し、個人データの処理に対するクライアントの同意の事実を追跡します。 Wordfenceのスペシャリストは、プラグインバージョン1.4.2以前には深刻な脆弱性が含まれていることを発見しました。ユーザー入力は検証されず、準備されたメッセージでWordPressエンジン自体の設定を上書きできます。 この脆弱性は、プラグインがインストールされたサイトへのアクティブな攻撃の後に発見されました。デフォルトで開かれた未知のサイトのユーザー登録を閉じ、すべての新しいユーザーに管理者ステータスを割り当てました。

これにより、サイトに保存されているデータへのフルアクセスが可能になります。したがって、GDPR標準に準拠するためのプラグインは、このGDPR自体に問題を引き起こす可能性があります。 法律によれば、ユーザーデータの漏えいはそれに応じて処理される必要があり、インシデント情報は管轄当局に送信される必要があります。 ログを消去する試みが行われましたが、攻撃はトレースをスイープできないために発見されました。 この攻撃シナリオでは、サイトがどのような目的でハッキングされたかはわかりません。 Sucuriが発見した別のシナリオでは、特定のドメインからデータをダウンロードしました。 そのサイトはすぐに無効化されたため、被害者のサイトの(おそらく)悪意のあるコードは読み込まれません。 代わりに、エラーが発生した影響を受けるサイトは、ゆっくりと完全に開かれません。

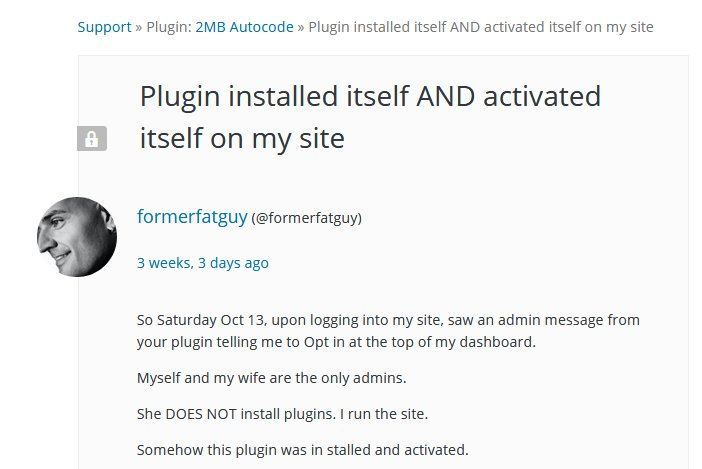

これは、疑いを持たないサイト管理者の側から見たものです:管理パネルに移動し、いくつかの新しいプラグインがインストールされています(サイトのすべてのページにPHPコードを挿入します)。 プラグインのバージョン1.4.3では、この脆弱性は削除されており、WordPressサイトの推定によると、10万以上のサイトにインストールされています。

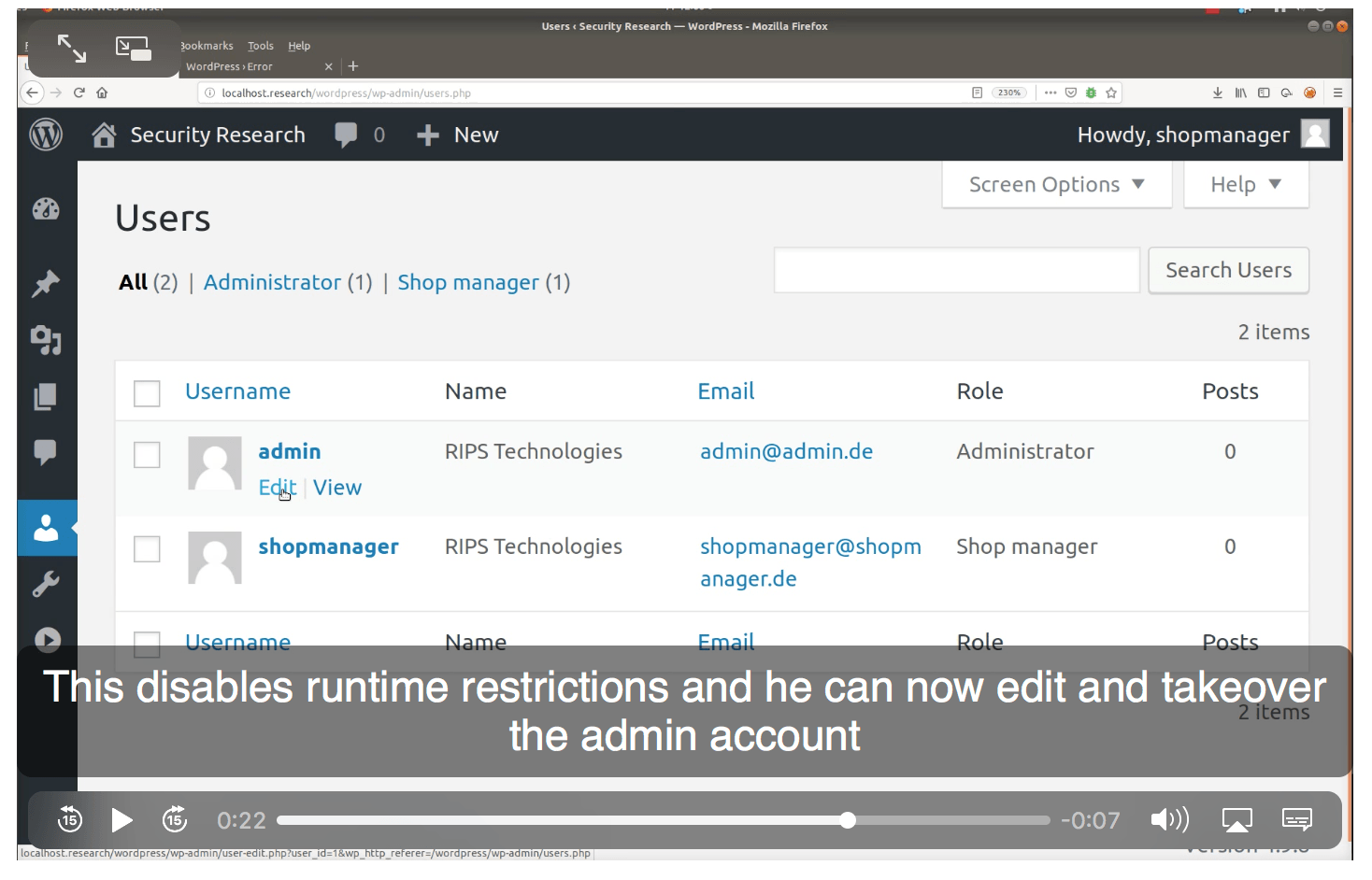

WP GDPRプラグインは、 WooCommerceとして知られるWordPressプラットフォーム向けの最も人気のあるeコマースシステムの1つと連携します。 彼女に重大な脆弱性が発見されました( news )。 プラットフォームはサイトコンテンツへの複数のレベルのアクセスを提供し、ストアを管理する管理者である必要はありません。特別なショップマネージャーの役割があります。 このような「zavskladom」は、RIPSTechの専門家が発見した脆弱性により、理論的には管理者権限を獲得できます 。

この脆弱性は興味深いものです。ショップマネージャーの役割は、より低いランクのユーザー、より正確にはバイヤーのみを編集する機能を意味します。 この機能は、松葉杖の助けを借りずに、WordPressプラットフォーム自体の権利制御システムと統合されました。 プラグインが存在する限り、すべてが機能します。ショップマネージャーの役割にはプロファイルを編集する機能があり、WooCommerceシステムはこれらが購入者のみであることを明確にします。 しかし、プラグインを削除すると、より興味深いものになります。ショップマネージャーの役割を持つユーザーはWordPressユーザーのままであり、他のプロファイルの編集権限はサイト管理者を含むプラットフォーム全体に拡張されます。

したがって、攻撃は2段階で実行されます。1つのセキュリティホールにより、マネージャーはWooCommerceプラグインを削除するための作業条件に不満を抱くことができます。 2番目の方法では、管理者権限を取得できます。 確かに、オンラインストアのプラグインが破壊されると、攻撃者はほとんど空のサイトの管理者になります。 WordPressによると、WooCommerceプラグインは400万以上のサイトにインストールされており、これはすべてのオンラインeコマースの3分の1です。 この脆弱性は10月に解決され、WooCommerceプラグインの最新バージョンは影響を受けません。

Androidアップデートにより、7つの重大な脆弱性が解決

ニュース 。 11月のAndroidセキュリティ速報 。

WordPressプラグインが更新されました。Androidを更新します。 Androidコードの11月5日からの次のパッチセットでは、7つの重大な脆弱性が解決されています。 それらの4つは、3年前に有名なStageFright脆弱性が発見されたのと同じ場所で、Media Frameworkコンポーネントで発見されました。 「準備済み」メディア要素を使用してWebサイトを開くと、リモートで任意のコードを実行できます。 Qualcommの独自コードに、さらに3つの重大な脆弱性が発見されました。 Googleは、それらの詳細情報を公開しません。これは、機器のサプライヤーによって行われることを期待しています。 さらに、メディアコンテンツを圧縮およびデコードするための実験的なモジュールであるlibxaacライブラリの18の脆弱性がクローズされました。これは、メインのAndroidコードベースには含まれないことが決定されました。

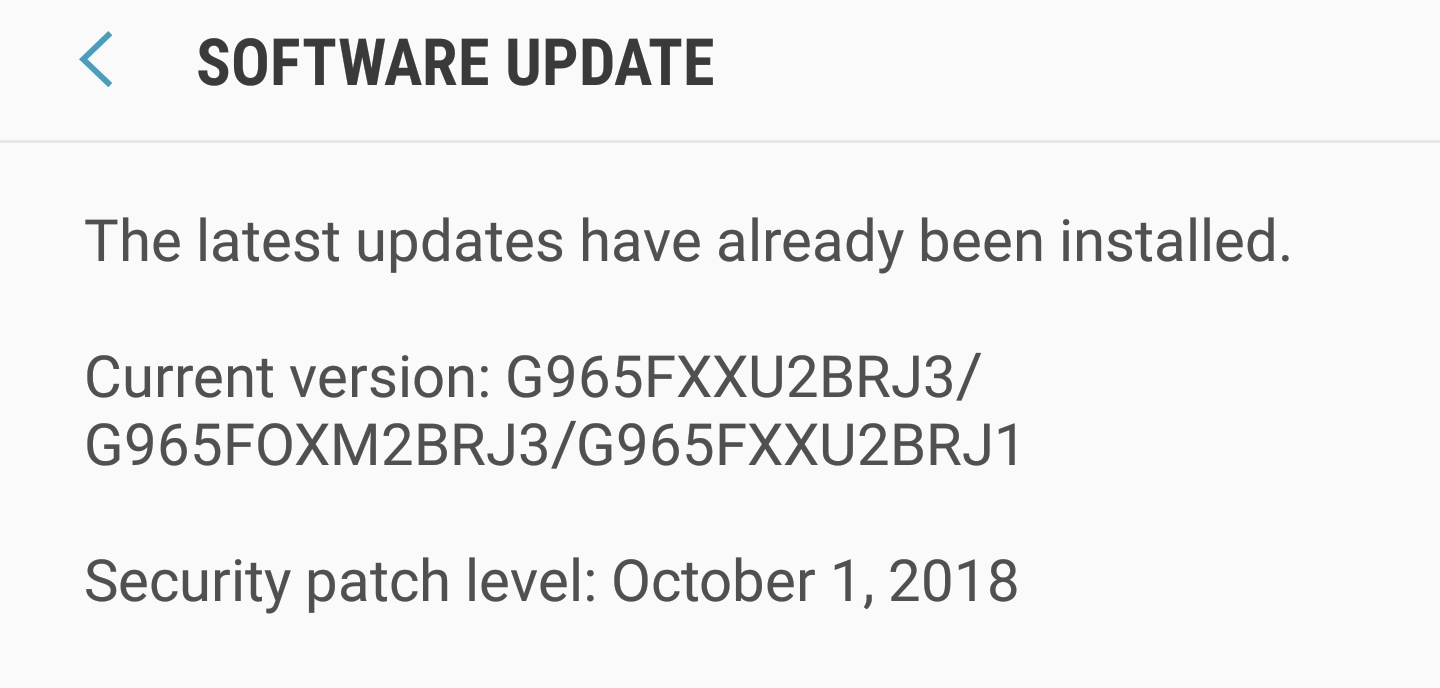

更新は主にAndroidの最新(9番目)バージョンの問題を対象としていますが、Media Frameworkの1つの重大な脆弱性を含む多くの脆弱性は、OSの以前のバージョンにパッチされました。 スマートフォンメーカーは、事前にアップデートを準備するために、パブリックリリースの1か月前に今後のパッチに関する情報を受け取ります。 しかし、上記のスクリーンショットからわかるように、今週中に、サポートされているすべてのスマートフォンにアップデートが配信されませんでした。

お待ちしております。

免責事項:このダイジェストに記載されている意見は、カスペルスキーの公式見解と必ずしも一致しない場合があります。 親愛なる編集者は一般に、意見を健全な懐疑心を持って扱うことを推奨しています。